Хакер, приговорённый к пяти годам тюрьмы за кражу 120 тыс. биткоинов, досрочно вышел на свободу благодаря Трампу

Хакер Илья Лихтенштейн (Ilya Lichtenstein) с российским и американским гражданством, приговорённый к пяти годам тюремного заключения за кражу 119,7 тыс. биткоинов с гонконгской криптобиржи Bitfinex в 2016 году, досрочно вышел на свободу. Отсидев лишь 14 месяцев, он был освобождён благодаря закону First Step Act («Закон о первом шаге»), подписанному Дональдом Трампом (Donald Trump) во время его первого президентского срока.

Источник изображения: Kanchanara/unsplash.com

«Благодаря закону First Step Act президента Трампа я был досрочно освобожден из тюрьмы, — сообщил Лихтенштейн в четверг в соцсети X. — Я по-прежнему полон решимости как можно скорее внести позитивный вклад в кибербезопасность». В его тюремный срок было зачтено время нахождения под стражей после ареста в 2022 году, что значительно сократило срок его заключения.

«Закон о первом шаге», посвящённый реформе тюремной системы, был предложен и одобрен законодателями в 2018 году с целью экономии средств налогоплательщиков.

Представитель администрации Трампа подтвердил ресурсу CNBC досрочное освобождение Лихтенштейна, отметив, что тот «отбыл значительную часть срока и в настоящее время находится под домашним арестом в соответствии с законом и политикой Бюро тюрем (FBOP)».

В результате взлома Bitfinex в августе 2016 года хакером было украдено 119 754 BTC, что на тот момент составляло приблизительно $71 млн, а по текущим ценам — более $10 млрд. Правоохранительные органы вернули около 94 тыс. BTC, и в январе 2025 года прокуратура США подала ходатайство о возврате этих BTC компании Bitfinex. Около 25 тыс. BTC до сих пор числятся пропавшими.

Лихтенштейн признал себя виновным в сговоре с целью отмывания денег и взломе криптоактивов. Сообщается, что ему удалось конвертировать около 25 тыс. BTC в другие криптовалюты и в физические золотые монеты, большую часть которых вернуло правительство США.

Жена Лихтенштейна, Хизер Морган (Heather Morgan), признавшая себя виновной в содействии отмыванию украденных средств по тому же делу, была приговорена к 18 месяцам тюремного заключения в феврале 2025 года, и объявила о своем досрочном освобождении в октябре.

Источник:

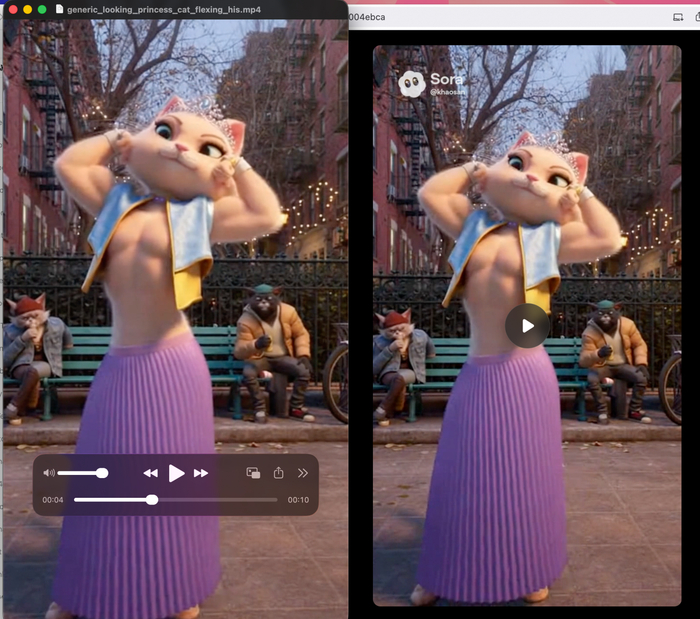

Ответ на пост «OpenAI облажались: как я получил доступ к видео Sora без водяных знаков за один вечер»1

И тут, уважаемый автор, OpenAI не облажались))) Я бы сказал, облажались вы — потому что у вас нет $20, чтобы платить за технологии. Вторая «лажа» в том, что мы живём в обществе, которое эти технологии не способно создавать, а способно только находить изъяны и кричать об этом.

OpenAI облажались: как я получил доступ к видео Sora без водяных знаков за один вечер1

(ссылка на гитхаб и на готовый продукт - в конце статьи.) OpenAI добавляет водяной знак на все видео из Sora. Типа защита. Только вот оригиналы без водяных знаков лежат на тех же серверах — и забрать их может любой авторизованный пользователь. Я написал расширение, которое это делает в один клик. Рассказываю, как нашёл и почему это вообще работает.

С чего все началось:

Я не такой частый юзер Sora, но когда увидел, что люди ПРОДАЮТ доступ к видео без водяных знаков — сначала подумал, что они сделали машинное обучение и фотошопом каждый кадр обрабатывают. Но когда я попробовал - результат был готов за 1 секунду. В тот момент я осознал: ЗНАЧИТ ВИДЕО ЛЕЖАТ НА СЕРВЕРАХ. Во мне проснулся инстинкт хакера, и я начал искать ДЫРУ.

Первым делом я полез изучать вкладку Network, пробуя различные методы тыка туда-сюда. Всё что удалось оттуда получить - это подтверждение, что да, оригинал видео без водяных знаков есть на сервере.

Например, при открытии видео мы видим запрос на получение медиафайла: /backend/project_y/post/s_69491ee99e408191addbc9b74004ebca/tree?limit=20&max_depth=1

Который и отдаёт URL для видео с водяным знаком, но в том же ответе присутствуют и другие поля:

"encodings": {

"source": {

"path": "https://videos.openai.com/az/files/00000000-3fc0-7280-a658-0386c8b0d4af/raw?se=2026-01-01T00:00:00Z&sp=r&sv=2024-08-04&sr=b&skoid=cfbc986b-d2bc-4088-8b71-4f962129715b&sktid=a48cca56-e6da-484e-a814-9c849652bcb3&skt=2025-12-27T01:09:39Z&ske=2026-01-03T01:14:39Z&sks=b&skv=2024-08-04&sig=aIewYW3/7HZGVUWwnvYnSUSplfd/WKOpvsaz0yC6wUw=&ac=oaisdsorprsouthcentralus"

},

"source_wm": {

"path": "https://videos.openai.com/az/files/00000000-3fc0-7280-a658-0386c8b0d4af/raw?se=2026-01-01T00:00:00Z&sp=r&sv=2024-08-04&sr=b&skoid=cfbc986b-d2bc-4088-8b71-4f962129715b&sktid=a48cca56-e6da-484e-a814-9c849652bcb3&skt=2025-12-27T01:09:39Z&ske=2026-01-03T01:14:39Z&sks=b&skv=2024-08-04&sig=aIewYW3/7HZGVUWwnvYnSUSplfd/WKOpvsaz0yC6wUw=&ac=oaisdsorprsouthcentralus"

},

"endcard_wm": null,

"thumbnail": {

"path": "https://videos.openai.com/az/files/ec223ed8fe79a36_00000000-3fc0-7280-a658-0386c8b0d4af/drvs/thumbnail/raw?se=2026-01-01T00:00:00Z&sp=r&sv=2024-08-04&sr=b&skoid=cfbc986b-d2bc-4088-8b71-4f962129715b&sktid=a48cca56-e6da-484e-a814-9c849652bcb3&skt=2025-12-27T01:09:39Z&ske=2026-01-03T01:14:39Z&sks=b&skv=2024-08-04&sig=eedTClrNLjxDF7aCW2CbU1TRras38CF+OgmpJ4wAW9U=&ac=oaisdsorprsouthcentralus"

},

"unfurl": {

"path": "https://videos.openai.com/az/files/34780fbcd347644_00000000-3658-7284-9d9f-64947faf826b/drvs/link_thumbnail/raw?se=2026-01-01T00:00:00Z&sp=r&sv=2024-08-04&sr=b&skoid=cfbc986b-d2bc-4088-8b71-4f962129715b&sktid=a48cca56-e6da-484e-a814-9c849652bcb3&skt=2025-12-27T01:10:43Z&ske=2026-01-03T01:15:43Z&sks=b&skv=2024-08-04&sig=3dx5D0VSb8YcK6Pf1VOuoM3s7+BaeGuUTqTnh9nAHQ4=&ac=oaisdsorprcentralus"

},

"md": {

"path": "https://videos.openai.com/az/files/2fccbbc30a166d1_00000000-3fc0-7280-a658-0386c8b0d4af/drvs/md/raw?se=2026-01-01T00:00:00Z&sp=r&sv=2024-08-04&sr=b&skoid=cfbc986b-d2bc-4088-8b71-4f962129715b&sktid=a48cca56-e6da-484e-a814-9c849652bcb3&skt=2025-12-27T01:09:39Z&ske=2026-01-03T01:14:39Z&sks=b&skv=2024-08-04&sig=KfpzXrJ15F3/iti4/NMrWGyQVbKQNmD3LCa0RuAU1Gk=&ac=oaisdsorprsouthcentralus"

},

"gif": {

"path": "https://videos.openai.com/az/files/ec3c5d130062958_00000000-3fc0-7280-a658-0386c8b0d4af/drvs/gif/raw?se=2026-01-01T00:00:00Z&sp=r&sv=2024-08-04&sr=b&skoid=cfbc986b-d2bc-4088-8b71-4f962129715b&sktid=a48cca56-e6da-484e-a814-9c849652bcb3&skt=2025-12-27T01:09:39Z&ske=2026-01-03T01:14:39Z&sks=b&skv=2024-08-04&sig=ZLmnXWBXyptAIBFFjb8oSDZmkJgMIUWH9BUspSk3kvs=&ac=oaisdsorprsouthcentralus"

}

},

Нас интересует поля source и source_wm, URL на видео без водяного знака и с водяным знаком соответственно. Проблема в том, что OpenAI в оба поля вставляют одинаковый URL. Но само наличие поля source указывает на то, что изначально оригинал там был - а значит, вероятно, до сих пор где-то есть.

Первым делом я подумал - ха, так можно просто попробовать подобрать URL, вставляя нужный gen_id/task_id/post_id. OpenAI использует целых три идентификатора для обозначения видео. Но ничего из этого не получилось, потому что в каждом URL присутствует параметр подписи (signature), который генерируется на стороне сервера и который невозможно брутфорсить.

Значит проблема где-то в другом месте...

Возвращение к истокам

Спустя пару часов безуспешных попыток я вдруг вспоминаю: стоп, у них же был другой сайт! Не зря этот называется Sora2 - на первом я что-то не припомню водяных знаков, а аккаунт тот же!

И вот я иду на старый сайт Sora, открываю старое видео - запрос уже другой: /backend/generations/gen_01kbk5p1s5f9pb63q81sx9atax

В нем используется gen_id вместо post_id. Я подумал - это оно! Но когда я получил gen_id для видео из новой Sora и попытался выполнить запрос с ним - получил ошибку. Хм, значит снова мимо, едем дальше.

Дальше я начал смотреть - а что еще всплывает во вкладке network?

Я при открытии сайта я увидел странный запрос: /backend/notif?limit=10

Который возвращает всю нашу библиотеку (и Sora1, и Sora2) во всех возможных качествах, включая тот самый source, который Sora2 не хотела отдавать:

"encodings": {

"source": {

"size": 5938502,

"width": 1280,

"height": 704,

"duration_secs": 10.1,

"ssim": 0.9935621,

"az_path": null,

"codec": "h264"

},

"source_c2pa": null,

"md": {...},

"ld": null,

"thumbnail": {...},

"link_thumbnail": {...},

"spritesheet": {...},

"gif": {...},

"mp3": {...},

"source_wm": {

"size": 5929815,...

},

То есть endpoint для уведомлений отдаёт то, что основной API прячет. Классика.

Открываем видео по ссылке - да, это оно. Видео, сгенерированное на новом сайте Sora2 без водяного знака!

Ссылки

Ахтунг!! Яблоки вопасносте!!

Apple срочно призвала обновить iPhone и iPad из-за критической уязвимости. Компания обнаружила брешь в WebKit, через которую злоумышленники могут получить доступ к устройствам. Под угрозой все iPhone, начиная с 11-й модели. Пользователям рекомендуют немедленно установить iOS 26.2. Apple описывает ситуацию как «чрезвычайно сложную атаку» и просит не игнорировать проблему.

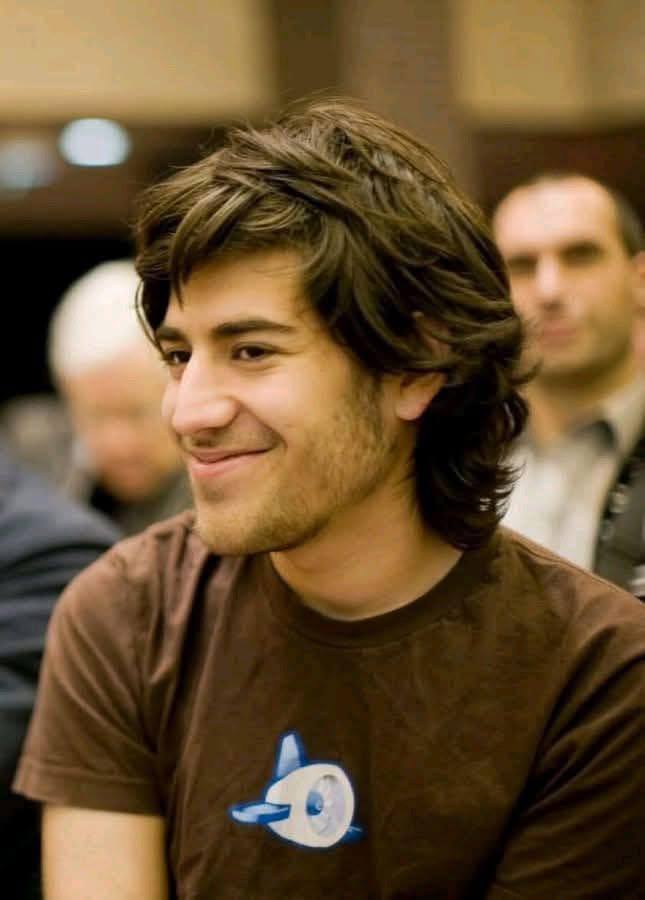

Аарон Шварц - История, от которой сжимается сердце. История гения, который оказался слишком свободным для этого мира.(с)

В тему ограничений....

Аарон Шварц

История, от которой сжимается сердце. История гения, который оказался слишком свободным для этого мира.(с)

Трагическая история человека, который стоял у истоков того, что позже вдохновило Wikipedia, затем основал Reddit и, не остановившись на этом, бросил вызов системе, взломав базу данных MIT.

Он родился в Чикаго, в семье программистов, и с самого раннего детства поражал окружающих своим умом.

В три года научился читать по субтитрам на телевидении.

В семь — написал первую программу.

В двенадцать — создал собственный сайт-энциклопедию The Info Network, которая быстро принесла ему известность и признание.

Его наградил Кембриджский университет. С ним хотели работать крупные компании. Когда представители одной из них пригласили его на встречу, он ответил, что сначала должен спросить разрешения у мамы — ему было всего 14 лет.

Он поступил в университет, изучал социологию, но быстро понял, что академические рамки ему тесны. Он бросил учёбу и занялся тем, что умел лучше всего — менял интернет.

Он верил, что знания должны быть свободными.

Когда Reddit стал невероятно популярным и был продан за огромные деньги, он разбогател — но это не стало его целью.

Он взломал закрытые судебные базы и выложил документы в открытый доступ.

Оказался под наблюдением FBI.

Затем пошёл ещё дальше — решил, что научные статьи тоже должны быть бесплатными для всех.

Он скачал около 4 миллионов научных работ из закрытой базы MIT. Его арестовали. Обвинили в компьютерных преступлениях и незаконной загрузке данных. После освобождения он не остановился и собрал 300 000 подписей против законов об онлайн-пиратстве.

Система ответила жестоко:

35 лет тюрьмы и штраф в 1 миллион долларов.

Он не выдержал давления.

В 2013 году, в возрасте всего 26 лет, он покончил с собой.

Всю свою короткую жизнь он боролся за одно — чтобы знания принадлежали всем, а не избранным.

Сергей Лукьяненко «Прозрачные витражи»

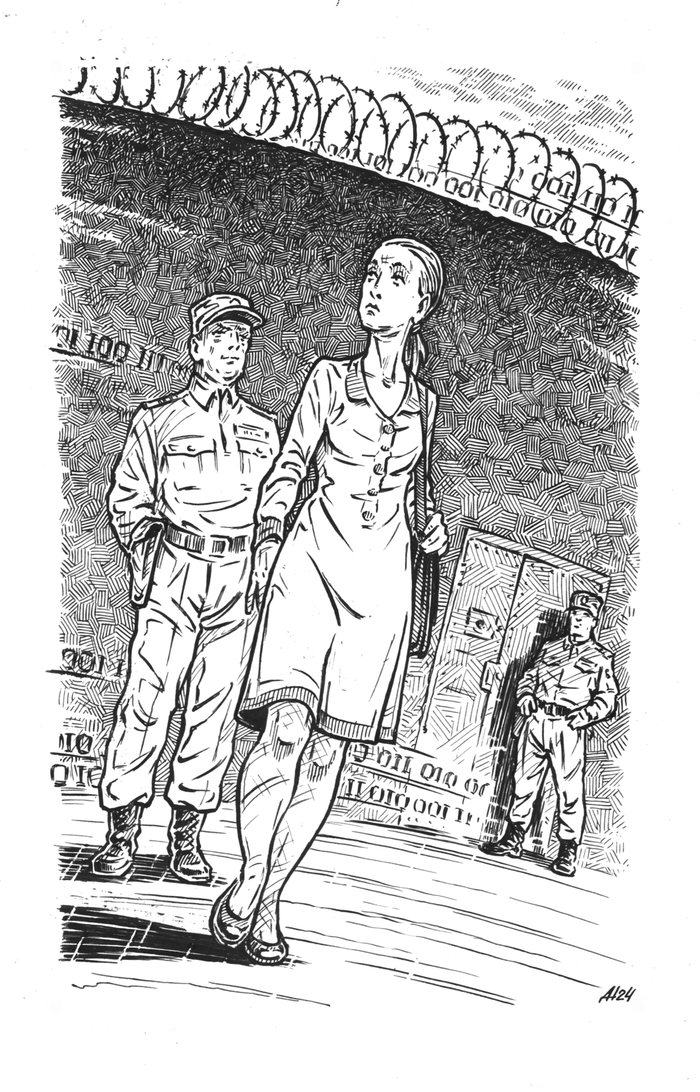

«Прозрачные витражи» – один из первых в русскоязычном сегменте примеров интерактивной сетевой литературы. Повесть публиковалась по главам на сайте Ozon, где читатели могли оставлять комментарии, влияющие на дальнейшее развитие сюжета. Такой формат наложил отпечаток на структуру и стилистику: повествование получилось более фрагментарным, чем привычно для традиционного романа, с ощутимой «серийностью». Особая фишка – два альтернативных финала («алый» и «синий»), позволяющие читателю выбрать версию развязки. Это не маркетинговый ход, а смысловой элемент: сама идея множественных реальностей резонирует с темой виртуальной Глубины. Повесть не продолжение эпоса о дайверах, а скорее боковое ответвление, экспериментальный текст, рождённый в новых реалиях цифровой эпохи.

Центральная фигура – Карина, молодой юрист‑стажёр МВД, направляемая на инспекцию первой российской виртуальной тюрьмы в Диптауне. Её взгляд становится призмой, через которую читатель видит новую грань знакомого мира. Оказывается, что тюрьма выступает в роли полигона для эксперимента – попытки искусственно «выращивать» дайверов через экстремальный стресс. Постепенно вокруг Карины сплетается сеть подозрений: руководство тюрьмы видит в ней агента спецслужб, а её собственное прошлое оказывается под вопросом. Знакомые по предыдущим книгам персонажи (Чингиз и Падла) появляются эпизодически, скорее, как связующие нити с прежней вселенной. Их роль скорее символическая: они напоминают о былой магии Диптауна, но не двигают сюжет.

Ключевой вопрос повести – этичность манипуляции сознанием в виртуальной среде. Можно ли «перепрограммировать» человека, используя безграничные возможности Глубины? Где граница между исправлением и насилием над личностью? Что делает нас реальными: тело, память или способность выбирать? Эти мотивы поданы через призму личного опыта Карины. Её детство, воспоминание о недособранном пазле с рыцарем и принцессой, становится метафорой незавершённости человеческой идентичности.

Ещё одна тема — институционализация виртуального мира. Если в первых книгах Глубина была стихийной территорией свободы, то теперь в неё проникают законы реальности: появляются тюрьмы, регламенты, контроль. Это знак взросления вселенной, но и утраты её первозданной магии.

Тон повести сдержанный, почти документальный – в духе служебного расследования. Это контрастирует с лихим авантюризмом «Лабиринта отражений» и мрачной напряжённостью «Фальшивых зеркал». Язык лаконичен, без избыточной поэтики; диалоги функциональны, а описания виртуального пространства лишены былого восторга. Такая смена регистра оправдана сюжетом, но может разочаровать тех, кто ждал продолжения эпического размаха. Глубина здесь не чудо, а рабочая площадка, где крутятся шестерёнки системы.

В повести предлагают два альтернативных финала: «алый» и «синий», и они не просто меняют развязку, а задают разные смысловые акценты всему повествованию. Их сосуществование подчёркивает ключевую тему книги: многовариантность реальности и субъективность восприятия.

«Алый» финал – романтическая версия, победа чувства над системой, возможность «счастливого конца» в виртуальном мире. «Синий» финал – рефлексивная версия, неразрешимость вечных вопросов, неизбежность дистанции между людьми. Таким образом, два финала не конкурируют, а дополняют друг друга, создавая объёмный образ вселенной, где даже самые чёткие границы (между реальностью и виртуальностью, любовью и иллюзией) оказываются прозрачными и текучими.

Итог: «Прозрачные витражи» – книга‑парадокс. С одной стороны, это смелый эксперимент с формой и нарративом, попытка осмыслить взросление виртуальной реальности. С другой – завершение цикла, где магия Диптауна уступает место бюрократии. Тем, кто ждёт продолжения в духе первых романов, повесть может показаться слишком тихой и приземлённой. Но в этой тишине есть своя правда: миры, как и люди, меняются, и иногда прощание с чудом – необходимая часть истории.

Хакеры научились прятать вирусы прямо в картинках

Специалисты по кибербезопасности обнаружили новую и изощренную схему атак, которая затронула уже сотни организаций. Она основана на технологии стеганографии, позволяющей спрятать вредоносный код прямо в пикселях изображения — глазом его не заметить. Этот метод используется для обхода статической проверки антивирусных систем.

Как работает атака

Чаще всего схема начинается с фишингового письма, якобы от делового партнёра, с темой о "заказе" или "счёте"]. Внутри находится архив с файлом (например, изображением или документом Word).

Злоумышленники могут использовать вложения в формате HTML- или HTM-кода, содержащие пустое SVG-изображение. Внутри этого SVG-файла скрыт встроенный JavaScript-код (закодированный в Base64), который перенаправляет пользователя на вредоносный URL-адрес.

После открытия файла вирус по цепочке загружает остальные компоненты с обычных сайтов, маскируется под системные процессы Windows, и антивирус его не замечает. Кроме того, мошенники стали рассылать россиянам в мессенджерах «зараженные» GIF-открытки со встроенным вредоносным кодом для взлома телефона.

Итог: на компьютере тихо сидит программа, которая ворует пароли, данные банковских карт и криптокошельки.

Отдельно стоит отметить, что кто-то, по-видимому, создал из этого целый сервис. Разные хакерские группы пользуются одной и той же системой доставки вирусов. Это означает, что злоумышленники могут просто «арендовать» готовую платформу для проведения атак.

Чтобы обезопасить себя и свою компанию от таких атак, эксперты рекомендуют:

Не открывать вложения от незнакомцев, особенно файлы SVG, LNK и RAR [cite: Active Context]. С осторожностью относитесь к любым сообщениям с HTML- или HTM-вложениями.

Обновлять программное обеспечение, особенно Office, так как старые дыры в безопасности до сих пор активно эксплуатируются.

Индивидуальным пользователям следует обращать внимание на графические файлы необычно большого размера. Это может быть признаком стеганографии.

Организациям рекомендуется внедрить фильтрацию трафика и использовать современные технологии защиты конечных точек с динамическим поведенческим анализом для выявления обфускации и шифрования.