Хакеры в кино

Любой специалист по кибербезопасности не раз задавал себе этот вопрос «Почему — нет ПОЧЕМУ — взломы в голливудских фильмах выглядят настолько глупо?!»

Неужели имея бюджет в десятки, а то и сотни миллионов долларов, продюсеры экономят на консультантах. Или же есть более серьёзные причины, почему агенты FBI обезвреживают ядерные бомбы с помощью Excel, а Тони Старка атакуют роботы, c кодом интернет-магазина…

Но для начала давайте вспомним голливудскую классику. как думаете, как назывался первый фильм о киберпреступлениях и хакерах?

Правильный вариант наверняка вас поразит так же, как поразил меня…

… потому что это «Горячие миллионы», который сняли в 1968 году.

«Горячие миллионы» (1968)

Первого в истории Голливуда киберпреступника сыграл обаятельный Питер Устинов, хорошо знакомый всем киноманам по классическому образу Эркюля Пуаро.

Главный герой — самоуверенный аферист и мошенник, который пытается украсть деньги крупной страховой компании. Для этого он устраивается работать в фирму под видом компьютерного специалиста. Пользуясь внутренней документацией, хакер взламывает систему и проводит страховые выплаты подставным компаниям. В качестве получателей хакер использует имена давно умерших композиторов.

По сути, он повторяет свои прежние бухгалтерские афёры, но на новом высокотехнологичном уровне — вместо подделки документов, мошенник изменяет записи в базе данных. Впрочем, подозрительные платежи обнаруживает его коллега и самоуверенному аферисту приходится пуститься в бегство.

И хотя это было первым появлением киберпреступников на большо экране, сцена взлома системы до сих пор остаётся одной из наиболее реалистичных. Взлом происходит изнутри, сотрудником компании, который имеет непосредственный доступ к терминалам системы.

В ход идут методы социальной инженерии — хакер выдаёт себя за другого человека и использует коллег для получения важной информации.

Самое любопытное, что именно так был осуществлён первый реальный взлом компьютерной системы в реальной жизни. Первую систему безопасности придумал Фернандо Корбато в 1962. Профессор MIT придумал для пользователей имена и пароли, чтобы ограничить время, которое студенты и аспиранты могли бы работать с компьютером института. Молодому Алану Шеру это пришлось не по нраву.

Поэтому он написал программу, которая распечатала имена и пароли всех пользователей и запустил её, когда пришла его очередь работать с компьютером.

Вряд ли создатели фильма знали об этом случае, но алгоритм будущих атак они угадали верно. Такие утечки до сих пор случаются, особенно среди новых web-сервисов. Именно поэтому не стоит использовать один и тот же пароль для разных ресурсов.

Кстати, правдоподобно выглядит быстрое обнаружения взлома — внимание привлекают крупные суммы и странные имена получателей. Принцип поиска аномального поведения и нестандартных транзакций до сих пор весьма актуален в системах обнаружения финансового мошенничества.

С работой таких алгоритмов вы наверняка сталкивались, если пытались совершить крупную покупку где-то вдалеке от своего места жительства. Банковские системы отслеживают место проведения платежа — например, если вы обычно пользуетесь картой в кафе и магазинах Мурино, покупка в бутике Дубая или Гонконга потребует дополнительного подтверждения платежа.

Сценарий фильма высоко оценили критики — в 1969 году его авторы, среди которых был и сам Питер Устинов, были номинирован на премию Оскар.

А в 1973 году прозорливость авторов фильма подтвердил и незадачливый Нью-Йоркский клерк, попытавшийся украсть в Union Dime Savings Bank 1,5 миллиона долларов.

А вот зрителям тонкий британский юмор не понравился и фильм провалился в прокате. Сейчас о нём мало кто помнит. Поэтому я уверен, что большинство из вас ответило в моём опросе выбрало вариант «А» — «Военные игры».

«Военные игры» (1983)

Действительно, именно он стал первым коммерчески успешным и популярным фильмом о хакерах. Давайте разберёмся, насколько реалистичен фильм 1983 года.

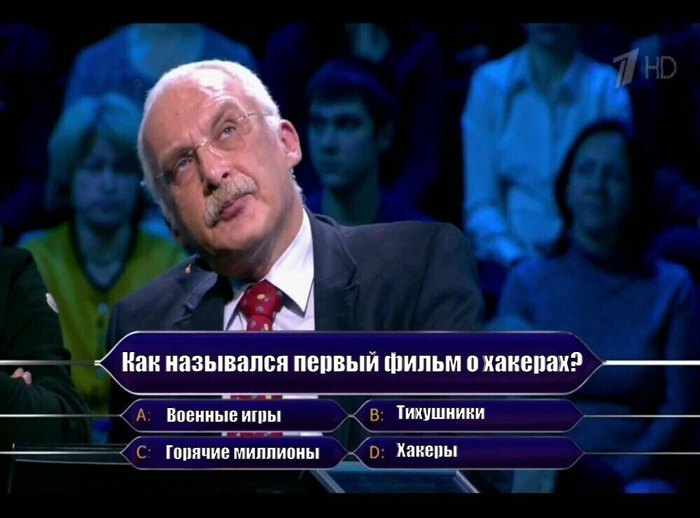

На сей раз главным героем становится ученик средней школы Девид Лайтман. В начале фильма юный хакер с помощью модема подключается к серверу школы, чтобы исправить плохую оценку по биологии.

И снова на лицо социальный инжиниринг — Девид сам раскрывает способ взлома системы: «они меняют пароль раз в пару недель, но я знаю, где они его записывают».

Правда, эта фраза актуальна до сих пор? Многие пользователи хранят пароли от рабочих компьютеров на записке, приклеенной к монитору.

Это кадр из репортажа французского телеканала TV5Mond. В 2015 они буквально показали пароль от своих соцсетей в эфире.

Жирный плюс и за экранный интерфейс. Система выглядит вполне реалистично, на экране чёткие команды и инструкции, курсор мигает там, где можно вводить или изменять информацию. Примерно так выглядели подобные системы в начале 80-х. Единственная неточность — модемное соединение проходит слишком быстро. Но это вполне допустимо для художественного фильма.

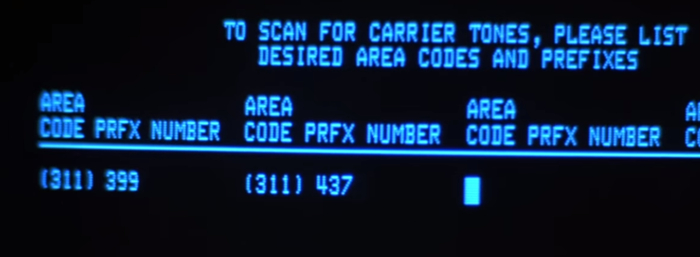

Дальше по сюжету Девид пытается подключится к компьютеру разработчика электронных игр. Юный хакер не знает номер телефона к которому подключён модем этой компании, но знает город, в небольшом калифорнийском городе Саннивейл. Поэтому он запускает программу, которая по порядку обзванивает все телефоны этого города. С помощью такого перебора Девиду удаётся найти компьютер, подключённый к сети.

Этот момент тоже абсолютно реален — в начале 80-х этот приём действительно использовали первые сетевые хакеры. Кстати, после выхода фильма, такой метод стали называть «военный прозвон».

Правдоподобен и следующий элемент — Девид не взламывает пароль к компьютеру в лоб, а начинает собирает информацию о системе. В частности, он узнаёт имя погибшего сына создателя этой программы, и пробует его в качестве пароля.

Эта техника применяется до сих пор — прежде чем начинать грубый перебор всех возможных паролей, взломщики собирают информацию о пользователе. Часто название любимой команды, книги или кличка любимой кошки действительно используют в качестве пароля. На этом попадаются даже настоящие хакеры.

А вот дальше начинается фантастическая составляющая. Оказывается, что мальчик подобрал пароль к компьютеру министерства обороны и чуть было не начал третью мировую войну. В фильме появляется супер-компьютер с искусственным интеллектом, который понимает задаваемые вопросы, анализирует происходящее и делает выводы.

К счастью или к сожалению — но даже сейчас такие системы не существуют. Компьютеры и смартфоны научились разбирать простые голосовые запросы, но до понимания смысла им ещё очень и очень далеко.

Озадачивает и ещё один момент, ставший после выхода «военных игр» настоящим штампом. Я имею ввиду взрывающийся от перегрузки компьютеры.

Подозреваю, что корни этого явления стоит искать в космических операх. В популярнейшем «Стар треке» компьютеры на мостике Энтерпрайза искрят и дымят чуть ли не в каждой серии. Да и что-то похожее я видел в старых фильмах о похождениях Джеймса Бонда.

Но в фильмы о хакерах взрывные спецэффекты появились именно в «Военных играх».

Впрочем главный вопрос другой. Насколько реалистичен образ нового главного героя. К опытному мошеннику в Питера Устинова вопросов не возникает, но могли ли дети быть взломщиками правительственных систем?

Ответить на этот вопрос очень просто. В год выхода «Военных игр» Америку всколыхнул судебный процесс над участниками хакерской группы 414's. Компьютерные гении проникли в дюжину закрытых систем — от Тихоокеанского банка до национальной атомной лаборатории в Лос-Аламосе. Но настоящая охота за хакерами началась когда они взломали Мемориальный онкологический центр имени Слоуна-Кеттеринга и случайно удалили истории болезни всех пациентов. Специалистам ФБР удалось отследить номера телефонов, с которых осуществлялся взлом. Все номера начинались с регионального кода Милуоки — 414.

В течение нескольких дней все участники 414 были задержаны. Лидеру группы — Тиму Уинслоу было 20 лет, самому младшему — Нилу Патрику — всего 17.

В силу возраста Нилу не грозил тюремный срок. Он решил извлечь выгоду из своего положения и стал настоящей медиа-звездой. За следующий год он появился в шоу Фила Донахью, обложке Newsweek и как эксперт по кибербезопасности выступал на слушаниях Конгресса США.

Рассказы Нила до боли напоминали «Военные игры». Например, он утверждал, что зачастую им даже не приходилось подбирать пароли — доступ открывался с помощью принятых по умолчанию паролей. А незащищённые компьютеры они действительно находили методом последовательного перебора.

Как авторам фильма удалось предугадать появление молодых хакеров? У них был хороший консультант — Питер Шварц. Именно преподаватель Стенфордского института рассказал создателям «Военных игр» о новом явлении.

И фильм не только рассказал о новой субкультуре, но и невероятно популяризировал её. Владельцы электронных досок объявлений (BBS, застали такие?!) обратили внимание на значительный рост посещений после выхода фильма. Молодежь действительно заинтересовалась компьютерными сетями и стала скупать модемы.

Не остались в стороне и законотворцы — уже в 1984 году Конгресс США включил компьютерное мошенничество в Comprehensive Crime Control Act, а в 1986 дополнил его Computer Fraud and Abuse Act. На них до сих пор опирается вся американская система противодействия киберпреступлениям.

Неизвестно что повлияло на них больше, шумиха вокруг 414 или огромный успех «Военных игр». Зато я знаю точно, что в прокате фильм собрал больше 70 миллионов долларов — чуть больше, чем выпущенный в следующем году «Терминатор».

«Терминатор 2» (1991)

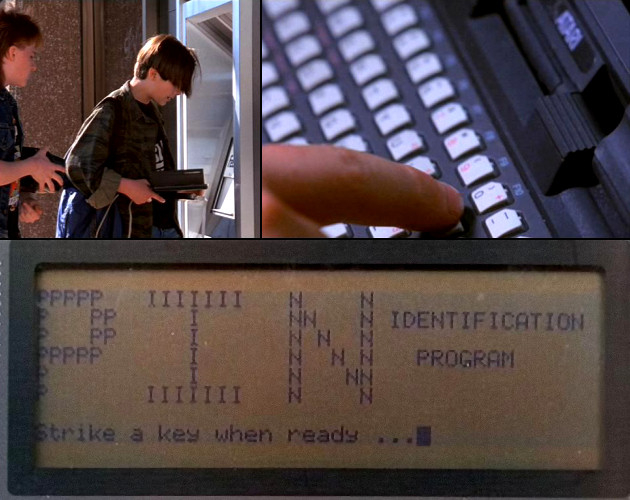

И да, я не случайно вспомнил о роботах-убийцах. Вторая часть легендарной франшизы подарила нам ещё один яркий образ хакера. Молодой и дерзкий Джон Конор, будущий лидер человеческого сопротивления, в нашем времени обладал мечтой любого подростка — сверхкомпактным компьютером Atari Portfolio.

Правда использовал его для очень сомнительных целей — взлома банкоматов.

Создатели фильма неплохо поработали над интерфейсом программы, которая перебирает PIN-коды — после выхода фильма не один подросток прочёсывал сеть в поисках подобных устройств. Но их ждало разочарование. Устройство выглядело реалистично, но никогда в природе не существовало — совсем как шагающий погрузчик из другого фильма Камерона.

Сценаристы сознательно пошли на компромисс с реальностью. Дело в том, что на банковских картах с магнитной полосой никогда не хранился пин-код владельца. При обработке такой карты, банкомат пересылал её номер, зашифрованный пин-код в информационную систему банка и ждал подтверждение правильности авторизации. Разумеется, такие системы изначально были защищены от перебора. Если они получали от трёх до шести неправильных пинкодов подряд, банкомат получал команду не возвращать карту. Поэтому снять деньги с помощью такого оборудования у Джона Конора точно не получилось бы. Скорее он бы раздобыл краденые номера кредиток на одной из хакерских BBS и использовал их для оплаты on-line.

Сцена с кражей денег была вставлена в фильм с целью продемонстрировать инструмент, который выручит героев в более важном деле — уничтожении чипа Т1000. С его помощью Джон откроет хранилище Cyberdyne System.

Но вернёмся к вариантам ответов в моём опросе. А вы смотрели «Тихушников»?

«Тихушники» (1992)

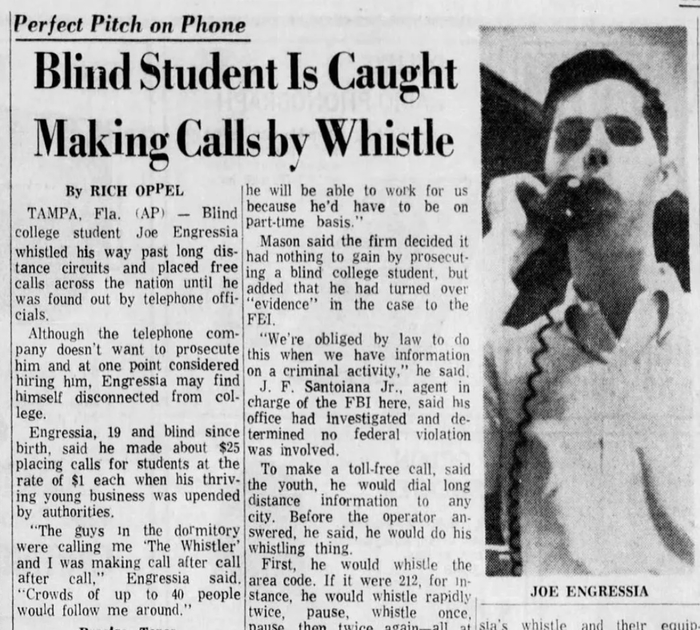

Это первый фильм в котором один из героев был вдохновлён конкретным и легко узнаваемым человеком. В образе Ирвина-свистуна легко угадывался знаменитый телефонный взломщик — Джозеф Энгресиа.

От рождения слепой Джозеф обладал абсолютным музыкальным слухом. Эта особенность помогает пятилетнему мальчику услышать то, на что не обращают внимание другие люди. Во время телефонных звонков в трубке слышны высокие и тихие сигналы. Джозеф пытается имитировать их с помощью свиста и через пару лет подбирает мелодию, которая открывает доступ к бесплатным междугородним звонкам. Свист имитировал служебные сигналы телефонной компании. Но эта история всплывёт лишь в конце 60-х, когда Джозефа, став студентом университета Флориды предлагал друзьям за доллар сделать телефонный звонок в любую точку мира. Друзья и придумали ему кличку Свистун.

Большое количество неоплаченных звонков привлекло внимание инженеров телефонной компании и в 1968 Джозефа арестовывают агенты ФБР.

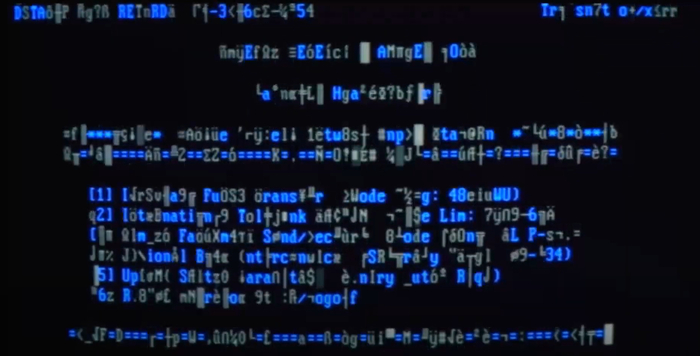

Но вернёмся к Тихушникам. Фильм запомнился ещё и тем, что на экране изменился подход к демонстрации взлома компьютеров. Например, при расшифровке файлов или подключению к защищёной сети на экране сначала появлялись странных символов, а затем они постепенно превращались в текст или графический интерфейс.

Впервые взлом компьютерной системы превратился в красивое зрелище. И уже в следующем году мы увидели первый трёхмерный взлом.

«Парк Юрского периода» (1993)

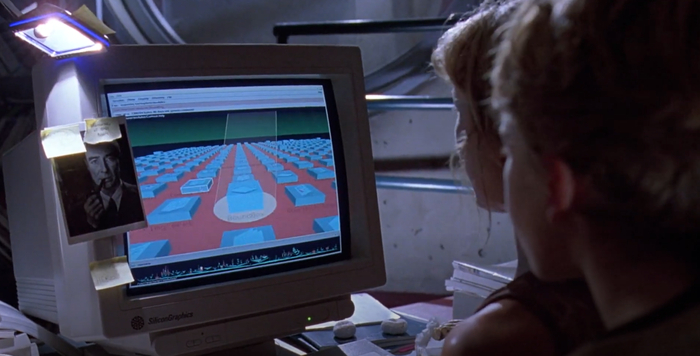

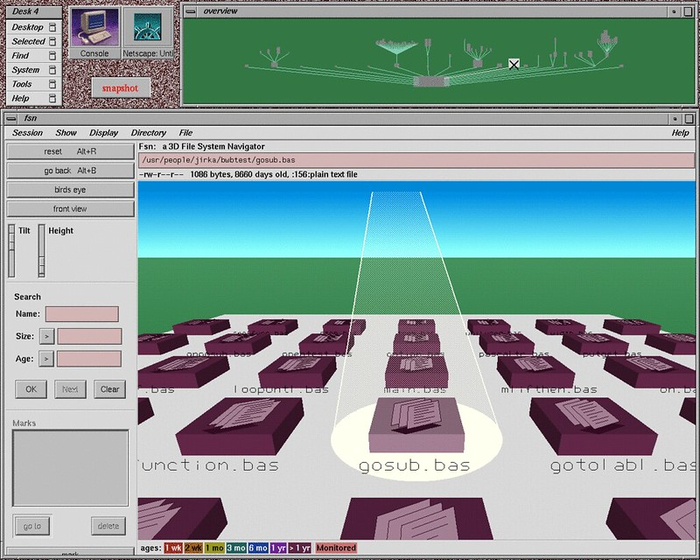

В этом фильме юная героиня Ariana Richards вызвала не одну улыбку своей фразой «Я знаю, это -- UNIX».

Улыбался и я — интерфейс на экране совсем не был похож на любую из знакомых мне оболочек UNIX. Вот только, подбирая материалы к этому ролику, я узнал, что все это время мы зря смеялись над девочкой.

В фильме показали действительно существовавший трёхмерный графический файловый менеджер — FSN 3D. Это была экспериментальная программа для компьютеров компании Silicon Graphics. Именно эти компьютеры использовались для создания реалистичных моделей динозавров в фильме, да и метаморфозы жидкого робота из Терминатора тоже рассчитались на подобных серверах.

Так что в знаменитом фильме показали реально существующую программу. К сожалению, она так никогда и не была доведена до стабильного релиза. Зато технология, которая в ней применялась наверняка используется и в вашем компьютере — интерфейс OpenGL спустя несколько лет был лицензирован компанией Microsoft. Но настоящим праздником 3D интерфейсов стал фильм Хакеры.

«Хакеры» (1995)

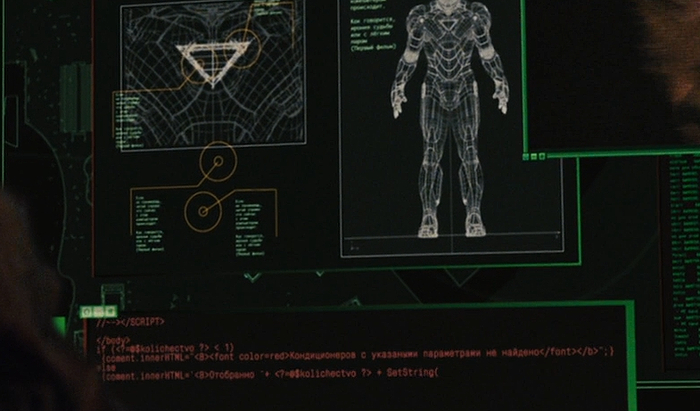

Этот фильм часто ругают люди, которые не знакомы с хакерской субкультурой. Ещё бы, даже непрофессионалу понятно, что интерфейсы супер-компьютеров Гибсон больше похожи на модель города и крайне не функциональны. Взломы выглядят крайне нереалистично, а сами хакеры больше похожи на уличных хулиганов, чем на посетителей DefCon. Ну а действия вирусов — буквально выгрызающих файлы на экранах компьютеров даже комментировать не хочется.

Вот только обвинять авторов фильма в непричастности к незнанию хакерской культуры — язык не повернётся. По всему фильму разбросаны пасхальные яйца и намёки для «своих». Тут и взлом телефонных сетей — на сей раз с помощью диктофона, отсылка к червю Мориса, история про бассейн на крыше, которая отсылает к воспоминаниям Алана Шера, реальные книги знакомые в те годы любому профессионалу. А ещё в фильме показаны массовые аресты подозреваемых в киберпреступлениях, которые действительно проводило ФБР в 1990 и 1991.

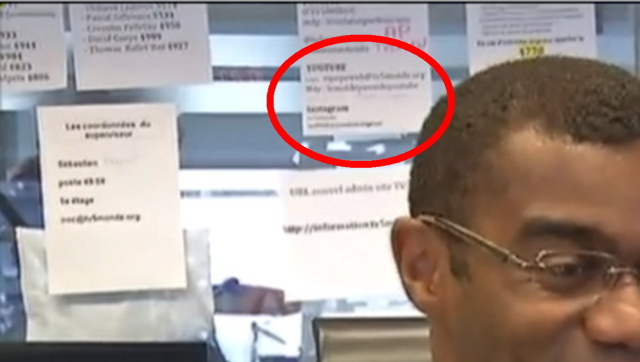

На самом деле в фильме есть даже сцена, которая демонстрирует, как выглядит настоящая работа хакера — долгие и утомительные часы изучения исходного кода, анализа системы, поиска следов и уязвимостей. Вот только чтобы зрители не уснули, её пришлось украшать абстрактными формулами и спецэффектами. Вряд ли вам бы хотелось, чтоб весь фильм выглядел именно так.

Хакеры стал первым фильмом о компьютерных преступлениях, который перенёс акцент с достоверности на зрелищность. К сожалению — ставка не окупилась. Фильм с треском провалился в прокате.

Но у другого блокбастера, который умышленно играл с понятием реальности, получилось сделать звездой кино реальную хакерскую программу.

«Матрица: перезагрузка» (2003)

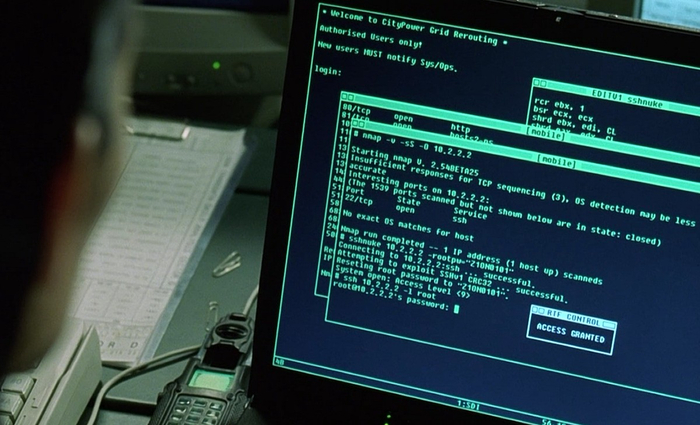

В начале второго фильма культовой киберпанковской франшизы Тринити взламывает систему городского электроснабжения с помощью программы Nmap.

Nmap это утилита, которая сканирует заданный диапазон адресов в компьютерной сети. Идеологически — это всё тот же прозвон из «Военных игр». Программа последовательно посылает запросы по списку адресов, а дальше анализирует ответы. Благодаря тому, что программы по-разному реагируют на некоторые запросы Nmap позволяет определить тип и версию операционной системы, определить используемые сетевые программы, составить список оборудования — компьютеров, серверов и маршрутизаторов. Вся эта информация крайне важна для реального взлома.

После премьеры «Матрицы» Nmap прославилась едва ли не больше, чем исполнители главных ролей. Инструмент хакеров и системных администраторов стал регулярно появляться в голливудских фильмах — от «Ультиматума Борна» до «Подруг Оушена». Авторы программы даже создали страницу, посвященную фильмографии своего детища.

С другой стороны, достоверность действий Тринити вынудило Скотланд-Ярда выпустить заявление для зрителей фильма. Британская полиция официально предупредила, что попытки повторить увиденное — это уголовное преступление. Возможно, они опасались, что этот эпизод вызовет такую же волну интереса к взлому компьютерных сетей, как и в случае с «Военными играми».

Именно эта история навела меня на мысль, что многие голливудские компании умышленно идут на искажение реальных технологий в своих фильмах.

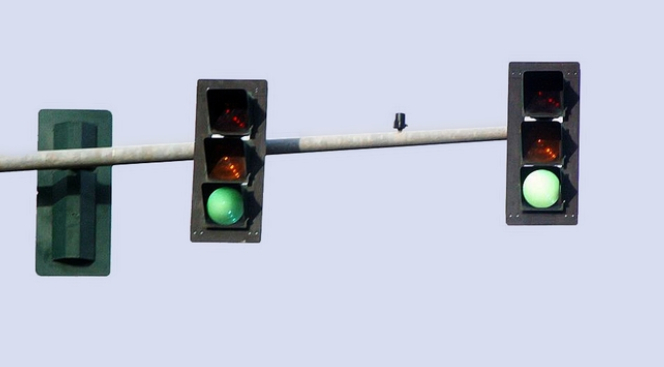

Например, вспомните «Хакеры». В финале фильма герои убегали от погони, взломав систему управления уличными светофорами. На самом деле, чтобы устроить такое, им бы даже не понадобился компьютер. Хватило бы специального инфракрасного маячка — такие до сих пор стоят на многих машинах американских спецслужб.

Человек не видит их работу, зато на их вспышки реагируют датчики, закреплённые на светофорах. Когда полиция или пожарные приближаются к ним, свет автоматически переключается на зелёный.

Разумеется, эта система не была секретом для настоящих компьютерных экспертов. А вот простым гражданам лишний раз рассказывать о ней совсем не следовало. Поэтому реальный метод использования уязвимости городских светофоров был скрыт за сценой взлома компьютерной системы.

«MR. ROBOT» (2015)

Похожие мысли посещали меня, когда я смотрел блестящий сериал о киберпреступниках — Mr Robot. По ходу действия в кадре появляется огромное количество действительно применяемых хакерами утилит и программ. Герои используют особые сборки Linux — Kali Linux, взламываю пароли с помощью John the Ripper и выманивают информацию с помощью Cryptowall.

На экранах нет бессмысленных интерфейсов, а сцены взлома по достоверности больше всего напоминают Hot Millions, разумеется с поправкой на технологии. Самым уязвимым звеном вновь становятся люди, поэтому всё большее внимание уделяется методам социальной инженерии.

Это не удивительно, к работе над фильмом привлекли настоящих экспертов в области компьютерной безопасности. Но и они допускаю интересные ошибки.

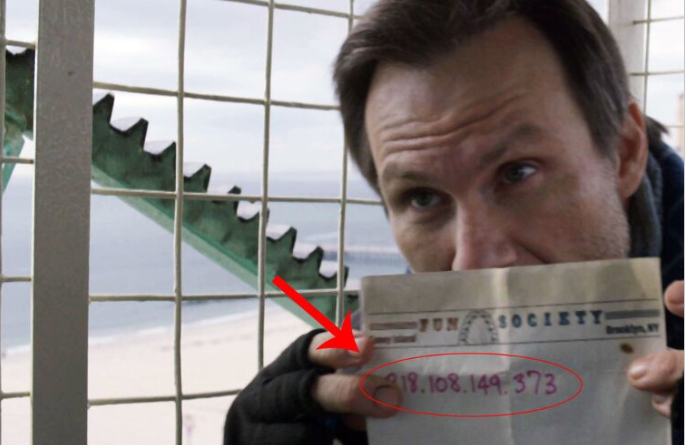

Понятно, что технические консультанты прекрасно знают, что в ip-адресе (м4, разумеется) не может быть числа 373 — это сделано специально, чтобы зрители сериала не завалили запросами реально существующий ресурс — точно по той же причине все телефонные номера в фильмах начинаются с несуществующего кода 555.

Кстати за некоторыми реальными ip-адресами в сериале скрываются любопытные сайты, пасхалки и даже сетевые квесты.

Но в некоторых моментах встречаются загадочные ошибки и неточности.

Например, главный герой часто работает в консоли с правами администратора — об этом говорит системное имя пользователя root. И при этом, вводя команды, дополняет их командой sudo. Эта команда предназначена для того, чтобы пользователи с ограниченными правами могли запускать некоторые задачи от лица пользователей с более широкими возможностями. Это странная и грубая ошибка — предполагаю она сделана умышленно, чтобы начинающие хакеры не смогли повторить то, что делает Элиот тупо копируя его команды.

Похоже создатели кино подошли к той черте, когда слишком реалистичное описание хакерских инструментов становится действительно настолько реалистичным, что начинает представлять угрозу для обычных пользователей. И сознательно откатились обратно!