Хакерские приблуды: Беспроводной ананас

В современном мире кибербезопасности важную роль играют не только всевозможные средства защиты информационных систем, но и различные проактивные мероприятия по обнаружению и устранению слабых мест в защите. Ключевыми специалистами в этой области являются пентестеры или "белые хакеры". Сам термин пентест происходит от английского penetration testing, что переводится как тестирование на проникновение. Такие спецы занимаются тем, что пытаются проникнуть внутрь периметра компании и получить несанкционированный доступ. Естественно, они занимаются этим по запросу самой компании и только для того, чтобы обнаружить слабые места в безопасности.

Для того, чтобы качественно выполнить свою работу, пентестеры используют весь доступный арсенал программных и аппаратных инструментов, а также любые уловки и хитрости, например социальную инженерию. Но сейчас я бы хотел поговорить именно о программно-аппаратных инструментах. Есть в них какой-то особый шарм для тех, кто романтизирует хакерство. Они снимаются в фильмах и сериалах и становятся узнаваемыми среди энтузиастов.

Один из крупнейших производителей подобных устройств - это Hak5. Компания выпускает широкий спектр различных устройств для специалистов по пентесту.

И этот пост будет посвящен, пожалуй, самому известному устройству из линейки Hak5. Встречайте, WiFi Pineapple.

Что такое WiFi Pineapple?

WiFi Pineapple - это портативное устройство, которое сочетает в себе функционал беспроводной точки доступа, с возможностью инъекции пакетов и набор инструментов для тестирования безопасности беспроводных сетей. Основная цель устройства — выявить уязвимости в Wi-Fi сетях, такие как слабые пароли, небезопасные подключения или ошибки конфигурации. Однако его возможности выходят далеко за рамки простого сканирования сетей.

Само по себе устройство выглядит как WiFi-роутер и питается через USB-порт.

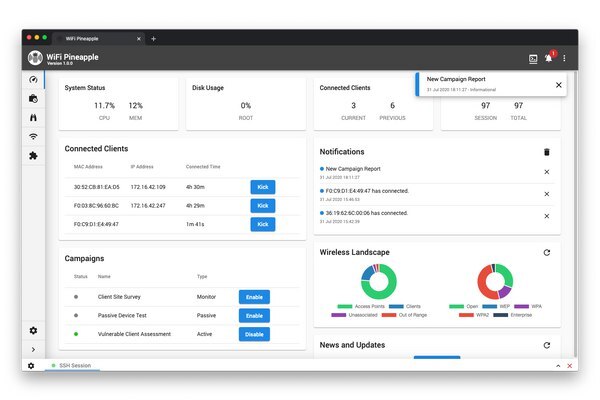

Все управление происходит через вэб-интерфейс, а значит сам ананас может лежать в рюкзаке, подключенным к пауэрбанку, в то время, как пентестер будет просто управлять им с телефона или ноутбука через браузер. А при использовании услуги Cloud C2 от Hak5 устройство может управляться удаленно. Достаточно только дать ему доступ к интернету.

Что умеет ананас?

Функционал WiFi Pineapple позволяет выполнять множество различных вариантов действий с беспроводными сетями и их клиентами:

Аудит беспроводных сетей

Ананас может быстро просканировать и собрать данные обо всех доступных беспроводных сетях. Устройство производит опрос всех доступных сетей различными способами для получения максимально возможного количества информации. На выходе можно получить информацию об именах сетей, MAC-адресах, уровнях сигналов и различную статистику. И все это будет дополнено визуализацией всего пейзажа беспроводных сетей.

Перехват рукопожатий

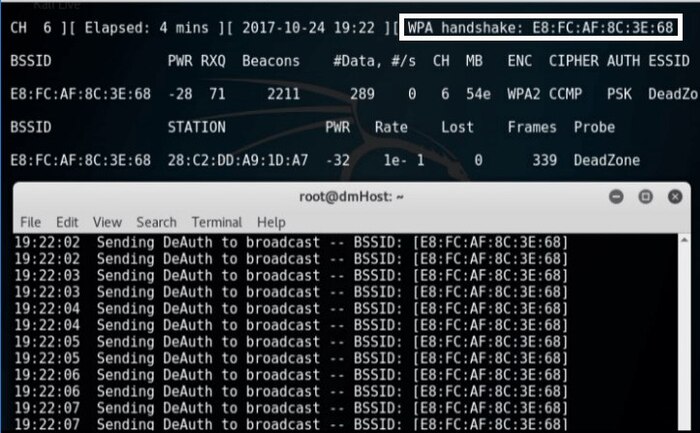

Перехват рукопожатий - это одна из самых базовых атак, позволяющая получить пароль от беспроводной сети. При авторизации устройства в беспроводной сети, устройство и точка доступа обмениваются пакетами, называемыми handshake, то есть, рукопожатие. В этих пакетах, кроме всего прочего, передается пароль для доступа к беспроводной сети в зашифрованном виде. Сама атака по перехвату рукопожатий состоит из трех этапов. Сначала, устройство с функционалом инъекции пакетов отправляет через точку доступа пакеты deauth, которые заставляют все подключенные устройства переподключиться к точке доступа. Вторым шагом выполняется перехват рукопожатий, которые происходят при переподключении. А третьим этапом производится дешифровка перехваченных пакетов для извлечения из них пароля от беспроводной сети.

Кстати, вы можете самостоятельно попробовать, как работает перехват рукопожатий, не тратя значительную сумму денег на ананас. Для этой атаки достаточно WiFi-адаптера с возможностью инъекции пакетов и компьютера или виртуальной машины с Kali Linux. Самое интересное, что адаптер с возможностью инъекции совершенно не обязательно должен быть каким-нибудь дорогущим труъ-хакерским устройством. Один из самых бюджетных вариантов подобных адаптеров - это TP-LINK Archer T2U Plus. С виду - обычный WiFi-свисток, а внутри затаился удачный беспроводной модуль.

Злой близнец

Злой близнец - это вариант атаки Man-in-the-middle. При выполнении этой атаки устройство создает копию легитимной беспроводной сети. В результате, клиентские устройства подключаются к фальшивой сети вместо настоящей. Ананас в это время подключается к легитимной сети и передает весь трафик клиента на нее. Клиент в это время не ощущает никакой разницы, но пентестер получает возможность перехвата всего трафика клиента. А перехват трафика означает, в том числе, перехват логинов, паролей и любых других данных передаваемых через беспроводную сеть.

Фишинговые атаки

Кроме всего прочего, этой устройство способно выполнять еще и фишинговые атаки. Такие атаки можно проводить как параллельно со злым близнецом, притворяясь легитимной беспроводной сетью, так и просто создав привлекательную для клиентов сеть. Например, в здании аэропорта беспроводная сеть Airport_WiFI_Free, скорее всего, заинтересует некоторых пассажиров. При подключении к такой сети, ананас покажет пользователю страничку с просьбой авторизоваться с помощью, например, Google-аккаунта. Каждый, кто авторизуется таким образом, просто подарит свой логин и пароль атакующему. И горе тем, кто везде использует одни и те же пароли.

Визард кампаний

Это, пожалуй, самая страшная фишка ананаса. Все атакующие кампании на этом устройстве настраиваются с помощью помощника или визарда (англ. Wizrard - волшебник). То есть, для выполнения большинства атак достаточно иметь самые минимальные знания в области безопасности беспроводных сетей. С помощью WiFi Pineapple практически кто угодно сможет выполнить большинство доступных, потенциально вредоносных действий. И подобный инструментарий в руках того, кто не понимает, что с ним делает, немного пугает.

Что по итогу?

WiFi Pineapple является мощным инструментом для легального тестирования безопасности, его использование должно строго соответствовать законам и этическим нормам. Всегда помните, что любые попытки несанкционированного доступа к сетям или перехват трафика без разрешения владельца являются незаконными и могут повлечь серьезные правовые последствия. Поэтому важно всегда получать явное разрешение перед проведением любых тестов или издеваться над собственными сетями.

Главное — помнить, что технологии должны служить целям защиты, а не нарушения чужой приватности. Соблюдайте этические нормы, не нарушайте закон и ведите себя хорошо.