Всё свободное время немец Фабиан уделяет войне с интернет-злоумышленниками. И наживает себе опасных врагов.

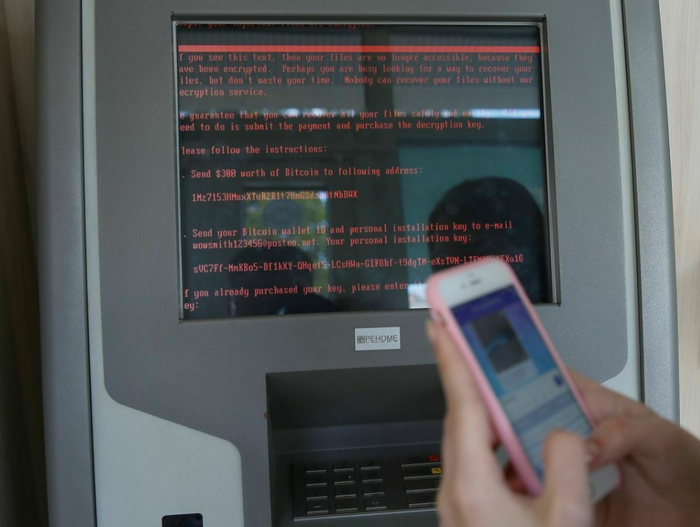

Уведомление вируса-вымогателя WannaCry на компьютере корейского подразделения по кибербезопасности

Весной и летом 2017 года сотни учреждений по всему миру, включая российские и украинские, столкнулись с заражением вирусами WannaCry и NotPetya. Эти программы заблокировали работу тысяч компьютеров, потребовав перечислить выкуп в криптовалюте за разблокировку. Под угрозой оказалось бесконечное число компьютерных данных, и суммарно от действий вирусов пострадало больше 500 тысяч устройств.

Общими усилиями активистов из разных стран с WannyCry и NotPetya совладали, но менее известные вирусы-вымогатели продолжают успешно атаковать частные, корпоративные и муниципальные компьютеры. Среди тех, кто им противостоит — уроженец восточной Германии Фабиан. В попытках бесплатно помочь людям вернуть данные он проводит за компьютером большую часть жизни, а угрозы вынудили его покинуть родину и перебраться в Великобританию. Историю программиста рассказало издание Би-би-си.

Одинокая жизнь в четырёх стенах

«Ваши файлы зашифрованы» — сложно найти человека, который хотя бы однажды не столкнулся с подобным уведомлением. Вирус блокирует доступ к зараженному устройству, пугая жертву тем, что если она не заплатит выкуп, все данные на компьютере сотрутся.

Стоимость разблокировки назначали злоумышленники — в России она составляла в среднем от 400 до 2000 рублей, но когда компьютеры по всему миру парализовал WannaCry, для всех стран была фиксированная цена — 300 долларов в биткоинах. Фабиан занимается борьбой с такими вирусами и заработал дурную славу среди авторов программ-вымогателей.

В начале 2018 года немец нашёл этому убедительное подтверждение — копаясь в коде очередного вируса, он обнаружил, что кто-то вывел его имя зелёными символами.

«Врать не буду, это было впечатляюще. Очевидно, что кодер очень разозлился. Он потратил время на написание этого сообщения, зная, что я наверняка его увижу [в коде], и значит, я правда их достал», — рассказал Фабиан Би-би-си.

Такие немые обращения он получает более-менее регулярно, и часто они не обходятся без мата, угроз или оскорблений матери Фабиана. Однажды кто-то назвал файл шифровальщика в честь мужчины — как полагает программист, чтобы выдать его за автора программы.

Как-то раз злоумышленник обратился к немцу через код, прося не взламывать его шифровальщик. В противном случае автор сообщения обещал «подсесть на героин». Фабиан не придал этому значения, всё равно взломав программу, но сделал скриншот обращения. Так он поступает со всеми сообщениями-угрозами, складируя их в весьма увесистую папку на компьютере. Но если в цифровом мире Фабиан заслужил репутацию борца со злоумышленниками, то в реальной жизни держится в тени.

Репортёр Би-би-си описал Фабиана как молодого полноватого мужчину, который 98% своей жизни проводит дома. Немец живёт на окраине Лондона, и при входе в его жильё сразу бросается в глаза отсутствие декоративной мебели. Рамки для фотографий, картины, лампы или растения — всего этого у Фабиана нет. Его книжные полки пусты, если не считать коллекции видеоигр Nintendo и нескольких руководств по кодингу. Среди немногочисленных вещей программиста есть и настольная игра о хакерах — Фабиан сказал, что он весьма неплох в ней, хотя пока он играл только в одиночку.

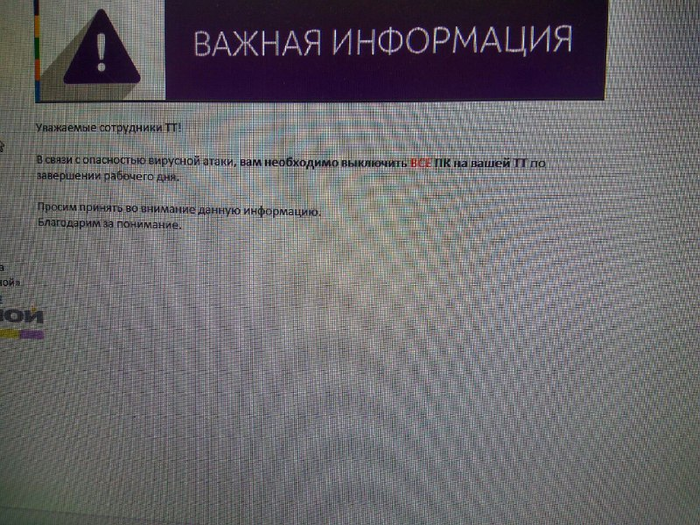

Уведомление о необходимости выключить компьютер из-за атаки WannaCry на офисном компьютере, май 2017 года

По какой-то причине своим рабочим офисом программист избрал самую маленькую комнату, закрыв окна шторами. Еду ему привозит курьер, так что он редко покидает жилище. «Я один из тех людей, что не пойдут на улицу, если это не необходимо», — рассказывает мужчина. Он числится сотрудником компании по кибербезопасности Emsisoft, работа в которой обеспечивает его заработком.

Программы по борьбе с вирусами-вымогателями Фабиан распространяет бесплатно с разрешения своего работодателя. Для восстановления файлов жертвы лишь скачивают нужные данные следуют инструкциям, после чего получают обратно доступ к устройству. Отчасти именно простота использования программ-дешифраторов привела к тому, что Фабиана невзлюбили объединённые группы злоумышленников.

Немец сравнивает программирование с писательством, поясняя, что автора кода всегда можно отличить по стилю написания. Таким образом он подмечает, сколько раз сталкивается с той или иной группировкой. Есть и другой способ отслеживания активности злоумышленников. Достаточно взглянуть на адреса биткоин-кошельков, на которые они просят перевести выкуп, чтобы понять, новая эта банда или нет.

По словам киберспециалиста, однажды он «сильно достал» группу злоумышленников, которая за три месяца заработала на вирусе около 250 тысяч долларов, но потом вмешался Фабиан и выпустил дешифратор. «Мы никогда наверняка не знаем, с кем связались, но, на мой взгляд, за последние несколько лет я расстроил или выбесил по меньшей мере 100 различных кибер-группировок», — рассказывает мужчина.

«Гонка вооружений»

Вирусы-вымогатели — один из самых удобных инструментов для интернет-злоумышленников. Получив контроль над данными жертвы, им не нужно искать покупателя информации и торговаться с ним о цене. Вместо этого они за фиксированную сумму возвращают человеку его же данные, не переживая за свою безопасность. Безвозвратная потеря данных — это внушительный рычаг давления, и многие люди принимают условия злоумышленников.

Частные лица не хотят потерять памятные фотографии, руководство крупных фирм опасается за корпоративные данные и не хочет разочаровать акционеров, а власти прикидывают, что выкуп злоумышленникам обойдётся дешевле замены техники за счёт налогоплательщиков. В марте 2019 года руководство округа Джексон в штате Джорджия после блокировки ряда компьютеров вирусом-вымогателям выплатило злоумышленникам 400 тысяч долларов выкупа.

Власти не видели другого выхода — программа парализовала все муниципальные устройства вплоть до компьютера шерифа, где он вёл статистику преступлений. Официальные представители пояснили, что восстановление системы с нуля (вероятно, у них не было резервной копии) обошлось бы округу гораздо дороже.

После выплаты неизвестные прислали ключ-дешифратор, который вернул доступ к системе. Предположительно, авторами вируса выступила хакерская группировка из восточной Европы или России.

Поимка подобных группировок — это сложная и многоуровневая задача, которой не всегда готова заниматься полиция. В декабре 2017 года в Румынии арестовали пять человек по подозрению в распространении вирусов-шифровальщиков CTB-Locker и Cerber. Но их розыск закончился успехом только благодаря совместной работе ФБР и Национального криминального агентства Великобритании, а также румынских и голландских следователей.

Для такой слаженной работы требуется много ресурсов, которые власти не всегда готовы выделять. Как итог — вирусы-шифровальщики продолжают терроризировать интернет. По оценке компании Emsisoft, в которой работает Фабиан, программы такого типа атакуют новые устройства каждые две секунды.

За два месяца 2019 года фирма предотвратила миллионы заражений, а ведь в мире подобных организаций гораздо больше. Но недостаточно, чтобы полностью обезопасить людей. Не смогли эти фирмы предугадать и удары WannaCry и NotPetya. Кибер-атака последнего считается одной из самых разрушительных в истории — общая сумма ущерба от него превысила 10 миллиардов долларов. Такая оценка связана с тем, что даже в случае выплаты выкупа NotPetya намеренно стирал все данные.

Банкомат во время кибератаки NotPetya, июль 2017 года

Больше всего от действий злоумышленников досталось датской компании Maersk, специализирующейся на грузовых перевозках. Почти вся работа фирмы оказалась парализована, и её частично восстановили лишь 10 дней спустя. Предположительно, распространители NotPetya действовали по политическим мотивам с целью навредить Украине, но официальной версии о возможных заказчиках атаки нет.

«Это вполне себе гонка вооружений. Они выпускают новый вирус-вымогатель, я нахожу уязвимость и на её основе пишу программу-дешифратор, чтобы люди восстановили свои данные», — рассказывает Фабиан. Порой такие битвы затягивались на месяцы: злоумышленники распространяли новую версию вируса, а программист снова находил дыру в коде. По словам Фабиана, иногда неизвестные находят проблему в программе и устраняют её, но часто авторы вирусов не видят лазейку, которую использует немец.

У такой гонки есть последствия — часто в пылу противостояния программист забывает о самых простых вещах вроде употребления еды и воды, а также уходе за собой. Среди его заваленного стола лежат две коробки с таблетками, которые он принимает ежедневно из-за проблем со здоровьем.

«У меня избыточный вес и проблемы с кровяным давлением, поэтому я пользуюсь лекарствами. Помимо этого я страдаю гипертиреозом (синдром, вызывающий повышение содержания гормонов — прим. TJ)», — рассказывает Фабиан. Программист согласен, что причина его физического состояния заключается в работе и образе жизни, потому подумывает завести щенка. С ним он хотя бы будет выходить на улицу, чтобы прогуляться. Вдобавок, порой ему не хватает компании.

Мужчина тщательно поддерживает свою анонимность, но каким-то образом злоумышленники всё равно узнали об его избыточном весе. И доходчиво сообщили ему об этом.

В одном из сообщений для программиста, скрытого в коде вируса, говорилось: «Фабиан, кончай лопать чизбургеры, толстяк».

Мужчина неоднократно сталкивался с оскорблениями, но на это не мог не обратить внимания. Само сообщение его не задело, но оно показало, что злоумышленникам что-то известно о Фабиане. До этого момента даже его начальник и коллеги не знали, где конкретно он жил в восточной Германии, но его «врагам» всё-таки удалось обнаружить детали его жизни.

Фабиан испугался. В попытке найти источник утечки он досконально изучил свои профили в соцсетях и на форумах, проверяя, оставлял ли он когда-либо фотографии самого себя. Так от наткнулся на свой давний твит, где упомянул кетогенную диету (низкоуглеводная диета с высоким содержанием жиров и умеренным содержанием белков — прим. TJ).

После этого программист отовсюду удалил свою дату рождения и попытался свести к минимуму информацию о себе в интернете. Тогда же он решил уехать из Германии, где, по его словам, легко определить местонахождения человека с минимумом информации под рукой.

Было очень страшно. Не думаю, что они убили бы меня, но эти парни очень опасны. Я знаю, сколько денег они зарабатывают, и им ничего бы не стоило заплатить 10-20 тысяч какому-нибудь чуваку, чтобы он пришёл ко мне домой и выбил из меня весь дух. Я как можно скорее перебрался в Великобританию. Здесь можно спрятаться, сохранять анонимность.

Исполнение детской мечты

Никто из коллег Фабиана до сих пор не знает, где он живёт в Великобритании. Он согласился поговорить с репортёром Би-би-си только потому, что вскоре покинет свой нынешний дом и переберётся в другое место. Как признал мужчина, частые переезды, жизненные ограничения и узкий круг друзей — это часть той жертвы, которую он принёс ради своего ремесла. В конце концов, он стремился к нему всю жизнь.

Родившись в бедной семье в бывшей ГДР, он впервые увидел компьютер в семь лет у отца на работе. Впечатления от устройства захватили мальчика, поэтому следующие три года он копил деньги на собственный компьютер, собирая и продавая перерабатываемые бутылки и банки на улице.

Прошло немного времени после того, как десятилетний мальчик купил компьютер, когда устройство атаковал теперь уже малоизвестный вирус TEQUILA-B. Но вместо того, чтобы отчаяться, Фабиан восхитился тем, как программа нарушила работоспособность компьютера. Он пошёл в библиотеку и прочитал несколько книг о компьютерных вирусах, после чего написал свою первую антивирусную программу.

К 14 годам среди друзей и знакомых он заработал славу «того парня, что разбирается в компьютерах», помогая менее опытным ровесникам и старшим. В том числе благодаря этой подработке семья скопила деньги на переезд в более благополучный район. Четыре года спустя юношу взяли в компанию по кибербезопасности Emsisoft, где за годы он заработал репутацию лучшего специалиста по вирусам-вымогателям.

Фабиан наверняка мог бы прославиться, посещая публичные лекции и выпуская книги на тему своего ремесла. Но вместо этого предпочёл тихую жизнь в тени. Он описывает свою зарплату как «очень хорошую», но, так как почти не выходит из дома, тратить деньги ему особо некуда.

Я почти ничего не трачу, нет. Люблю играть в онлайновые настольные игры, но это не стоит больших денег. Большую часть средств я посылаю сестре, которая воспитывает маленькую дочку. Мне приятно осознавать, что у неё есть всё, что ей нужно.

Фабиан

программист, специалист по вирусам-вымогателям

![🗓 12.05.2017 - WannaCry [вехи_истории]](https://cs20.pikabu.ru/s/2025/05/11/22/qe7kx6vc.jpg)