Поймал уязвимость React Server Components

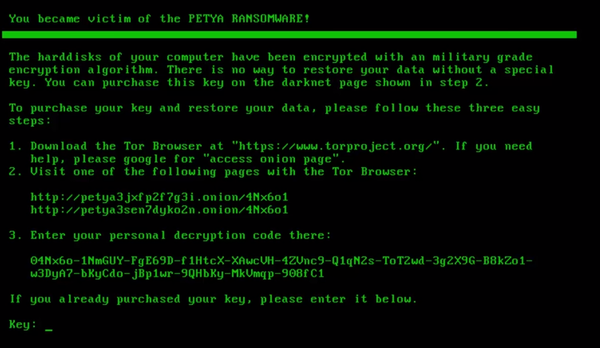

Привет всем, хотел предупредить, проверить вашу версию React (RSC). Злоумышлинники легко пролезли на сервер и установили майнер XMRig Monero, CPU на 100% загрузили, поставили backdoor.

CVE-2025-55182 — удалённое выполнение кода без аутентификации. Активная эксплуатация китайскими группами угроз в течение нескольких часов после раскрытия.

3 декабря 2025 года была раскрыта критическая уязвимость Remote Code Execution в протоколе Flight, используемом React Server Components. React2Shell позволяет атакующему выполнить произвольный код на сервере без аутентификации через отправку специально сформированного HTTP-запроса.

Проблема связана с небезопасной десериализацией данных, позволяющей атакующему внедрить и выполнить произвольный JavaScript код на сервере.

Немедленные действия

Проверьте версию React в вашем проекте немедленно

Обновите до безопасной версии (19.0.1, 19.1.2 или 19.2.1)

Проверьте логи сервера на предмет подозрительной активности

Проверьте процессы — нет ли новых пользователей или майнеров

Измените все пароли и ключи если обнаружена компрометация

Типичные признаки майнера XMRig

Процесс с высоким CPU: 90-100% нагрузка на ядра

Подозрительные имена: kswapd0, systemd-journal, [kworker/0:1]

Сетевые соединения: к адресам майнинг-пулов (порты 3333, 5555, 7777)

Файлы в /root, /tmp или /var/tmp: исполняемые без расширения

Скрытые процессы: начинаются с точки или пробела

Автозапуск: через cron, systemd или rc.local