Привет, Пикабу! Сегодня расскажу о том, как KDE решили сделать свой собственный дистрибутив Linux — и он уже вышел в альфа-версии.

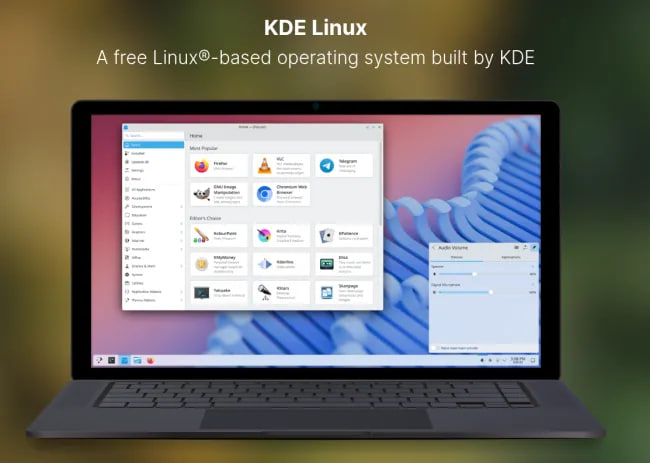

Команда KDE официально выпустила первую альфа-версию KDE Linux — дистрибутива, который должен стать эталонной реализацией рабочего стола Plasma и всех приложений KDE.

Проект анонсировали ещё в конце 2024 года на конференции Akademy 2024 под кодовым названием "Project Banana". И вот он уже доступен для скачивания.

Чем отличается от других дистрибутивов?

KDE Linux — это immutable-дистрибутив. Что это значит? Базовая система находится в режиме «только для чтения» и не может быть изменена. Даже root не может модифицировать файлы в /usr.

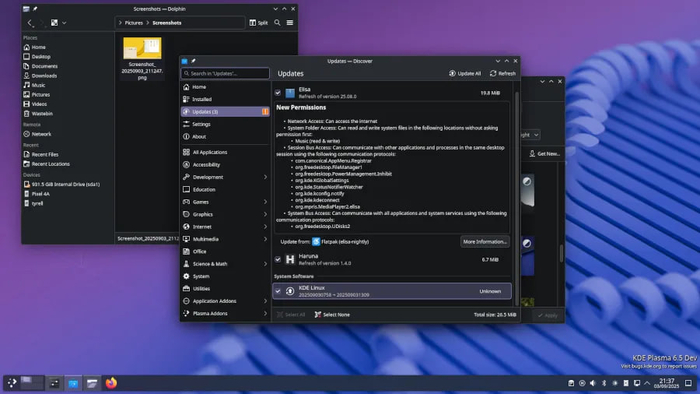

Обновления работают атомарно: система скачивает полный образ новой версии, а затем просто меняет старый на новый. Это быстро и безопасно — если что-то пошло не так, можно откатиться на предыдущую версию. Последние 5 образов системы хранятся на диске.

Дистрибутив собран на базе Arch Linux, но это не «арчеподобный дистр» в традиционном понимании. Здесь нет пакетного менеджера pacman — приложения ставятся через Flatpak и Snap.

У KDE есть несколько причин:

Контроль над брендом. KDE хотят показывать свой софт так, как задумано, без модификаций и кастомизаций от сторонних дистрибутивов.

Эталонная платформа. Это будет официальная реализация KDE Plasma, которую можно рекомендовать пользователям, OEM-производителям и предприятиям.

Независимость. KDE могут продвигать свой дистрибутив без «фаворитизма» по отношению к партнёрам вроде Kubuntu или Fedora KDE.

KDE Neon останется, но у него есть проблема: он основан на Ubuntu LTS, которая становится нестабильной из-за необходимых модификаций для Plasma. KDE Linux решает эту проблему, переходя на immutable-модель.

Альфа-версия уже доступна на сайте kde.org. Но учтите: это альфа, система пока предназначена для разработчиков, тестеров и очень энтузиастичных фанатов KDE.

Требования: UEFI, Intel/AMD процессор, Intel/AMD видеокарта, минимум 8 ГБ для установки на USB. Поддерживается только Wayland.

Кто работает над проектом?

Проект возглавляет Harald Sitter, ему помогают Nate Graham, Hadi Chokr, Lasath Fernando, Justin Zobel и другие разработчики KDE.

Immutable-дистрибутивы — это тренд последних лет. Fedora Kinoite, SteamOS, Vanilla OS, GNOME OS — все идут в эту сторону. KDE Linux продолжает эту линию, но с фокусом на максимальное качество Plasma из коробки.

Для обычных пользователей это пока рано, но если вы хотите увидеть, как KDE представляют идеальную реализацию своего рабочего стола — можете попробовать.