Вячеслав Дьяченко Feat. Ара Гримм - Мама, я в сетях

Стиль: Russian Pop

Продолжительность: 3:09

BPM: 77

Тональность: F#m

Релиз: 2025

═══════════

Она носит чёрный кашемир,

И в шуме клубном слышен лишь её мир.

В её часах - дорогих, как сны,

Застыли льды и пламя весны.

Она рисует бизнес-план в уме,

Её стихия - высота, не земля.

Но в её смехе, таком живом,

Я потерял покой и счёты со всем.

Меня поймали эти ресницы,

Я провалился в эти зрачки.

Меня свели с ума её пальцы,

До завтра, только дай знак, кивни.

О Боже, мама, мама, я в сетях,

От её взгляда пусто в головах!

О Боже, мама, мама - как под током,

Её улыбка, мама, - закон и рок мне.

О Боже, мама, мама, я в сетях,

От её взгляда пусто в головах!

О Боже, мама, мама - как под током,

Её улыбка, мама...

Мы слушали джаз до первых птиц,

В её квартире - тридцать этажей вниз.

О чём молчим - то понятно вдвоём,

В её тиши - целый космос, и в нём я дом.

Она спросила: «Ты не устал?»

А я в её дыхании море узнал.

И кажется, что этот вечный блюз

Нас закружит, и я уже не вернусь.

Меня поймали эти ресницы,

Я провалился в эти зрачки.

Меня свели с ума её пальцы,

До завтра, только дай знак, кивни.

О Боже, мама, мама, я в сетях,

От её взгляда пусто в головах!

О Боже, мама, мама - как под током,

Её улыбка, мама, - закон и рок мне.

О Боже, мама, мама, я в сетях,

От её взгляда пусто в головах!

О Боже, мама, мама - как под током,

Её улыбка, мама...

Мама...

Мама-ма,

Я не найду себя, её глаза - темнота и вуаль.

Мама...

Это напасть,

Я бы отдал за её «завтра» все вчера, все подряд.

О Боже, мама, мама, я в сетях,

От её взгляда пусто в головах!

О Боже, мама, мама - как под током,

Её улыбка, мама, - закон и рок мне.

О Боже, мама, мама, я в сетях,

От её взгляда пусто в головах!

О Боже, мама, мама - как под током,

Её улыбка, мама...

═══════════

СКАЧАТЬ ТРЕК

Ответ на пост «Сети и сигналы»1

Звучит как анекдот - пользователи WhatsApp (принадлежит Meta которая признана в России экстремистской организацией и запрещена), подавшие в суд на РКН и Минцифры, апеллируют к свободе получения информации, тайне связи и частной жизни.

Видимо они забывают как Цукерберг сам признавался в цензуре в своих соцсетях по требованию властей США и том, что американские спецслужбы могут читать переписки в WhatsApp:

Откуда в интернете взялись "лайки"? Или как Цукерберг превратил одобрительную лень пользователя в топливо для роста Facebook

Сегодня лайк — такой же естественный рефлекс в интернете, как дернуть рукой от горячего чайника. Увидел мем — лайк. Понравилась статья — лайк. "Зашел" видос с котиками — лайк. Кажется, что так было всегда. Но нет. Это гениальное изобретение родилось вовсе не для вашего удобства. А чтобы соцсеть не разорвало на части от собственного роста.

Отмотаем пленку в начало 2000-х. Никаких лайков нет в помине. На форумах, в MySpace и Friendster (первых соцсетях, о них сейчас даже не все "ветераны" Интернета знают) царила эра комментариев.

Чтобы выразить одобрение, надо было написать: "Аффтар жжот!", "+1", "ЛОЛ" или "первый нах!". Карма на форумах была, но это скорее рейтинг пользователя, а не оценка конкретного поста.

И все бы ничего, но комментарий, с точки зрения тогдашнего "железа" и баз данных — штука тяжелая. Его текст нужно обработать, закодировать, вписать в базу, привязать к посту, проверить права доступа. А базы данных тогда были не чета нынешним облачным монстрам.

И вот тут на сцене появляется Facebook, который тогда еще был студенческой затеей. Соцсеть росла как на дрожжах, прибавляя миллионы пользователей. И каждый хотел оставить свой "+1" под фото с вечеринки. Система начинала трещать по швам. Нужно было радикальное решение.

И они его нашли. Вместо громоздкого комментария, надо сделать простое атомарное событие. Один клик. Никакого текста. Минимум нагрузки на сервер. Это и был прототип лайка. Гениально и цинично.

Но откуда взялась сама механика? Facebook ее не изобрел. Она уже была в ходу у одной небольшой соцсети FriendFeed. В 2007 году Марк Цукерберг просто купил эту компанию вместе с командой и всеми наработками. Идею лайка "заимствовали", встроили в Facebook и вывели на планетарный масштаб.

"Ни фига себе, – наверное, подумали тогда пользователи, – это что же, теперь вместо "круто" можно просто кнопку ткнуть? Обалдеть, как удобно!". Они и не подозревали, что своей ленью и жаждой одобрения творят цифровую историю всей цивилизации.

Но тут выяснился приятный побочный эффект. Лайк взял на себя все эмоциональные, односложные реакции. Лента комментариев очистилась от сотен "крутяк" и "ого!" и превратилась в пространство для более-менее содержательного обсуждения. Положительные эмоции ушли в лайки, а негатив и споры (ведь хейтить всегда интереснее) остались в комментах. Система стала уравновешенной. Пользователь получает дофамин от лайков, а соцсеть — тонны бесценных данных о его поведении и дешевый способ масштабироваться.

Так что в следующий раз, ставя лайк, помните, что вы не просто хвалите котика. Вы совершаете микро-действие, придуманное для того, чтобы спасти серверы от перегрузки, и ставшее главным "наркотиком" и "валютой" современного интернета.

Душевный познавательный контент из телеграм-канала ТехноДрама. Проходите!

Сети и сигналы1

🧑⚖️ Пользователи WhatsApp (принадлежит Meta, которая признана в РФ экстремистской и запрещена) и Telegram подали в суд на РКН и Минцифры, пишет РБК. Истцы требуют признать незаконными ограничения голосовых звонков в мессенджерах.

В иске утверждается, что действия ведомств нарушают конституционные права граждан на свободу получения информации, тайну связи и частной жизни.

Истцы также ссылаются на данные Центрального банка России, согласно которым основными каналами мошенников являются телефонные звонки и СМС. Они предлагают альтернативу: опциональную блокировку трафика мессенджеров для тех, кто захочет ее включить.

📡 Источник

Ну что? Не смогли Вкусно и точка?

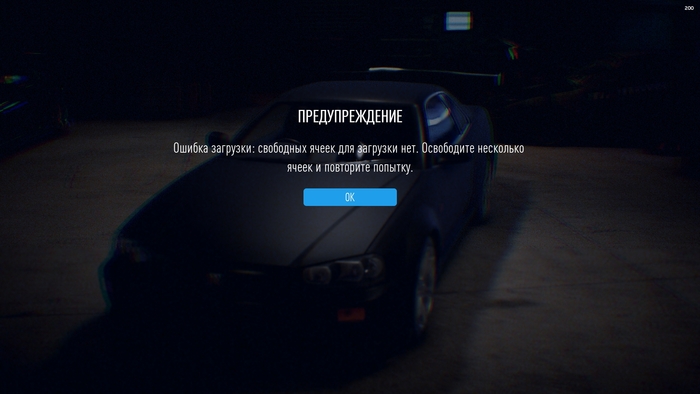

Need For Speed

Всем привет! Решил тут на днях пройти всю серию NFS, и столкнулся с такой проблемой в игре Need For Speed 2015. Игра куплена давно в Origin(сейчас EA) на ПК. Установил игру, сбросил прогресс в карьере, и у меня пропали все обтяжки на авто. Плюс не грузятся обтяжки из сообщества. А самый прикол что даже перекрасить авто нельзя, якобы из-за отсутствия свободных ячеек. Искал в интернете инфу, но решения проблемы не нашел. Сам переустановил EA, саму игру, менял местоположение на разные страны, пробовал проводной и беспроводной интернет с телефона но, проблема остаётся... Сам из РФ, оператор Ростелеком. У кого была такая проблема, отпишитесь пожалуйста как можно решить, очень хочется полноценно поиграть в эту часть игры.