MAXимальный фейк или очередной "взлом" мессенджера

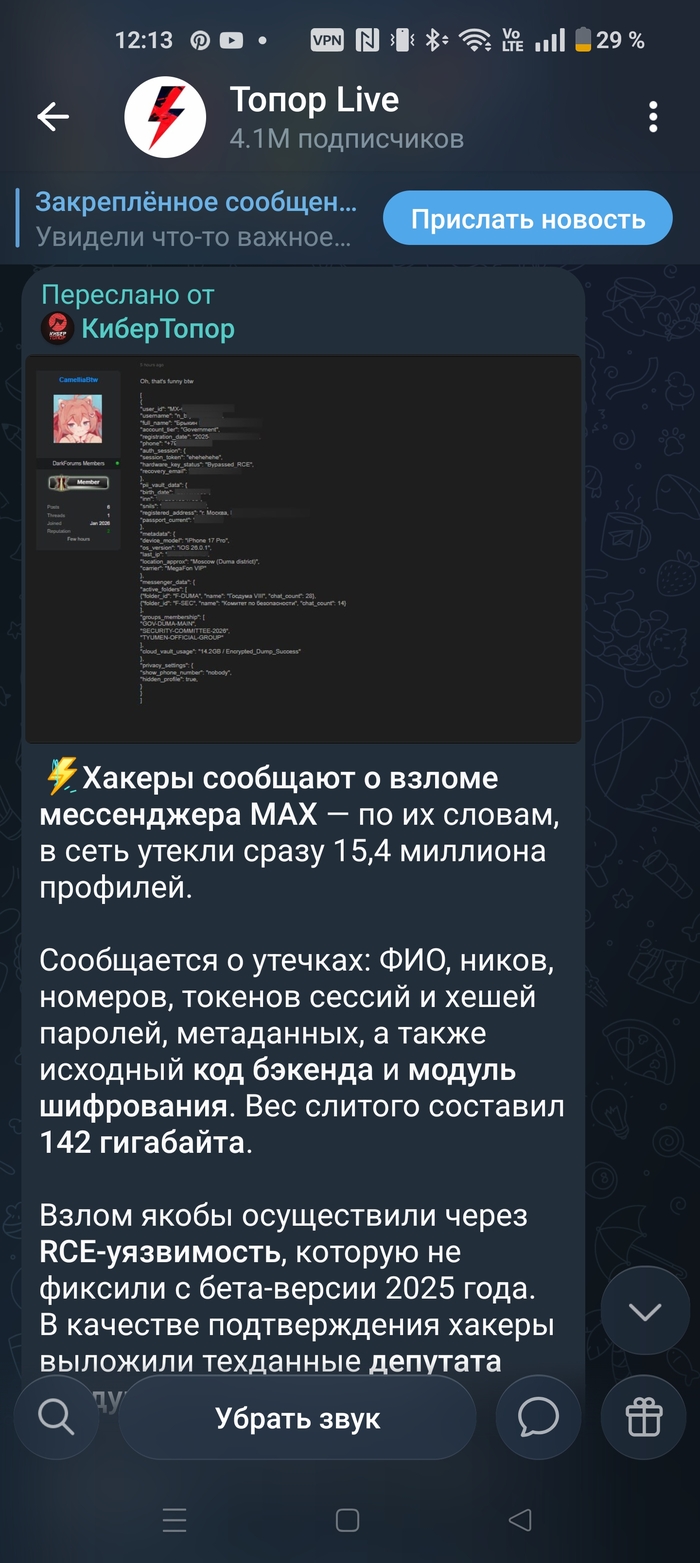

Вечером 14 января Telegram сотрясает громкая новость: мессенджер MAX оказался взломан, данные 15,4 миллионов пользователей украдены. В доказательство этого приведен слив персональных данных одного из депутатов. Для неподготовленного читателя выглядит убедительно, но давайте взглянем на этот слив с технической точки зрения

Сразу отмечу: цель этого поста - не защита MAX, а разбор конкретной "утечки" с технической точки зрения. Я не пользователь MAX и не поддерживаю многое, что с ним связано

Первое, что бросается в глаза - "профессиональный хакер", "взломавший" один из самых развивающихся проектов РФ оказывается новичком на специализированном форуме, зарегистрировавшимся в месяц взлома и написавший всего 6 постов

Начнем по порядку, не затрагивая персональные данные

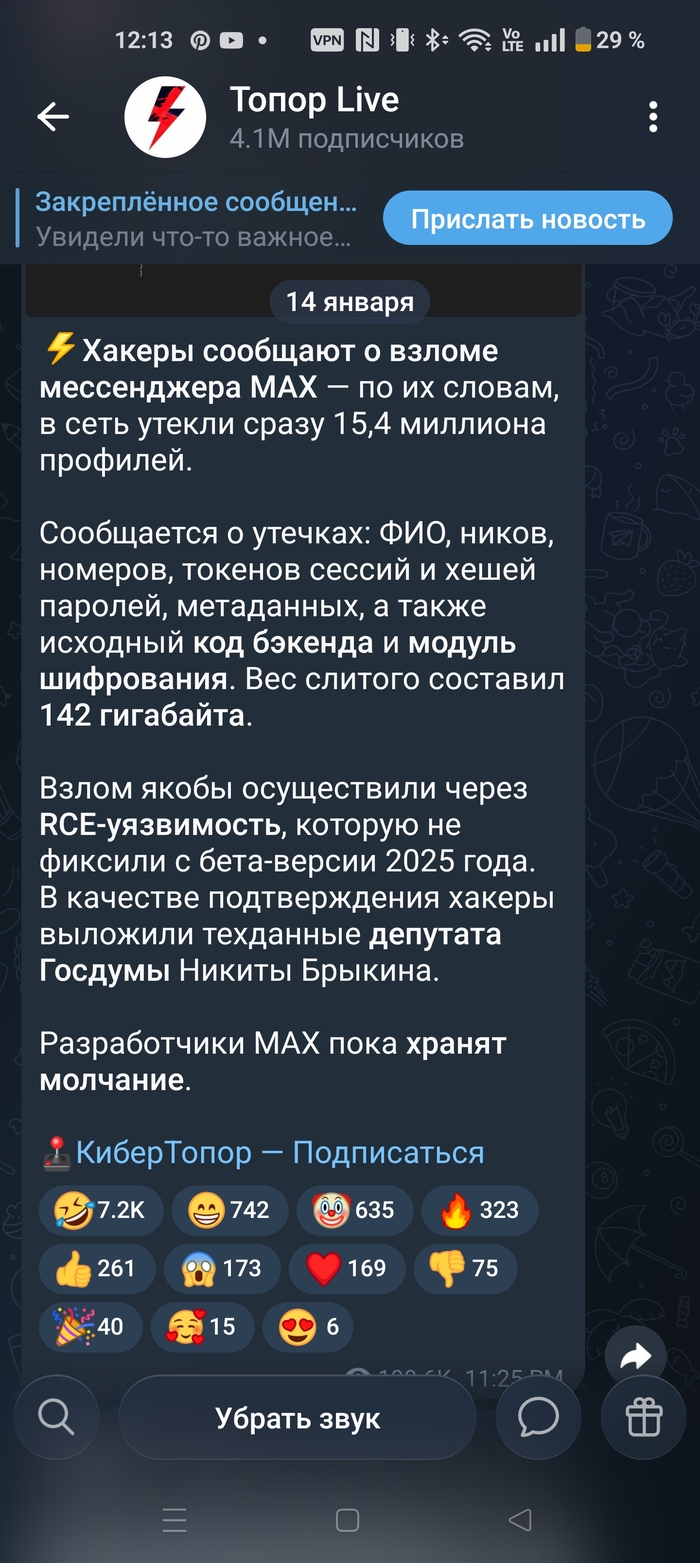

session_token ehehehehe - очевиднейший стёб. Столь короткая строка, тем более такого вида, не может быть сгенерирована даже теоретически. Сессионный токен - случайно сгенерированная последовательность, которая создаётся на сервере и зачастую имеет вид a8f1e2c9f04dfb3b7e1a5c9c0f9b2a77 (или чего-то похожего), не имеющего смысла для человека. Если вы видите сессионный токен, который можно прочитать или запомнить - это не токен, а художественный вымысел.

BYPASSED_RCE - очередная бессмыслица. RCE - это класс уязвимостей, означающий возможность выполнить произвольный код на сервере. RCE не может быть включённой или отключённой, защищённой или обойдённой - это не состояние системы. Реальная система может хранить только факты: mfa_enabled: true (включена двухэтапная аутентификация), webauthn: false и так далее. То, что система взломана - это человеческая интерпретация, а не состояние в коде. Если бы RCE атака и правда случилась, то вывод был бы куда более подробным и техническим: аномалии в логах, аварийные падения процессов и многое другое. Все бы не ограничилось одной строчкой

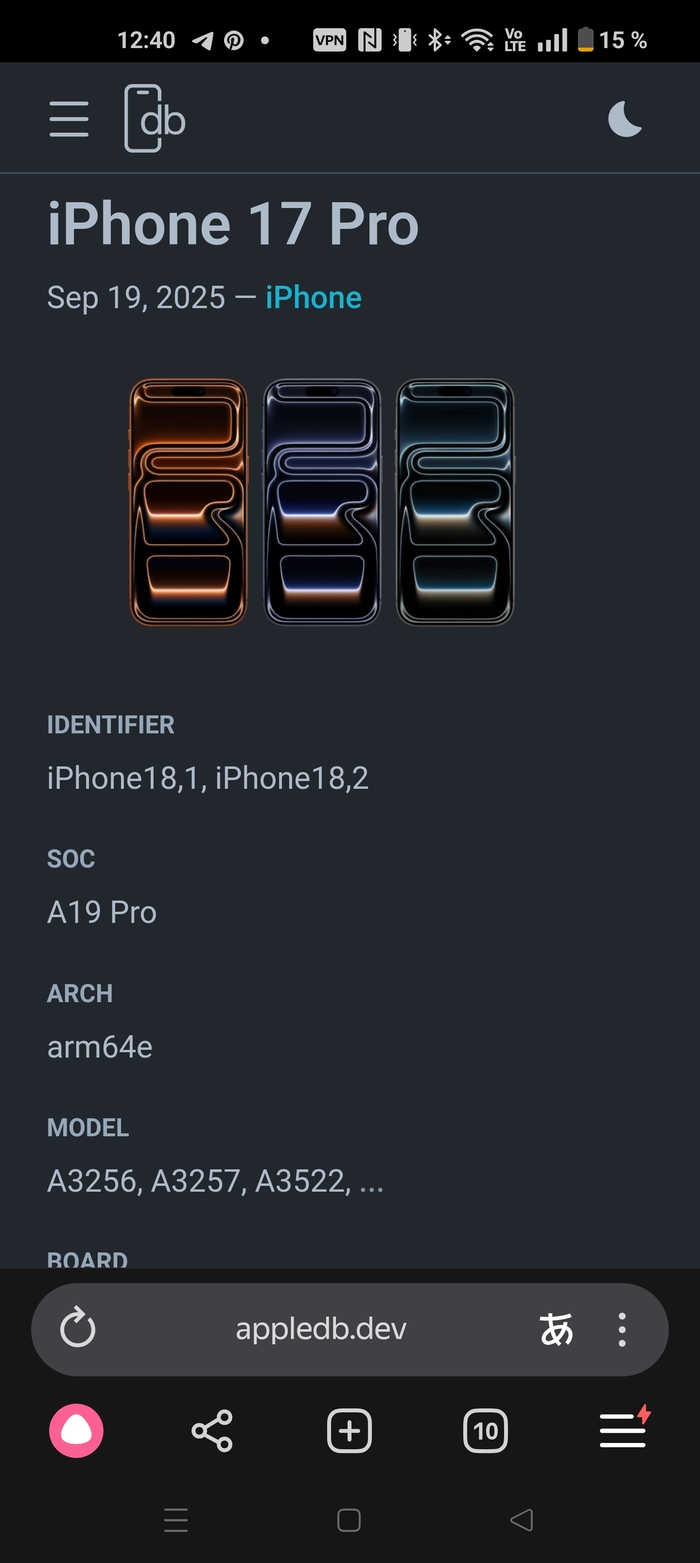

device_model: iPhone 17 Pro device_model: iPhone 17 Pro

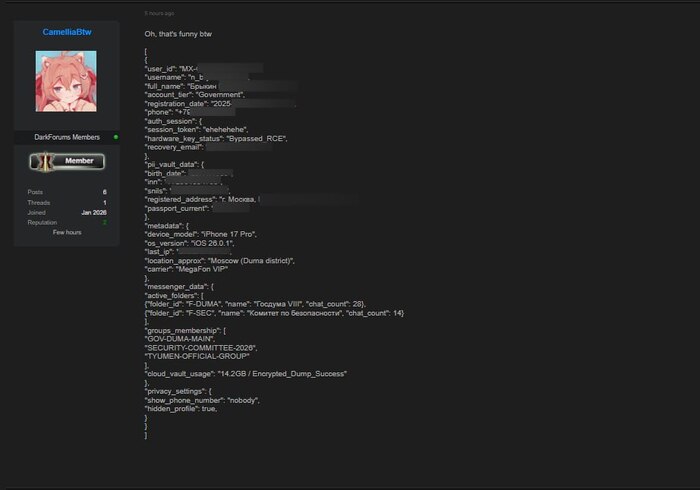

Здесь важно понимать, как iOS-приложения вообще получают информацию об устройстве. Приложение не получает маркетинговое название модели ("iPhone 17 Pro", "Pro Max' и т.д.). Через iOS SDK оно получает внутренний аппаратный идентификатор, примеры которого приведены на скриншоте ниже.

Именно такие значения используются в логах, аналитике и базах данных. Названия вроде "iPhone 17 Pro" - это человеко-читаемое описание, которое система не возвращает автоматически.

Ну и довольно парадоксально, что IPhone 17 Pro в подобном сливе стал бы... 18,1 (или 18,2)

То же самое и про версию iOS. Строка "iOS 26.0.1" не может быть получена через SDK ни при каких условиях - такой версии просто не существует в системе. Пример вывода приведен в официальной документации, а именно "1.2"

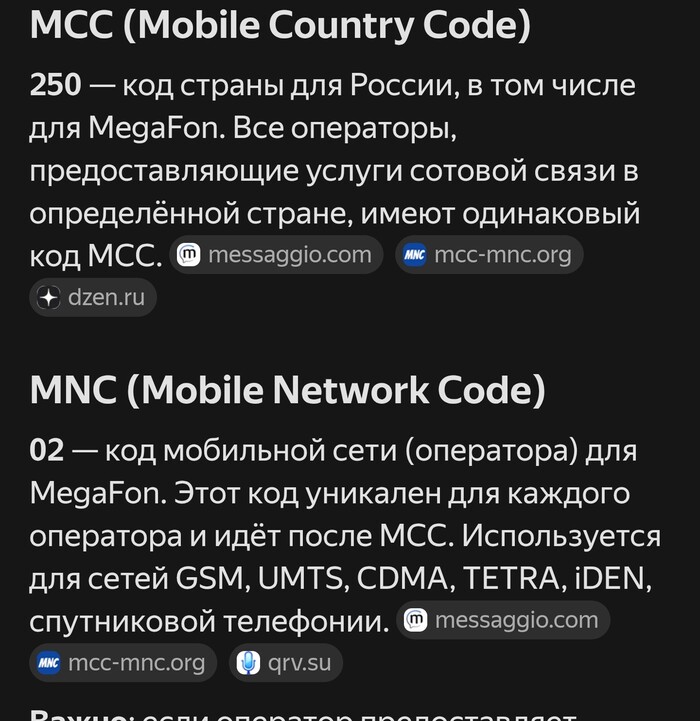

Ну и пожалуй самое забавное - Megaphone VIP. Приложение действительно может узнать через Core Telephony код страны (MCC) и код оператора (MNC), и на этом... всё. О том, что абонент является VIP клиентом, оно узнать не сможет. Добавление слова «VIP» здесь - попытка сделать данные "более важными" для читателя, но к реальной телеметрии отношения не имеет.

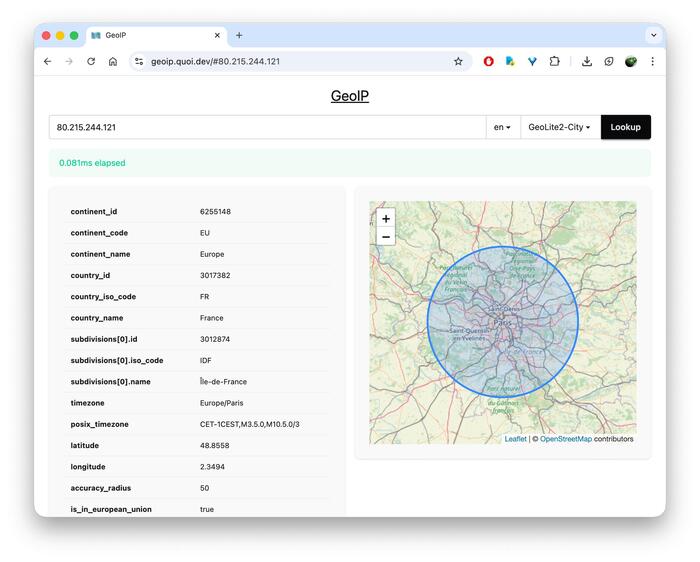

Последнее - GEOIP. Как работает эта система? Сервер видит IP, прогоняет его через GEOIP базу и возвращает примерную геолокацию - страну и город. Ни улицы, ни района города, ни тем более про Государственную Думу он не знает. В настоящей базе данных было бы что-то наподобие этого:

{

"country": "RU",

"city": "Moscow"

}

Может быть, дополнительно включили бы координаты, но находить физические объекты таким образом невозможно

В заключение хотел бы призвать вас не поддаваться панике при чтении громких новостных заголовков. Читайте альтернативные источники, анализируйте саму ситуацию. Громкие заголовки хорошо расходятся, но технические детали почти всегда выдают фейк. Достаточно просто посмотреть, пишет ли это система для человека - или человек для системы