- Сотрудники используют личные аккаунты.

- Нет технической возможности блокировать сервисы.

- Критичные данные уже утекли.

- Альтернативные сервисы неудобны для работы.

- Нет поддержки руководства для внедрения политик.

- Shadow IT продолжает расти из-за нехватки ресурсов.

Киберугрозы в компании. Как остановить утечки данных?

Компания "ЭнергоПульс" занимала нишу перепродажи аккумуляторов для электромобилей и логистики, сражаясь с конкурентами "ТехноВольт" и "ЭлектроДрайв". Защита данных была жизненно важна, но внутри царил хаос. Сотрудники использовали личные аккаунты Dropbox, Google Drive и Яндекс.Диск для хранения рабочих данных, таких как клиентские базы, отчёты о поставках и финансовые документы, не задумываясь о последствиях. Корпоративная почта и файловый сервер работали, но сотрудники находили оправдания, чтобы продолжать пользоваться облачными сервисами.

Логисты жаловались, что на сервере слишком много папок, и они не могут быстро найти нужный файл, хотя на деле привыкли к удобной структуре Dropbox. Менеджеры утверждали, что отправка файлов через почту занимает слишком много времени, хотя это занимало всего 10-15 секунд, но на самом деле предпочитали Google Drive, потому что это позволяло быстрее делиться файлами через ссылки, не загружая их на сервер.

Хотите разбирать реальные случаи взломов и разбираться в киберугрозах?

В своём Telegram-канале Security Controls я делюсь историями атак, методами защиты и разбором уязвимостей. Подписывайтесь, если тема безопасности вам интересна.

Устаревшая инфраструктура

Инфраструктура компании была устаревшей. За годы работы подрядчики настраивали серверы и сети, не оставляя документации. В компании использовались старые серверы на Windows Server 2008, которые давно не обновлялись, маршрутизаторы с конфликтующими настройками NAT (технология, позволяющая нескольким устройствам в локальной сети использовать один внешний IP-адрес для выхода в интернет), а также устаревший FTP-сервер без шифрования.

Для удалённого доступа применялся Telnet, устаревший протокол, который передаёт данные, включая пароли, в открытом виде, что делало его небезопасным. Два системных администратора едва справлялись с нагрузкой. Они были вынуждены тратить 80% времени на устранение мелких неполадок, таких как зависшие принтеры, и не имели ресурсов для глубокого анализа безопасности.

Руководство годами игнорировало их просьбы о модернизации оборудования, считая это лишними тратами. В результате они просто перезагружали сервер при сбоях, не вникая в причины, лишь бы утихомирить жалобы сотрудников, и скрывали свои недочёты, такие как открытые порты 21 для FTP и 23 для Telnet, из страха критики. Однажды из-за неправильной настройки маршрутизатора отчёт о поставках ушёл на неверный IP-адрес, и его пришлось восстанавливать из резервной копии, что заняло целый день.

Открытые уязвимости

Порты оставались открытыми с тех пор, как подрядчики несколько лет назад настраивали системы, используя FTP для передачи файлов и Telnet для управления серверами, но после завершения работ их не закрыли. Порт 21 позволял злоумышленникам получить доступ к файловому серверу с клиентскими базами и отчётами, а порт 23 передавал данные без шифрования, что делало возможным перехват паролей. Системные администраторы знали об уязвимостях, но боялись закрывать порты, опасаясь нарушить работу систем, которые они плохо понимали, и не хотели, чтобы их обвинили в некомпетентности.

Утечки данных к конкурентам

Проблемы обострялись, когда сотрудники уходили к конкурентам, забирая с собой данные. Один логист, устроившись в "ТехноВольт", передал отчёты о поставках из Dropbox, а менеджер, перешедшая в "ЭлектроДрайв", унесла базу клиентов из Google Drive. Конкуренты получили доступ к данным о поставщиках и контрактах, что позволило "ТехноВольт" предложить более выгодные условия крупному клиенту "АвтоЭнерго", составлявшему 30% выручки, с которым "ЭнергоПульс" вёл переговоры.

Клиент засомневался в надёжности компании, что поставило под угрозу контракт на 5 миллионов рублей. Внутри начался кризис доверия, сотрудники подозревали друг друга в саботаже, а владелец бизнеса стал строже контролировать работу, требуя отчёты о каждом этапе переговоров, что только увеличило нагрузку на менеджеров. Сотрудники жаловались на "неудобные" системы, чтобы оправдать использование личных облачных сервисов.

Появление информационной безопасности

Владелец нанял Марину, специалиста по информационной безопасности, чтобы навести порядок. Её появление вызвало скептицизм. Системные администраторы посмеивались, утверждая, что она копирует задачи с развлекательных сайтов, а сотрудники шептались, что она слишком молода.

Марина сомневалась в себе, ведь она привыкла быть инженером, а теперь должна была руководить людьми, которые её не воспринимали всерьёз. Она боялась конфликтов с системными администраторами и чувствовала себя неуверенно, но начала консультироваться с бывшим коллегой, опытным специалистом по ИБ, который посоветовал ей действовать поэтапно и заручаться поддержкой руководства.

Обход ограничений доступа

Марина начала с анализа сети, но у неё не было прав администратора. Системные администраторы отказывались предоставлять доступ, ссылаясь на необходимость согласования с руководством и возможные риски. Чтобы обойти это ограничение, она подготовила флешку с Hiren’s BootPE, обновлённой версией Hiren’s BootCD с поддержкой UEFI. На корпоративном компьютере с Windows 11, используемом для мониторинга сети, она перезагрузила систему, вошла в настройки UEFI, где использовался стандартный пароль "admin123", отключила Secure Boot и загрузилась с флешки.

Запустив утилиту для сброса пароля, она выбрала учётную запись "Administrator" и установила новый пароль "uKR5{y7l@p?4". После перезагрузки она вошла под этой учёткой и убедилась, что у неё есть права администратора. Она предпочла этот метод, чтобы не конфликтовать с системными администраторами, зная, что создание нового пользователя могло бы вызвать их недовольство. Позже она сменила пароль UEFI на сложный, чтобы предотвратить повторный доступ.

Анализ корпоративной сети

С правами администратора Марина установила Wireshark и подключила его к сети через зеркалирование порта на маршрутизаторе, попросив разработчика, который симпатизировал её усилиям, предоставить доступ к логам. Разработчик извлёк логи через SSH, но для этого ему пришлось использовать пароль, который он нашёл в текстовом файле "пароли.txt" на сетевом диске.

Этот файл содержал учётные данные для различных систем, включая SSH-доступ к маршрутизатору, и был доступен всем сотрудникам с правами чтения на этом диске. Марина поняла, что пароли хранились в открытом доступе годами, потому что сотрудники привыкли делиться ими для удобства, а системные администраторы не видели в этом проблемы из-за отсутствия строгих правил от руководства.

Обнаружение утечек

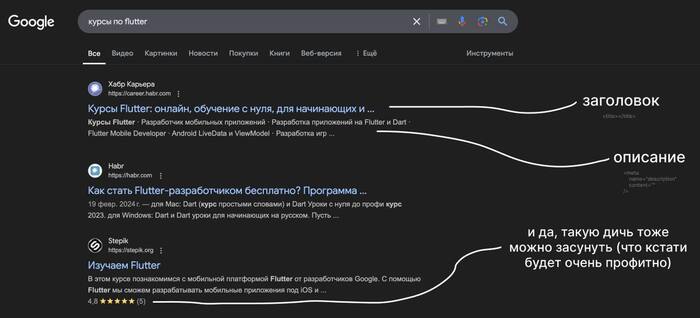

Марина запустила Wireshark и начала анализ трафика, чтобы понять, куда уходят данные. Она выбрала сетевой интерфейс, связанный с локальной сетью, и включила захват пакетов. Поскольку Dropbox и Google Drive используют HTTPS, фильтрация по IP-адресам была ненадёжной из-за динамических IP и CDN. Вместо этого она применила фильтр "dns", чтобы отследить DNS-запросы к доменам вроде "*.dropbox.com" и "*.google.com".

Через несколько минут она заметила, что с одного из рабочих компьютеров отправлялись запросы к "dropbox.com", а объём исходящего трафика составил более 500 МБ за две недели. Это указывало на проблему Shadow IT — использование сотрудниками несанкционированных облачных сервисов без контроля IT-отдела.

Блокировка облачных сервисов

Марина составила задачу в CRM на блокировку доменов Dropbox и Google Drive через DNS-фильтрацию, предложив настроить маршрутизатор так, чтобы запросы к этим доменам перенаправлялись на локальный IP-адрес, где ничего не размещено, и заблокировать внешние DNS-серверы вроде 8.8.8.8 и 1.1.1.1, чтобы сотрудники не могли обойти фильтрацию.

Системные администраторы пожаловались владельцу, что её задачи непонятны и мешают работе, но он потребовал от них сотрудничать, пригрозив штрафами.

Аудит сотрудников

Марина провела аудит, опросив сотрудников, и узнала, что менеджеры используют Google Drive, потому что это быстрее, чем загружать файлы на сервер, логисты предпочитают Dropbox, так как не знают, как подключиться к файловому серверу через SMB, а бухгалтерия отправляет документы через Яндекс.Диск, потому что это проще.

Некоторые сотрудники использовали VPN, чтобы обойти ограничения, установленные на маршрутизаторе год назад, когда кто-то пытался заблокировать YouTube. Марина составила отчёт для владельца, объяснив, что Shadow IT приводит к утечкам и угрожает репутации. Владелец сказал, что главное — не сорвать поставки, и попросил её разобраться без лишнего шума, но потребовал еженедельные отчёты о прогрессе.

Доказательства владельцу

На первой встрече с владельцем Марина показала результаты анализа Wireshark, объяснив, как данные утекают через Dropbox. Владелец был впечатлён, но отметил, что бюджет ограничен, и попросил её искать решения, которые не потребуют больших затрат. Постепенно он стал больше доверять ей, особенно после того, как она предложила бесплатные инструменты для решения проблем.

Подтверждение утечек

Марина обнаружила в логах скачивание отчётов о поставках с IP-адреса "ТехноВольт" — аккаунт уволившегося логиста, что подтвердило утечку. Она использовала Nmap с Kali Linux, выполнив сканирование сети, и обнаружила, что на файловом сервере открыты порты 21 и 23. Детальное сканирование выявило устаревший FTP-сервер (vsftpd 2.0.5) на порту 21 и Telnet на порту 23, передающий данные без шифрования.

Марина проверила уязвимости vsftpd 2.0.5 и обнаружила, что эта версия подвержена CVE-2011-2523, которая позволяет удалённо выполнить код через специально сформированный запрос, но только в активном режиме FTP.

Чтобы подтвердить это, она подключилась к серверу через команду `ftp 192.168.1.10` и использовала флаг PORT, убедившись, что сервер действительно работает в активном режиме, что делало его уязвимым. Подключившись к порту 23 через Telnet, она увидела, что сервер запрашивает логин и пароль в открытом виде, что подтверждало возможность перехвата данных. Разработчик рассказал, что порты открыли подрядчики, но их не закрыли.

Марина связалась с подрядчиками и получила схему сети, что помогло ей закрыть порты без риска сбоев. Она удалила правила перенаправления портов в настройках NAT маршрутизатора и добавила запрещающие правила в межсетевой экран.

Она объяснила владельцу, что это угрожает безопасности, показав, как злоумышленник мог бы скачать клиентскую базу через FTP или перехватить пароль через Telnet, просто подключившись к Wi-Fi, который до сих пор использовал стандартный пароль "12345678". Она заменила пароль на WPA3-Enterprise и отключила трансляцию имени сети. Владелец, осознав угрозу контракту, дал ей больше полномочий, но попросил согласовывать ключевые действия.

Предложение решений

Марина предложила закрыть порты 21 и 23, заменить FTP на SFTP и внедрить VPN, но обновление Windows Server 2008 до 2019 оказалось невозможным из-за ограниченного бюджета. Для VPN использовался WireGuard с ключами вместо паролей, что упростило безопасное подключение. Вместо этого она предложила постепенно мигрировать на TrueNAS для хранения данных в течение года. Системные администраторы сопротивлялись, ссылаясь на нехватку времени, и одна из задач была выполнена с опозданием, что вызвало сбои. Владелец провёл совещание, где потребовал от них сотрудничать.

Внедрение Nextcloud

Менеджер по продажам отправил файл через Google Drive, а логист отказался от новых решений, утверждая, что сервер неудобный. Марина поговорила с ними и развернула Nextcloud на арендованном VPS с бесплатным пробным периодом, настроив защищённый доступ через VPN с веб-панелью, где можно было перетаскивать файлы. Внедрение заняло два месяца из-за обучения бухгалтерии. Они протестировали это вместе, и менеджер отправил контракт за минуту, а логист загрузил отчёт за 30 секунд, что их впечатлило. Однако бухгалтерия саботировала переход, ссылаясь на нехватку времени на обучение, пока владелец не устроил разнос на совещании, после чего они начали использовать Nextcloud.

Мониторинг сетевого трафика

Марина настроила маршрутизатор для отправки логов через syslog на сервер Ubuntu, где они сохранялись в `/var/log/remote/energopuls-router.log`. Она подключалась к серверу по SSH для анализа и написала Bash-скрипт, который проверял логи на наличие доменов Dropbox и Google Drive и отправлял ей уведомление, если что-то находил. Скрипт был простым.

bash

tail -F /var/log/remote/energopuls-router.log | grep -E "dropbox\.com|google\.com" | while read line; do

echo "Найдено: $line" | mail -s "Подозрительный трафик" marina@energopuls.ru

done

Результаты через полгода

Через шесть месяцев Марина снова запустила Wireshark с фильтром "dns", чтобы проверить, сократился ли трафик на Dropbox, и заметила, что объём трафика сократился на 80%. Однако некоторые сотрудники начали использовать Telegram для передачи файлов, потому что мессенджер использует шифрование, и Марина не могла его заблокировать из-за ограничений маршрутизатора. Менеджеры отправляли зашифрованные архивы по почте, а некоторые подключались через личные 4G-модемы, чтобы обойти DNS-фильтрацию.

Марина настроила локальные политики безопасности на каждом компьютере через gpedit.msc, запретив установку стороннего ПО, такого как VPN-клиенты, и заблокировав использование USB-модемов. Однако это вызвало недовольство логистов, которым нужен мобильный интернет в командировках для работы с отчётами, что создало конфликт между требованиями безопасности и удобством сотрудников. Марина решила временно разрешить использование модемов для логистов, но обязала их работать только через VPN, чтобы минимизировать риски.

Тестирование уязвимостей

Марина провела анализ уязвимости FTP-сервера, но вместо прямой эксплуатации, что могло нарушить работу сервера, она сначала уведомила владельца и провела тестирование на тестовой виртуальной машине. Она подтвердила уязвимость CVE-2011-2523, показав, как злоумышленник мог бы получить доступ, и это убедило владельца закрыть порты. Она также предложила внедрить Zabbix для мониторинга серверов, но из-за ограниченного бюджета это было отложено на следующий год. Марина настроила автоматические резервные копии на отдельный сервер, чтобы избежать потерь данных в будущем.

Марина доложила владельцу, что её меры сократили утечки на 80%, а продажи выросли на 10%. "ЭнергоПульс" подписала контракт на 5 миллионов рублей с "АвтоЭнерго", так как клиент убедился в их надёжности после того, как требовал гарантий защиты данных из-за утечек у конкурентов, и привлекла новых клиентов, ценящих подход к безопасности. Однако борьба с Shadow IT продолжалась — сотрудники находили новые способы обхода, и Марина понимала, что это долгий процесс. Её назначили руководителем нового отдела информационной безопасности.

Уроки информационной безопасности

Марина научилась справляться с сомнениями, понимая, что её задача — направлять людей и обеспечивать безопасность. Она стала терпеливее, научилась чётко формулировать задачи и балансировать между строгими мерами и удобством сотрудников, что помогло ей преодолеть сопротивление и утвердиться в роли лидера. Её опыт показал, что даже с ограниченными правами можно добиться результатов, если действовать поэтапно и заручаться поддержкой руководства.

#Кибербезопасность #Cybersecurity #CyberThreats #DataLeak #ShadowIT #ITSecurity #VPN #NetworkSecurity