Для лиги лени: Игра отличная, дополнение тоже. Обучение к космонавтике отсутствует. Если кто-то не знает, чем занять себя в выходные – это оно.

Про что это, для тех, кто не в теме (что вряд ли, я же в сообщество пишу)

21 октября 2024 вышло огромное дополнение к игре Factorio. Для тех, кто не играл, кратко рассказываю «часть первую без дополнений».

Изначальная Factorio взяла идею из книги Эдем (Лема), где вы играете за мега-инженера, разбившего свой корабль на какой-то планете (Nauvis).

Сначала у вас есть пистолет (застрелиться нельзя), кирколопата, и Garden of Eden Creation Kit. То есть, конечно, Standard Template Construct (STC). Справочник «как сделать вообще все из спичек и желудей».

Местное население представляет из себя жуков двух видов. Оба хотят пожрать и вас, и постройки, и все, что нажито непосильным трудом: три завода, три турели, три электростанции..

В оригинальной игре было отличное руководство «чего куда», а до остального можно было более (или менее) дойти в процессе прохождения самой игры.

Великолепная игра, сколько часов в ней просажено, сколько медалей за угнетение экологии получено! Игра полезная, очень рекомендую сначала попробовать именно оригинал, без дополнений.

Игра к ресурсам была не очень требовательная, я в нее играл еще на ноутбуке 2014 года, с 4 Гб памяти и Intel Celeron. Разработчики большие молодцы, оптимизация такого количества «всего вообще» - надо постараться.

Год назад вышло добавление - Factorio Space Age. Я еще летом 2025 им обзавелся, как только обновил ноутбук, так сразу и поставил (то есть в сентябре), и наконец, в эти выходные между Рождеством и новым годом, у меня дошли руки в него поиграть.

Что изменилось в Factorio Space Age

Изменилось дерево технологий, теперь чуть-чуть другой порядок открытий, часть технологий убрали. В целом все то же.

Убрали подъёмные краны с фильтрами как отдельный класс, теперь фильтры есть в любом подъёмном кране. В целом все то же.

Переставили местами атомные технологии, теперь так просто технологию «сделать еще больше урана» не получить, без космонавтики.

Добавили новых технологий «качества», но до них я еще не дошел.

Добавили новые конвейеры, но я, пока, обошелся классическими.

И, добавили продвинутую космонавтику. Новые планеты, новые ресурсы.

В исходной версии у вас была ракета и спутник, и на этом все. После этого можно было строить огромные пушки, устраивать жукам геноцид, хотя и до этого для жуков строилась резервация, совмещенная с крематорием.

С непривычки космонавтика вызывает некоторую оторопь. Возможность использовать чертежи и прочие массовые постройки была и до дополнений, но я ей почти не пользовался. Тут же я переделал массу ненужных действий, перед тем как сдался, и пошел читать, что там пишут в интернете.

Предметы космонавтики.

Теперь в космонавтике есть:

Базовые запчасти для платформы (Space platform foundation)

Сама платформа (Platform hub), автоматически собирающаяся на орбите после запуска Space platform starter pack.

Отсеки хранения (Cargo bay) вместо ящиков. 59 единиц хранения – сама база, 20 единиц хранения – каждый Cargo bay. МАЛО!

Сборщик астероидов (Asteroid collector)

Дробилка астероидов (Crusher)

И еще по мелочи, в том числе двигатели.

Работает это все очень необычно.

Передам слово автору с reddit

АвтоПеревод !

Factorio — Космическая Эра — Строим Первую Станцию

Я уже это прошёл, но оставляю заметку для будущих поколений, может, кто-нибудь найдёт в Гугле и это ускорит им дело.

Когда вы выводите свою первую станцию на орбиту, нужно использовать "E", чтобы выбрать рецепты для постройки на станции, включая базовые плиты станции. Станция строит всё это автоматически, когда вы размещаете детали. Это нелогично по сравнению со всем, что было до станции.

Вам не нужно лететь на космическую станцию, чтобы это сделать. Если вы туда полетите, вы не сможете выйти со станции. Вам не нужно отправлять дронов для строительства. Да, правда, до этого момента вам приходилось строить всё самому или с помощью дронов. Сама станция — это по сути дрон. Она строит и разбирает всё сама.

Я не нашёл никаких подсказок или записей в Factoriopedia, которые бы это объясняли.

У меня было ужасных 5-10 минут бессмысленного тыканья в кнопки и ощущения себя полным идиотом, прежде чем я полез в Гугл, и даже тогда правильный ответ было трудно найти. Я очень сильно чувствовал, что это был тест на мой интеллект, и я провалил его.

Приношу свои извинения моим товарищам-энтузиастам фабрик, если это где-то было явно написано. Насколько я мог понять, это было похоже на то, как если бы пришлось спуститься в подвал библиотеки, зайти в заброшенный туалет с висящей на нём табличкой "Осторожно, леопард!", а потом найти это в запертом шкафу.

*Edit: Возможно, этот режим называется "Дистанционное Строительство", и так можно строить на трёх разных мирах одновременно, не посещая каждый из них. Эту функцию можно также использовать, чтобы отдавать дронам приказы о размещении предметов в зданиях или их извлечении.

Тред

Как это работает, но другими словами

Перед тем, как играть в Space Age, очень стоит пройти оригинал, без дополнений. Это существенно облегчит игру.

Когда вы дошли до космонавтики, то

1 Строим поточную линию сборки ракет. Ничего сложного, просто берем и делаем.

2 Строим поточную линию сборки Space platform foundation. Они работают примерно так же, как «земля для засыпки водоемов» в оригинале, то есть их нужно много, очень много.

3 Собираем Space platform starter pack. Он нужен один, весит тонну, то есть всю нагрузку ракеты. Запускаем. Он сам соберется на орбите в Platform hub.

Выходим в режим карты (M). В левом верхнем углу появится Remote View, и там наша МКС. Имя можно набрать самому, как на станциях железной дороги.

Можно сразу ткнуть на собранный hub – внутри будет 10 блоков Space platform foundation, и попробовать построить блок.

4 Сохраняемся (если жмоты, как я), и собираем посылки на МКС:

одну солнечную батарею,

один аккумулятор,

один лазер (не нужен на начальном этапе),

немного запчастей Space platform foundation (сколько влезет).

Можно сунуть пару кранов и пару желтых конвейерных лент.

Можно сунуть пару заводов.

Засовываем в ракету и отправляем на МКС. Дроидов отправлять не надо, это не те дроиды.

Следующими рейсами затаскиваете Cargo bay, Asteroid collector, Crusher (3 штуки), краны, заводы, и конвейерную ленту (десяток). Это проще, чем строить что-то с ноля на орбите, тем более меди там нет.

5 Самому лететь никуда не надо, все дистанционное (я, пока учился методом тыка, конечно слетал)

6 В Remote View открываем МКС, жмем E.

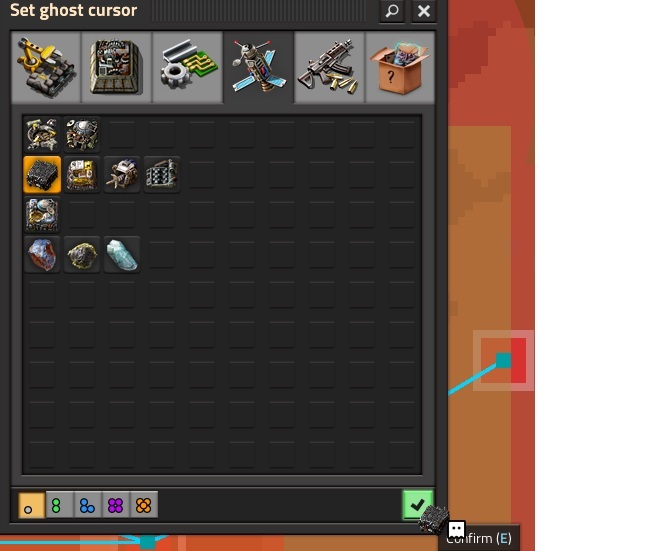

Вылезает меню Set ghost cursor, аналогичное тому, как строить «на земле». Выбираем в нем Space platform foundation, и жмем внизу справа чекбокс – E

7 Выбираете где строить, оно строится.

Когда построится, втыкаете на построенном пространстве все остальное – солнечную батарею, аккумулятор, лазер, сборщики, дробилки. Электрификация не нужна.

Ручное перемещение (без кранов) между постройками есть, но слегка неочевидное, по той же схеме – выбрать завод, выбрать что в него добавить.

Потом разберетесь, куда, чего, и как. Пока моя станция летает, собирает астероиды.

8 Сброс стройки с курсора – q, разборка – правой кнопкой мыши (как на земле)

9 Я пока не понял, как так, но возвращаемые модули выглядят как бесконечные.

И я не понял, где автоматизация отгрузки космической науки на землю. Руками я, конечно, скинул.

В следующий раз поиграю в азиатский новый год.

PS. Чтобы не потерять, оригинальный текст с Reddit

Factorio - Space Age - Building First Station

I've already overcome this, but am leaving a note for future generations to maybe find in a Google Search so it speeds them up.

When you get your first station into orbit, you need to use "E" to select recipes to build on the station, including the station base tiles. The station builds these automatically for you when you place them. This is counterintuitive to how everything before the Station worked.

You do not need to travel to the space station to do this. You won't be able to exit the station when you get there if you do. You do not need to send Drones to build for you. Yes, it's true that up until that point you had to build things yourself or with drones. The Station itself is basically a drone. It builds and tears down all the things.

There are no tool tips or entries in the Factoriopedia that I could find that discussed this.

I had an infuriating 5-10 minutes of button mashing frustration and feeling like an idiot before I did a Google Search and even then the right answer was difficult to find. I felt very much like this was a test of my intelligence and I failed.

My apologies to my fellow factory enthusiasts if this was clearly posted somewhere. As far as I could tell, it was analogous to having to go to the basement of the library and into a disused lavatory with a sign hanging on it that reads "Beware of the Leopard" and then find it in a locked filing cabinet.

*Edit: This view may be called "Remote Build" and is how you can build on three different worlds at once without having to visit each one. You can also use this feature to order drones to place items into buildings or take them out.