13 февраля 2009 года была выпущена версия Python 3.0.1

Это был первый минорный релиз после выпуска Python 3.0, посвященный исключительно починке дефектов, обнаруженных в предыдущей версии. И начало новой эпохи.

Честно говоря, я в то время и слыхом не слыхивал о Питоне (Пайтоне, Путоне), ведь был Perl 5.10, который вполне себе неплохо развивался, обладал огромным коммьюнити и набором библиотек на все случаи жизни в CPAN, TIMTOWTDI давал некоторую возможность для творчества и самовыражения, а Ларри Уолл рассказывал про идеи для Perl 6. И кто бы мог подумать, что спустя 15 лет вместо Perl 6 будет какой-то Raku, о котором мало кто слышал, Perl 5 уйдет в тень, а Python станет одним из самых популярных языков программирования, несмотря на родовую травму в виде GIL. И хоть идут попытки разной степени успешности сделать Python реально многопоточным, ему на пятки наступают всякие Go и компания, которые во многих вопросах и архитектурных аспектах более продуманные и быстродействующие.

А ведь раньше на Perl писали целые большие проекты и продукты... А сейчас целиком на Python написан, наверное, самый большой open-source проект в мире - Openstack.

Впрочем, также есть истории языков типа Rust и Ruby, которых величали не иначе как "убийцы <подставить название ЯП>", и где они сейчас? Один C живее всех живых и пользуется постоянным спросом, C++ цветет и пахнет, да и Java от них не отстает.

Часть 3. Внезапная. А зачем мы всё это делаем?

Продолжение поста Какую задачу будет решать веб-приложение?

Если кому-то что-то непонятно, спрашивайте. И наоборот, если видите, что я несу бред - поправляйте.

Не успели мы написать и строчки кода, как в комментариях возник главный вопрос жизни, Вселенной, разработки и всего такого. И я нифига не шучу, абсолютно каждая программа для своего написания ставит такой вопрос. Если мы пишем некую программу для себя, то типичным ответом будет - мне так захотелось. В конкретно этой серии постов, которую я и писать изначально не собирался, я решил разобрать веб-разработку по шагам на максимально простом примере, но который бы делал что-то реальное и которым можно было бы пользоваться. Поскольку на днях вышел линух 6.7, можно считать это посвящением ему, поскольку Линус тоже начинал свою разработку с целью обмена сообщениями. При разработке ПО же на коммерческой основе этот вопрос будет основным и он точно так же будет возникать в самом начале. В компаниях на него обычно отвечает Архитектор или Тимлид, или кто там решает, а зачем, собственно?

Если более детально, то я увидел некую проблему (затруднённость обмена частными посланиями на пикабу), придумал, как её решить посредством ПО и решил это сделать. Также был вопрос, а почему я собираюсь это делать именно так? В данном случае - потому что, опять же, я так решил. В случае коммерческой разработки любое такое решение нужно будет обосновывать, потому что оно будет стоить от очень больших до гигантских или даже невероятных сумм. Потому что абсолютно любое решение имеет как плюсы, так и минусы. Всё как в любой другой инженерной и прочей системе, и как вообще всегда в жизни.

А, может, можно сделать как-то иначе, лучше? Конечно, можно. Всё всегда можно сделать иначе, особенно в разработке ПО. Но, каждое решение см. абзац выше. Поэтому я пока собираюсь делать по написанному во втором посте алгоритму, поскольку пока никто не предложил, как можно в нём что-то улучшить, существенно что-то не ухудшив. Зато, как было замечено, этот алгоритм является частным случаем другого алгоритма, на базе которого работает 99% обмена данными в нынешних компьютерных системах. Такой вот ещё один внезапный учебный плюс нарисовался :)

Так что, в итоге - умение отвечать на этот вопрос, в области ИТ - одно из самых высокооплачиваемых. И, чтобы научиться на него отвечать, нужны 2 вещи: здравый смысл и очень хороший опыт в программной инженерии, который я и собирался немного раскрыть в последующих постах.

Какую задачу будет решать веб-приложение?

Продолжение поста Пишем и запускаем веб-приложение

Раз есть интерес, начнём!

Если кому-то что-то непонятно, спрашивайте. И наоборот, если видите, что я несу бред - поправляйте.

На пикабу нельзя, ну или я не знаю, как, послать друг другу сообщение так, чтобы его не увидели все. Как это можно было бы сделать? Например, так: один пользователь сообщает другому, в комментах, обычным образом, код, на который нужно отправить сообщение (этап 1). Второй переходит по адресу с этим кодом и оставляет там сообщение (этап 2). А также запоминает второй код, который потом тоже сообщает в комментах первому. Первый снова идёт на этот сервис и, по полученному от второго коду, читает сообщение (этап 3). Что-то типа установки tcp сессии, если кому интересно :)

Зачем нужны эти коды? Первый код будет гарантировать второму пользователю, что сообщение точно будет адресовано первому. А второй код будет позволять первому пользователю выбрать сообщение именно второго. Почему? Потому что, сообщив на этапе 1 общедоступный код, первый пользователь может получить сообщения от кого угодно, ведь сервис предполагается общедоступным. Сервис будет генерировать уникальный второй код при каждом сохранении каждого сообщения, соответственно, получив через комменты второй код, первый пользователь будет точно знать, какое сообщение направлено конкретным юзером пикабу. Тут, конечно, не обязательно пикабу, главное, что можно обменяться общедоступным способом двумя кодами и, посредством их, получить частное сообщение, никому, кроме адресата, уже недоступное.

А откуда будет браться первый код? Его тоже будет генерировать сервис, при регистрации. Т.е., для получения таких сообщений получателю нужно будет зарегистрироваться на этом сервисе. Регистрация будет позволять получателю видеть отправленные только ему сообщения. Отправителю регистрироваться не нужно. Для защиты от спамов и ддосов желательно будет после получения нужного сообщения делать первый код недействительным и, для возможности получения нового сообщения, нужно будет сгенерировать новый код 1 (временный URL).

Итак, что должен будет делать этот веб-сервис:

Регистрировать пользователей-получателей сообщений.

Генерировать им некий код, лучше всего - уникальный временный URL, по которому будет доступно поле ввода сообщения (код 1).

Сохранять полученные сообщения для последующего показа их получателю.

Для отправителя генерировать код сохранённого сообщения (код 2).

Показывать получателю конкретное сообщение по коду 2.

Удалять все эти коды и сообщения по некоторым правилам.

Пишем и запускаем веб-приложение

Задумал я написать одну полезную, на мой взгляд, для пользователей пикабу штуку, и, подумал, что было бы, возможно, неплохо разобрать её написание для всех, интересующихся этим. Вопросы, которые нужно будет разобрать:

Что такое веб-приложение.

Его создание. Писать буду на Perl + Dancer2.

Создание БД и взаимодействие с ней. PostgreSQL.

Запуск приложения и БД в docker посредством docker-compose.

Запуск приложения на реальном хостинге и организация доступа к нему посредством настройки DNS-записей.

Для желающих - хранение кода приложения в git.

Собственно, если кому-либо это интересно, черканите в комментариях.

Разворачиваем сеть на RHEL8-based хостах (копия с Хабра)

1. Предисловие

Развертывание ИТ-инфраструктуры с нуля — задача интересная и трудозатратная. Особенно, когда речь не о постепенном развитии (как это часто случается при поступательно-линейном росте бизнеса и, соответственно, его потребностей), а о куда более сжатых сроках, например, при открытии филиала или обособленного подразделения (другой вариант — необходимость в короткие сроки развернуть инфраструктуру для тестирования), где важную роль играет организация сети.

Конечно, первоначальная установка и настройка — это всегда полевая работа: монтаж СКС, сетевого оборудования и серверов; конфигурирование DHCP и организация удалённого доступа; иногда — заведение VLAN-ов.

Итак, представим, что первичная настройка сети проведена: монтаж СКС осуществлён, DHCP выдал всем устройствам IP-адреса, удалённый доступ до сети филиала (или обособленного подразделения) в наличии, на одни сервера заведены 2 (или более) физических соединения для организации BOND-ов, на другие поданы транковые соединения с несколькими VLAN-ами и т.д.

Список IP-адресов серверов сведён в таблицу и доступ по SSH в наличии. Если размер списка невелик (например, до 3-5 единиц), то ручная настройка покажется неплохим вариантом, хоть и отнимет какое-то время.

А если список содержит, например, 10 (или более) хостов, на части из которых необходима уникальная сетевая конфигурация (разделение trunk-соединения на vlan-ы, виртуальные bridge-ы, etc)? Тут уж временные затраты существенно возрастают.

Но нет необходимости тратить время на рутину, если готовое решение есть и ожидает вас ниже (со ссылкой на guthub-репозиторий в конце публикации).

1) Ansible. Весьма популярен (хотя кому-то ближе Puppet, Chef или Salt). Применяется для доставки контента/команд на целевые хост-системы.

2) Командная оболочка Bash. Присутствует во всех linux-системах. В рамках решения используется как для создания оболочки над Ansible, так и для отложенного выполнения операций (если конкретнее — отката сетевых настроек по таймеру) на целевых хостах.

3) Perl 5. Отличный инструмент в умелых руках. С помощью этого ЯП написан функционал генерации ifcfg-файлов на основе текстового конфига (т.е. Perl задействован только на ansible-хосте).

4) Network-scripts. Хоть и не включён в минимальный вариант установки ОС семейства RHEL8, но является проверенным средством настройки сетевой подсистемы.

Приложение «conf_int_ipv4_via_network_scripts» (ansible-приложение) представляет собой набор perl/bash-скриптов и файлов конфигурации (inventory-file, etc). Хотя и является составной частью репозитория «ansible_helpers», но имеет автономный характер.

5.1. Структура директорий1. Корневой раздел (условно обозначим «../»). Содержит все основные скрипты поддиректории.

2. Директория с дополнительными конфигами («../additional_configs»). Содержит дополнительные файлы конфигурации, с помощью которых возможно задать содержание resolv.conf (указать NS-сервера), таймаут отката конфигурации и опцию удаления неиспользуемых ifcfg-файлов на стороне целевых хостов.

3. Директория с playbook-ами («../playbooks), которая в свою очередь имеет свои подразделы:

3.1) dyn_ifcfg_playbooks. Тут динамически генерируеются уникальные для каждого хоста плейбуки, ifcfg-файлы и настройки dns (resolv.conf).

3.2) ifcfg_backup_from_remote. Содержит резервные копии сетевых настроек с привязкой к дате («history»), текущую конфигурацию до изменения («now») и полную информацию о сетевых интерфейсах («network_data»).

3.3) ifcfg_tmplt. Как следует из названия, хранит шаблоны ifcfg-конфигураций, на основе которых формируются уникальные для каждого inventory-хоста настройки сети.

3.4) scripts_for_local. Хранит скрипты для исполнения на ansible-хосте. В данном случае подразумевается скрипт преобразования сырых данных в файлы c информацией о сетевых интерфейсах (размещаются в директории «../ifcfg_backup_from_remote/network_data»).

3.5) scripts_for_remote. Скрипты для исполнения на удалённых хостах. В данном случае он один — rollback_ifcfg_changes.sh (скрипт отката к предыдущим настройкам сетевой подсистемы).

6) tasks. Используемые в плейбуках файлы задач.

4. «../run_history». Логи запуска/исполнения сценариев приложения.

1. «../conf_network_scripts_hosts» — inventory-файл приложения.

2. «../config» – основной файл конфигурации приложения. Также имеется файл «config_examples» с примерами настроек. Для получения имён сетевых интерфейсов и соответствующих им MAC-адресов, требуемых при заполнении файла «config», необходимо запустить скрипт «just_run_ifcfg_backup.sh» и ознакомиться с файлом «../playbooks/ifcfg_backup_from_remote/network_data/inv_hosts_interfaces_info.txt».

3. «../additional_configs/config_del_not_configured_ifcfg» - задаёт действие относительно тех ifcfg-файлов, которые не сконфигурированы в «../config». Если в «config_del_not_configured_ifcfg» вписать адрес хоста, то ansible-приложение удалит на remote-хосте все ifcfg-файлы, выключит соответствующие интерфейсы («ifdown») и удалит линки (через «ip link delete»), но только те, которые относятся к bond/bridge и vlan-интерфейсам (например, eth0.100). Настройка будет полезна в случая, когда, например, требуется переименовать какое-либо bond/bridge-соединение.

4. «../additional_configs/config_temporary_apply_ifcfg» - тут возможно задать таймаут (как общий, так и для различных inventory-хостов индивидуально) отката к предыдущим настройкам.

5. «../additional_configs/dns_settings». Предоставляет возможность выставить настройки dns индивидуально для каждого inventory-хоста.

1. «install_network_scripts_and_configure_network.sh» - производит бэкап ifcfg-файлов, устанавливает «network-scripts» (если функционал не установлен ранее), проверяет статус сервиса «network.service» (если не запущен, то стартует), исполняет скрипт «generate_dynamic_ifcfg.pl» и применяет изменения сетевых настроек (заданных в файле «config») на удалённых хостах (если, конечно, настройки корректны).

2. «just_install_network_scripts.sh» устанавливает «network-scripts» (если функционал не установлен ранее).

3. «just_run_ifcfg_backup.sh» - производит бэкап ifcfg-файлов.

4. «check_network_scripts_serv_is_started.sh» - проверяет статус сервиса «network.service» (если не запущен, то стартует).

5. «check_ifcfg_without_apply.sh» - проверяет корректность сетевых настроек (файл «config»).

6. «apply_temporary_ifcfg.sh» - временно применяет сетевые настройки. Таймаут отката задается в конфиге «../additional_configs/config_temporary_apply_ifcfg».

7. «apply_immediately_ifcfg.sh» - немедленно применяет новые сетевые настройки, если, конечно, они изменились с момента предыдущего запуска (в т.ч. если были внесены какие-либо изменения вручную на удалённых хостах).

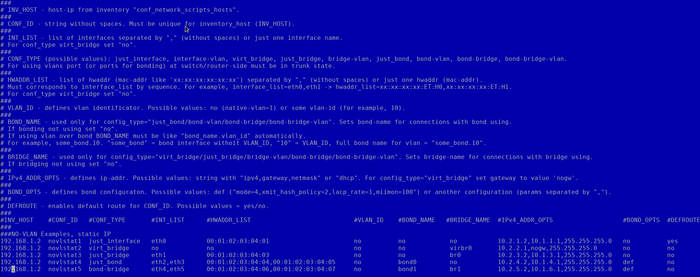

5.4. Описание основного файла конфигурации (UPD 2022-12-19)

Каждая строка в файле представляет собой набор параметров, разделённых символами "пробел/табуляция":

1) INV_HOST. Должен соответствовать одному из хостов inentory-файла "conf_network_scripts_hosts".

2) CONF_ID. Уникальный идентификатор сетевого интерфейса (или набора сетевых интерфейсов) в рамках каждого inventory-хоста.

3) CONF_TYPE. Определяет тип конфигурации для конкретных сетевых интерфейсов. Возможные значения:

3.1) just_interface (обычный интерфейс);

3.2) interface-vlan (интерфейс, поднимаемый в рамках транкового соединения, из которого каждый vlan возможно выделить по vlan-идентификатору);

3.3) virt_bridge (виртуальный мост);

3.4) just_bridge (обычный мост);

3.5) bridge-vlan (мост поверх vlan-интерфейса);

3.6) just_bond (конфигурация агрегированного канала, состоящего из 2-х и более физических соединений);

3.7) bond-vlan (vlan-итерфейс поверх bond-соединения);

3.8) bond-bridge (соединение типа "мост" поверх bond-соединения);

3.9) bond-bridge-vlan (соединение типа "bridge-vlan" поверх bond-соединения).

Каждому из этих значений соответствует свой набор шаблонов ifcfg-файлов (директория "ifcfg_tmplt").

4) INT_LIST. Список сетевых интерфейсов (разделённых запятой), используемых в рамках конкретного типа конфигурации (CONF_TYPE).

5) HWADDR_LIST. Список MAC-адресов, соответствующих сетевым интерфейсам из INT_LIST. Для CONF_TYPE=virt_bridge параметру необходимо присвоить значение "no".

6) VLAN_ID. Идентификатор VLAN. В случае, если речь не про vlan, то должен иметь значение "no".

7) BOND_NAME. Используется только для CONF_TYPE, равных "just_bond, bond-vlan, bond-bridge, bond-bridge-vlan". В остальных случаях необходимо выставлять значение "no".

8) BRIDGE_NAME. Используется только для CONF_TYPE, равных "virt_bridge, just_bridge, bridge-vlan, bond-bridge-vlan". В остальных случаях необходимо выставлять значение "no".

9) IPv4_ADDR_OPTS. Опции IPv4. Возможные значения: строка вида "ipv4,gateway,netmask" (для использования статической адресации) или "dhcp" (для получения ip-адреса и прочих параметров через DHCP).

10) BOND_OPTS. Настройки агрегирования для bond-соединения. Возможные значения: "def" ("mode=4,xmit_hash_policy=2,lacp_rate=1,miimon=100") или иное сочетание параметров, разделённых запятой.

11) DEFROUTE. Флаг "маршрут по умолчанию". Для конкретного inventory-хоста должен быть только один.

Чтение и обработка файла "config" происходит посредством Perl-скрипта "generate_dynamic_ifcfg.pl", который осуществляет ряд проверок конфигурации (в т.ч. и используя информацию, полученную посредством «just_run_ifcfg_backup.sh»), инициирует приостановку исполнения сценариев на удалённых хостах, если данные в "config" некорректны, формирует необходимые наборы ifcfg-файлов для каждого inventory-хоста, а также создаёт персональные для каждого хоста ansible-playbook-и (в директории "dyn_ifcfg_playbooks"), если сгенерированные файлы интерфейсов отличаются от текущих.

6. Постскриптум

Ссылка на репозиторий

В README-файле перечислены как уже готовые приложения, так и те, статус которых варьируется от «в процессе» до «есть в планах».

Спокойного кодинга всем причастным!

=====================

Статья на Хабр

Чем прочитать данные из SNMP и записать в БД MySQL?

Собственно, вопрос названии темы. Есть некоторое оборудование с датчиками температуры и атмосферного давления, инфа отдаётся по SNMP. Требуется значения датчиков получать по крону и записывать в базу данных. Нашёл Perl-скрипт, который, судя по описанию, должен это делать. Создал базу, пользователя, предоставил привилегии, в изначальном скрипте подставил нужные значения, но он завершается с ошибкой can't execute request. Сам скрипт:

#!/usr/bin/perl

use strict;

use warnings;

use DBI;

use Net::SNMP;

# Параметры подключения с базе

my $database_login = 'pogoda';

my $database_passwd = 'Pogoda123';

my $database_name = 'pogoda';

# Подключаемся к базе

my $dbh = DBI -> connect("DBI:mysql:$database_name;host=localhost;", $database_login, $database_passwd) || die $DBI::errstr;

# Что будем оправшивать

my $snmp_host = '10.10.35.100'; # IP или hostname

my $snmp_community = 'public'; # SNMP Community

#Температура

my $snmp_oid_temperature = 'iso.3.6.1.4.1.17095.1.2.9.0'; # OID для опроса

#Атмосферное давление

my $snmp_oid_pressure = 'iso.3.6.1.4.1.17095.1.2.17.0'; # OID для опроса

# Пытаемся читать значение

# В -varbindlist должна быть ссылка на массив OID'ов

# В $result будет ссылка на хэш вида: OID => Значение

my $snmp_session = Net::SNMP->session(

-hostname => $snmp_host,

-community => $snmp_community,

-version => 1, # Явно указываем версию протокола

) or die "can't connect";

my $result = $snmp_session->get_request(-varbindlist => [$snmp_oid_temperature,$snmp_oid_pressure]) or die "can't execute request\n";

# Печатаем результат

print "$result->{$snmp_oid_temperature}\n$result->{$snmp_oid_pressure}\n";

# Пишем значения в базу

$dbh -> do("INSERT INTO netping1 SET temperature=\"$result->{$snmp_oid_temperature}\", pressure=\"$result->{$snmp_oid_pressure}\"") || die $DBI::errstr;

Т.к. я не ни разу не программист, не могу понять почему скрипт не отрабатывает. Что не так со скриптом? Ошибку в синтаксисе perl -c не нашёл. Все дополнения Perl, на которые он ругался, доустановлены.

Или существуют ли другие способы решить исходную задачу?