Всем привет. Тут длиннопост и без рейтинга. Написав его, я преследую две цели:

1) помочь кому-то не вляпаться калиниградскую шарагу ООО «Торговый дом «Лазурит» (сайт lazurit[точка]com)

2) если вляпались, не питайте иллюзий. Чем раньше начнёте претензионную работу, тем раньше доведёте дело до суда и получите исполнительный лист. Коль скоро такие дураки, как мы, им платим, то деньги у них на счетах водятся. Есть шанс вернуть свой и неустойку.

Для ЛЛ: Торговый дом "Лазурит" хапает заказы не имея возможности их исполнить, факапит сроки, не возвращает деньги, отмораживается и вообще обходите их стороной. Пруфы в простыне ниже.

И так. Дабы эти прекрасные люди из ООО «Торговый дом «Лазурит» не обвинили в клевете и прочем ущемлении деловой репутации, привожу пруфы.

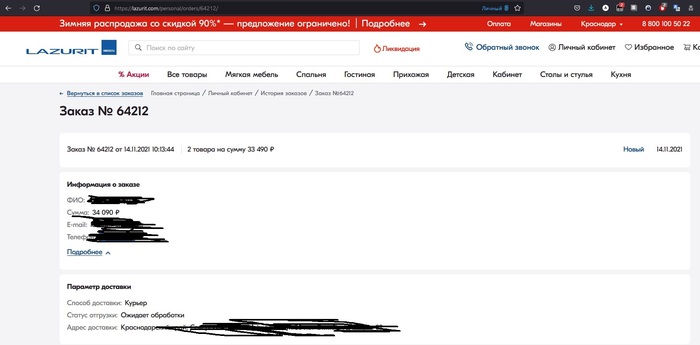

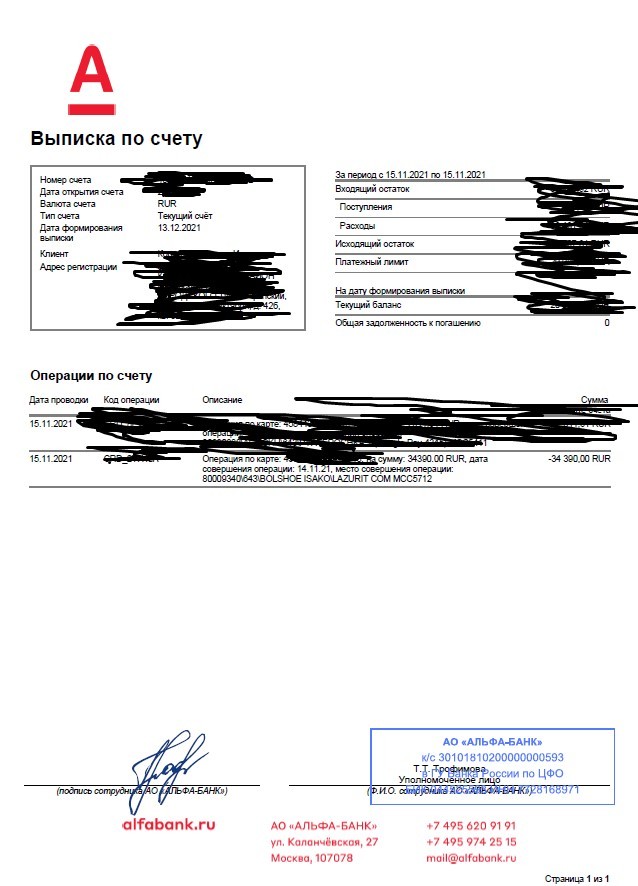

Захотелось супруге мебелей, она в гугле поскребла, в инстаграме помела и прислал мне ссылки. Закажи и оплати, говорит. Ну я с перепугу заказал и оплатил.

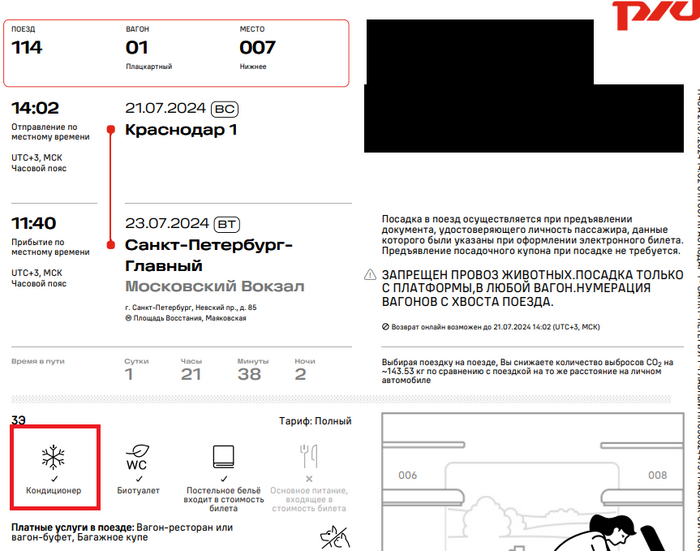

и оплачен 15.11.2021(там сразу не оплатить, только через менеджера, который подтвердит заказ и счёт пришлёт).

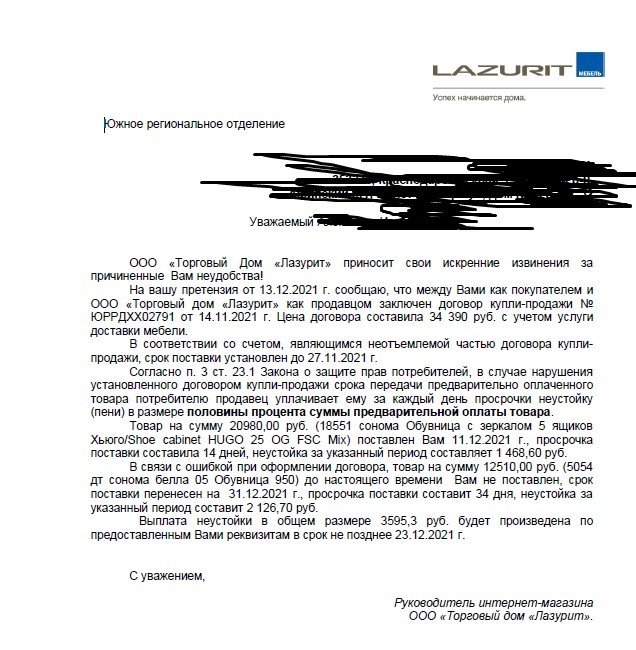

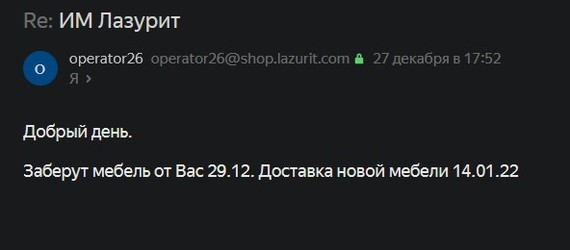

Доставить в срок они с первого раза не справились, перенесли и вот 11.12.2021 года я получаю хуй мебель не того цвета. Выходной, горячей линии насрать горячая линия очень переживает, но помочь не может. В понедельник менеджер выходит на работу и начинает настойчиво предлагать переоформить договор купли-продажи с новыми сроками. Тут надо заметить, что присоединился я к их публичной оферте и вот прям никаких договоров не оформлял. Но они всё равно просят переоформить. Я конечно же шлю нах вежливо отказываюсь и настаиваю на исполнении уже имеющегося договора. Сам разговор, как водится, записываю. Доставку обещают 31.12.2021 года. Становится понятно, что вечер перестаёт быть томным. Сажусь, пишу типовую претензию, отправляю. Получаю в ответ сей великолепный манускрипт.

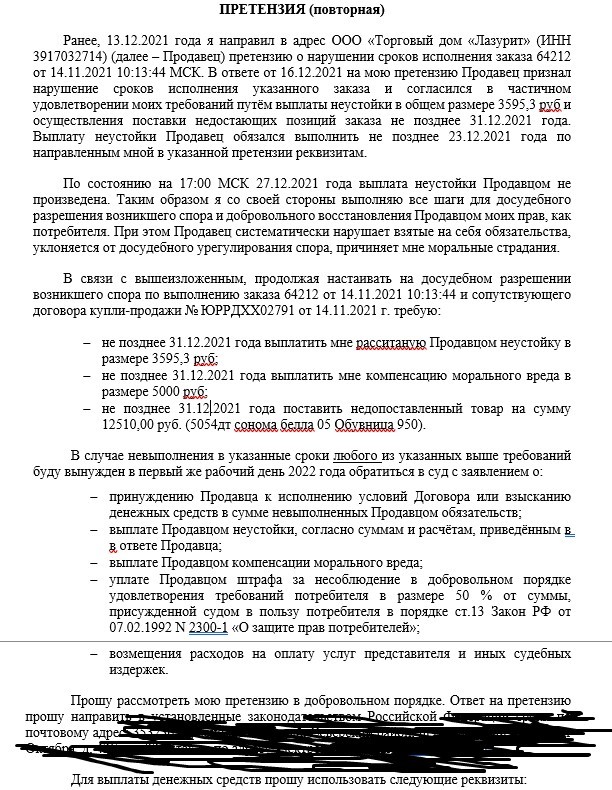

Что за ошибка при оформлении? В заказе цвет написан правильно, в счёте правильно. Договор документ двусторонний и за его содержание несут ответсвенность обе стороны. И тут меня, фактически, пытаются сделать соучастником их оленеводства. Ну чудненько. Однако, толику малую пообещали да и фиг с ними. Чё я, зверь какой? Пусть хоть так. Но наступает 27.12.2021 г. и я осознаю, что меня жестоко наебали денег мне не перевели.

Сажусь, пишу новую претензию:

Кинул им скан на мыло, оригинал поедет заказным с описью. Уже через 5 минут мне звонит манагер и я с удивлением узнаю: я согласился переоформить договор и какие у меня теперь претензии; я сам!!! просил перенести сроки; я вообще отказываюсь от поставки!!!. О как! Видать я оборотень: днём обычный человек и настаиваю на исполнении договора, а ночью волк долбоёб, который звонит менеджерам, от всего отказывается и дарит деньги. Я конечно снова вежливо шлю нах настаиваю на исходных требованиях. Чуть позже получаю такое прекрасное письмо:

Лавров.jpeg

Знаете, как сейчас называют людей, которые сначала обещают, а потом отказываются? Я не знаю. Но из детства в памяти почему-то всплывают слова: "п.здаболы", "гнойные пида..сы" и пр. Не знаю к чему это, какие-то шутки моего сознания. Может деменция.

Собственно да и пох. В повторной претензии мои требования указаны. Выжду положенное время и пойду в суд.

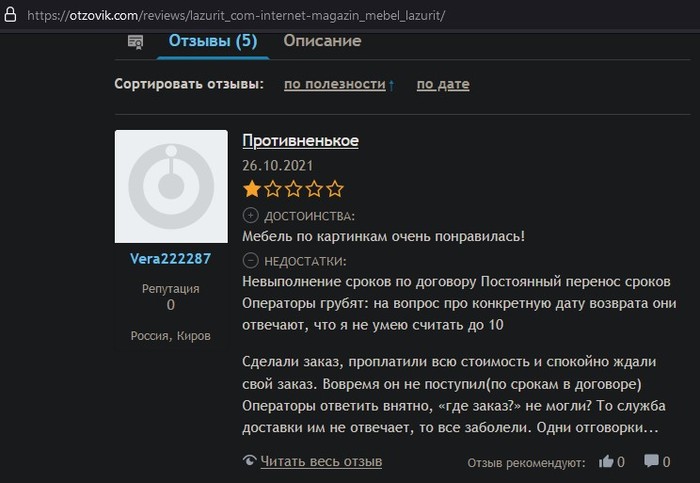

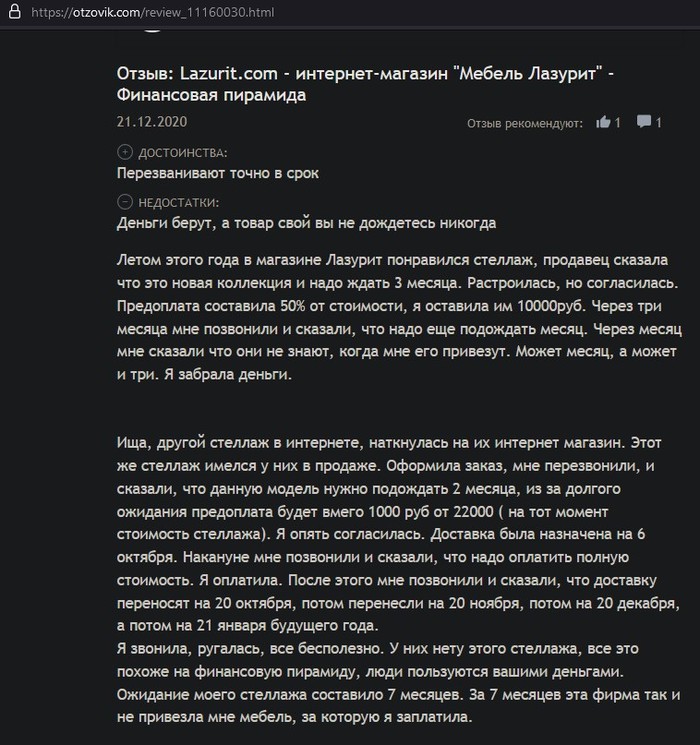

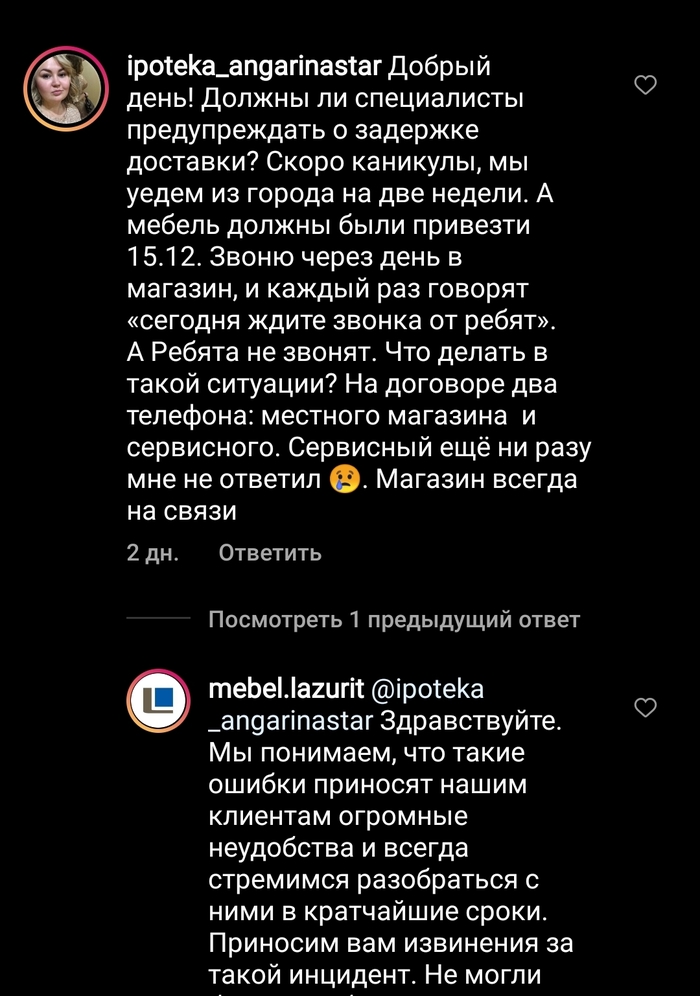

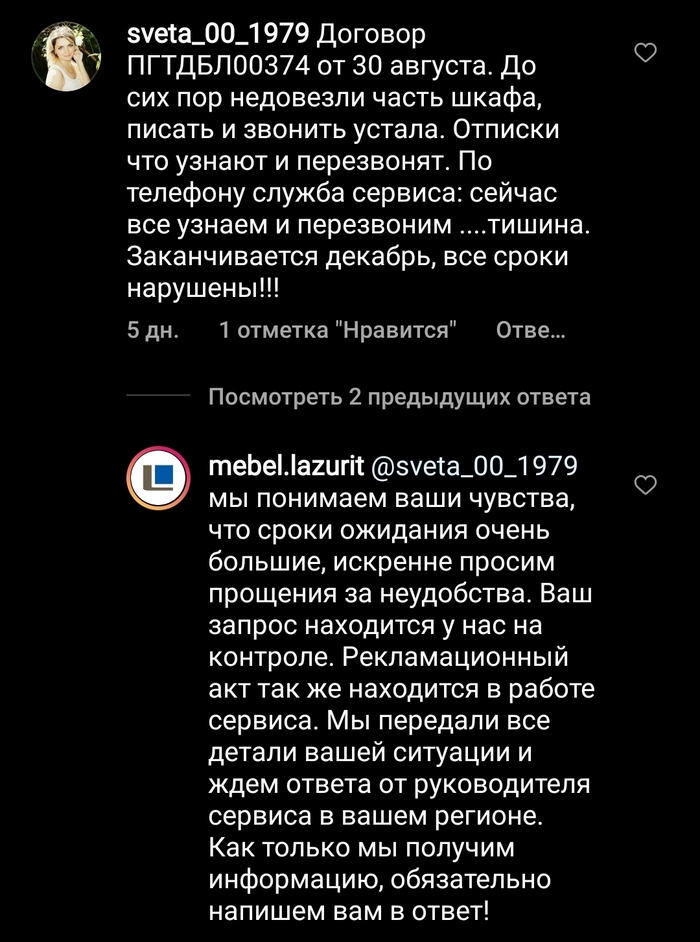

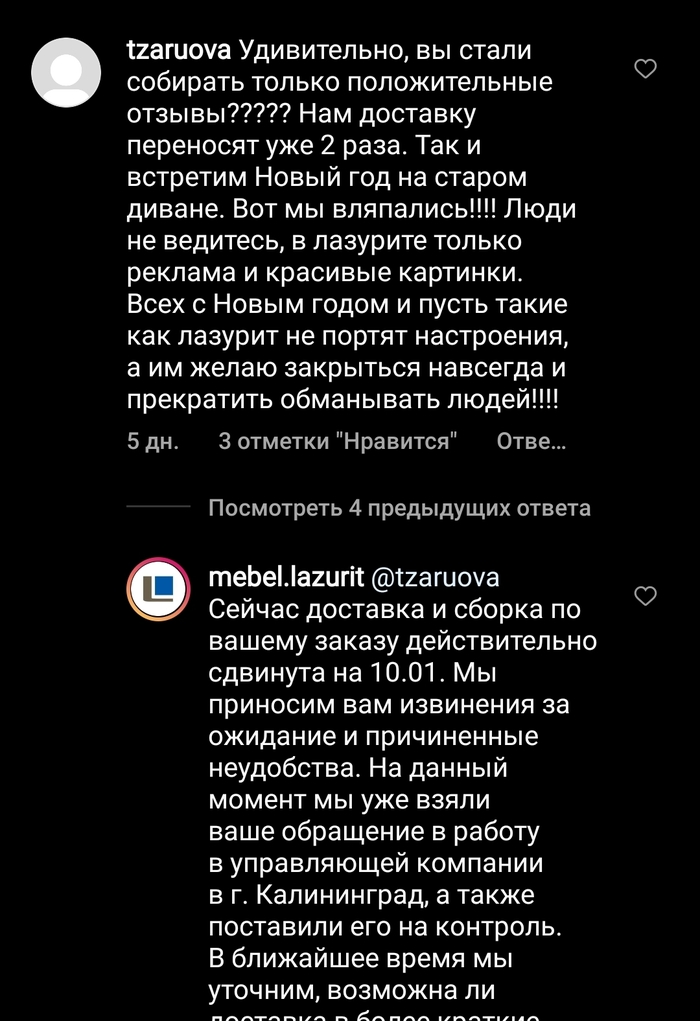

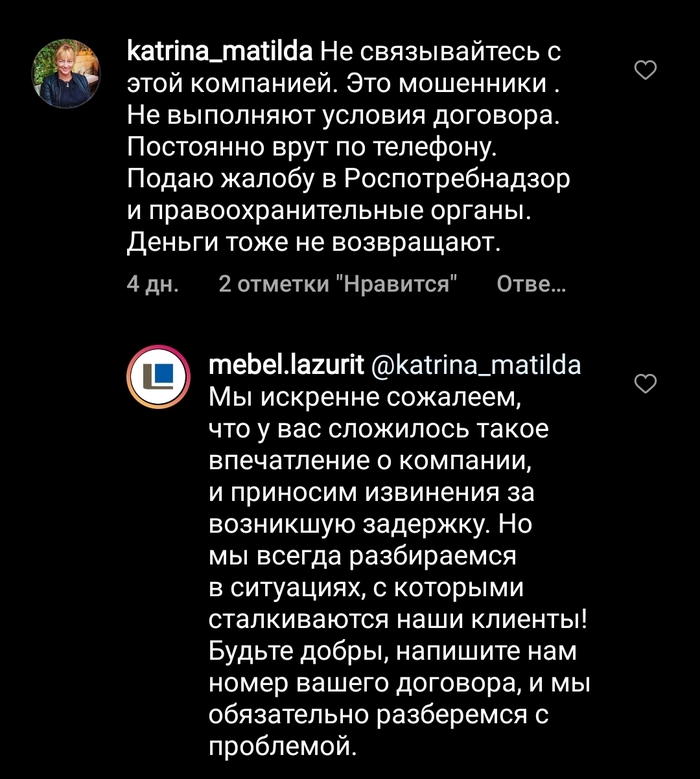

К чему я это. Пикабушник, будь бдителен. ООО «Торговый дом «Лазурит» (сайт lazurit[точка]com) тебе не бро. Эти калинградские упыри кинут тебя на деньги. Благо, я вляпался на относительно небольшую сумму и знаю, что делать дальше. А люди ведь ждут, чего-то с ними переписываются. Если поискать отзывы, то там чудно, вставлю в конце.

При чём здесь бизнес по-русски, спросите вы? А вот при чём. Я понимаю, что сейчас с логистикой жопа. А работать надо. В конце концов они хоть и упыри, но обеспечивают сколько-то рабочих мест в России. Но сука! Говорите просто правду. Как говорил герой Булгакова: "Правду говорить легко и приятно". Если назначаете новые сроки, назначайте осознано и соблюдайте их. Если профакапили, не отмораживайтесь, скажите, что вот такая хуйня, мы олени, всё исправим. У меня моральные страдания не столько от отсутствия мебели, сколько от того, что ваш менеджер изо всех сил пытается меня сделать идиотом. Ну и за косяки надо платить. Теперь же нас ждёт суд.

P.S. Да, да. Мне нужно было почитать отзывы. Сам дурак. Послушал жену, не перепроверил. Знаю. Если кому интересно продолжение, маякните. Напишу.