Сборник лучших выпусков из журнала xaker 2022 года с ссылками на скачивание

!!! вся информация представлена в ознакомительных целях, вы можете практиковать пентест на виртуальных машинах на своём домашнем пк !!!

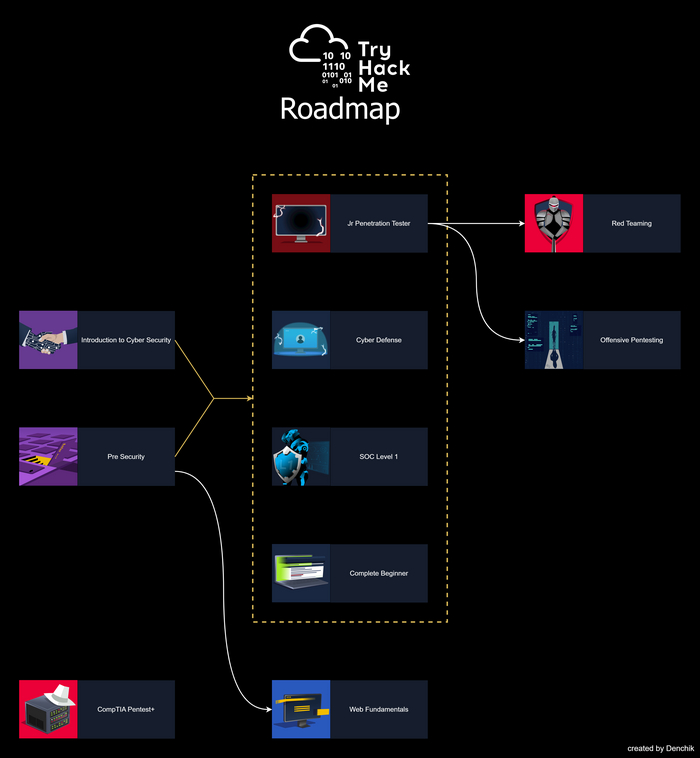

[xakep] Хакинг для новичков (2022)

[xakep] Python для хакера. Серия статей. Изучаем Python на практических примерах (2022)

всех с наступающем нг товарищи

оставьте положительный комментарий если материал был полезен

наш телеграмм

Подборка ресурсов для личной анонимности и безопасности в сети

Анонимность и безопасность:

checkshorturl.com - Дешифратор коротких URL-ссылок для проверки на фишинговый сайт

proxy6.net/privacy - Проверка анонимности web-серфинга

browsercheck.qualys.com - Проверка браузера на безопасность (security bugs, malware addons, etc)

www.cpcheckme.com/checkme - Экспресс-онлайн проверка безопасности вашего десктопа от фишинга, уязвимостей ПО, утечки sensitive data

www.hackerwatch.org/probe - Проверка хостовой IDSIPS и end-point Firewall

www.virustotal.com/ru - Онлайн-антивирус

threatpoint.checkpoint.com - Онлайн-песочница

======================================================================

Список полезных сайтов:

https://temp-mail.org/ru/ - одноразовая почта.

https://sms-activate.ru/ru/ - одноразовый номер.

https://fakedetail.com/ - генератор фейк переписок, личностей, медиа и т.д.

https://www.photopea.com/ - онлайн photoshop ( не хуже настольной версии)

https://pory.io/ - если нужно создать приятный, простенький сайт, но лень писать код.

https://trends.google.com/trends/ - анализируем поисковые запросы google.

https://www.google.ru/alerts - устанавливаем трекер на любой поисковой запрос.

Logojoy (https://looka.com/logo-maker/)- сделает логотип за тебя.

Reflect (https://reflect.tech/) - заменит любое лицо на фотографии.

Teachable Machine (https://teachablemachine.withgoogle.com/)- обучить нейросеть! Google сформировала приложение, которое поможет людям понять, как функционируют нейросети.

Talk to Books (https://books.google.com/talktobooks/)- поговорить с нейросетью с помощью книг.

remove.bg (https://www.remove.bg/)- удалит фон с фотографии.

Quick, Draw! (https://quickdraw.withgoogle.com/)- распознает твой рисунок.

This Person Does Not Exist (https://thispersondoesnotexist.com/) - сгенерирует несуществующего человека.

больше интересного и полезно в нашем ТГ

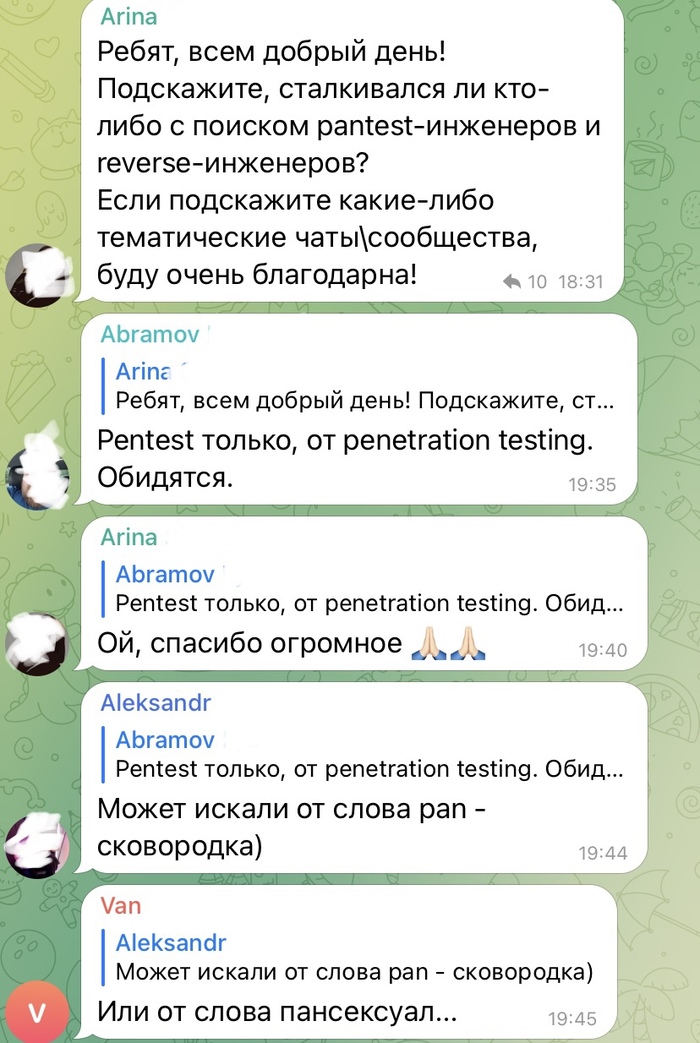

Пен-тест: как проникнуть в дата-центр … через туалет

Penetration test (pentest или пен-тест) — тестирование на проникновение в помещение с целью проверки системы безопасности объекта на физическую уязвимость. Такому тесту подверг центр обработки данных специалист по кибербезопасности Эндрю Тирни (Andrew Tierney). Отчет о проделанной работе он разместил в серии твитов под ником @cybergibbons.

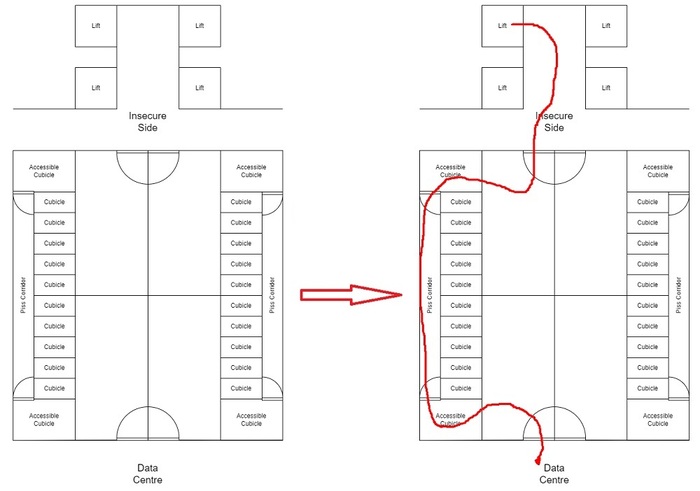

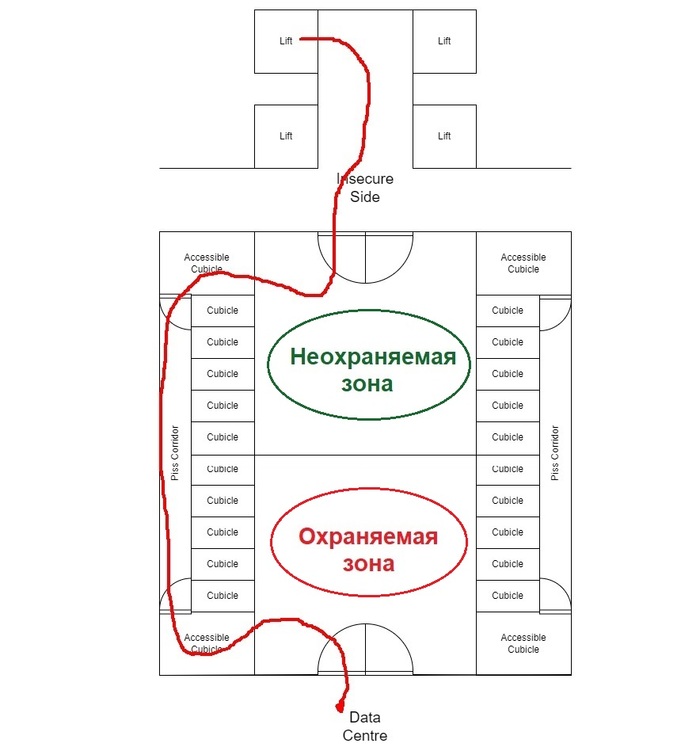

“Один из моих любимых экспериментов – физический доступ в центр обработки данных через туалеты. Позволь объяснить. Мне нужно было получить доступ с менее защищенной стороны подвального этажа в более защищенную зону”.

Изучив открытые планировочных документы Андрю нашел поэтажный план здания и обнаружил, что туалеты спроектированы со легкосъемными панелями и имеют небольшой коридорчик вдоль задней стороны каждого ряда кабинок для доступа сантехников. И этот коридор сопрягался с “защищенным” офисом центра обработки данных.

“Получив доступ к общедоступной стороне, я вошел в туалет. Из доступной кабинки в коридор вела скрытая дверь. Я открыл ее и пошел дальше. Убедившись (не вру), что в другой дальней кабинке никого нет, я вошел на охраняемую территорию центра обработки данных.

Это помогло мне обойти ворота-ловушки и все цифровые охранные устройства. Таким образом я физически хакнул (в оригинале твита более жесткое выражение) дата-центр.”

В комментариях к серии твитов пользователи вспомнили и другие ошибки проектирования, с которыми они сталкивались. Например, отсутствие перегородок между общественной и закрытой зонами в пространстве над подвесным потолком и под полом или установка дверей петлями наружу так, что петельные штыри можно было снять без проблем.

===

О проникновении в дата-центр мы уже публиковали материал, в котором приводится пример, как “взломщики” представившись фирмой по уничтожению тараканов облазили все уголки ЦОДа. Правда там использовались методы социальной инженерии — подробно этот случай указан в статье “Баги дата-центра”.

Вообще, физической безопасности посвящено много статей и в этом вопросе идет традиционная борьба методов взлома и защиты. Например, некоторые ЦОДы для хранения и обработки сверх критичных данных оборудуют специальные сейфовые комнаты. Но победителей в кибервойне вероятно не будет, поэтому ждем новые случаи взлома, в том числе такие забавные (на первый взгляд), как проникновение в дата-центр через туалет.

Материал подготовлен дата-центром ITSOFT