Копируем ключ от домофона MIIFARE телефоном MCT1

Продолжаем тему постов про rfid.

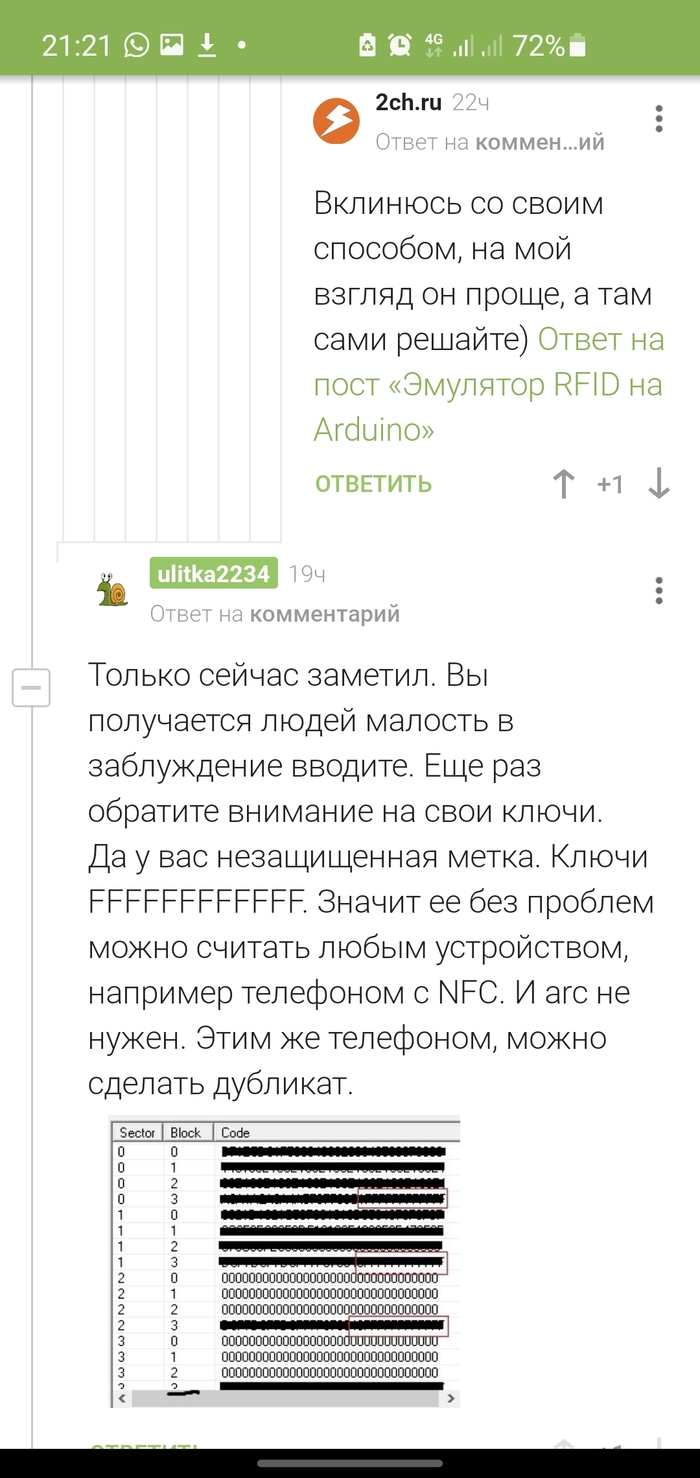

Когда нибудь напишу объёмный пост, где постараюсь систематизировать знания. Там будет много теории и практической информации. А пока встречайте мини пост про приложение MIFARE Classic Tool. В недавнем посте про сниффер, случился такой диалог в комментариях.

Копировальщик mifare 1k / сниффер

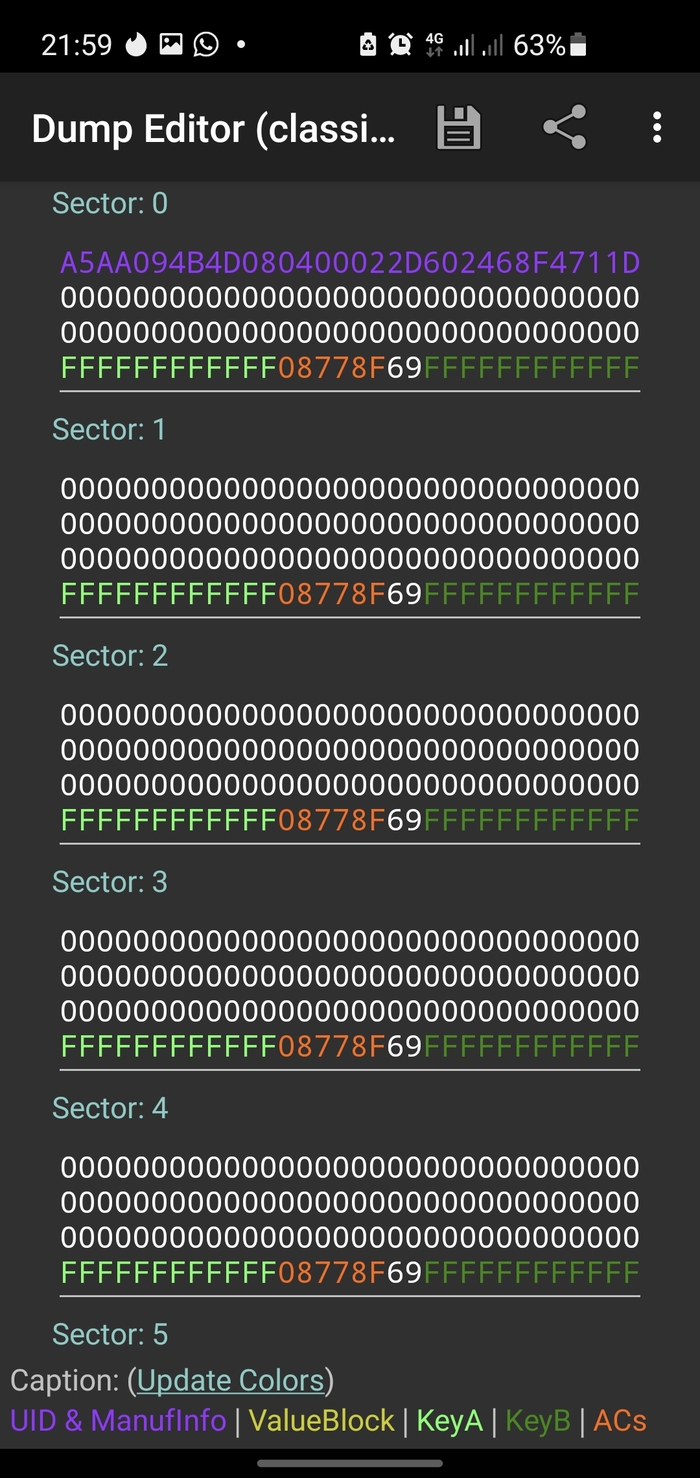

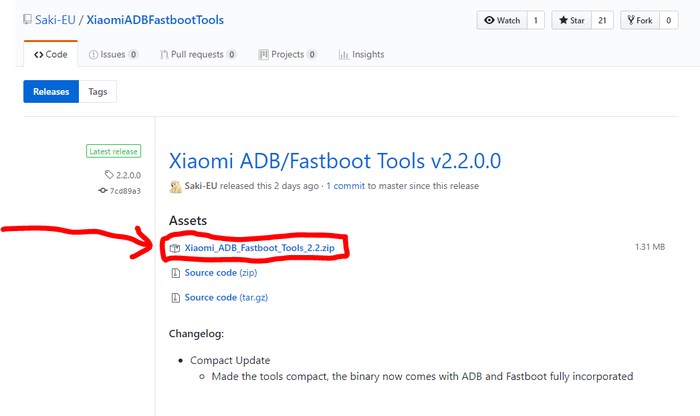

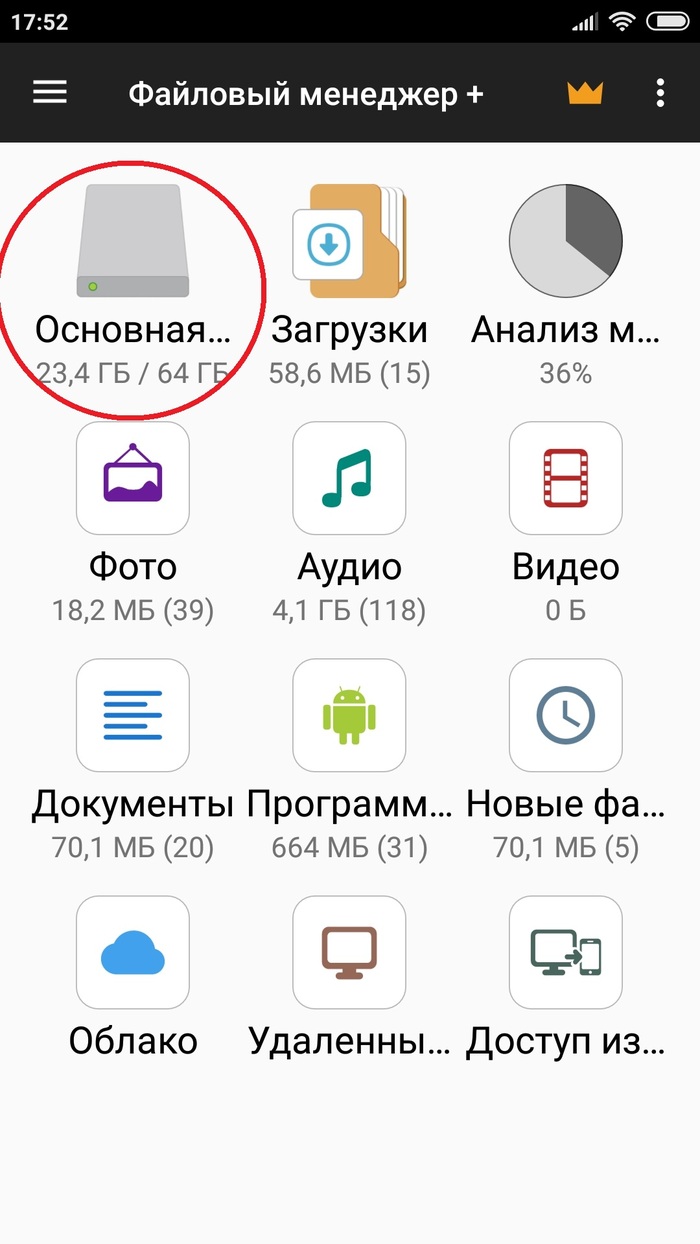

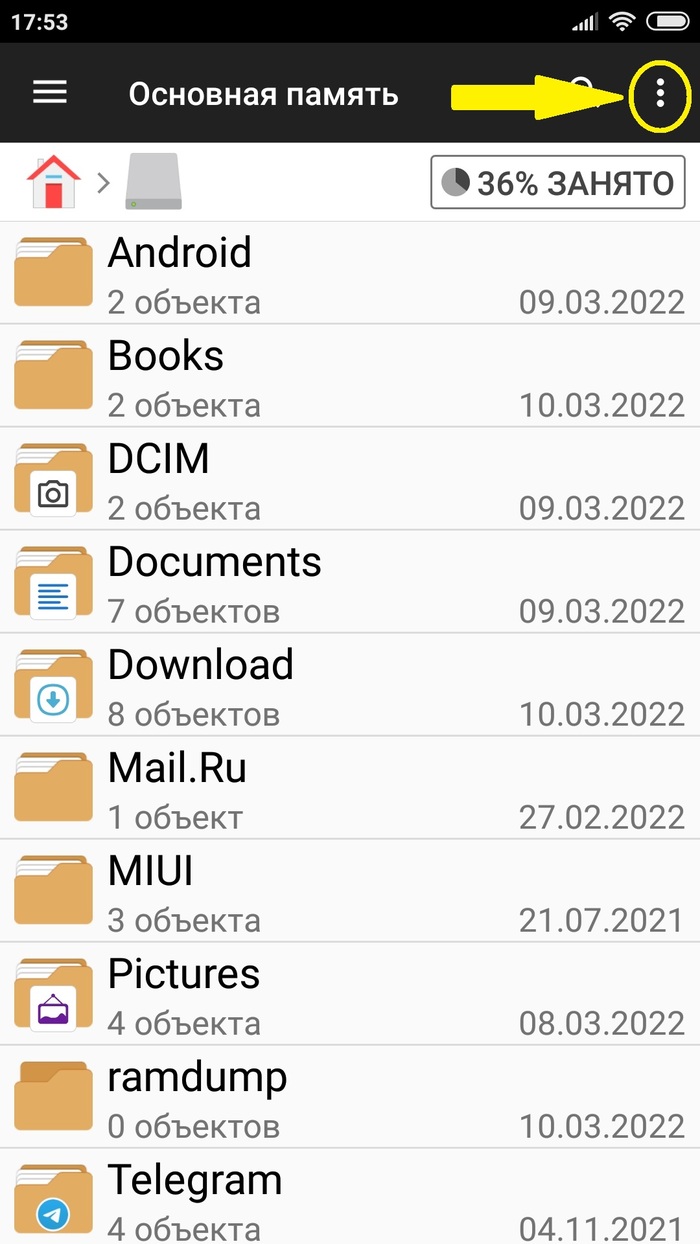

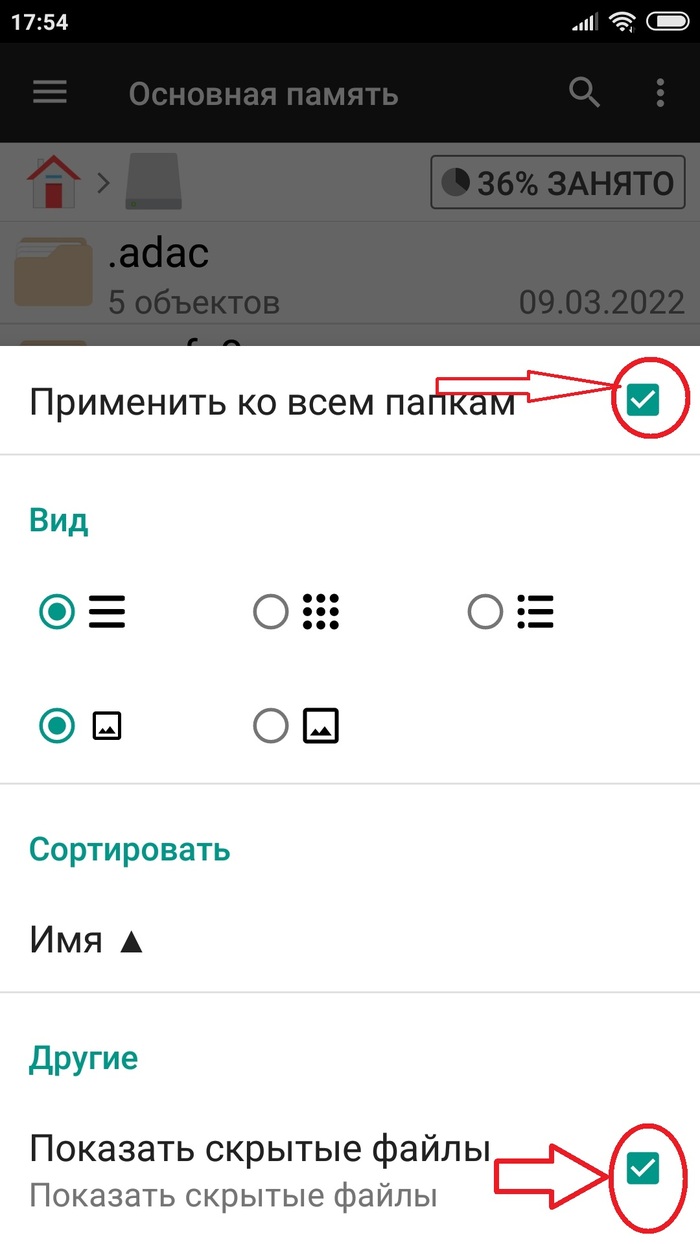

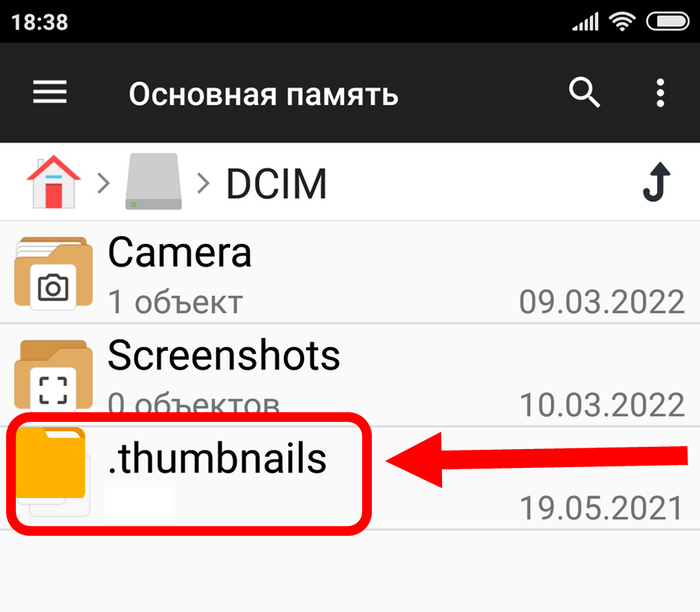

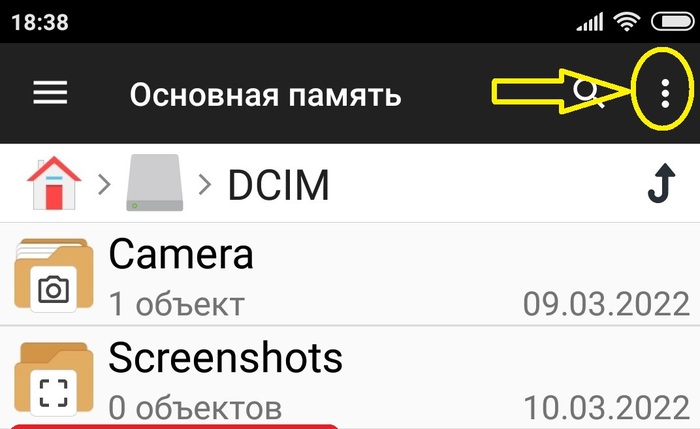

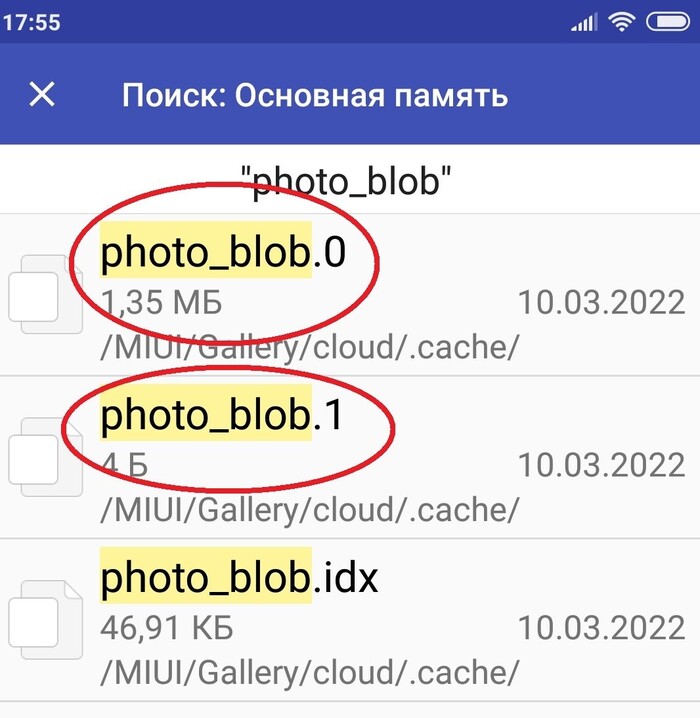

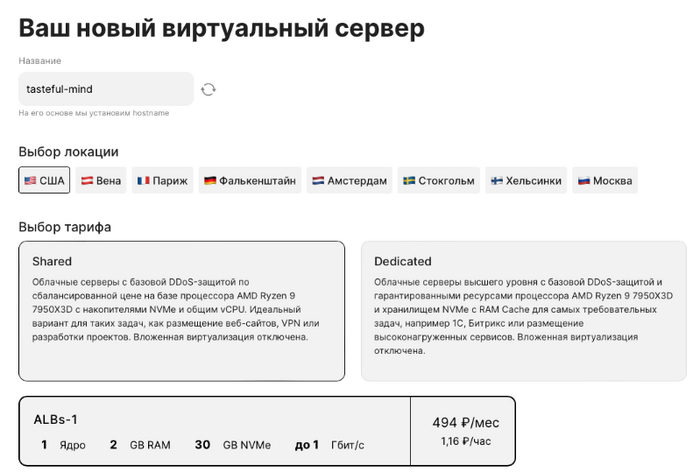

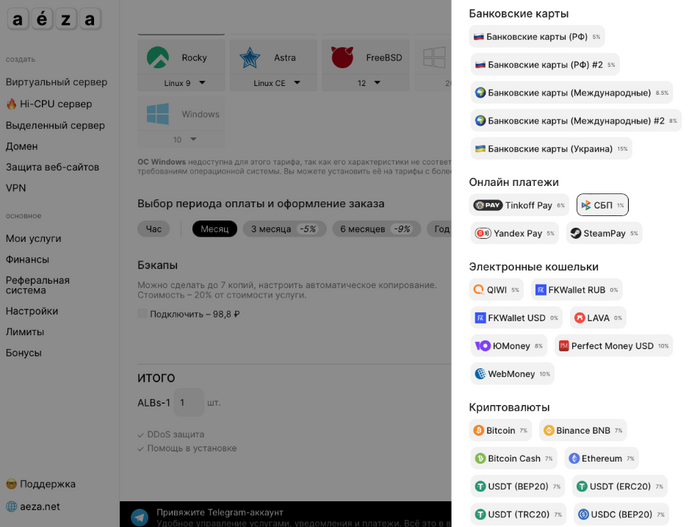

Товарищ @2ch.ru купил штуку под названием arc122 для считывания и записи mifare. И по ошибке подумал, что оно считало зашифрованный ключ. На скрине в переписке я показал ему, что домофонный ключ был без защиты. Ключ Б всех секторов стоит дефолтный FFFFFFFFFFFF. А значит, чтобы прочитать метку, достаточно иметь телефон с NFC на андроид. Записать тоже можно, но нужна болванка, я называю их MCT, в честь приложения. Не путать с classic и zero.

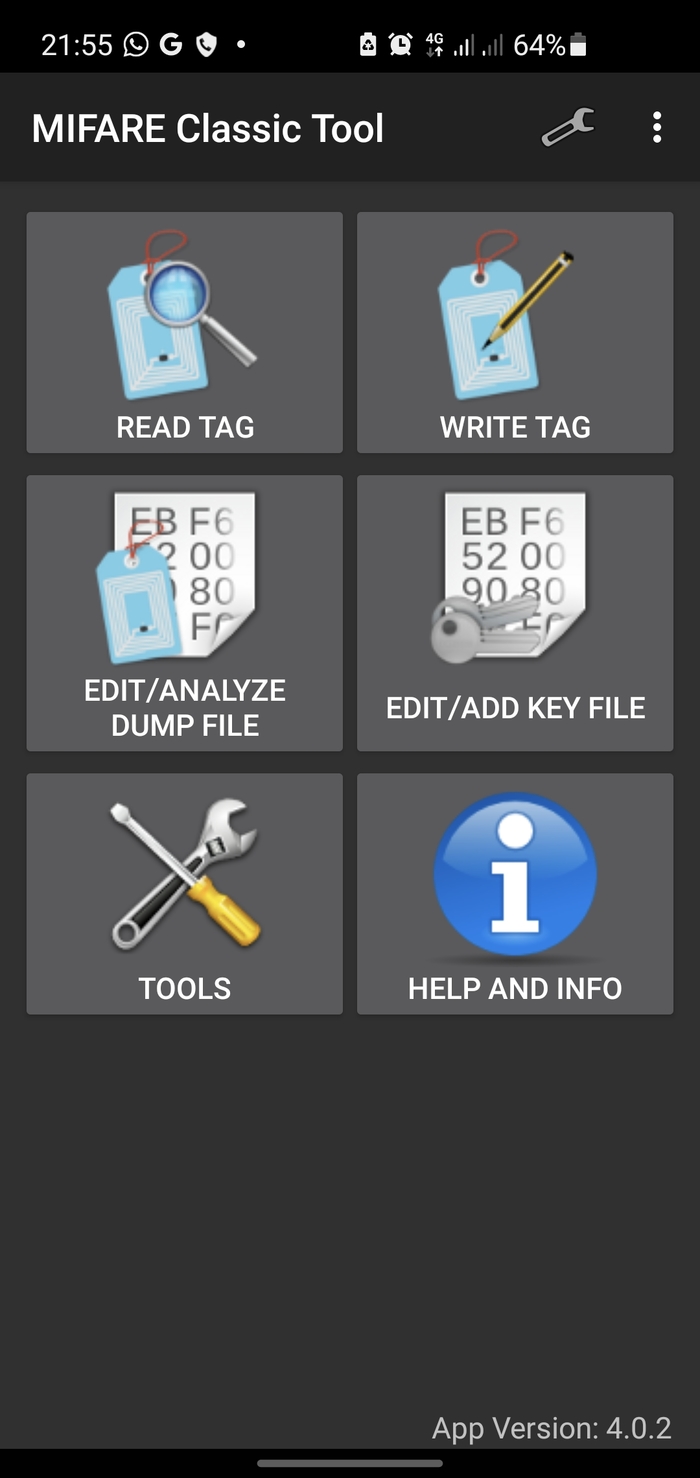

Герой этого поста - приложение, которым я читаю и пишу основную массу ключей.

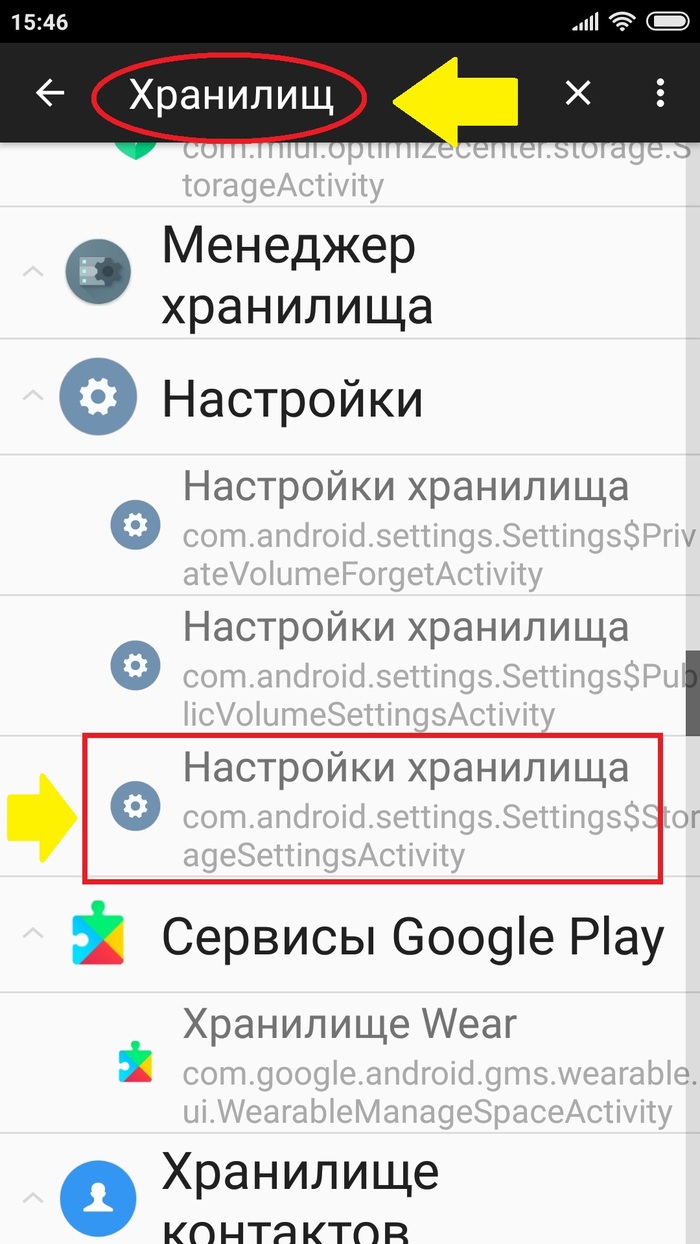

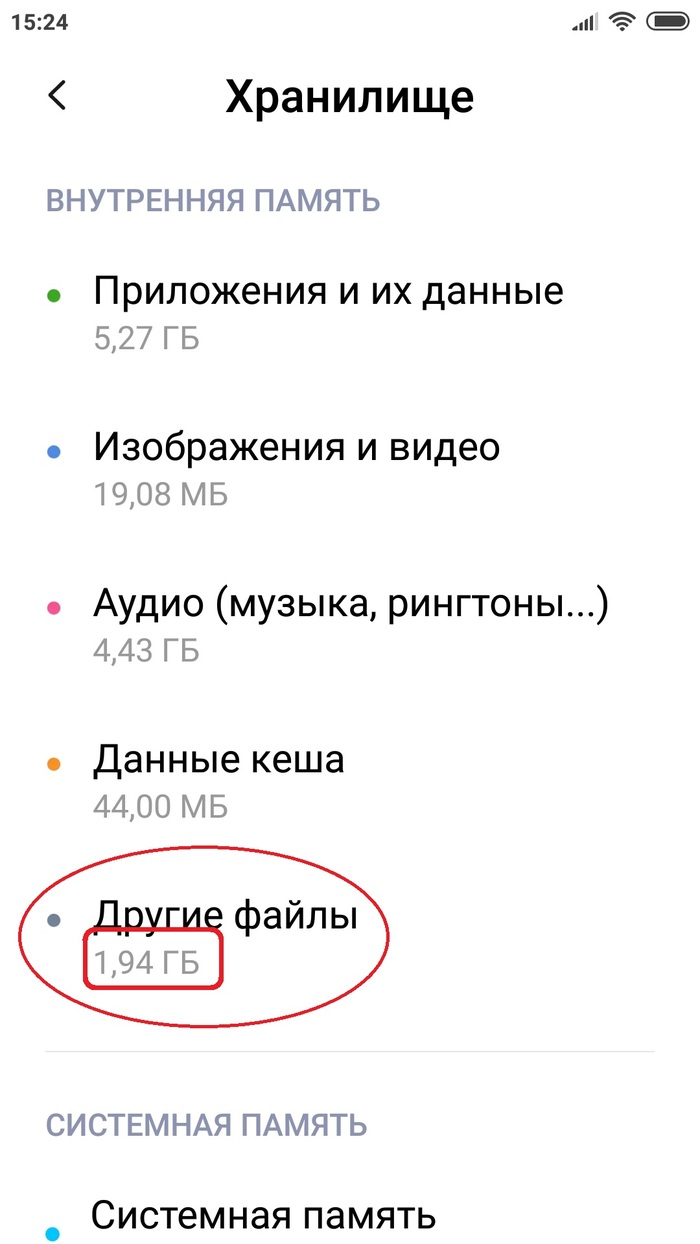

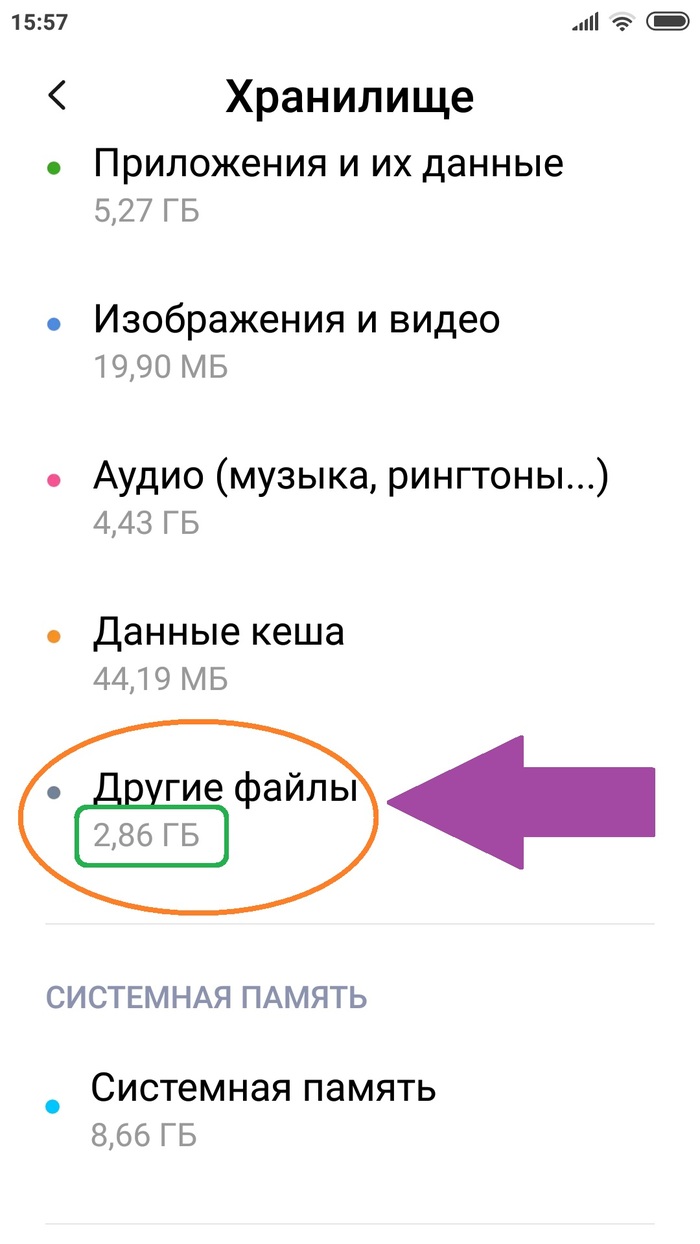

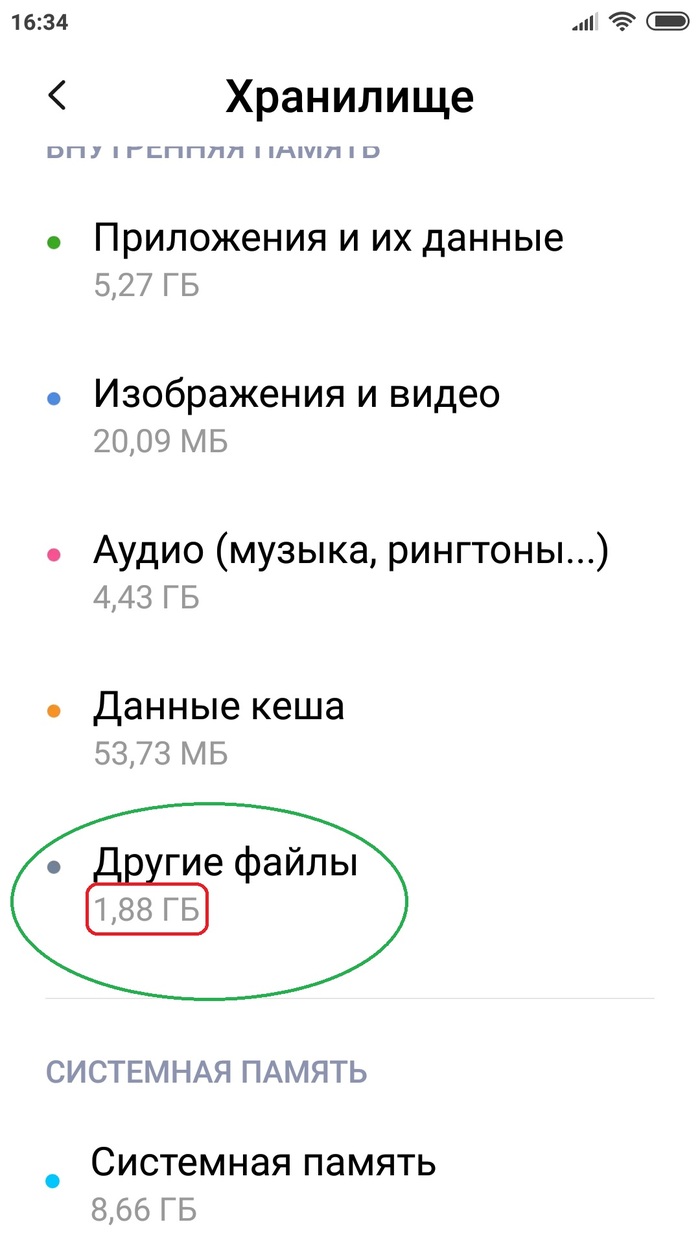

READ - чтение меток. Там мы можем выбрать какие читать сектора и какие ключи для этого использовать.

Extended-std.keys это расширенный список стандартных ключей. Std.keys короткий список. Если ключ прочитан, на экране отображается его содержимое , либо полностью, либо частично. Мы можем добавить свои библиотеки или ключи от конкретной метки в другом меню, а здесь выбрать нужный список.

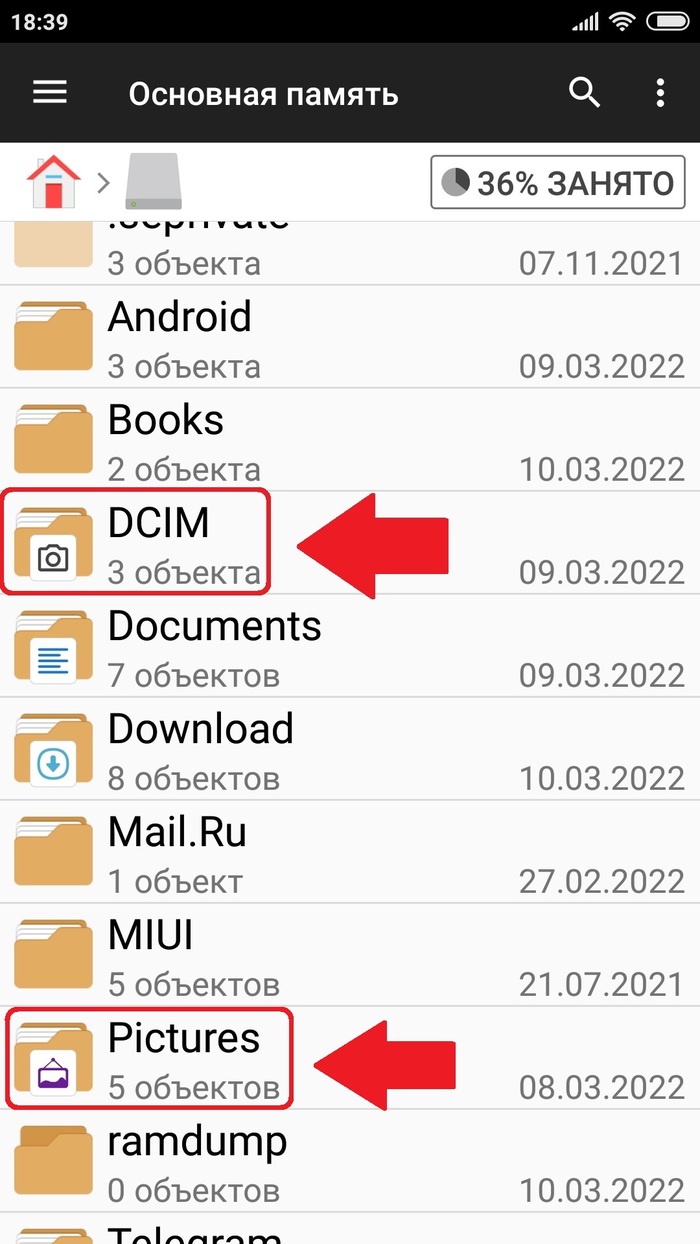

Здесь же можно сохранить его в память и отредактировать, чтобы потом не имея оригинала, делать дубликаты.

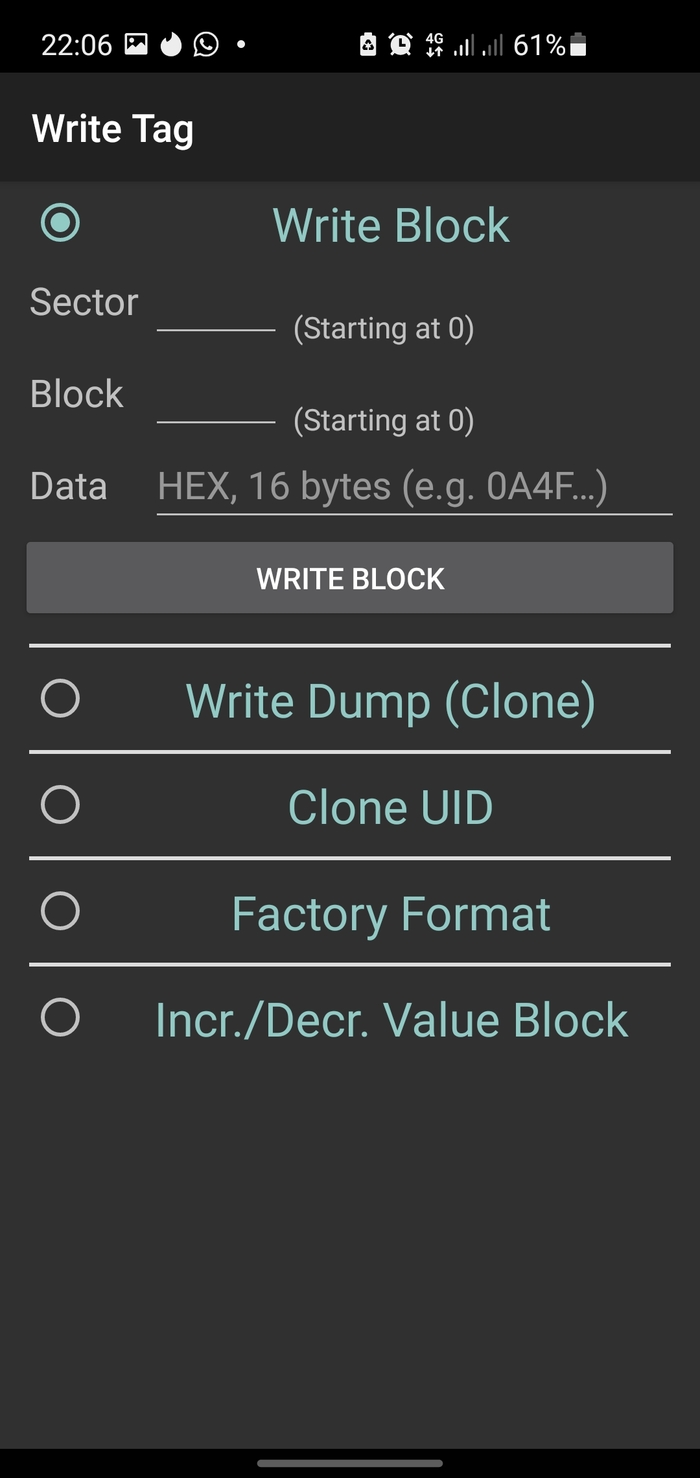

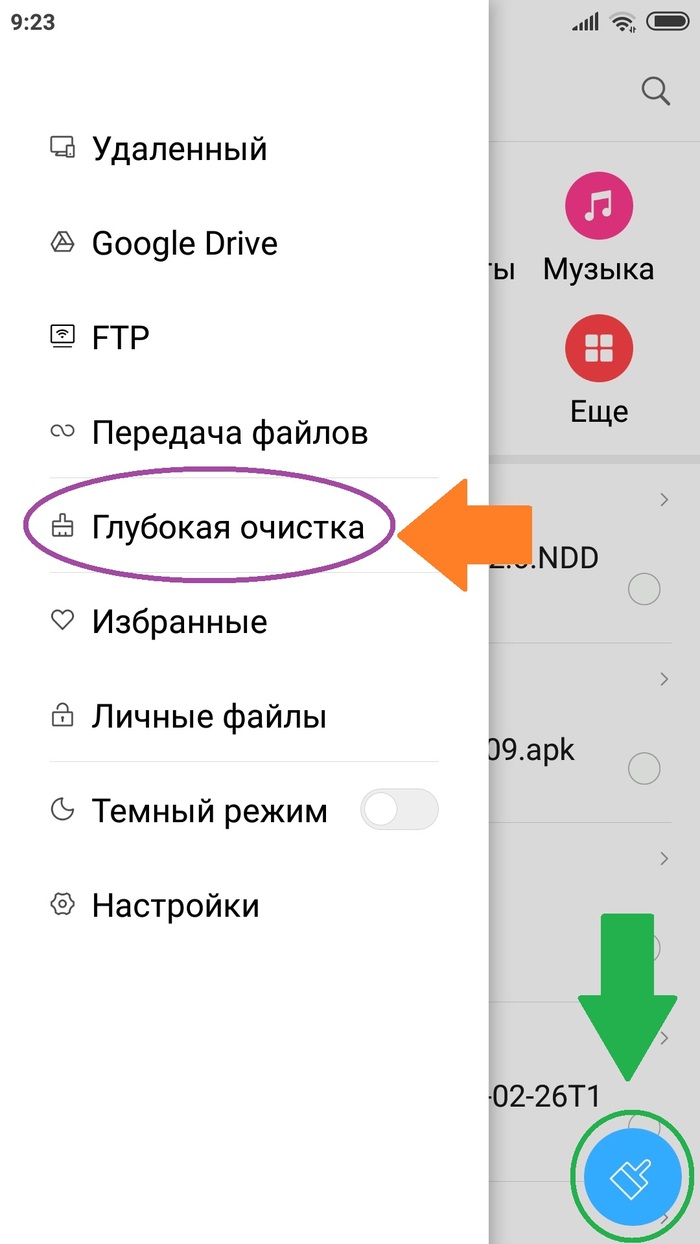

Следующий пункт WRITE - запись.

Здесь мы можем записать ключ поблочно. Либо полностью залить дамп. Можем клонировать uid - актуально для ключей домру. И ещё пара неиспользуемых мной функций. Есть хитрость, не всегда метка полностью записывается функцией запись дампа. Обычно проблемы с 0 блоком 0 сектора, где хранится uid. Эта проблема касается заготовок MCT (zero перезаписать в этом приложении не выйдет, вернее его нулевой блок нулевого сектора). В таком случае нам нужно записать поблочно информацию из нулевого блока нулевого сектора нашего дампа на нашу болванку. И все, ключ полностью идентичен. Проверим это функцией чтения. У основной массы меток, достаточно сверить 0 блок 0 сектора и 3 блок 0 сектора. Если это последние домофоны метаком, то имеет смысл обратить внимание на 14 сектор.

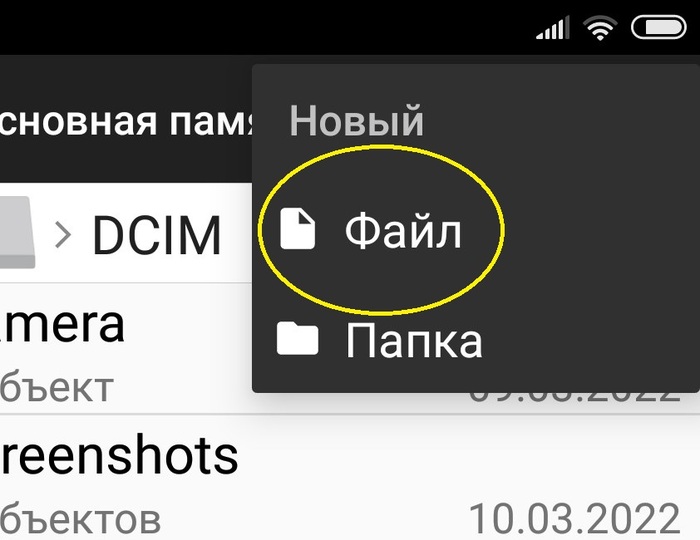

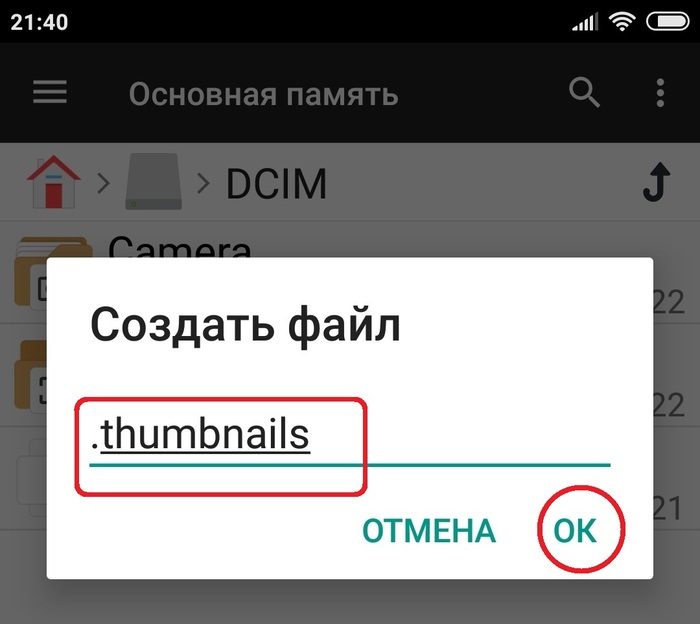

Следующие два пункта главного меню позволяют нам редактировать дампы и ключи. Мы можем сами создавать файлы с ключами, чтобы считать зашифрованную метку. Можем импортировать все ключи из файла с дампом. Можем делать резервные копии и импортировать дампы в другие форматы, поддерживаемые другими приложениями или proxmark3. Можем сравнить два дампа, иногда бывает очень полезно.

Допустим у нас есть метка домру , где авторизация идёт максимально тупо, по uid. Берём телефон, прикладываем сзади метку, и считываем ключ используя стандартные ключи (или не стандартные, не так много их через меня прошло). Сохраняем дамп. Берём заготовку, и делаем запись дампа. Либо просто 0 блока 0 сектора, если пароль стоит дефолтный FFF... Если при записи дампа последний не записался, то сделать это вручную. Все, ключ готов. Поздравляю, вы сэкономили 300 рублей и получили моральное удовлетворение от того, что сделали это своими руками.

Казалось бы, ситуация простая, решение тоже. Но как оказывается, люди не очень знают об этом приложении и не умеют пользоваться им. Ещё оно удобно, для проверки стандарта ключа. Если приложив метку, мы сможем считать uid функцией display tag info из настроек, то у нас mifare на частоте 13.56 МГц. Кстати, mifare тоже бывают разные, на 1k свет клином не сошелся. Возможно напишу об этом позже.

Предыдущие почты на тему rfid:

Копировальщик ключей домофона

Делаем ключ 3 в 1 (шлагбаум, домофон и калитка)

Проект компактного копировальщика ключей EM/Ibutton

Ключ от домофона EM-MARINE 2 в 1

Копировальщик mifare 1k / сниффер

Спасибо за внимание, плюсики и подписки. Мой контакт в профиле. Пишите, что ещё вам интересно касаемо темы rfid и других. Задавайте вопросы и комментируйте. Ваша активность это основной мотиватор для продолжения.

P.S. утром перечитал пост и исправил ошибки, где то дополнил. Глянул статистику и удивился. 22к просмотров. Около 1% просмотревших поставили плюсы. Около 2% сохранили пост. И около 15 человек оставили комментарии. Интересно и странно. Ну да ладно.