Telegram-OSINT

Расширения браузера:

TG Search Engine - Вы можете найти группы и каналы, введя ключевое слово в это расширение.

Save Telegram Chat History - Расширение сохраняет историю чатов Telegram, включая фотографии, и работает на удаленных аккаунтах.

Telegram Sender - Расширение для извлечения информации о пользователях из групп Telegram.

Telegram Search Engine - Расширение для поиска и извлечения ссылок на группы и каналы Telegram.

Пользовательские поисковые системы Telegram:

Видео:

Bemro - Как получить API Telegram

Elysium - Как использовать телепатию и геограминт

Dutch Osint Guy - Как найти группы и чаты и загрузить контент.

Os2int - Геолокация пользователей Telegram с помощью Telepathy.

Patrick Rus - Использование ботов Telegram для автоматизации рабочих процессов OSINT в конкретных странах.

Поиск информации в открытых источниках (OSINT). Сбор данных о компании в беспроводных сетях передачи информации. (Часть 4)

В предыдущих частях мы рассказывали о том, как, какую и для каких целей хакеры могут получить информацию о Вас и Вашей компании из открытых источников:

С чего начинается хакерская атака на компанию? (Часть 1)

Получение адресов электронной почты для фишинговых и спам-атак. (Часть 2)

Изучение сотрудников компании для формирования фишинговых писем. (Часть 3)

В заключительной части мы рассмотрим методы использования беспроводных сетей передачи информации (Wi-Fi) злоумышленниками и то, какое значение это может оказать на предприятие.

Дисклеймер: Данная статья имеет исключительно информационный характер и написана в ознакомительных целях. Она не является руководством к неправомерным действиям или обучающим материалом для сокрытия правонарушений. Мы призываем наших читателей не нарушать законодательство РФ и других стран.

Беспроводные сети передачи информации (Wi-Fi), обеспечивая стабильное и скоростное подключение, сегодня являются популярным решением как для дома, так и для офиса. Компании выбирают Wi-Fi, так как это позволяет увеличить производительность труда за счет мобильности сотрудников, позволяет более эффективно использовать рабочее пространство, избежать нагромождения проводов и обеспечить легкое обслуживание. Приятным бонусом является относительно небольшая цена данной технологии на рынке. Однако, основным требованием к любой, и в первую очередь корпоративной, сети является ее защищенность. И здесь, надо отметить, степень безопасности данных, доступ к которым можно получить в любой точке пускай и ограниченной площади, оставляет желать лучшего.

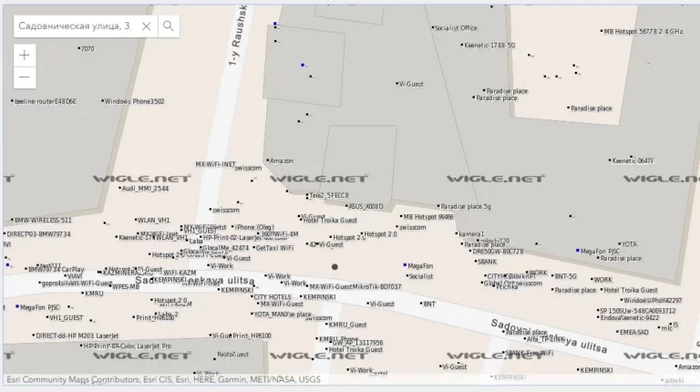

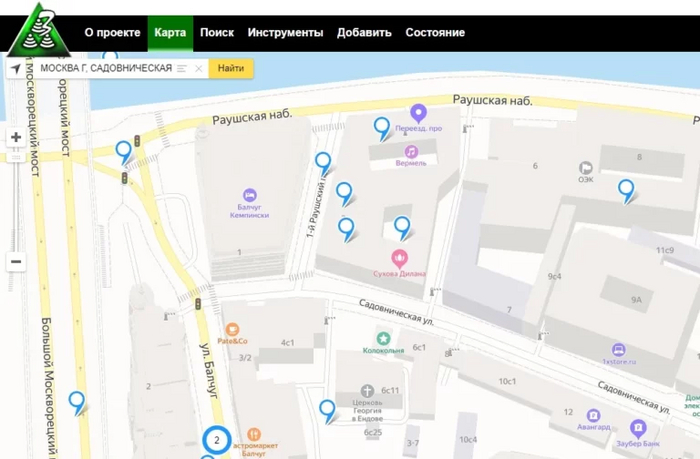

Вернемся к основной теме, — сбору открытой информации. Агрегаторы Wi-Fi сетей, такие как wigle.net или 3wifi.stascorp.com, позволяют найти их идентификаторы с привязкой к карте, а иногда и пароли к ним.

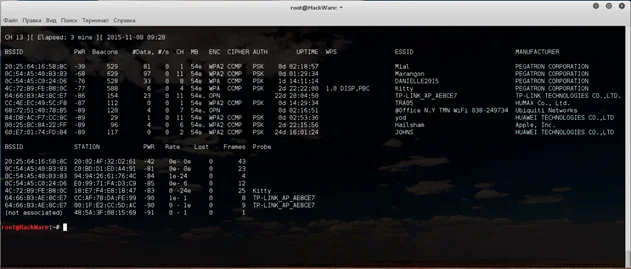

Если злоумышленник может позволить себе приехать к атакуемому объекту, то идентификаторы активных сетей он сможет собрать и самостоятельно при помощи утилиты airodump-ng. Это же ПО позволяет обнаружить идентификаторы, к которым подключались сотрудники организации. Если на смартфоне включен модуль Wi-Fi с автоматическим подключением к сетям, то он будет передавать в эфир список точек доступа, к которым этот гаджет «хочет» подключиться.

При помощи обнаруженных идентификаторов возможно создать так называемую «evil AP» («злую точку доступа») – близнеца запрашиваемой точки. После того как телефон сотрудника автоматически подключится к ней, перехват аутентификационных данных – лишь вопрос времени. А с их помощью, злоумышленник и сам получит доступ к конфиденциальной информации.

Дополнение к предыдущим материалам

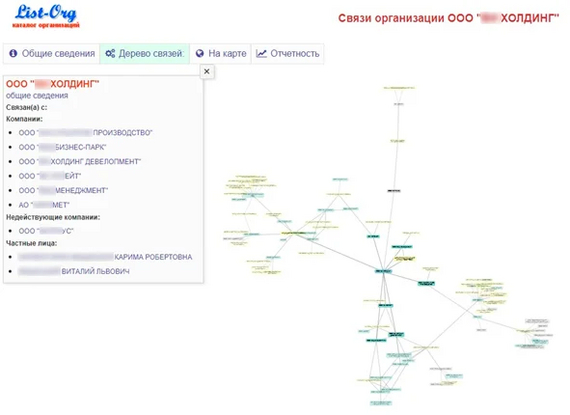

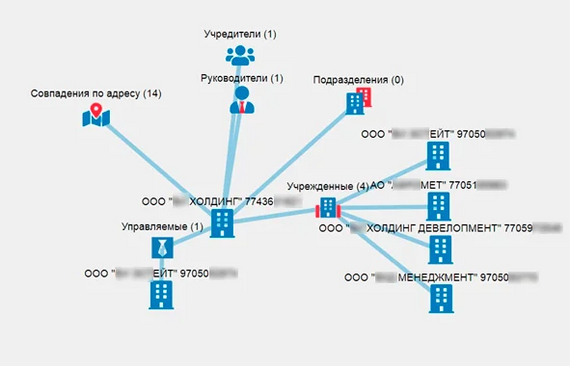

Представим, что хакеру не удалось обнаружить информацию о целевой компании. Вы уверены в собственной системе защиты данных, постоянно отслеживаете все, что с ней связано. В этом случае, злоумышленника, вероятно, заинтересует информация о филиалах, подведомственных и дочерних организациях. Он начинает искать фирмы, связанные с целевой. Часто для ускорения документооборота и удобства сотрудников объединяют сетевые инфраструктуры в единое целое, оставляя их организационно и структурно обособленными. Это также может быть использовано в качестве канала для проникновения и проведения атаки на целевую организацию.

Для поиска такой информации в российском сегменте могут быть использованы ресурсы list-org.com и zachestnyibiznes.ru.

Заключение

На этом мы заканчиваем нашу серию материалов о поиске данных в открытых источниках. Информационная безопасность компании является важным элементом успешного и развивающегося бизнеса. Многие это понимают, но как показывает практика, не всегда в достаточной мере. Рассмотренные примеры сбора данных – это абсолютно законные методы, которые даже не требуют серьезных узкоспециализированных знаний, однако, могут привести к серьезным финансовым последствиям. Мы постарались проиллюстрировать, что даже, казалось бы, незначительные сведения, указанные на страничках в социальных сетях, могут повлечь череду неприятных для компании процессов. Надеемся, нам это удалось.

И помните, что иллюзия безопасности не делает Вас защищенным. Вклад в информационную безопасность – это способ сохранить и преумножить выгоду от Вашего бизнеса.

Текст: команда Origin Security

Поиск информации в открытых источниках (OSINT). Изучение сотрудников компании для формирования фишинговых писем. (Часть 3)

В предыдущих частях (часть 1 и часть 2) мы рассмотрели основные действия злоумышленника, осуществляемые для сбора информации в открытых источниках о внешнем периметре организации, а также для поиска адресов корпоративной электронной почты. Последние могут быть использованы преступником для заражения внутренних систем компании вредоносным ПО, однако для этого необходимо, чтобы зловредное письмо было хотя бы открыто. Что же сделает киберпреступник, если этого не произойдет? Отступит? Нет, подойдет к делу более целенаправленно.

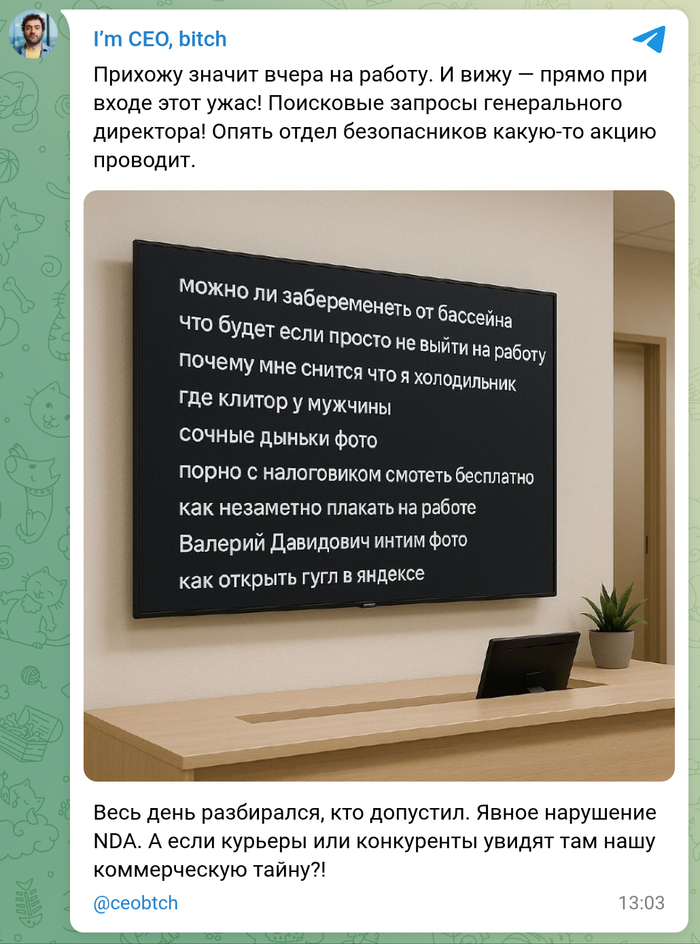

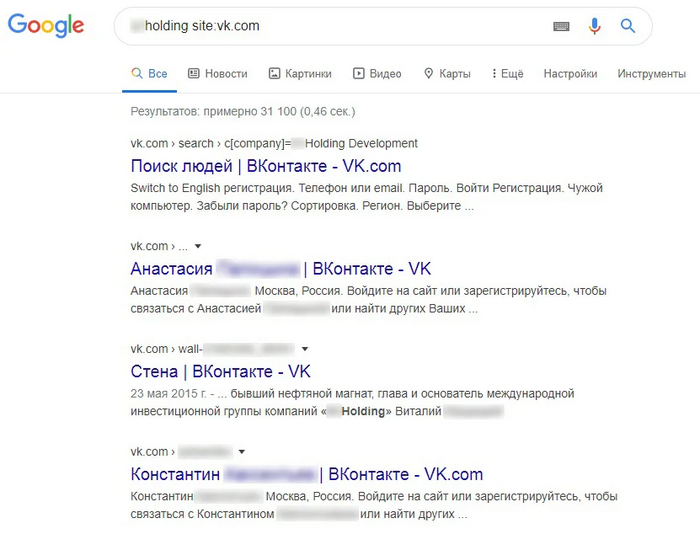

На текущий момент, практически любой человек имеет профиль в популярных социальных сетях: Facebook, ВКонтакте, Twitter или Instagram. Такие аккаунты являются ценным источником информации о работе, увлечениях, характере и ближайшем окружении людей. Для формирования более целенаправленного письма, для вызова эмоционального отклика у адресата и, как следствие, для повышения шанса открытия вложения злоумышленники нередко используют открытые данные о работниках целевой компании.

Отправной точкой для поиска личных данных сотрудников является официальный сайт организации, а именно разделы «Контакты», «О нас» и т.д. Опять же, администраторы зачастую оставляют свою контактную информацию при регистрации доменных имен или при оформлении сертификата (см. часть 1).

Поиск информации обычно производится при помощи универсальных поисковых движков, например, Google, Yandex и т.д.

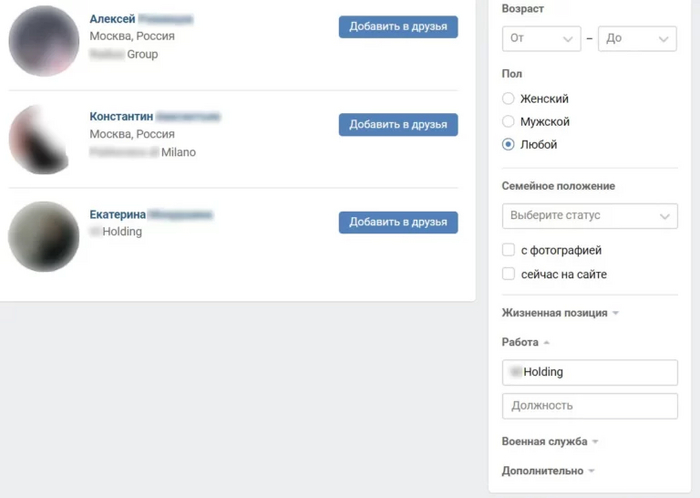

Или, как вариант, при помощи возможностей социальных сетей.

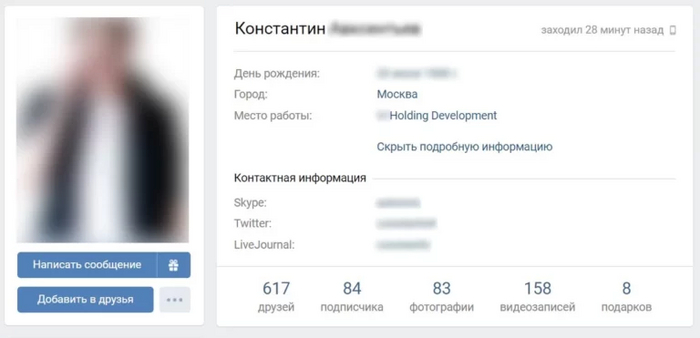

В «Друзьях», выявленных сотрудников целевой компании, всегда найдется парочка коллег. Также всегда существует вероятность, что человек оставил раскрытой дополнительную контактную информацию, например, адрес личной электронной почты, номер телефона или ссылки на другие социальные сети.

Помимо самих данных пользователя, представленных в аккаунте, злоумышленника интересуют используемые логины, никнэймы, номера и другие идентификаторы, по которым можно продолжать поиск на других ресурсах: к примеру, по никнэйму администратора можно найти его репозиторий на Github или аккаунт в LiveJournal, где он рассказывает о специфике работы корпоративных серверов или делится мнением о том, какие пароли лучше использовать.

Именно к паролям специалисты регулярно наблюдают крайне пренебрежительное отношение. Мало кто из сотрудников и даже руководителей компаний может допустить мысль о большой вероятности кражи пароля. По этой причине, взломы различных учетных записей, кражи персональных данных, утечки баз данных не сходят с заголовков информационных ресурсов. Объемные кластеры информации и коды аутентификации регулярно появляются в продаже на нелегальных форумах в даркнете. Причем, не нужно ждать взлома нужной компании, – достаточно найти пароли от аккаунтов работников на сторонних ресурсах, которые, как это ни странно, очень часто подходят и для рабочих учеток.

Для того, чтобы проверить не стали ли Ваши данные достоянием интернет-общественности, как нельзя лучше подходит агрегатор утечек haveibeenpwned.com. Вводим почтовый ящик в строку поиска и получаем список утечек, содержащих указанный адрес.

В целях автоматизации описанных действий по поиску информации в открытых источниках, создаются мощные фреймворки для OSINT, например, Maltego, Lampyre и Datasploit. Правда, часть из них являются платными, а для своей работы они требуют множество API-ключей, чтобы подключаться к различным ресурсам.

В конечном итоге, злоумышленник получает массу личной информации о сотрудниках для формирования более персонализированных писем, а также аутентификационные данные, которые могли быть использованы на других ресурсах.

Если и это не помогло: отправленные письма заблокированы спам-фильтром и антивирусом, а все обнаруженные пароли уже давным-давно изменены, — то в таком случае, крайне целеустремленный злоумышленник может попытаться «подобраться поближе». Об этом расскажем в следующей части.

Текст: команда Origin Security

Поиск информации в открытых источниках (OSINT). Получение адресов электронной почты для фишинговых и спам-атак. (Часть 2)

В первой части мы рассмотрели базовые шаги злоумышленника по сбору информации о целевой организации. Условимся, что внешний периметр компании хорошо защищен (скорее всего, нет). Что преступник сделает дальше? Вероятно, попытается использовать электронную почту. Многие сотрудники компаний, не задумываясь открывают все входящие письма, что создает угрозу проникновения неавторизованного пользователя во внутреннюю сеть организации. Но куда писать? Сразу отметим, что любой из описанных ниже способов может помочь получить уникальные адреса электронной почты, чем успешно пользуются киберпреступники.

Первый вариант, который мы рассмотрим – это ручной поиск. Для этого будем использовать поисковые движки Google, Yandex и пр. Если говорить про Google, то специализированные поисковые запросы называются Google dork queries (дорки, гугл-дорки).

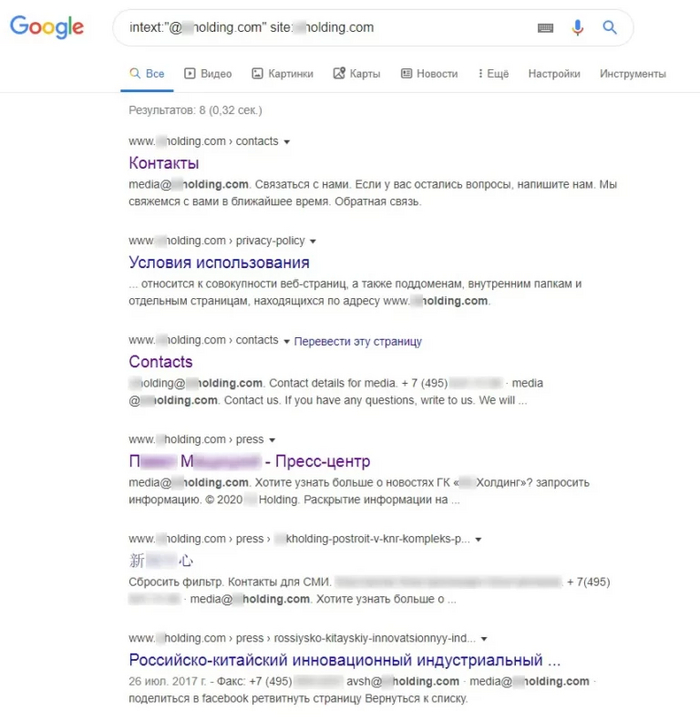

Обычно почтовые адреса расположены в том же домене, что и остальные ресурсы компании. Для начала посмотрим, какие адреса можно обнаружить в открытом доступе на сайте целевой организации:

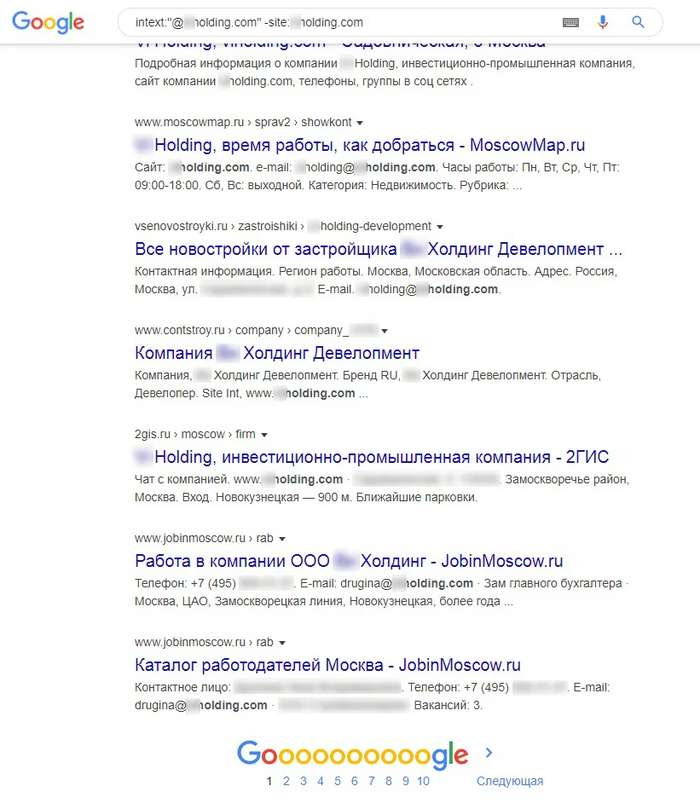

Уже хорошо, но чем больше адресов обнаружит злоумышленник, тем больше вероятность успешного проникновения. Ищем дальше:

Добавление всего одного символа в поисковую строку существенно расширило количество полученных адресов. Однако, мало кто готов тратить собственное время на сбор информации вручную.

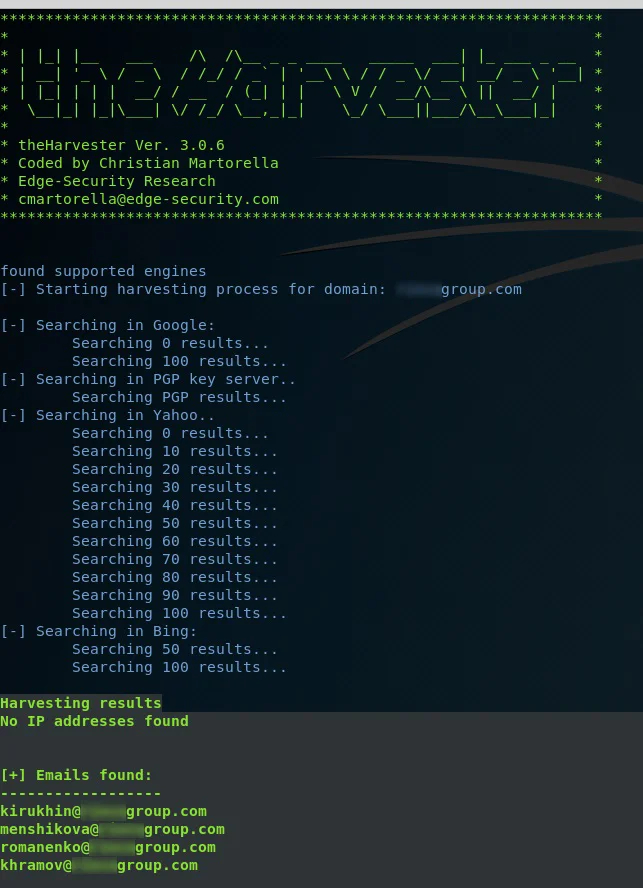

В подавляющем большинстве случаев, злоумышленник будет использовать автоматизированный поиск. В этом ему может помочь дополнительное ПО. Для примера, используем широко известную программу из состава дистрибутива Kali – theHarvester и получаем список интересующих нас адресов, не прилагая никаких усилий:

Также для поиска адресов электронной почты отлично подходят SimplyEmail, h8mail. В Рунете хорошо себя показывает ePochta.

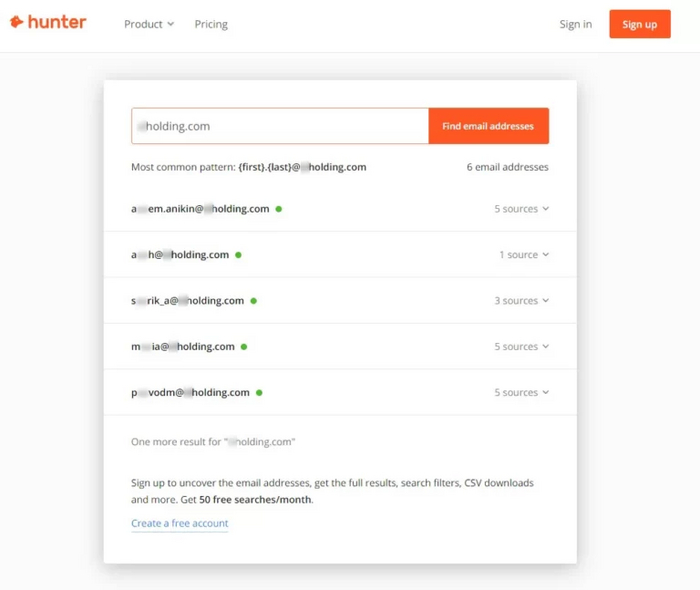

Третий вариант еще проще. Адреса электронной почты можно найти с помощью общедоступного сервиса hunter.io, созданного с благородной целью облегчения взаимодействия между компаниями:

Таких же результатов позволяет достичь использование соответствующего расширения для интернет-браузера.

После сбора данных, злоумышленник приступает к анализу обнаруженных логинов. Это позволяет сделать вывод о маске (если таковая имеется), которая используется для генерации пользовательских имен. Кстати, открытый сервис hunter.io тоже в состоянии это сделать. Вышеописанные действия помогают потенциальному преступнику составить список дополнительных «возможных» почтовых адресов компании, на которые и будут осуществляться вредоносные рассылки.

Кража аутентификационных данных с помощью фишинговых атак, распространение писем, содержащих трояны для осуществления удаленного доступа, и шифровальщиков для получения прибыли, — это лишь основной список злонамеренных мероприятий, в которых киберпреступник использует приобретенную информацию. Для формирования подобных рассылок, в целях повышения шанса на успех, обычно используются методы социальной инженерии и темы общей направленности, рутинные для большинства компаний, такие как бухгалтерская отчетность, согласование документов и пр.

Предположим, что работники организации оказались хорошо проинформированы по поводу рисков при работе с электронной почтой, и ни одно вредоносное письмо не было открыто (маловероятно, но все же). Тогда злоумышленнику необходимо действовать более целенаправленно. А как именно, мы расскажем в следующей части.

Поиск информации в открытых источниках (OSINT). С чего начинается хакерская атака на компанию? (Часть 1)

Интернет знает о Вас больше, чем Вы думаете

Иллюзия того, что злоумышленникам практически не под силу получить доступ к чужому компьютеру или проникнуть во внутреннюю сеть компании, постепенно уходит в прошлое. Если обратиться к заголовкам официальных СМИ, которые все чаще сообщают о взломах различных информационных систем, сложных целенаправленных атаках на финансовые организации, предприятия и даже целые города, — становится ясно, что киберпреступления стали явлением регулярным и распространенным. Как показывает практика, все взломы начинаются с поиска информации о цели, а некоторые атаки на этом этапе и заканчиваются.

Поиск информации в открытых источниках (OSINT – Open Source Intelligence) — довольно обширная тема. Этим материалом мы начинаем цикл статей, раскрывающих последовательность действий злоумышленников и выводы, которые могут быть ими сделаны в результате сбора информации о компании.

Первые шаги: выявление и анализ области будущих атак (диапазона IP-адресов).

Предположим, что ваша компания приглянулась некоему субъекту с наклонностями к вредительству. Какую информацию он может получить в Сети?

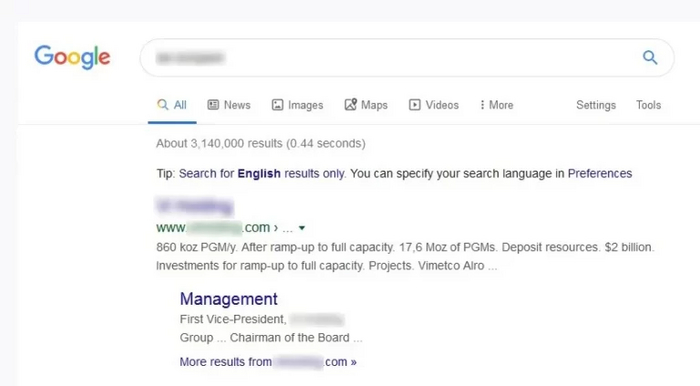

Рассмотрим абсолютно законные методы. Начнем с поисковых движков: Google, Yandex и им подобных. Вводим в поисковой строке название фирмы и получаем официальный сайт, который сейчас есть у каждой уважающей себя компании.

Отправная точка есть, с этим и будем работать.

Дальше, подробно по шагам:

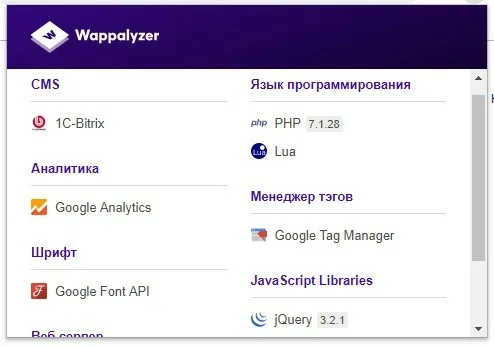

1. Рассмотрим, на какой платформе развернут ресурс и какие технологии применяются. Для этого даже не надо выходить из браузера: используем плагин Wappalyzer.

Нашли CMS, значит и панель администрирования можно поискать по стандартным путям и проверить учетные данные администратора, установленные по умолчанию.

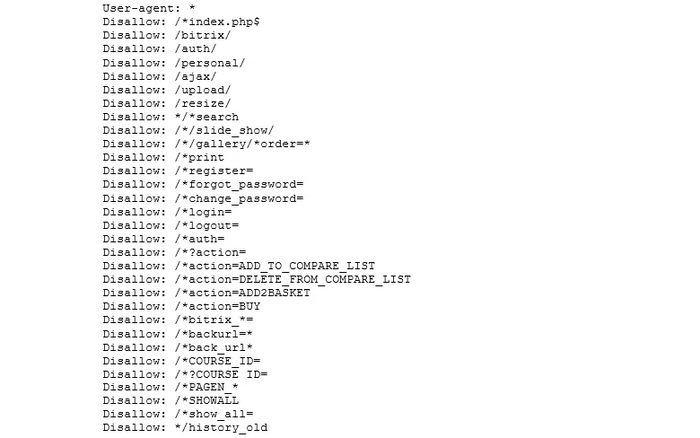

2. Список того, что пытаются «скрыть» администраторы от поисковых движков находится в robots.txt:

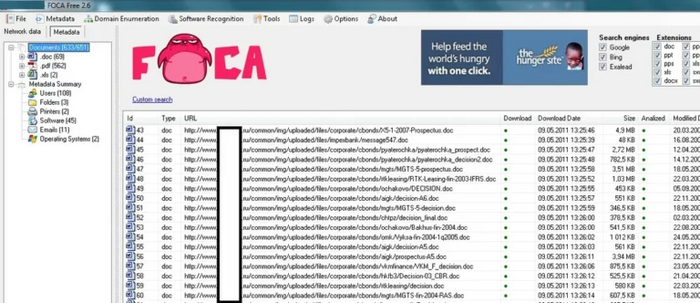

3. Установим какие документы содержит сайт и какие метаданные они содержат. В этом нам поможет FOCA (Fingerprinting Organizations with Collected Archives):

В результате анализа этих данных, можно получить информацию о внутренней структуре сети: домен/рабочая группа, внутренние сервисы, порядок именования сетевых объектов, логины доменных пользователей, адресацию сети, используемое ПО и не только.

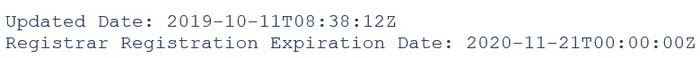

4. Поищем информацию о дате истечения регистрации доменного имени в любом доступном whois сервисе, к примеру, на reg.ru:

Зачем это делать злоумышленникам? Киберсквоттеры – злоумышленники, занимающиеся угоном доменных имен, у которых истекает срок регистрации. В этом случае, компания рискует потерять доступ к своему сайту, если администраторы не решат вопрос заранее. На сегодняшний день также существует распространенная практика покупки имен в других доменных зонах с целью компрометации ресурса и вымогания денег за прекращение таких действий. В данном случае, регистрация продлена.

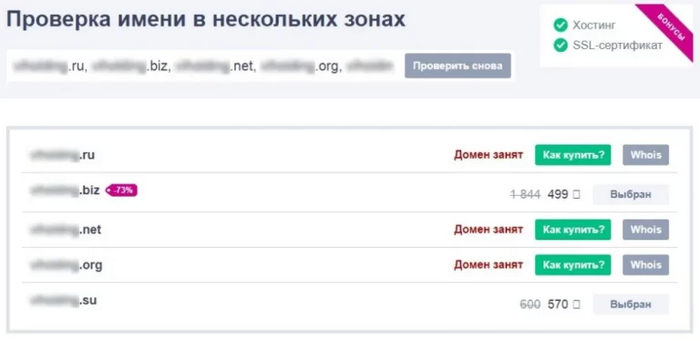

5. Ищем сайты в других зонах. Для этого хорошо подходят регистраторы доменных имен, как уже упомянутый, reg.ru или seo-анализаторы (cy-pr.com, pr-cy.ru и пр.). Нашли. Возможно, это старый, давно забытый сайт с уязвимостями. Повторяем предыдущие этапы для них.

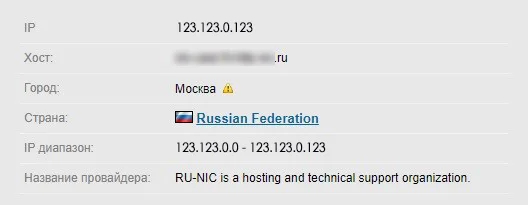

6. Проверим принадлежность хостинг-площадки у сайта: собственная или арендованная.

В данном случае используется хостинговая площадка NIC.ru. Неплохой выбор. В случае уязвимой платформы появляется возможность получить доступ к необходимому ресурсу, либо к неправильно настроенному веб-серверу через уязвимый сайт. В любом случае, стоит посмотреть какие сайты располагаются на той же площадке (2ip.ru, вкладка «Сайты на одном IP»).

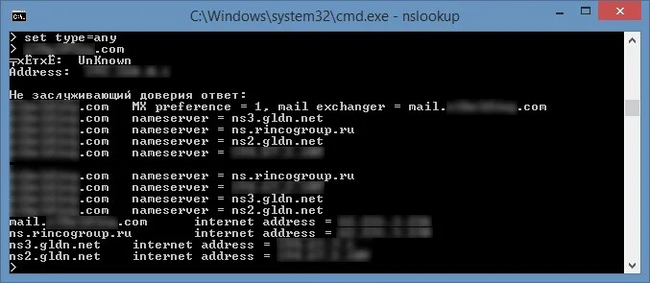

7. Поищем сервисы в интересуемой доменной зоне:

Для начала получим доменные серверы, обслуживающие зону и почтовые серверы. Для этого можно использовать стандартную утилиту nslookup или же воспользоваться одним из множества сервисов в сети, к примеру infobyip.com.

Информацию о доменной зоне можно получить несколькими путями:

Получить у DNS-сервера (если он неправильно настроен). Для проверки отлично подойдет утилита dnsrecon, входящая в состав дистрибутива Kali.

dnsrecon -d ********.com -t axfr

Перебором зоны. Для перебора хорошо подойдет утилита dnsmap.

dnsmap *********.com

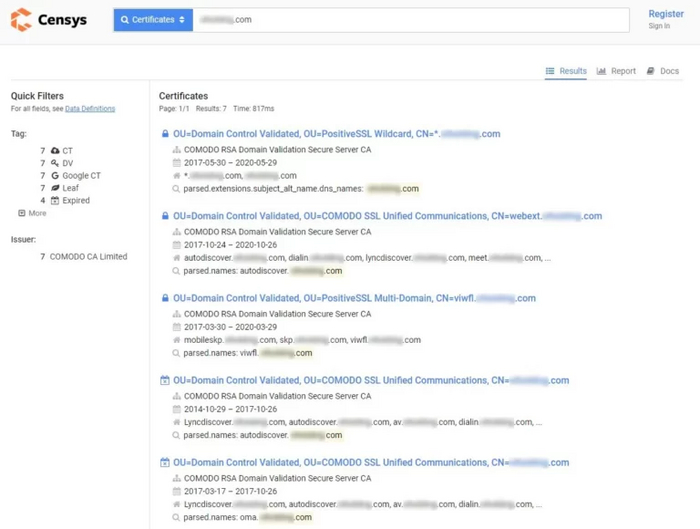

8. Поищем домены в других источниках:

Проанализируем сертификаты при помощи сервиса Сensys:

В данном случае не пришлось обращаться к DNS-серверу организации.

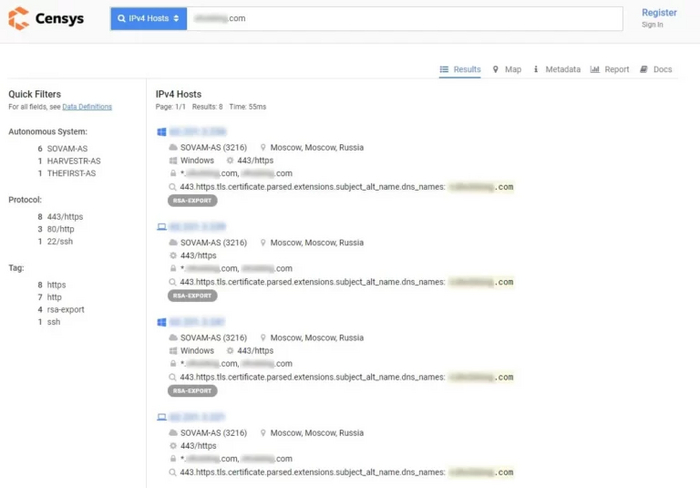

9. А теперь найдем внешний периметр организации (если до сих пор не нашли):

Или же можно использовать полученные данные о доменной зоне и посмотреть, как разрешаются имена:

Получаем приблизительные диапазоны IP-адресов. Подтвердим с помощью анализа сервисов.

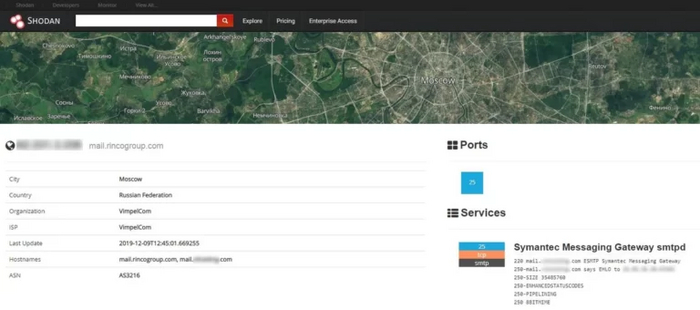

10. Анализ сервисов проводим все в тех же Shodan и Censys. Есть возможность, что поисковые сервисы проиндексировали уязвимый сервис, «подсветили» его и написали номер уязвимости.

Результаты беглого поиска по открытым источникам информации.

После проведения вышеописанных действий, выявляется диапазон IP-адресов, используемых интересуемой организацией, и список сервисов, размещенных на них, либо на арендуемых площадках. Далее злоумышленник анализирует полученную информацию, подготавливает и проводит различные компьютерные атаки по наименее защищенному направлению.

В случае если внешний периметр остается неприступен, преступник может использовать электронную почту для проникновения внутрь сети. Но это уже совсем другая история…

Текст: команда Origin Security

Уроки

Дорогие друзья!

Нужна ваша помощь!

Последние годы жила в своем профессиональном мире (музыкант), теперь хочу наверстать упущенное и забытое в сфере компьютерных технологий и ищу кого-нибудь из вас, у кого было бы время и желание давать мне частные уроки онлайн. Надеюсь, что кто-нибудь откликнется.