Как найти данные о человеке по его ФИО

Иногда возникает необходимость найти человека по ФИО. Причины могут быть разные: вы утратили контакт со старым другом, хотите проверить личность потенциального делового партнера или просто стремитесь обеспечить безопасность при аренде жилья. Такие ситуации требуют точной и быстрой реакции, особенно когда других зацепок нет.

Сейчас поиск информации о человеке — это уже не задача только для детективов. Интернет предлагает широкий спектр инструментов, позволяющих отыскать данные даже о тех, кто редко проявляется онлайн. Если под рукой только ФИО, это уже неплохая отправная точка.

В этой статье разберём, как находить сведения о людях, используя всего лишь имя, фамилию и, при возможности, отчество. От бесплатных поисковых систем и форумов до более глубоких OSINT-методов. Даже если человек старается не светиться в сети, узнать ключевую информацию всё же можно.

Какие данные можно узнать о человеке по его имени

Имя само по себе редко даёт результат, но в сочетании с фамилией и отчеством оно превращается в мощный фильтр. Если вы знаете только имя, то поиск лучше начинать с его комбинирования с возможными регионами проживания, профессиями или школами.

Информация, которую реально узнавать по имени:

полные ФИО;

дата рождения;

родной город;

страница в соцсетях;

фото;

упоминания в публикациях;

связи с организациями.

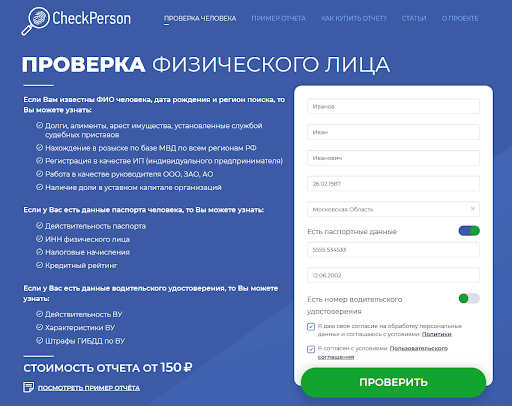

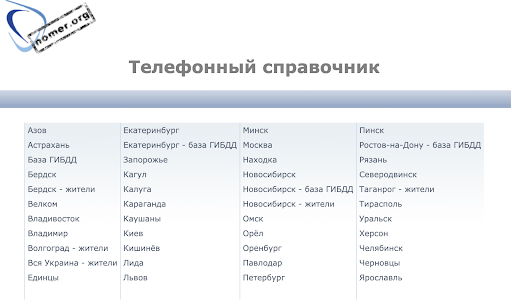

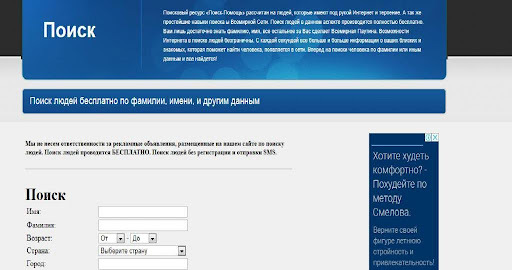

Многие бесплатные базы помогают делать поиск по имени более точным:

Google и Яндекс — используем кавычки, добавляем город, школу, вуз;

poiskme.info, nomer.org — помогают найти ФИО, возраст, род деятельности;

Форумы и справочники — встречаются упоминания и отзывы, особенно на старых ресурсах.

Отчество играет важную роль — с ним проще определить личность среди однофамильцев. Если ищете "Евгений Иванов", то "Евгений Павлович Иванов" уже совершенно другая история.

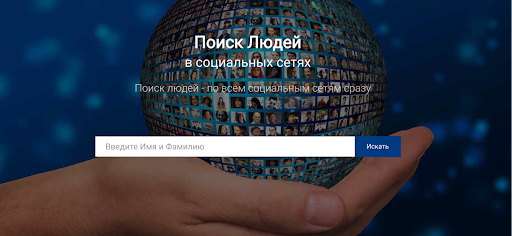

Поиск человека по соцсетям

Соцсети — один из самых продуктивных каналов, если вы хотите найти данные о человеке быстро. Даже базовый поиск по имени и фамилии может дать десятки совпадений. Но есть приемы, как сузить круг.

Как искать правильно:

Введите полное ФИО + предполагаемый город.

Добавьте школу или вуз (если известны).

Ищите среди общих друзей — они могут навести на цель.

Используйте фото — загрузите его в Google Images или Yandex Картинки.

Просматривайте лайки, репосты, комментарии — это тоже следы.

Особенности по платформам:

ВКонтакте — мощный поиск по школам, годам, местам работы.

Facebook* — полезен при международных запросах.

Instagram* — визуальная идентификация по фото.

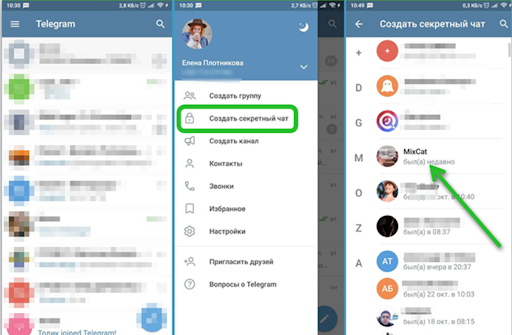

Telegram — если у вас есть номер, легко выйти на пользователя.

Кстати, в Telegram уже есть боты, которые помогают автоматизировать процесс, про них расскажем ниже.

Иногда бывает достаточно одной аватарки, чтобы через «умный поиск» по изображению выйти на целевой профиль: узнать город, школу, род занятий, даже подписки на паблики.

Можно ли найти человека, который не делится информацией о себе в сети?

Сложности начинаются, когда человек сознательно старается скрыть данные. Нет страниц в соцсетях, отсутствуют публичные фото, не оставлено комментариев на форумах — кажется, что он «цифровой призрак». Но даже в этом случае есть способы, которые позволят отыскать сведения о человеке.

Что может сработать:

Старые упоминания в форумах, где имя и фамилия могли всплыть в обсуждениях.

Участие в онлайн-курсах, конференциях, подписка на публичные сервисы.

Комментарии к статьям, блогам, отзывам (особенно на редких ресурсах).

Регистрация на сайтах объявлений (Avito, Юла).

Даже если человек не ведёт соцсети, его могут упомянуть родственники, коллеги, знакомые. Фамилия мужа или жены, место проживания, учебное заведение — всё это можно использовать, чтобы находить следы.

Когда совсем нет зацепок, можно применить пробив в специальных базах. Важно понимать, что доступ к таким источникам регулируется законом, и использовать их нужно осознанно.

В OSINT-сообществе популярны инструменты, которые собирают даже косвенные сведения:

агрегаторы утечек;

сервисы проверки номеров телефонов;

email-обратный поиск;

публичные базы по участию в тендерах, регистрациях юрлиц.

Если человек где-то официально регистрировался, вероятность, что информация всплывет, высока.

Как найти информацию по имени через телеграм-ботов

Когда стандартные методы поиска не приносят результата, на помощь приходят боты в Telegram. Это мощные инструменты, которые позволяют находить информацию о человеке по имени, номеру телефона, логину или даже фото. Использование таких сервисов значительно ускоряет процесс и повышает точность.

Что умеют Telegram-боты

Многие боты подключены к десяткам баз данных — от слитых e-mail'ов до паспортных утечек. Они выдают собранные сведения в ответ на один запрос.

Основные возможности:

определить аккаунты в соцсетях;

найти дату рождения, регион проживания, никнеймы;

проверить наличие человека в утечках;

сопоставить фото с другими изображениями;

выяснить персональные данные, даже если они частично скрыты.

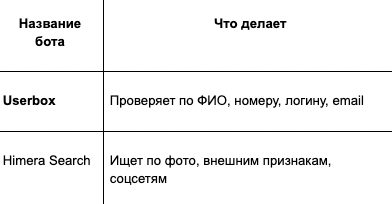

Вот таблица с кратким сравнением двух популярных решений:

Userbox

Himera Search

Попробуйте протестировать Himera на своём фото, так вы поймете, какую информацию о вас могут найти другие пользователи.

Userbox тоже заслуживает внимания — с его помощью легко выяснить, в каких базах уже засветилось ваше имя и фамилия. Особенно эффективно работает поиск по номеру телефона.

Почему боты лучше ручного поиска

Алгоритмы ботов уже обучены находить совпадения в десятках форматов: от древних форумов до JSON-архивов с персональными данными. Это часто дает результат, когда ручной поиск по имени не работает. Кроме того, функционал ботов можно попробовать бесплатно, а стоимость довольно символическая, что делает их доступными для каждого.

Протестировать ботов самостоятельно можно по здесь:

Законность и риски поиска данных по ФИО

Поиск информации о человеке - тема не только техническая, но и юридическая. Важно понимать, что можно делать легально, а где начинаются риски.

Что разрешено по закону

Можно находить сведения, которые находятся в открытом доступе: профили в соцсетях, публикации, участие в публичных мероприятиях. Все это не считается нарушением.

Но когда речь идёт о персональных данных — например, адрес, номер паспорта или ИНН — действует закон 152-ФЗ «О персональных данных», а также европейский GDPR. Без согласия человека собирать, хранить или распространять такие данные запрещено.

Что будет за нарушение

Если использовать информацию из закрытых баз или применять её во вред человеку (шантаж, дискриминация, слежка), это может повлечь:

административную или уголовную ответственность;

блокировку аккаунтов;

жалобы в суд или Роскомнадзор.

Важно: даже если бот дал результат, вы несёте ответственность за его дальнейшее использование.

Как искать безопасно

Не сохраняйте копии чужих данных без цели;

Не передавайте найденную информацию третьим лицам;

Изучите 152-ФЗ — это поможет не нарушить закон случайно.

Выводы

Найти человека по имени и фамилии — задача вполне решаемая. Главное - знать, где и как находить сведения, не нарушая прав и этики. Даже если у вас есть только имя и фамилия, можно собрать данные о возрасте, фото, аккаунтах, и даже определить связи с организациями.

Важно не увлекаться: любые поиск и проверка должны оставаться в рамках закона и уважения к частной жизни.

Хочется прокачаться в OSINT? Подписывайтесь на канал с подборками инструментов — там много полезного для старта.

Статьи по теме на Пикабу:

Как узнать геолокацию человека по номеру телефона

Вы также можете прочитать больше наших интересных статей на Хабр:

*Instagram и Facebook принадлежит компании Meta, деятельность которой запрещена на территории РФ