Обошли двухфакторку ТГ

Привет Пикабу. Проснулся сегодня утром в 9:30, и зайдя в тг обнаружил это.

Вступление произошло в 9:15, в то время, когда я ещё спал. Спросонья не понял, что это, но потом как молотком по голове прилетело осознание. Я сразу же открываю устройства и вижу, что я сейчас онлайн с какого-то девайса в Северобайкальске (я сам в Питере). Конечно же, сразу же отключаю этот сеанс и проверяю настройки. Все защиты, облачный пароль и прочее, всё включено. В тг код подтверждения входа не приходил, в смс и на почту тоже. Собственно в этом и вопрос, а как кто-то умудрился зайти в мой аккаунт обойдя все виды защиты? Кто-нибудь сталкивался с подобным? Сразу скажу, что я нигде на посторонних ресурсах не логинился. Надеюсь, что подскажете, как это вообще возможно, потому что я решительно не понимаю и даже догадок нет.

Телеграм. Взлом. Облачка

Всем привет!

Был аккаунт в телеграм,рабочий,но очень важный для меня,в общем я зашел через qr код с компа знакомого,а у него похоже был стилер на пк

В общем на мою тгшку рабочую зашел мошенник

К тгшке был привязан только номер

Но этот взломщик поставил облачный пароль,я попытался зайти на свой акк

Тгшка попросила привязать в этот момент почту,я привязал,потом пришел пароль на почту для подтверждения входа,я его ввел,дальше смс на номер телефона,я его ввел и дальше он требует облачку,но облачку я естественно не знаю , забыли пароль жму пишет либо пытайтесь вспомнить пароль,либо сбросьте тгшку

Сбрасывать сильно не охота

Идеи есть,что можно сделать,кроме как сбросить?

С аккаунта походу скамят ибо поставили иконку т банкк

Хакерские приблуды: Беспроводной ананас

В современном мире кибербезопасности важную роль играют не только всевозможные средства защиты информационных систем, но и различные проактивные мероприятия по обнаружению и устранению слабых мест в защите. Ключевыми специалистами в этой области являются пентестеры или "белые хакеры". Сам термин пентест происходит от английского penetration testing, что переводится как тестирование на проникновение. Такие спецы занимаются тем, что пытаются проникнуть внутрь периметра компании и получить несанкционированный доступ. Естественно, они занимаются этим по запросу самой компании и только для того, чтобы обнаружить слабые места в безопасности.

Для того, чтобы качественно выполнить свою работу, пентестеры используют весь доступный арсенал программных и аппаратных инструментов, а также любые уловки и хитрости, например социальную инженерию. Но сейчас я бы хотел поговорить именно о программно-аппаратных инструментах. Есть в них какой-то особый шарм для тех, кто романтизирует хакерство. Они снимаются в фильмах и сериалах и становятся узнаваемыми среди энтузиастов.

Один из крупнейших производителей подобных устройств - это Hak5. Компания выпускает широкий спектр различных устройств для специалистов по пентесту.

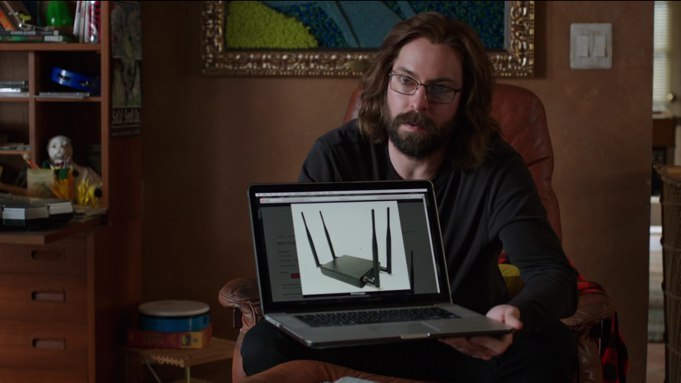

И этот пост будет посвящен, пожалуй, самому известному устройству из линейки Hak5. Встречайте, WiFi Pineapple.

Что такое WiFi Pineapple?

WiFi Pineapple - это портативное устройство, которое сочетает в себе функционал беспроводной точки доступа, с возможностью инъекции пакетов и набор инструментов для тестирования безопасности беспроводных сетей. Основная цель устройства — выявить уязвимости в Wi-Fi сетях, такие как слабые пароли, небезопасные подключения или ошибки конфигурации. Однако его возможности выходят далеко за рамки простого сканирования сетей.

Само по себе устройство выглядит как WiFi-роутер и питается через USB-порт.

Все управление происходит через вэб-интерфейс, а значит сам ананас может лежать в рюкзаке, подключенным к пауэрбанку, в то время, как пентестер будет просто управлять им с телефона или ноутбука через браузер. А при использовании услуги Cloud C2 от Hak5 устройство может управляться удаленно. Достаточно только дать ему доступ к интернету.

Что умеет ананас?

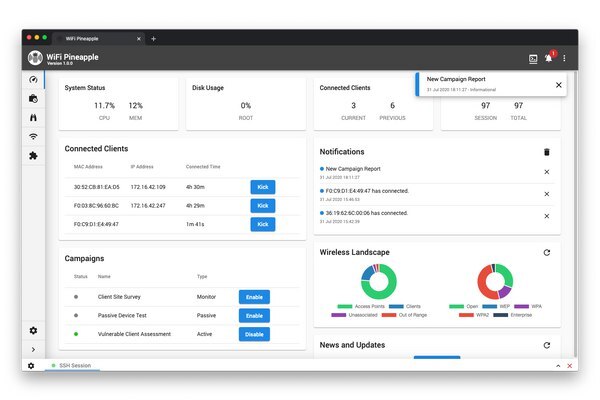

Функционал WiFi Pineapple позволяет выполнять множество различных вариантов действий с беспроводными сетями и их клиентами:

Аудит беспроводных сетей

Ананас может быстро просканировать и собрать данные обо всех доступных беспроводных сетях. Устройство производит опрос всех доступных сетей различными способами для получения максимально возможного количества информации. На выходе можно получить информацию об именах сетей, MAC-адресах, уровнях сигналов и различную статистику. И все это будет дополнено визуализацией всего пейзажа беспроводных сетей.

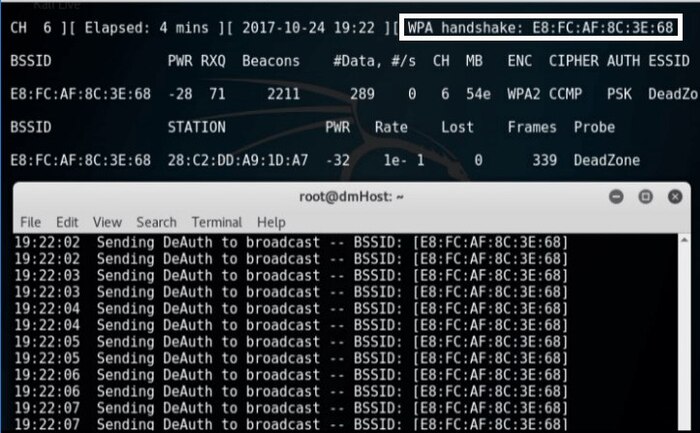

Перехват рукопожатий

Перехват рукопожатий - это одна из самых базовых атак, позволяющая получить пароль от беспроводной сети. При авторизации устройства в беспроводной сети, устройство и точка доступа обмениваются пакетами, называемыми handshake, то есть, рукопожатие. В этих пакетах, кроме всего прочего, передается пароль для доступа к беспроводной сети в зашифрованном виде. Сама атака по перехвату рукопожатий состоит из трех этапов. Сначала, устройство с функционалом инъекции пакетов отправляет через точку доступа пакеты deauth, которые заставляют все подключенные устройства переподключиться к точке доступа. Вторым шагом выполняется перехват рукопожатий, которые происходят при переподключении. А третьим этапом производится дешифровка перехваченных пакетов для извлечения из них пароля от беспроводной сети.

Кстати, вы можете самостоятельно попробовать, как работает перехват рукопожатий, не тратя значительную сумму денег на ананас. Для этой атаки достаточно WiFi-адаптера с возможностью инъекции пакетов и компьютера или виртуальной машины с Kali Linux. Самое интересное, что адаптер с возможностью инъекции совершенно не обязательно должен быть каким-нибудь дорогущим труъ-хакерским устройством. Один из самых бюджетных вариантов подобных адаптеров - это TP-LINK Archer T2U Plus. С виду - обычный WiFi-свисток, а внутри затаился удачный беспроводной модуль.

Злой близнец

Злой близнец - это вариант атаки Man-in-the-middle. При выполнении этой атаки устройство создает копию легитимной беспроводной сети. В результате, клиентские устройства подключаются к фальшивой сети вместо настоящей. Ананас в это время подключается к легитимной сети и передает весь трафик клиента на нее. Клиент в это время не ощущает никакой разницы, но пентестер получает возможность перехвата всего трафика клиента. А перехват трафика означает, в том числе, перехват логинов, паролей и любых других данных передаваемых через беспроводную сеть.

Фишинговые атаки

Кроме всего прочего, этой устройство способно выполнять еще и фишинговые атаки. Такие атаки можно проводить как параллельно со злым близнецом, притворяясь легитимной беспроводной сетью, так и просто создав привлекательную для клиентов сеть. Например, в здании аэропорта беспроводная сеть Airport_WiFI_Free, скорее всего, заинтересует некоторых пассажиров. При подключении к такой сети, ананас покажет пользователю страничку с просьбой авторизоваться с помощью, например, Google-аккаунта. Каждый, кто авторизуется таким образом, просто подарит свой логин и пароль атакующему. И горе тем, кто везде использует одни и те же пароли.

Визард кампаний

Это, пожалуй, самая страшная фишка ананаса. Все атакующие кампании на этом устройстве настраиваются с помощью помощника или визарда (англ. Wizrard - волшебник). То есть, для выполнения большинства атак достаточно иметь самые минимальные знания в области безопасности беспроводных сетей. С помощью WiFi Pineapple практически кто угодно сможет выполнить большинство доступных, потенциально вредоносных действий. И подобный инструментарий в руках того, кто не понимает, что с ним делает, немного пугает.

Что по итогу?

WiFi Pineapple является мощным инструментом для легального тестирования безопасности, его использование должно строго соответствовать законам и этическим нормам. Всегда помните, что любые попытки несанкционированного доступа к сетям или перехват трафика без разрешения владельца являются незаконными и могут повлечь серьезные правовые последствия. Поэтому важно всегда получать явное разрешение перед проведением любых тестов или издеваться над собственными сетями.

Главное — помнить, что технологии должны служить целям защиты, а не нарушения чужой приватности. Соблюдайте этические нормы, не нарушайте закон и ведите себя хорошо.

Запрет меня взломал

Здравствуйте, такая проблема, кто-нибудь сталкивался с тем чтобы запретка взломала вас? А вот меня взломала, при чем с оригинального сайта с гихаба от оригинального разработчика. В последнее время начал замечать что телеграмм из аккаунта выбрасывает, сначала не придавал этому значения, а потом когда я посмотрел увидел что кто-то зашёл на мой аккаунт и выбросил меня, какой-то левый адрес и так было много раз , я не понимал что происходит хотя у меня стояли все защиты и ключ доступа и обычный пароль но умудрялись взламывать. Тоже самое с дискордом вижу что меня заблокировали за рассыслку спам сообщений хотя я не рассылал и тоже самое аккаунт был сверх защищен. И ещё, несколько дней назад замечаю что у меня в стиме 0 друзей у двух аккаунтов, хотя там было больше 40 в каждом, как эту аномалию объяснить если не взлом? Ладно бы сервера легли но эти 0 у меня до сих пор. Как я понял действует выборочно и поэтому нет особо об этом огласки. При всем этом я не скачивал никаких ПО сторонних только запретку с оригинального сайта разработчика. Flowseal/zapre

История о том, как я попробовал себя в роли "медвежатника", или, как я дверь ломал

Поздний вечер. Еду с работы до дома. Одолевают всякие мысли, но в одном я уверен" Приеду домой, сделаю салат, сварю пельменей и буду смотреть "очень странные дела" последний сезон, давно ведь откладывал.

На том сам с собой и порешил.

Приехал, сходил в магазин, поднимаюсь к себе на этаж. Подхожу к двери, вставляю ключ в замок. Поворачиваю, а он "тадаам!" не поворачивается. "Все", думаю, "Писец!".

И так и эдак этот ключ в замке вертел.

"Да вертел я этот ключ!" подумал я, потому что пришла мысль что у него резьба слетела, либо замок заклинило. Первый вариант легко решаем, есть запаска у родителей, второй аховый, требующий серьёзных умственных и физических затрат. Вариант с вызовом мастера оставил на самый крайний случай и поехал до родителей.

Там меня накормили, напоили и спать уложили. Шутка. Это тоже было на крайний случай.

В общем взял я запаску и батя выдал мне универсальный инструмент, против которого приёма не имеется. Так же напутствовал, что в случае чего, придёт с дрелью и болгаркой. Мыж, блин, семья "медвежатников", какие нахрен услуги мастера по взому замков? Правда?

Поехал обратно. Как же сильно я молился что бы дело было в ключе. Но либо молитвы слабые, либо ни тому богу молился, либо наоборот тому, но который силу воли и решимости проверяет, но не наличие мозгов... В общем, дело оказалось не в ключе.

И понеслась. И ломиком по двери долбил, думал может клин обратно встанет, и крутил и вертел разве что нежные да влажные мольбы замку не возносил, бесполезно. Пришлось ломать.

Первая попытка, не идёт. Вторая, такая история. Третья, четвёртая, пятая. Хер там плавал. Хотя воды видно не было...

В общем решил сверлить. Чтоб до отца не ездить, решил у соседа помощи просить, у того весь инструмент имеется.

Серёга не сразу понял ситуацию, так как был изрядно выпимши. Впрочем, это его обычное состояние. Но помочь решился, и начал собираться.

Пока я его ждал, стоял все так же у трижды поклятой двери и четырежды проклятого замка. И вдруг слышу, с той стороны "щелк, щелк, щелк".

Ах да, забыл сказать. Вход в мою квартиру, находится за дверью ( о которой вся эта история), которая выходит на небольшую площадку, где находится 2 двери. Собственно моя и соседей. Но! Их почти всегда нет. У них дом далеко за городом и бОльшее количество времени, они проводят там. Поэтому, когда я ковырялся в замке и промелькнула мысль им позвонить, я её отбросил как крайне маловероятную...

Так вот. Пока я стоял и ждал соседа Серёгу с его ультимативным инструментом, который должен помочь мне попасть домой и посмотреть сериальчик, за неоднократно поклятой дверью открывается соседская.

Искра, буря, негодование, счастье, восторг... безумие!

Я битых полчаса стучал, скребся, ковырялся, долбил! Весь подъезд слышал! А они открыли, когда уже пришла пора крайних мер.

В общем этот сосед, тоже Сергей, отсыпался после тяжелой смены, а его жена, видимо, побоялась узнать чтож это такое страшное к ним в дом то ломится. А это был я. Медвежатник недоделанный...

Оказалось, затвор замка, я, своими "мастерскими" приёмами, со своим новым другом ломиком, погнул нещадно и просто так не открыть. Благо замок старый и все откручивается простой отвёрткой. Я знаю, я откручивал и смазывал этот "тристатыщ" раз проклятый замок.

После манипуляций с отвёрткой за дверью, пришлось ещё раз поработать ломиком и... дверь открылась! С металлическим звоном, упавшего и более не пригодного к использованию, бесконечно проклятого замка. Как раз в это время подошёл Серёга с инструментом, почесал затылок и ушёл обратно, обмывать удачное завершение дела.

И все таки правду говорят, против лома нет приёма. Но лучше позвонить, даже если это крайне маловероятно, но быстро и почти ничего не стоит.

Фото гг :)

Фото главного злодея 😈

Взломали телеграм . Решение

Привет уважаемому сообществу.

Этот пост, продолжение и счастливое завершение данного поста ссылка

Моя ситуация разрешилась, аккаунт я себе вернул .

Благодаря, уважаемому @ADerbichev, его инструкция оказалась действующей( ещё раз лучи благодарности и света вам, спасибо) .

По разрешению @ADerbichev, выкладываю инструкцию как по предотвращению взлома, так и по шагам которые помогут от него защитится.

Я смог войти в свой аккаунт телеграм в 2+ часа ночи .

Пошаговая инструкция по предотвращению взлома Telegram и восстановлению доступа

Если вы столкнулись с взломом аккаунта Telegram, следуйте этим шагам, чтобы вернуть контроль и избежать подобных ситуаций в будущем.

---

Шаг 1: Немедленно предупредите контакты

· Напишите всем, кто может стать жертвой мошенников, сообщите о взломе.

· Особенно важно позвонить пожилым родственникам голосом и объяснить ситуацию.

· Предупредите коллег и деловые контакты.

Моим коллегам писали, но я их прелкпредил по электронной почте, норм, никто не повелся .

Родителям тоже позвонил сразу .

---

Шаг 2: Используйте подтверждение через почту

· Если у вас была привязана почта к Telegram, попробуйте войти в аккаунт с её помощью.

· Делайте это примерно раз в день, так как мошенники могут завершать ваши сессии.

Днём этот метод вряд-ли сработает , но пробовать долбить, стоит , имхо.

---

Шаг 3: Восстановите доступ в ночное время

· Мошенники часто активны днём, поэтому попробуйте войти в аккаунт ночью или рано утром (например, в 3–4 часа по МСК).

· Заранее подготовьтесь:

· Придумайте и запишите облачный пароль в блокноте или на бумаге.

· Скопируйте его в буфер обмена, чтобы быстро вставить при восстановлении доступа.

Тут сработало , по самое интересное:

- ты начинаешь сбрасывать пароль , но твоей почты пока нет у Телеграмма, есть только номер телефона.

И они нашли выход ! Красавцы , т.к. по смс тоже не работает , они заходят через What's App, через сервис ADA OTR они в Вацап пришлют код , и все , вставляем и сбрасываем , дальше уже и почту прописываем и облачный пароль.

---

Шаг 4: Установите облачный пароль

· Как только получите доступ к аккаунту, немедленно установите облачный пароль.

· Инструкцию по его настройке можно найти в Google или официальной справке Telegram.

Инструкция по установке (для Android / iOS)

Важно: Делайте это, когда у вас уже есть доступ к аккаунту!

Шаг 1: Откройте настройки

1. Зайдите в Telegram.

2. Откройте боковое меню (три полоски в левом верхнем углу на Android или Настройки в правом нижнем углу на iPhone).

3. Выберите «Настройки» (на iOS они так и называются).

Шаг 2: Перейдите в раздел конфиденциальности и безопасности

1. В настройках найдите и нажмите на раздел «Конфиденциальность и безопасность».

Шаг 3: Включите двухэтапную аутентификацию

1. Прокрутите вниз до пункта «Двухэтапная аутентификация».

2. Нажмите на него. Система предложит вам «Включить» защиту.

Шаг 4: Придумайте и установите пароль

1. Придумайте надежный пароль. Используйте не менее 8 символов, включая буквы (разного регистра), цифры и спецсимволы. Не используйте простые комбинации вроде 123456 или qwerty!

2. Введите ваш пароль в оба поля: «Пароль» и «Подтвердите пароль».

3. Обязательно нажмите «Продолжить».

Шаг 5 (ОЧЕНЬ ВАЖНЫЙ!): Укажите подсказку и резервную почту

1. Подсказка: Введите слово или фразу, которая поможет ВАМ вспомнить пароль, но будет бесполезна для злоумышленника. Например, если пароль "Facking mochennik", подсказкой может быть "Кому стоит дать в ибало кувалдой".

Ответ очевиден для нас с вами и не очевиден для мошенника.

2. Электронная почта для восстановления: Укажите действующий адрес почты, к которому у вас есть доступ. Это главный способ сбросить пароль, если вы его забудете.

Почту кстати тоже можно и нужно защитить облачным паролем, с яндексом, делается в момент .

3. Нажмите «Готово» или «Сохранить».

Всё! Облачный пароль установлен.

---

Шаг 5: Сбросьте активные сессии

· Через сутки после восстановления доступа завершите все активные сессии, кроме своей.

· Это лишит мошенников доступа к вашему аккаунту.

---

Шаг 6: Усильте безопасность аккаунта

· Привяжите почту к Telegram, если этого ещё не сделали.

· Убедитесь, что на почте включена двухфакторная аутентификация и установлен надёжный пароль.

· Напомните близким также настроить безопасность своих аккаунтов.

Сделали родителям , дочке, жене. Теперь жить спокойнее .

---

Дополнительные советы для профилактики:

1.Регулярно меняйте пароли на почте и в Telegram. Мне посоветовали хотя бы раз в год .

3. Не переходите по подозрительным ссылкам и не вводите свои данные на сомнительных сайтах.

4. Используйте только официальные приложения Telegram из проверенных источников.

Если поддержка Telegram не отвечает, продолжайте писать на abuse@telegram.org и в официальную службу поддержки, приложив подробное описание проблемы. - это мне не помогло , поддержка никак на мои запросы не отреагировала.

Сессии мошенников я смог завершить только на 3-4 сутки.

Тег без рейтинга , не мое .

Донатов и телеги не будет , я из старой школы .

Всем спасибо, надеюсь вам поможет.

P/S чукча не писатель, чукча пользовался Дипсик для структурирования.

Прошу понять и простить ,)