Как узнать пароль от WiFi или простой Wardriving

Я заметил что многим пикабушникам интересна тема взлома подбора забытого пароля для соседской своей сети Wifi.

В этом посте будет показана как подобрать пароль к самому распространенyому на данный момент алгоритму шифрования WiFi сетей – WPA/WPA2

Что понадобится?

1)Нетбук, ноутбук с Wifi модулем или Wifi Adapter/

2)Флешка от 2 гб и выше

2) Лучшая система для проведения наших экспериментов это конечно же линукс, нет конечно из под винды тоже можно творить дела, но это похоже на ремонт двигателя через выхлопную трубу . Поэтому мы будем использовать специальный пакет програм для аудиторинга безопасности WiFi сетей под названием WiFi Slax. Особенностью таких пакетов является то что их можно запускать прямо с флешки. Для этого форматируем флешку под FAT32, копируем содержимое образа на флешку и запускаем файл Wifislax Boot Installer из папки boot вводи параметр s и жмем интер, все наша флешка стала загрузочной.

3) Программа Elcomsoft Wireless Security Auditor под виндовс

4) Словари для брута пароля

5) Собственно сама точка доступа к которой будем подбирать пароль

6) Руки -2шт.

7) Голова -1шт (желательно но необязательно)

Торрент с необходимыми программами и ссылки на словари я оставлю в коментариях.

Итак приступим:

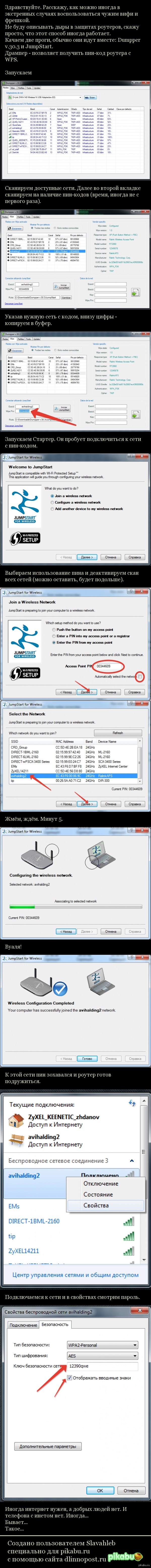

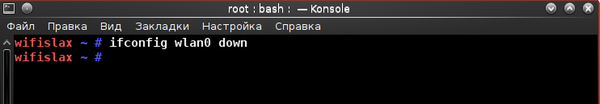

Грузимся с флешки выбираем Запуск с ядром SMP и wifislax c KDE с изменениями, ждем загрузки рабочего стола. Первым делом перед нашими экспериментами нужно сменить мак адрес нашего устройства (меры безопасности никогда не лишние) делается это так:

Открываем терминал пишем команду: ifconfig wlan0 down - отключаем wifi адаптер

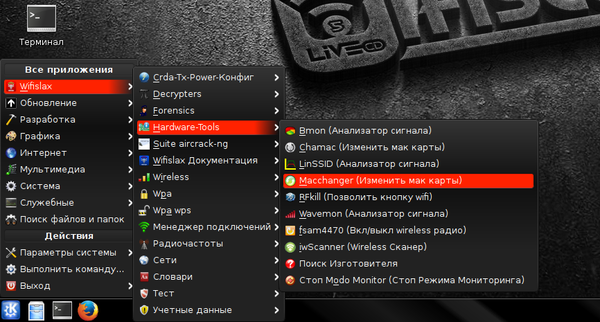

Запускаем программу Macchanger

Выбираем интерфейс , нужные опции (лучше использовать другой такой же) и жмем изменить mac

Macchanger нам больше не нужен,закрываем его. В терминале вводим ifconfig wlan0 up - Включаем Wifi адаптер.

Теперь приступим непосредственно в взлому

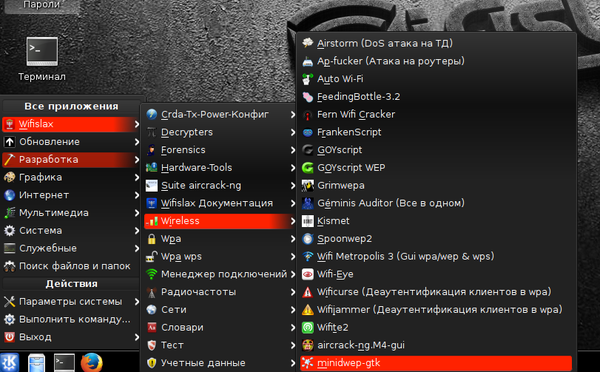

Запускаем программу minidwep-gtk

Жмем сканировать запускается процесс сканирования эфира

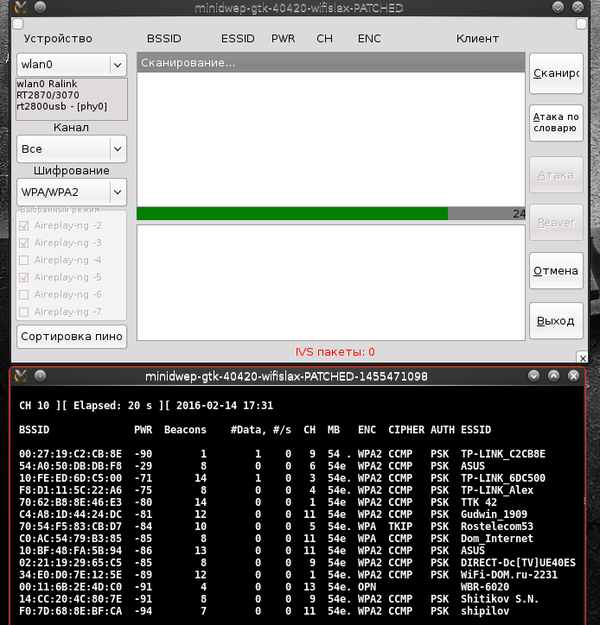

Если на компьютере установлено несколько wifi адаптеров то необходим выбрать нужный, этой же программой можно взломать и устаревший протокол WEP для этого в графе шифрования выбирается WEP. По окончанию сканирования смотрим что же у нас есть в округе:

И тут нужно сказать несколько слов: Мы видим что некоторые точки у нас c WPS а другие нет. WPS - это огромная дыра в системе шифрования, если кратко то это подключения к точке с помощью пин кода.PIN-код состоит из восьми цифр — следовательно, существует 10^8 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000). Кроме того, уязвимость протокола позволяет разделить пин-код на две части, 4 и 3 цифры и проверять каждую на корректность отдельно. Следовательно, получается 104 (10 000) вариантов для первой половины и 103 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в ~9100 раз меньше 10^8.

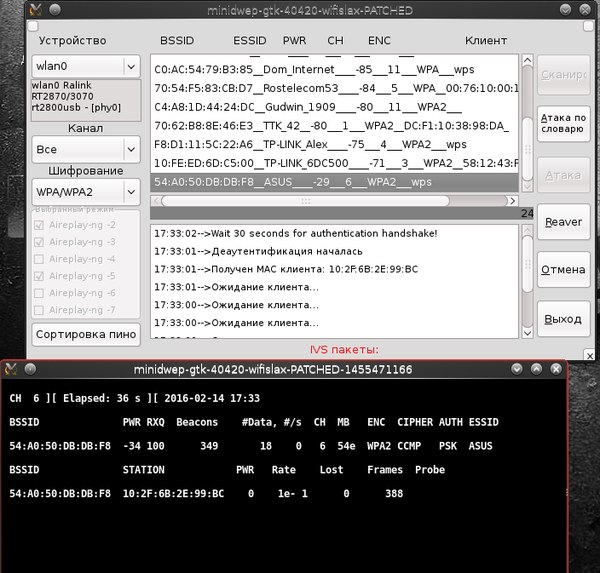

Если на точке включен WPS то это просто подарок для начинающего вардрайвера выбираем такую точку жмем Reaver потом ок и ждем пока программа проверит все пинкоды и выдаст пароль. Однако иногда не все так просто часто точки доступа имеют защиту от таких атак и после нескольких неудачных вариантов блокируют WPS. В нашем пакете программ есть инструменты способные обойти эти блокировки о них я постараюсь рассказать в следующем посте. Сейчас же мы постараемся получить доступ к сети без использования WPS. Это возможно только если у точки доступа есть клиент. При подключении клиент обменивается с точкой доступа зашифрованными паролями которые мы должны перехватить и расшифровать. Для этого выбираем жертву и жмем Атака.

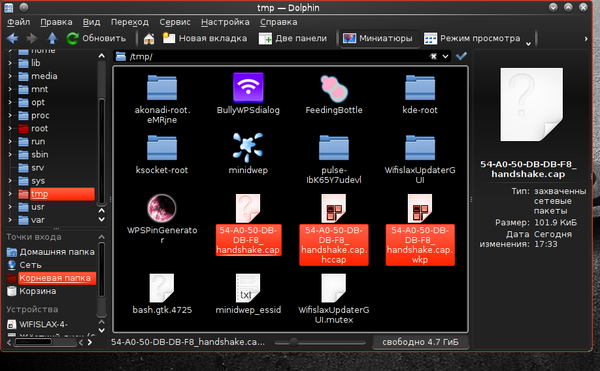

Что происходит: Наш вай фай адаптер создает помехи и выбрасывает клиента из сети. Клиент в свою очередь пытается соединиться с точкой и обменивается с ней информацией этот обмен называется handshake (рукопожатие) его то мы и перехватим. после того как программа захватит handshake она предложить сразу пробить его по словарю, но так как мы загрузились с флешки то на ней естесвенно нет словарей, поэтому жмем no потом будет предложение сохранить handshake на жесткий диск тоже отказываемся. Запускаем Домашнюю папку открываем папку tmp и видим наши хэндшейки 3 файла:

Копируем их на жесткий диск и перезагружаемся под Windows.

И так мы получили пароль от сети но он в зашифрован, будем теперь его подбирать.

Устанавливаем программу Elcomsoft Wireless Security Auditor патчим ее меняем язык на русский Options - Language - Russian. Жмем импорт данных - Импортировать файл TCPDUMP

Жмем Ctrl+I - добавить, выбираем скачанные словари и жмем запустить атаку.

Простой пароль нашелся за 2 секунды, но пароль содержащий больше символов и состоящий из букв может подбираться значительное время, если вам лень его подбирать можете попросить ребят с форума Античат они прогонят ваши CAP файлы по своим базам за ништяки а может и бесплатно. Так же в сети есть бесплатные сервисы по подбору паролей, ссылки будут даны в коментариях.

Вот и все! Если эта тема покажется вам интересной в следующих постах я могу рассказать как обойти фильтрацию по мак адресам и узнать имя скрытой точки доступа. Ссылку на торрент с неообходимыми программами ищите к коментах.

ПОМОГИТЕ КТО-НИБУДЬ

Дырявый Сапсан

Уже был пересказ новости с хабра, как один пассажир обнаружил дыру в безопасности, подключившись к Wi-Fi в поезде.

Недавно история получила продолжение.

Немного пояснений:

В поезде, для доступа к Wi-Fi, надо указать номер места, вагона и последние 4 цифры паспорта.

Собственно, данные паспорта должны где-то храниться, а если они хранятся в локальной сети, то может быть к ним есть доступ не только у системы авторизации.

Немного покопавшись, пассажир получил полный доступ к важным контейнерам на сервере, в том числе и базе данных.

https://habr.com/ru/post/476034/

Достаточно иметь ноутбук, а при должном умении, хватит и смартфона, установить популярные средства для администрирования сети. И спокойно подключиться к внутренней сети РЖД, скачать данные пассажиров, ставить майнеры, а то и вовсе, стереть содержимое.

Ну вот, дыры есть, пароли простые и одинаковые (это то же самое, что их отсутствие). Казалось бы, очевидно, нормально настроить докер и службы, чтобы каждый школьник не заходил в ssh под рутом.

Но нет, это ведь РДЖ. Тут все не как у людей.

Они взялись "расследовать" это дело.

https://habr.com/ru/news/t/476422/

По итогу расследования выяснили, что Сапсан взломать обычный человек не способен. Следовательно, взломавший - злоумышленник. К тому же, обладающий специальными техническими средствами.

А с системой все в порядке, ибо «Что есть защищенная система? Защищенная система — это та система, взлом которой стоит дороже, чем ценность информации, которая там есть. Вот и все», — подытожил директор по информационным технологиям ОАО «РЖД»».

https://habr.com/ru/news/t/476920/

Из этого можно сделать вывод, что защищать персональные данные пассажиров дороже, чем нормально настроить порты.

Ну и ладно, потереть данные на сервере это не такая уж и трагедия, поезд от этого не остановится. К тому-же персональные данные давно уже все слили, их можно почти легально купить оптом или в розницу.

Главный посыл не в этом, а в том, что многие критически важные детали держатся на каких-нибудь племянниках троюродного брата жены директоров ИТ, с которых нет никакого спроса.

А если какой-нибудь здравомыслящий человек делает комментарии, то его пытаются напугать или говорят, что все и так прекрасно работает. В случае коллапса - наклеивают новые обои с нарисованными окнами и выставляют террористами, попавших под руку.

Технологии развиваются и расширяются, а процент чиновников, которые в них не разбираются, не падает. Скоро дело дойдет до того, что пара человек смогут парализовать всю страну, подключившись к дырявой инфраструктуре.

Безопасность Wi-Fi-сетей

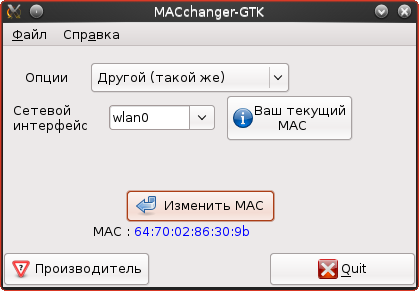

Моё краткое дополнение про взлом вай-фая.

В комментариях к данному посту http://pikabu.ru/story/_3996199 очень многие хвастались, мол: "у меня админка запаролена, обойти невозможно, бла-бла-бла". Так вот, представим жизненную ситуацию (которая очень часто у меня случалась): пришли вы в кафе/ресторан/любое заведение с открытым вай-фаем и решили потроллить людей. Подключаетесь к админке, а там пароль не стандартный. Основная часть кулхацкеров на этом бы и сдалась, но есть классная штука под названием Router Scan (не реклама, далее поймёте почему). Находится он легко через гугл, а суть его вот в чём: в программе используется просто огромнейшая база эксплоитов для роутеров и серверов, но в основном роутеров.

Короче, если проще - вы просто запускаете сканирование, а уже через 5-10 секунд эта программа показывает вам логин:пароль на админку, пароль на вай-фай и всякую другую ненужную дребедень. Поставив сеть своего провайдера на сканирование, уже спустя час у меня на руках была база из 1000 устройств, из которых было большая часть роутеров, много наших любимых IP-камер и парочка серверов.

Ещё добавлю, что эта программа очень редко когда меня обламывала в процессе вытаскивания паролей от чужих роутеров.

Бюджетный и «злой» аналог Flipper Zero – борьба с надоедливыми блютуз колонками, тестирование WiFi сетей, шлагбаумы и не только

Речь в посте пойдет об устройстве LilyGO T-Embed CC1101 с небольшими доработками.

Дисклеймер: все описанные ниже действия, тесты и атаки проводились только на собственных устройствах или с согласия владельцев тестируемых устройств и сетей, nrf24 jammer использовался только в экранированном помещении, исключительно в рамках тестирования помехоустойчивости личной колонки.

Использование данного функционала в иных целях может преследоваться по закону!

Ну что, мамин хакер, заинтересовался?) Или тебя просто достали колонки с плохой музыкой в общественных местах? Поехали!

ВАЖНО: в посте именно версия CC1101, обычная версия не имеет радиомодулей!

Железо: на борту имеем микроконтроллер ESP32, 2,4ГГц Wi-Fi модуль, Bluetooth, NFC, SUB-GHZ радиомодуль CC1101, ИК приемопередатчик

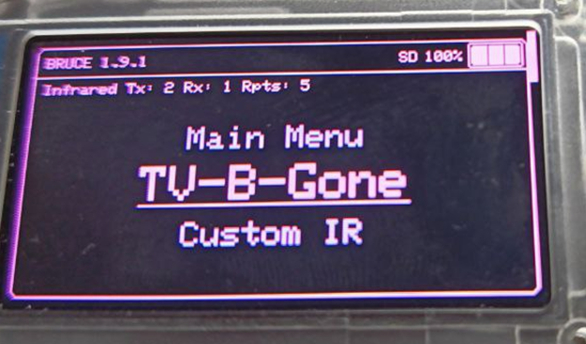

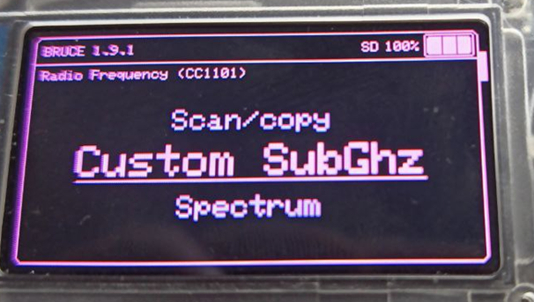

Прошивка: Bruce 1.9.1. Отключаем на T-embed аккумулятор, идем на https://bruce.computer/flasher, зажав центральную кнопку на девайсе подключаем его к ПК и прошиваемся прямо из браузера за пару минут. Удобно, однако.

Прошивка поддерживает также работу с модулем NRF24, о нем позже. Потребуются навыки небольшого колхоза с паяльником или внешний переходник.

WiFi 2,4ГГц: стандартный набор для тестирования безопасности сетей и разумности сотрудников, к ним подключенных:

Deauther ("глушилка" WiFi): отправка на роутер пакетов деаутентификации, выбивающих все устройства из сети без возможности подключиться обратно, пока идет атака. Можно одновременно с атакой расшарить сеть с таким с таким же названием и открывающимся окном с просьбой ввести пароль от роутера для его перезагрузки, получая на T-Embed введенные юзером данные. Если роутер раздает 2,4ГГц и 5ГГц сети, вышибет только сеть 2,4ГГц. 5ГГц WiFi модуля тут, увы, нет.

Deauth flood: то же самое, но атака сразу на все доступные роутеры.

Beacon: спам названий WiFi сетей.

Bluetooth: тупые хулиганские fast pair атаки на доступные устройства. Вызывает раздражение пользователей, не более.

IR: чтение/сохранение и передача заранее сохраненных/загруженных из интернета ИК сигналов (совместим с файлами от Flipper), выключатель всех телеков одним нажатием.

SUB-GHZ: самое интересное. Захват радиосигналов в достаточно широком диапазоне, их сохранение и ретрансляция, а также воспроизведение файлов сигналов для Flipper (формат .SUB).

Тут начинается веселье и тест на защиту от тупого перехвата всех своих устройств. Итого, копированию и воспроизведению сигнала поддались: дверной звонок, сигнализация от мотоцикла (вот тут я реально расстроился), шлагбаум со статическим кодом (ожидаемо, имеем в итоге один пульт для всех). Файлу с большой базой кодов (перебор брутфорсом) спустя 5 минут сдался шлагбаум со скользящим кодом в гаражах. В целом, функционал позволяет скопировать и эмулировать любой простой радио пульт. А большая база .SUB файлов в интернете дает возможность этот пульт даже не искать. Да, даже от вибратора :)

Для большей дальности модуль можно дооснастить внешней антенной.

RFID: простой функционал чтения/записи/стирания меток. Эмуляцию пока не завезли, но обещают.

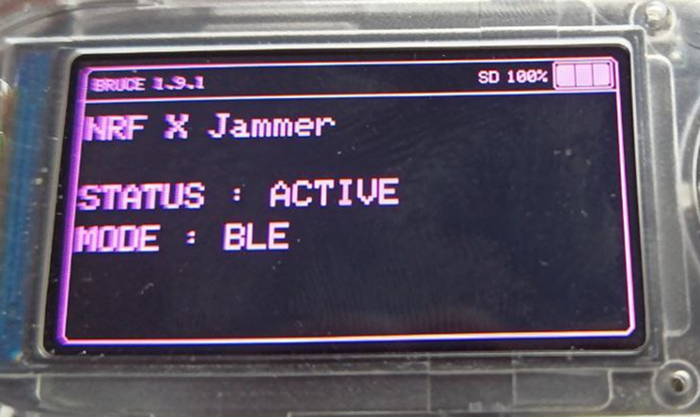

NRF24: еще одно интересное применение.

Важно: использование глушилок может быть незаконным!

Это модуль связи 2,4ГГц (на этой частоте работает WiFi, Bluetooth и не только), в котором возможно использование режима Jammer, т.е. глушилки сигналов.

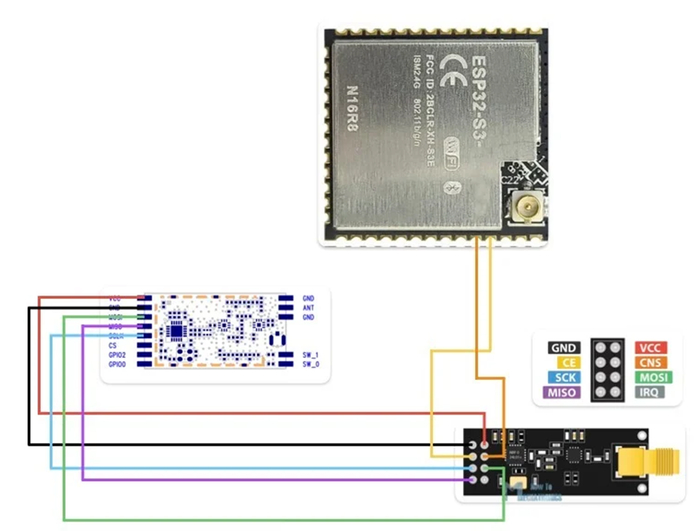

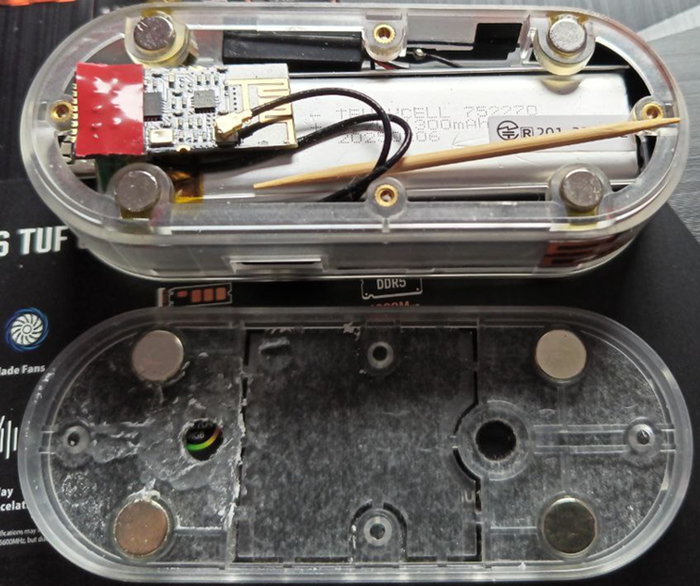

Необходимо припаять его к плате по схеме, чтобы компактно разместить внутри устройства. Покупайте модуль с U.FL разъемом для внешней антенны.

Альтернативно можно подключить снаружи через microsd sniffer, схема есть на https://github.com/pr3y/Bruce/tree/main/media/connections

Если вам нужен только функционал WiFi, NRF24 и SUB-GHZ, возможно проще и дешевле купить M5STICK или Cardputer вместе с готовой платой с этими модулями. Однако, такая конструкция будет хрупкой из-за внешней голой платы - потребуется колхозить какую-то изоляцию для нее.

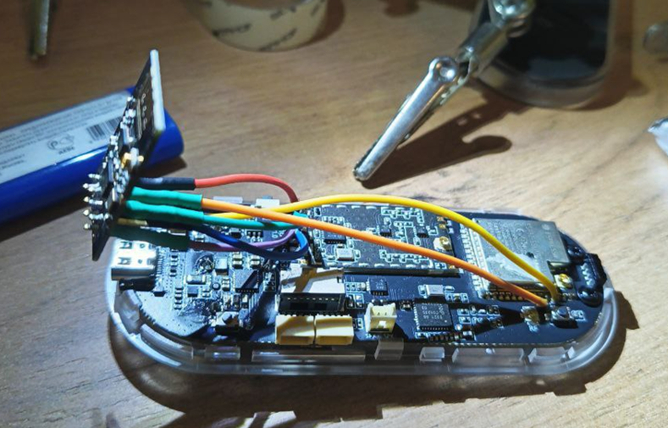

Припаиваем к выводам ESP32 и модуля CC1101

Паяем

Спиливаем ребра жесткости на задней крышке, сверлим отверстие под вывод внешней антенны, втыкаем u.fl – sma пигтеил и собираем все обрано.

Включаем колонку и пробуем

Поворачивая «крутилку» на девайсе, можно менять режимы, на блютуз колонки лучше всего влияют режимы WiFi, BLE и RC. Колонка заикается, а то и вовсе глохнет.

Дальность с качественной антенной, например от Baltic Signal – в пределах 10 метров.

При подключении дополнительного антенного усилителя, как на картинке ниже, дальность прилично возрастает.

JS Interpreter: запуск произвольных скриптов на девайсе. На случай, если захотите быстро допилить свой функционал.

BAD USB: притворяется клавиатурой, вводит заранее прописанный скрипт.

Заключение

Аналогичные девайсы можно собрать на основе других устройств, таких как M5 Cardputer, M5StickC2, “cheap yellow display” и т.д. Полный список совместимых с прошивкой плат есть на сайте Bruce.

Я никого ни к чему не призываю и напоминаю о незаконности некоторых атак и тестов, если они производятся без разрешения на чужом оборудовании.

Ценник на все это безобразие – порядка 5000 рублей. На Озон Глобал было дешевле, чем на Али, на момент моего заказа. Ссылок не дам, не реклама.

Дурак-сосед.

Вчера сестра радовалась и называла соседа дураком, т.к. он купил роутер и не поставил пароль на него. На мое замечание что вдруг это он что бы взломать - она начала смеяться, типо "Он же гпупый))". Сегодня уже ноет что потеряла какой-то акаунт.

Всё таки хорошо, что я иногда говорю с соседями, ну и с ним соответственно, и знаю что он на какой-то компьютерной специальности учится)

Дурак у меня сосед, такой дурак :)