Системы массовой слежки

Даже если вы не сделаете ничего плохого, за вами все равно будут следить.

Эдвард Сноуден.

Историческая справка

В 1787 году философ и социальный аналитик Иереми Бентрам разработал концепцию “идеальной тюрьмы”, основная идея заключалась в том чтобы один стражник находился в центре, но был невидим для заключённых. Узники не знают, в какой именно момент за ними наблюдают, и у них создаётся впечатление постоянного контроля. Таким образом они становятся идеальными заключёнными. Такая система предполагает, что, зная о постоянном наблюдении, узники будут вести себя более дисциплинированно.

Хочешь больше? Подписывайся на Телеграм канал нашего сообщества. Там мы публикуем материалы без цензуры, анонсы эфиров и новых видео.

При разработке концепта власти французский философ Мишель Фуко использовал принципы паноптикума Бентама. Паноптикум придает социальной реальности свойство прозрачности, а сама власть при этом становится невидимой. В его представлении, власть теперь сконцентрирована не в праве карать, а в праве надзирать. Власть работает подобно «Оку Саурона».

Паноптикум — это утопическое представление об обществе и типе власти, которое, по сути, является обществом, известным нам теперь, утопией, воплощенной в жизнь. Такой тип власти вполне может называться «паноптизмом». Мы живем в обществе, где царит паноптизм. Это тип власти над индивидами, осуществляющейся в форме постоянного наблюдения и контроля.

Занятно, что столь мрачные размышления о тотальном контроле посещают Фуко задолго до появления Интернета. 15 октября 2016 года исполнилось 90 лет со дня рождения Мишеля Фуко, а наш мир вряд ли слишком изменился за это время.

Паноптикум в современном обществе

В обществе паноптикума не обязательно иметь пастушью собаку, достаточно создать ощущения у людей, что они находятся под постоянной и тотальной слежкой. В пример можно привести Москву где половина радаров скорости муляжи, и люди не знают когда именно за ними наблюдают.

Государства часто оправдывают внедрение тотальной слежки в интересах национальной безопасности и контроля за преступностью. Системы массового наблюдения и сбора данных позволяют государствам оперативно реагировать на потенциальные угрозы а также, могут быть использованы для принятия более обоснованных решений в различных сферах, таких как здравоохранение, образование, экономика и другие. Однако такие меры часто вызывают обсуждения о балансе между необходимостью обеспечения безопасности и защитой гражданских свобод и приватности. Часто собираемая информация оказывается в руках не только государства, но и банков или еще хуже преступных группировок.

Cовременная степень общественного наблюдения становится несовместимой с основными правами человека. Когда люди ожидают, что каждый их шаг будет под пристальным вниманием, они чувствуют необходимость в самоограничении и цензуре. Этот тренд подтверждается случаями систематического запугивания и преследования диссидентов, информаторов и журналистов в США и других странах.

Как работают системы массовой слежки в разных странах

США

Правящие режимы пользуются возможностью массовой слежки, чтобы напрямую подчинить себе демократию и организовывать массированные травли любого “неудобного” человека.

Американские спецслужбы имеют прямой доступ к серверам девяти крупнейших интернет-компаний, включая Apple, Facebook, Google, Yahoo и Microsoft с помощью секретной программы спецслужб PRISM. Существует конфиденциальное постановление суда FISC, в соответствии с которым крупнейшие операторы мобильной связи такие как Verizon обязаны предоставлять АНБ метаданные всех телефонных звонков, находящихся в пределах США.

Собранными сведениями нередко злоупотребляют

Никакие угрозы уголовного преследования, кажется, не способны устранить периодически появляющиеся истории о том, как гос. служащий попадает в неприятности из-за слежки не только за голливудскими актерами, рок-звездами и политическими кандидатами, но и за обычными людьми.

Информационное агентство Bloomberg сообщило, что анонимные официальные лица США заявили, что было «несколько случаев», когда сотрудники АНБ использовали данные агентства для слежки за людьми, к которым у них были романтические интересы. Но это уже не считается удивительным, полиция давно пользуется своим доступом к записям о номерах автомобилей, чтобы отслеживать привлекательных особ.

Миф

У спецслужб не хватит места для хранения моих данных за много лет.

Реальность

К сожалению, у них хватит места, чтобы сохранить информацию о каждом человеке на планете за много лет.

Целенаправленный шпионаж

В июне Spiegel опубликовал информацию о шпионаже, который АНБ вело в административных зданиях Европейского союза в США и самой Европе. Журналисты издания утверждают, что видели документы, слитые Эдвардом Сноуденом, из которых явствует, что США шпионили за внутренними сетями ЕС в Вашингтоне и в представительстве 27 стран-членов ЕС в здании штаб-квартиры ООН в Нью-Йорке.

Согласно документам, АНБ также проводил операции подслушивания в здании в Брюсселе, где расположены Совет министров ЕС и Европейский совет.

В июле Guardian опубликовала список из 38 посольств и дипмиссий, которые были "целью" шпионских операций США. Среди стран в этом списке - Франция, Италия и Греция, а также неевропейские союзники Америки, такие как Япония, Южная Корея и Индия. Представительства и посольства стран ЕС в Нью-Йорке и Вашингтоне также находились под наблюдением, утверждается в статье.

Документы Сноудена показывают "экстраординарный диапазон" методов шпионажа, используемых для перехвата коммуникаций. Среди них - телефонные "жучки", специализированные антенны и устройства для перехвата коммуникаций, идущих по проводам.

Федеральное правительство намеренно скрывает методы, используемые разведывательными и правоохранительными органами для выявления или расследования подозреваемых, включая методы, которые могут быть незаконными.

Надоело читать? Смотри наш канал

Россия

Системы массовой слежки в России собирают разные виды данных о коммуникациях и действиях граждан, в том числе:

Содержимое и метаданные телефонных разговоров, СМС, электронной почты, мессенджеров и других видов связи через систему СОРМ, которая позволяет ФСБ и другим правоохранительным органам получать доступ к данным о связи граждан.

Интернет-трафик, который может быть перехвачен и фильтрован по ключевым словам.

Координаты передвижений, которые собираются и хранятся операторами связи, а также сервисами такси, навигации и другими приложениями, использующими геолокацию.

Личная информация, вносимая пользователями в аккаунты социальных сетей, сайтов и сервисов, которые входят в реестр организаторов распространения информации.

Биометрическая информация, такая как отпечатки пальцев, радужка глаза, лицо, голос, ДНК, которая собирается и хранится различными социальными, банковскими и иными организациями с согласия или без согласия граждан.

Изображения с видеокамер и системы распознавания лиц, которые могут идентифицировать любого человека в толпе за считанные секунды.

Китай

В начале 2018 года Human Rights Watch получила копию приложения для массовой слежки, используемого полицией в Синьцзяне на северо-западе Китая. Они провели «реверс-инжиниринг» приложения, выявив типы личной информации и поведения, считающиеся «подозрительными», из-за которых людей помечали для дальнейшего расследования, а иногда и для содержания под стражей в лагерях.

В этом отчете представлено подробное описание и анализ мобильного приложения, которое полиция и другие должностные лица используют для связи с Интегрированной платформой совместных операций (IJOP, 一体化联合作战平台), одной из основных систем, которые китайские власти используют для массовой слежки в Синьцзяне.

Чиновники используют приложение IJOP для выполнения трех широких функций:

Сбор личной информации;

Сообщение о действиях или обстоятельствах, которые считаются подозрительными;

Побуждение к проведению расследований в отношении людей, которые система помечает как проблемные.

Анализ приложения IJOP, показал, что власти собирают огромное количество личной информации — от цвета машины человека до его роста с точностью до сантиметра — и загружают ее в центральную систему IJOP, связывая эти данные с номер национального удостоверения личности человека. Приложение IJOP показывает, что китайские власти считают подозрительными некоторые мирные религиозные действия, такие как пожертвования мечетям или проповедь Корана без разрешения. Но большинство других видов поведения, которые приложение считает проблемными, нейтральны по этническому и религиозному признаку.

Анализ показывает, что власти Синьцзяна считают подозрительными многие формы законного, повседневного, ненасильственного поведения, такие как «отказ от общения с соседями, частое избегание использования входной двери» или использование зашифрованных средств связи, таких как WhatsApp.

Программа собирает данные о людях и сообщает чиновникам о тех, кого она считает потенциально опасными.

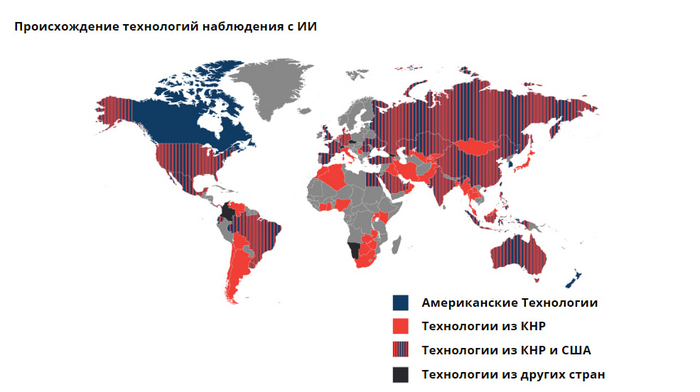

Использование ИИ для систем массовой слежки

Системы массовой слежки с искусственным интеллектом распространяются более быстрыми темпами чем обычно полагают эксперты. По меньшей мере семьдесят пять из 176 стран мира активно используют ИИ в целях наблюдения. Их интегрируют в платформы «умный город» (56 стран), системы распознавания лиц (64 страны) и «умная» полицейская деятельность (52 страны).

КНР является главным поставщиком систем наблюдения с искусственным интеллектом во всем мире. Китайские компании поставляют технологии массовой слежки в 63 страны, 36 из которых подписали китайскую инициативу «Один пояс, один путь». Один только Huawei отвечает за предоставление систем наблюдения с ИИ как минимум 50-ти странам мира.

Зачем государствам и корпорациям тотальный контроль?

Власть это асимметрия знаний, когда один знает больше другого он над ним властвует, врач знает о вашем теле больше вас, поэтому контролирует ваше тело, корпорации знают предпочтения поэтому могут продавать рекламу с любыми идеями(в основном политическими)

Государство стремится к поддержанию политической стабильности и обеспечению монополии на власть.

Системы массовой слежки используются для отслеживания политической деятельности, подавления оппозиции и предотвращения возможных угроз.

Системы массовой слежки позволяют правительствам отслеживать деятельность политических оппонентов и активистов. Это может включать в себя мониторинг их онлайн-активности, общественных выступлений, собраний и других форм политической мобилизации.

Путем анализа данных о поведении граждан и оппозиционных группах системы массовой слежки позволяют правительствам предпринимать меры для подавления диссидентов и предотвращения возможных протестов или волнений.

Массовая слежка также может быть использована для контроля за информацией и формирования мнения граждан. Правительства могут манипулировать распространением информации, подавлять критические мнения и формировать желаемый навигационный образ в обществе. Властям важно знать о вас всё, ведь знания это власть а значит контроль.

Хотите больше? Подписывайтесь на Телеграм канал нашего сообщества. Там мы публикуем материалы без цензуры, анонсы эфиров и новых видео.

Спасибо за прочтение!