krashow

Переезжаем с Яндекс.Почты на свой почтовый сервер. Часть 3

Disclaimer

Я не претендую на истину в последней инстанции, выбор есть, и не маленький, можно хоть на голом postfix+postfix-admin+roundcube поднять, dovecot или mailcow. Каждый выбирает тот набор продуктов, какой он захочет.

Создание учётных записей

После установки и настройки необходимо добавить домен, по которому будет ходить почта. Браузером заходим на https://IP:7071 и вводим логин admin и пароль, который указывали при установке.

Т.к. при установке мы не меняли домен, то необходимо добавить нужный. Заходим в Настройки – Домены. В правой части кликаем по шестерёнке и Создать. Задаём Имя домена – example.org, нажимаем Далее. В следующем окне выбираем сервер mail.example.org и нажимаем Готово.

Теперь меняем домен по умолчанию. Идём в Настройка – Глобальные настройки. Меняем Домен по умолчанию на example.org и нажимаем Сохранить.

Теперь создаём почтовые ящики. Идём Управление – Учётные записи, в правой части кликаем по шестерёнке и Создать. Задаём имя учётной записи и имя пользователя. Опускаемся чуть ниже и в поле Пароль задаём пароль и его подтверждение. Если необходимо, можно поставить галочку «Требуется сменить пароль», тогда, при первом входе пользователя, Zimbra потребует сменить пароль. При необходимости, чуть выше, в поле «Установка учётной записи», можно назначить пользователя Администратором, для этого ставим галочку «Глобальный администратор».

Таким образом создаём нужное количество ящиков и пользуемся почтовым сервером

Перенос писем

Тут есть два варианта - imapsync и перенос руками через почтовый клиент типа Thunderbird. Тут у меня провал в знаниях, ибо всем клиентам, кому я переносил почту, на архив было по барабану и временно оставили доступ к Яндекс.Почте со всем архивом писем, благо за это Яндекс деньги не берёт

Переезжаем с Яндекс.Почты на свой почтовый сервер. Часть 2

Disclaimer

Я не претендую на истину в последней инстанции, выбор есть, и не маленький, можно хоть на голом postfix+postfix-admin+roundcube поднять, dovecot или mailcow. Каждый выбирает тот набор продуктов, какой он захочет.

Подготовка

Продолжаем устанавливать. Теперь ставим сам почтовый сервер – Zimbra. Он поддерживает RHEL-подобные системы 7 и 8 версии, а также Ubuntu LTS от 16.04 до 20.04. Я рассмотрю установку на Rocky Linux 8. Во время установки ОС надо обратить внимание на 2 вещи – корректный часовой пояс и включенную синхронизацию времени. Если Вы ошиблись с часовым поясом, то исправим его:

timedatectl set-timezone Asia/Krasnoyarsk

В данном случае мы задали Красноярское время.

Проверяем статус утилиты синхронизации времени:

systemctl status chronyd

Если она не запущена, то запускаем:

systemctl enable chronyd --now

Если не установлена, то устанавливаем и запускаем:

yum install chrony

systemctl enable chronyd --now

Если Вы решили использовать RHEL-подобную систему, то рекомендуется отключить SELinux. Для этого используем две команды:

setenforce 0

sed -i 's/^SELINUX=.*/SELINUX=disabled/g' /etc/selinux/config

Для своей работы Zimbra OSE использует следующие порты:

25 — основной порт для обмена почтой по протоколу SMTP

80 — веб-интерфейс для чтения почты (http)

443 — SSL веб-интерфейс для чтения почты (https)

465 — безопасный SMTP для отправки почты с почтового клиента

993 — SSL IMAP для работы с почтовым ящиком с помощью клиента

995 — SSL POP3 для загрузки почты

7071 — для защищенного доступа к администраторской консоли

Т.к. у нас Zimbra будет работать в связке с PMG, то 25 порт заменится на 26.

Если Zimbra стоит за NAT’ом, то рекомендую не прокидывать порт 7071, а использовать его только внутри сети. Так безопаснее. В любом случае, необходимо открыть эти порты в файерволле:

firewall-cmd --permanent --add-port={26,80,443,465,993,995,7071}/tcp

firewall-cmd –reload

Для Zimbra важно, что бы её внешнее имя было прописано локально. Поэтому задаём имя сервера:

hostnamectl set-hostname mail.example.org

Теперь открываем файл hosts:

nano /etc/hosts

И добавляем:

IP_адрес mail.example.org mail

На этом подготовка завершена

Установка Zimbra

Страница загрузки находится по адресу https://www.zimbra.com/downloads/zimbra-collaboration-open-source . Ищем нужную версию и скачиваем дистрибутив на сервер:

Распаковываем скачанный архив:

tar -xzvf zcs-*.tgz

Переходим в каталог:

cd zcs-*/

Запускаем установку:

Появится вопрос о принятии лицензионного соглашения – принимаем:

Do you agree with the terms of the software license agreement? [N] Y

Разрешаем использование репозитория Zimbra:

Use Zimbra's package repository [Y] Y

И соглашаемся на установку всех модулей, кроме zimbra-imapd:

Install zimbra-ldap [Y] Y

Install zimbra-logger [Y] Y

Install zimbra-mta [Y] Y

Install zimbra-dnscache [Y] Y

Install zimbra-snmp [Y] Y

Install zimbra-store [Y] Y

Install zimbra-apache [Y] Y

Install zimbra-spell [Y] Y

Install zimbra-convertd [Y] Y

Install zimbra-memcached [Y] Y

Install zimbra-proxy [Y] Y

Install zimbra-archiving [N] Y

Install zimbra-drive [Y] Y

Install zimbra-imapd (BETA - for evaluation only) [N] N

Install zimbra-network-modules-ng [Y] Y

Install zimbra-talk [Y] Y

Подтверждаем ранее введённые настройки:

The system will be modified. Continue? [N] Y

Начался процесс установки, ждём окончания.

Если Ваш сервер находится за NAT или Вы ещё не настроили домен, то появился сообщение, что нет записи MX:

It is suggested that the domain name have an MX record configured in DNS

Просто игнорируем его.

Установщик предложит поменять домен – не соглашаемся

Change domain name? [Yes] No

Далее установщик покажет меню настройки. Нас интересует строка Admin Password UNSET. Вводим 7, затем 4 и устанавливаем пароль администратора. Затем выходим из меню (r) и применяем настройки (a).

Сохраняем конфигурацию:

Save configuration data to a file? [Yes] Y

The system will be modified - continue? [No] Y

И ждём окончания установки. На запрос отправки уведомления об установке отвечаем по своему усмотрению (по умолчанию Да)

Notify Zimbra of your installation? [Yes]

В конце концов всё установится, и просто нажимаем Enter

Configuration complete - press return to exit

Установщик меняет пароль root, поэтому необходимо изменить его обратно:

passwd root

Небольшая донастройка

Вместе с Zimbra поставился пакет dnscache, установщик меняет DNS-сервера в сервере и перестаёт работать разрешение DNS имён. Исправим это. Для начала посмотрим, какой мастер DNS прописан в конфигурации:

su - zimbra -c "zmprov getServer 'mail.example.org' | grep DNSMasterIP"

В моём случае последний октет разный, пусть будет 127.0.0.48:

zimbraDNSMasterIP: 127.0.0.48

Удаляем данную запись:

su - zimbra -c "zmprov ms 'mail.example.org' -zimbraDNSMasterIP 127.0.0.48"

И добавляем свои DNS сервера:

su - zimbra -c "zmprov ms 'mail.example.org' +zimbraDNSMasterIP IP_адрес"

Если сервер находится за NAT, то после настройки сервер не сможет принимать почту, а в логах можно увидеть ошибку delivery temporarily suspended: connect to 7025: Connection refused). Это происходит из-за попытки передать письмо из очереди в ящик по внешнему порту 7025, который недоступен из-за NAT. Исправим это:

su - zimbra -c "zmprov ms mail.example.org zimbraMtaLmtpHostLookup native"

su - zimbra -c "zmprov mcf zimbraMtaLmtpHostLookup native"

Т.к. Zimbra работает в связке с PMG, то добавим для SMTP 26 порт:

nano /opt/zimbra/common/conf/master.cf.in

И после строки

smtp inet n - n - 1 postscreen

Добавляем строку

26 inet n - n - - smtpd

После всех манипуляций перезапускаем службы:

su - zimbra -c "zmmtactl restart"

SSL сертификат Let’s Encrypt

Без этого сертификата не будут работать почтовые клиенты, а также, при входе через WEB, будет выскакивать назойливое сообщение о небезопасном подключении. Так приступим же к установке!

yum install certbot

Перед выпуском сертификата выполняем тестовый выпуск:

certbot certonly --dry-run --standalone -d mail.example.org

Если всё хорошо и ошибок нет, то выпускаем сертификат:

certbot certonly --standalone -d mail.example.org

В процессе будет запрошен e-mail администратора и два вопроса:

1) О согласии с лицензионным соглашением

2) О предоставлении своего почтового ящика для рассылки

Соглашаться ли со вторым пунктом – дело Ваше

После выпуска сертификата переходим в каталог Let’s Encrypt с Вашим доменом, качаем корневые сертификаты и формируем корректную цепочку, что бы Zimbra её приняла:

cd /etc/letsencrypt/live/mail.example.org/

wget -4 -O /etc/letsencrypt/live/mail.example.org/isrgrootx1.pem https://letsencrypt.org/certs/isrgrootx1.pem.txt

wget -4 -O /etc/letsencrypt/live/mail.example.org/letsencryptauthorityx3.pem https://letsencrypt.org/certs/letsencryptauthorityx3.pem.txt

cat /etc/letsencrypt/live/mail.example.org/isrgrootx1.pem > /etc/letsencrypt/live/mail.example.org/zimbra_chain.pem

cat /etc/letsencrypt/live/mail.example.org/letsencryptauthorityx3.pem >> /etc/letsencrypt/live/mail.example.org/zimbra_chain.pem

cat /etc/letsencrypt/live/mail.example.org/chain.pem >> /etc/letsencrypt/live/$DOMAIN/zimbra_chain.pem

Создадим папку letsencrypt в структуре каталогов Zimbra и скопируем туда полученные сертификаты:

mkdir /opt/zimbra/ssl/letsencrypt

cp /etc/letsencrypt/live/mail.example.org/* /opt/zimbra/ssl/letsencrypt/

Назначим права на эти файлы и проведем верификацию:

chown zimbra:zimbra -R /opt/zimbra/ssl/letsencrypt

su - zimbra -c "zmcertmgr verifycrt comm /opt/zimbra/ssl/letsencrypt/privkey.pem /opt/zimbra/ssl/letsencrypt/cert.pem /opt/zimbra/ssl/letsencrypt/zimbra_chain.pem"

Успешный вывод:

** Verifying '/opt/zimbra/ssl/letsencrypt/cert.pem' against '/opt/zimbra/ssl/letsencrypt/privkey.pem'

Certificate '/opt/zimbra/ssl/letsencrypt/cert.pem' and private key '/opt/zimbra/ssl/letsencrypt/privkey.pem' match.

** Verifying '/opt/zimbra/ssl/letsencrypt/cert.pem' against '/opt/zimbra/ssl/letsencrypt/zimbra_chain.pem'

Valid certificate chain: /opt/zimbra/ssl/letsencrypt/cert1.pem: OK

Переименовываем закрытый ключ, перемещаем в каталог коммерческих сертификатов, выполняем установку и перезапускаем службы Zimbra:

mv /opt/zimbra/ssl/letsencrypt/privkey.pem /opt/zimbra/ssl/zimbra/commercial/commercial.key

su - zimbra -c "zmcertmgr deploycrt comm /opt/zimbra/ssl/letsencrypt/cert.pem /opt/zimbra/ssl/letsencrypt/zimbra_chain.pem"

su - zimbra -c "zmcontrol restart"

Данный сертификат выпускается на 3 месяца. В последние дни сертификата его необходимо перевыпустить:

certbot renew

После чего повторяем все шаги, начиная с «После выпуска сертификата переходим в каталог Let’s Encrypt»

На этом установка Zimbra завершена

Переезжаем с Яндекс.Почты на свой почтовый сервер. Часть 1

Disclaimer

Я не претендую на истину в последней инстанции, выбор есть, и не маленький, можно хоть на голом postfix+postfix-admin+roundcube поднять, dovecot или mailcow. Каждый выбирает тот набор продуктов, какой он захочет.

Вступление

Итак, раз обещал инструкцию по относительно простому развёртыванию почтового сервера, то надо исполнять. Статья получилась длинной, так что пришлось разбить на 3 части. Выбор мой пал на Zimbra 8 OSE, потому что ранее уже работал с ним, достался в наследство от прошлого системного администратора у одного из клиентов. Да, последняя версия 8.8.15 и больше выпускать не будут, но есть форк – Carbonio, но он пока не совсем стабильный и использовать полусырой продукт в продакшне не очень-то и хочется. Надеюсь, за пару лет его хорошо допилят и можно будет переезжать на него.

Перед Zimbr’ой было решено поставить Proxmox Mail Gateway – у него более продвинутый антиспам с кучей настроек, из коробки есть TLS и DKIM, да и в целом более современный продукт защиты почтового сервера.

Весь этот набор я, обычно, ставлю на Proxmox VE – гипервизор, в котором создаю 2 виртуалки, одну для Zimbr’ы, вторую для PMG. Во первых, не надо плодить лишнего железа, а во вторых будет проще перенести виртуалки на другой сервер, если с железом что-то случится, чем заново всё поднимать и раскатывать из бэкапов. Ну и сами бэкапы виртуалок тоже просто делать, буквально пару кликов мышки.

Весь этот набор, на одной из последних инсталляций, крутится на HP Proliant DL320 G6 с процессором Intel Xeon E5630 и 32 GB RAM с 50 средне-активными ящиками, примерно по 30 писем в день на каждом. Для PMG выдано 4 потока процессора и 4 GB RAM, для Zimbra 4 потока и 8 GB RAM. В принципе, хватает. И да, я знаю, что сервер старый. Все риски с заказчиком проговорили, таков путь его бюджет.

Как ставить PVE и PMG есть куча статей в инете, здесь я расскажу про настройку PMG, установку и настройку Zimbra, а так же настройку домена.

Самое главное – у почтового сервера должен быть белый IP-адрес. Сервер не обязательно должен смотреть напрямую в интернет, можно через роутер пустить, но тогда необходимо прокинуть порты на него.

Настройка домена

Для начала определимся в типах записи домена

А – служит для преобразования имени хоста в IP-адрес

MX – определяет, на каком хосте находится почтовый сервер, а так же порядок его использования

TXT – общая текстовая информация, в данном случае служит для настройки записей SPF, DMARC и DKIM

PTR – обратная запись DNS. Служит для проверки нахождения почтового сервера на конкретном IP-адресе

SPF – служит для проверки, с каких почтовых серверов разрешена отправка писем

DMARC – указывает, что делать с письмами, если записи SPF и DKIM окажутся некорректными

DKIM – служит для подписания писем закрытым ключом, таким образом, сервер-получатель знает, что письмо отправлено именно с Вашего почтового сервера, а не с фишингового.

Наш почтовый сервер будет иметь домен mail.example.org. Для начала, необходимо запросить у провайдера/хостера (смотря где находится сервер) прописать PTR-запись на Ваш IP-адрес вида mail.example.org

Затем идём в управление DNS-зонами домена (если используете DNS регистратора) и добавляем следующие записи:

1) Создаём домен mail.example.org, делаем запись типа А с IP-адресом сервера.

2) Переходим в домен example.org, добавляем записи MX с приоритетом 10 и адресом mail.example.org и TXT запись со значением v=spf1 mx –all.

3) Создаём домен _dmarc.example.org и добавляем туда TXT запись со значением v=DMARC1; p=none

Обновление DNS-записей домена может доходить до суток, но на моей практике всё обновлялось в течении 30 минут.

PMG

После установки PMG заходим по SSH и, первым делом, отключаем коммерческий репозиторий и добавляем бесплатный:

rm /etc/apt/sources.list.d/pmg-enterprise.list

touch /etc/apt/sources.list.d/pmg-no-subscription.list

Заходим в pmg-no-subscription.list:

nano /etc/apt/sources.list.d/pmg-no-subscription.list

И добавляем репозиторий:

deb http://download.proxmox.com/debian/pmg bullseye pmg-no-subscription

Выходим с сохранением (Ctrl+X) и обновляем систему:

apt update && apt upgrade –y

Если в списке обновляемых файлов было ядро (pve-kernel-*), то перезагружаем PMG после обновления, что бы он загрузился на новом ядре:

reboot

Проверяем, что бы имя сервера соответствовало его локальному IP-адресу

nano /etc/hosts

В этом файле должна быть запись вида IP_адрес mail-gw.example.org mail-gw, при этом IP_адрес НЕ 127.0.0.1.

После всех описанных процедур заходим браузером на https://ip:8006 и вводим логин-пароль, который указали при установке

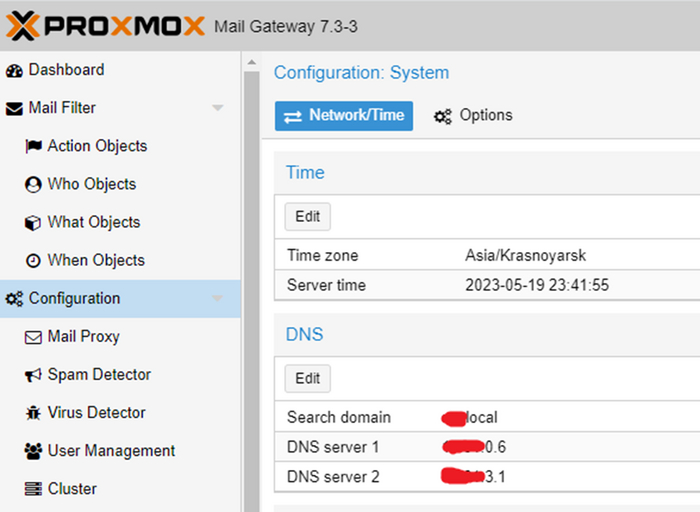

Идём во вкладку Configuration-Network/Timeи, при необходимости, правим часовой пояс, время и настройки DNS

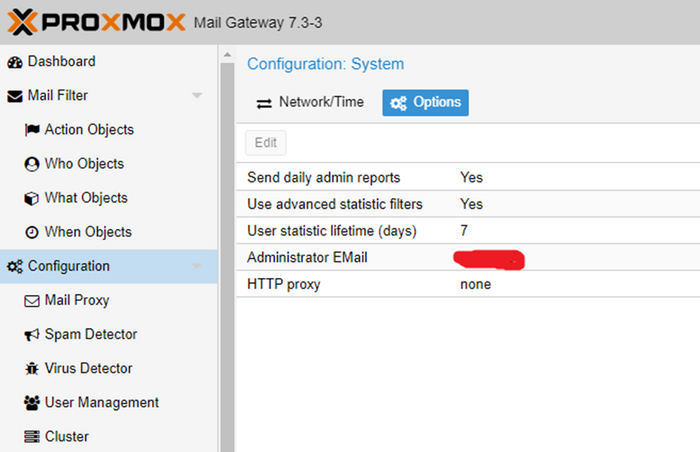

Затем идём в Options и правим настройки отчётов

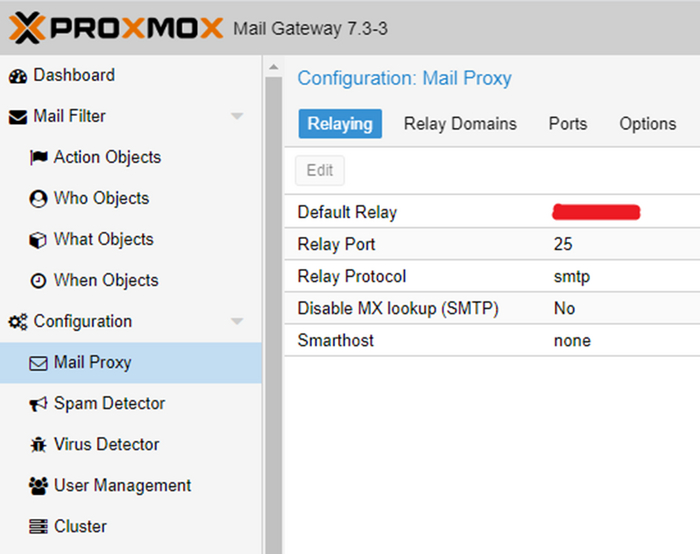

А теперь переходим к настройке самого релея. Идём в Configuration – Mail Proxy и указываем в поле Default Relay адрес почтового сервера, на который PMG будет пересылать всю почту

Далее в Relay Domains указываем, какие домены будет обслуживать PMG и почтовый сервер. Это один из этапов защиты, если не указать домен, то письма будут автоматически отбрасываться.

Во вкладке Ports указываем наружный и внутренний SMTP порты. Советую оставить по умолчанию, далее в Zimbra заменим порт SMTP на 26.

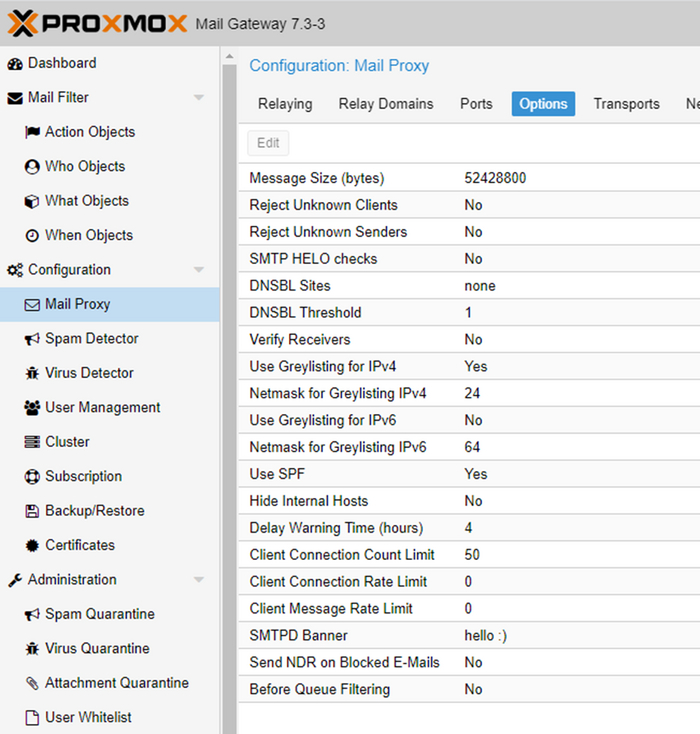

Во вкладке Options я, как правило, правлю 3 пункта – Message Size (размер письма, ставлю 50 мбайт), Use SPF = yes (SPF-запись нужна для настройки домена, что бы другие почтовые сервера понимали, с каких серверов для этого домена разрешена отправка писем) и SMTPD Banner (что бы при приветствии сервера по SMTP протоколу не палиться, что это PMG).

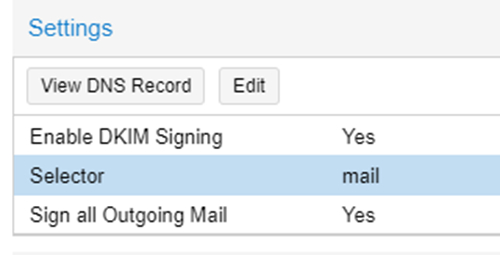

Далее – DKIM. Включаем подпись DKIM, указываем селектор и говорим, что необходимо подписывать все исходящие письма DKIM-ключом

Затем, чуть ниже в Sign Domains добавляем домен example.org.

Затем идём в генератор DKIM (например, https://2ip.ru/dkim), задаём имя домена example.org, селектор mail и размер ключа (2048). Получаем три записи – Private Key, Public Key и TXT-запись в домен. Если присмотреться, то увидите, что в TXT записи есть пробелы – это нормально, так и должно быть. Опять идём в управление DNS-зонами домена и добавляем домен mail._domainkey.example.org, создаём в нём TXT запись и вставляем всё, что окажется в поле «TXT запись», начиная с V=DKIM и до конца, исключая кавычки. Для проверки, что DKIM-запись в домене появилась и она правильная, идём на сервис проверки DKIM (например, https://dmarcian.com/dkim-inspector), прописываем имя домена, селектор и нажимаем «Inspect DKIM». Если запись правильная, то появится надпись «Congratulations! Your DKIM record is valid».

Затем подключаемся по SSH к PMG и открываем файл /etc/pmg/dkim/mail.private

nano /etc/pmg/dkim/mail.private

Удаляем всё содержимое и вставляем с поля «Приватный ключ» с сайта 2ip.ru.

Может возникнуть вопрос – а зачем было менять ключ, если он есть, почему нельзя было его скопировать в DNS-запись? Отвечаю – отсутствие пробелов в нужных местах. В DNS родная запись PMG будет выглядеть одной строкой, и такая запись будет невалидна из-за своей длины.

И есть ещё 3 неочевидных момента, с которыми я, на первой инсталляции, промучался долго.

SMTP_HELO

SMTP_HELO - это приветствие между почтовыми серверами. Сервер должен представляться своим почтовым доменом (в нашем случае mail.example.org), однако PMG подставляет туда своё локальное имя (в моём случае mail-gw.example.local). Исправим это.

Проверяем, что существует папка /etc/pmg/templates. Если нет, то создадим её

mkdir /etc/pmg/templates

Копируем шаблон настроек и открываем в редакторе

cp /var/lib/pmg/templates/main.cf.in /etc/pmg/templates/main.cf.in

nano /etc/pmg/templates/main.cf.in

Находим строку smtpd_banner = $myhostname [% pmg.mail.banner %] и меняем $myhostname на mail.example.org

Ищем строку biff = no и, после неё, добавляем строку smtp_helo_name = mail.example.org

Затем перезагружаем PMG, что бы он принял конфиг

pmgconfig sync --restart 1

RAR архивы

Изначально PMG не может просканировать RAR архивы во вложениях на предмет вирусов. Исправим это

Добавим non-free репозитории. Открываем на редактирование sources.list

nano /etc/apt/sources.list

И приводим содержимое к следующему виду:

deb http://deb.debian.org/debian bullseye main contrib non-free

deb-src http://deb.debian.org/debian bullseye main contrib non-free

deb http://deb.debian.org/debian bullseye-updates main contrib non-free

deb-src http://deb.debian.org/debian bullseye-updates main contrib non-free

После чего устанавливаем пакеты

apt update && apt install libclamunrar p7zip-rar

Готово, теперь PMG сможет сканировать RAR архивы

Ошибка SPF-записи

Если PMG использует DNS сервера внутри сети, то может происходить следующее - иногда сервера получателей не могут проверить SPF запись и не принимают письмо, хотя сама SPF запись есть и настроена корректна. Этот момент не всегда очевиден и легко пропустить в логах. Решение простое - добавить SPF запись на локальном DNS сервере. Если PMG использует внешние публичные DNS-сервера, то такой проблемы нет.

На этом настройка PMG закончена, можно приступать к установке и настройке Zimbra

Платежную систему "Мир" включили в способы оплаты в учетной записи Apple ID

Apple включила банковские карты с платежной системой "Мир" в качестве возможного способа оплаты в учетной записи Apple ID. Об этом сообщается на официальном сайте компании.

Теперь на сайте среди способов оплаты в учетной записи Apple ID значится следующий список: Apple Pay, большинство кредитных и дебетовых карт, счет мобильного телефона через поддерживаемых операторов, остаток на счете Apple ID от погашения подарочных карт App Store и iTunes или внесения средств и карты платежной системы "Мир".

Ранее владельцы техники Apple сообщали о сбоях во время оплаты приложений в магазине App Store. Также Центральный банк сообщал, что сервисы Apple Pay и Google Pay для карт Visa и Mastercard будут недоступны.

https://tass.ru/ekonomika/14077205

P.S. Проверил - возможность добавить есть, но пока не добавляется, выдаёт ошибку. Думаю, временно и чуть попозже всё будет ок

Ответ на пост «О вреде IT аутсорса»2

Вспомнил про пост 4 месячной давности и решил высказать пару мыслей по поводу аутсорса. Будет полезно и для тех, кто сам хочет на этот путь ступить, и для тех, кто хочет на аутсорс отдать своё ИТ хозяйство.

Это не аутсорс, как вид бизнеса виноват. Просто это одно из проявлений русского наебизнеса, когда хотят много за ничего.

Суть аутсорса - это просто передать вид внутренней деятельности сторонней организации, и не важно на какую тему - у меня есть достаточное количество примеров, где на аутсорсе сидит и бухгалтерия, и клининг, и даже отдел продаж, просто потому что для них так проще и дешевле.

Я проработал в небольшом ИТ-аутсорсе чуть больше 2 лет, а затем сам окунулся в этот чудный мир и плаваю в нём 3.5 года и имею двух сотрудников (да, я маленький аутсорсер, но удаленький :) ). За это время я пришёл к такому выводу:

1) Ясная и прозрачная система оплаты

Никаких "включено 5 часов, свыше за отдельную плату". Есть объём оборудования - за него и берём, и не важно, сколько заявок будет. Много поломок - сугубо Ваша проблема. Из этого вытекает следующие пункт

2) Придите и сделайте всё сразу правильно и красиво, что бы клиент меньше беспокоил вопросами. У него хорошо работает, поломок нет, а вам стабильная оплата и больше свободного времени

3) Ты сам должен разбираться в этой теме и всегда поддерживать в ней актуальные знания.

Вашему рядовому сотруднику наплевать на стабильность работы того или иного решения у клиента, ему главное быстро решить проблему и дальше сидеть на зарплате. Да, есть хорошие и ответственные ребята, но чаще всего такого удовольствия нет.

Один из последних клиентов сидел на аутсорсе, где в голове сидел типичный начальник, которому надо продать, состричь денег и больше ничего не делать. У него знаний никаких, у сотрудников на уровне «пришёл, настроил копеечный роутер и ушёл», и ведь начальник верил сотруднику, что у клиента всё хорошо и искренне удивился, когда его «попросили». Там был мрак - вместо вменяемой бюджетной бесшовной wi-fi сети стояла кучка роутеров zyxel, на которых были настроены сети с одинаковыми названиями сети и паролями. Вместо центральных сетевых узлов - всё кинуто шиной. Отключили свитч в одном кабинете и упала половина сети, уж про пропускную способность я вообще молчу. Знаний серверных технологий тоже нет - 60 компов и без домен контроллера, удалёнка построена на тимвиевере, а базы 1с лежат локально на рабочих компьюетрах с ручными резервными копиями, которые делали сами сотрудники. Перечислять можно долго, но суть того мрака ясна.

4) Автоматизируйте всё, что можно. Скрипты и прочие методы сильно облегчают жизнь и работу

5) Пропишите в договоре SLA или, хотя бы, его подобие.

У меня как раз подобие - прописаны категории заявок, какой тип задач к какой категории относится, сколько времени даётся на реакцию по заявке и сколько на её решение. Конечно, если у меня нет текущих задач, и прилетела несрочная заявка (например, уборщица нашалила и надо прибрать провода на рабочем месте), то я пойду и сделаю её сразу. Но вот в случае завала это очень поможет не завалить всю работу

6) Настройте автоматизированный мониторинг и мониторьте всё, что можно мониторить. О многих проблемах я узнаю до того, как она станет критичной.

У себя я мониторю от серверов и ИБП до принтеров. Могу с лёгкостью выкатить статистику всех параметров, даже потребления бумаги и, тем самым, крутые и дорогие аппараты поставить в действительно нагруженные места, а не гадать потом «почему маленький МФУ у бухгалтера Маши дохнет раз в месяц». А всё потому что она стабильно печатает 5-6 коробок бумаги в месяц. А когда уточняли объём, всегда говорила "да мало, я в основном главбуху печатаю". Выглядит эффектно, вопросов о причинах поломки техники меньше, да и деньги клиенту сэкономим.

Так же, по возможности, мониторю электричество. В некоторых местах стоят счётчики электроэнергии, с которых снимаю данные о вольтаже, нагрузке и показания в кВт/ч. Таким образом у одного из клиентов обнаружили кражу электричества - соседи подговорили электрика и подключили освещение и бойлеры на воду к нашей линии (большие офисы со своими уборными)

7) Будьте технически развиты в смежных направлениях.

Мне пришлось податься еще и в электрики. Последней каплей стало то, что электрик у клиента чхать хотел на ТЗ и на мощный ИБП на 10 kVa вместо 3 фаз по 4 квадрата медного кабеля привёл одну фазу на 1.5 квадрата ТУшной меди со словами «ваши компухтеры много не едят». И посадил её на автомат на 40 ампер. Не хотите копаться сами - так хотя бы имейте знания, что бы проводить приёмку от смежных служб

8) Твой рабочий день - 24/7.

У меня есть клиенты, у которых некоторые проблемы нужно решать даже ночью. Например, падение связи или критичных серверов. У меня настроены уведомления в телеграмм, и я всегда от них просыпаюсь. В идеале, конечно, иметь дежурного

9) Автоматизируйте приём заявок и записывайте туда каждый чих. И сами не запутаетесь, и клиентам будет видно, как все вопросы решаются

10) Да, с работниками будут проблемы, смиритесь. Но это проблема в любом бизнесе

11) Берите новых клиентов тогда, когда разгребли вековые проблемы текущих.

Иначе есть риск того, что Вам не хватит ресурсов на разгребание и вековые проблемы так и останутся вековыми.

Не умеете сами продавать свои услуги и искать новых клиентов - сделайте сайт, продвиньте его в поисковиках, наймите продажника или отдайте это на аутсорс.

12) Документация, документация и ещё раз документация.

Она должна быть написана грамотно и полно, что бы любой человек, которому она понадобилась, мог быстро вникнуть, как и что устроено. Ну и отдать копию клиенту и постоянно обновлять её. Человек, к сожалению, смертен, и надо заранее позаботиться, что бы несчастный случай не повлёк за собой проблемы для других людей

Вот, в целом, и всё. Остальные проблемы такие же, как и у любого другого бизнеса. Но кому сейчас легко?)

Продажа доли квартиры

Доброго времени суток! Жила бабушка в "гражданском браке" (знаю, что официально такого термина нет) с одним человеком. В 80-х им дали квартиру, в начале 00-х она была приватизирована на двоих - бабушку и сожителя - в равных долях, т.е. 1/2 каждому. В 2018 году бабушка умерла, мы получаем в наследство эту 1/2. У сожителя так же имеется другое недвижимое имущество, а именно дачный участок, который так же у него в собственности. Мы хотим или выкупить у него его 1/2 доли квартиры, или наоборот, продать ему нашу 1/2 долю, или же обменять нашу долю на его дачный участок. На контакт он не идёт, квартира однокомнатная, 32 м2, выделить отдельное помещение не предоставляется возможным. Никаких родственных связей с ним нет. Есть ли какие-нибудь законные основания нашего желания?

Spotify в России

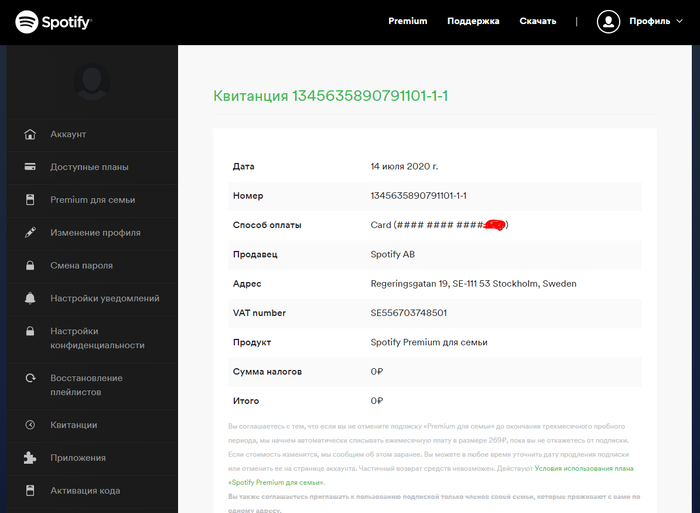

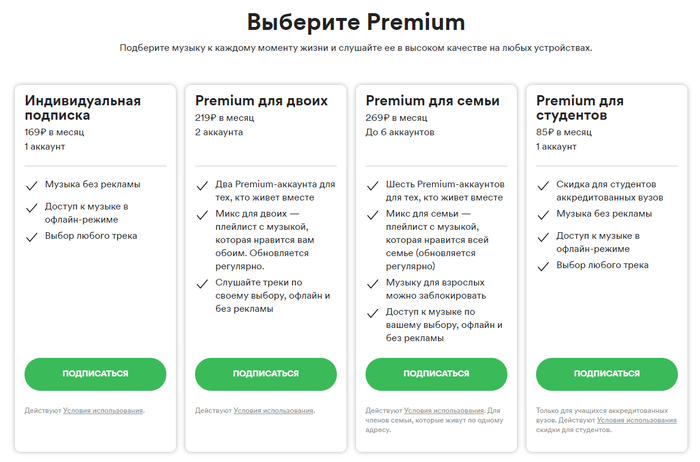

Хоть пользовательское соглашение и от 15 июля, но уже сейчас можно купить подписку и наслаждаться сервисом. В подтверждение - на скриншоте квитанция первого пробного месяца. Без VPN и прочих ухищрений. Единственное но - подписку пока что нельзя оформить через приложение, во всяком случае на ios, только через сайт

На вопросы "А чем он лучше Яндекс.Музыки, Apple Music и т.п. отвечаю - подборки куда более качественные, стоит просто научить его своим музыкальным пристрастиям