Как меня пытались взломать неизвестные.

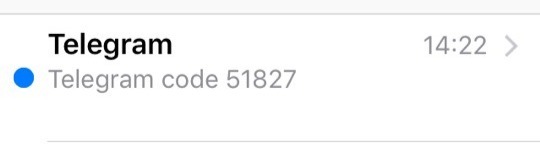

Сижу на паре, листаю ленту пикабу и тут приходит смс с кодом доступа телеграм.

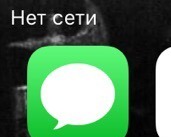

Подумав, что это кто-то неправильно ввел у себя номер или просто какой-то незадачливый хакер пытается получить доступ, я не придал этому особого значения, как вдруг мне приходит второе такое же смс и вырубается сеть. Намертво.

Здесь я уже заметно перепугался и попросил одногруппника раздать интернет. Следующая картина заставила меня заметно понервничать.

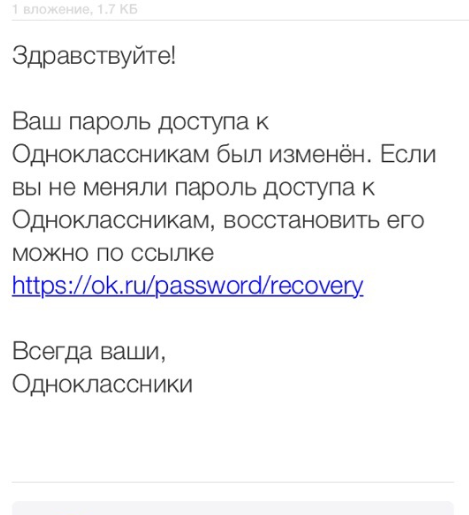

Кто-то успешно (!) ввел код из смс, но не смог получить доступа к аккаунту, так как не знал пароль двухфакторной аутентификации. На всякий случай сменив пароль, я полез проверять почту и там меня ждал еще один неприятный сюрприз. Даже два.

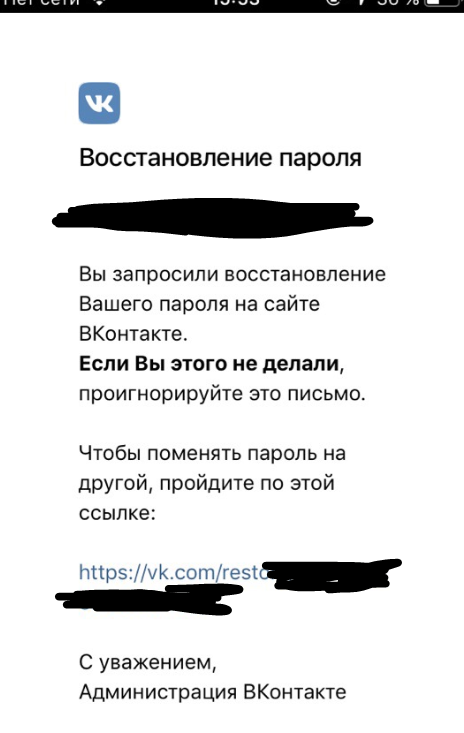

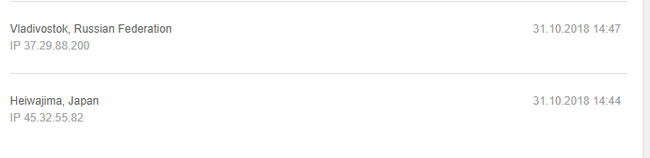

Аккаунт одноклассников я не использовал с 2013 года, и там абсолютно пустая страница, так что мне его не было жалко. Его взломали и изменили пароль. А вот попытка взлома аккаунта ВК, прямо скажем, заставила кровь в жилах застыть. Но, слава богу, двухфакторная аутентификация и тут спасла - неизвестные не смогли получить доступ. Но опять же - они успешно вводили все коды подтверждения СМС! Сеть, тем временем, так и не появлялась. После пары, по пути домой я зашел в салон известного сотового оператора красного цвета, и спросил у оператора, в чем дело и почему сеть пропала (Про взлом ничего не говорил). Оператор решил проблему банальным выниманием и обратной установкой симки, после чего я поспешил домой, чтобы посмотреть истории входов в одноклассниках. И тут я заметил два любопытных IP. Первый - IP из Владивостока. Второй - японский (скорее всего VPN). Второй IP так же пытался взломать телеграм.

Пытаясь загуглить японский IP, я ввел его в адресную строку и мне открылось это.

Очень странная ситуация, кто мог получить доступ к моим СМС? Спецслужбы? Японские хакеры? Или просто хакеры, которые перехватывали сотовые данные?

За всю сознательную жизнь в интернете у меня никогда не было таких ситуаций. Максимум взламывали твиттер - и то по моей вине, из-за вирусняка на компе. А тут явная хакерская атака сразу на две соц.сети и мессенджер. Удивительно, что еще почту не тронули.

Получается, мы никак не защищены? Любой может вот так просто получить доступ к кодам доступа через СМС?

Если есть знающие люди, проясните, что это и как от этого можно защититься. Отдельно хотелось бы узнать про японский IP - может он уже где-то засветился?