RingSide Replay Attack: Как 32-битная энтропия вместо 256-битной скомпрометировала приватные ключи ключевые SEED сид-фразы Биткоин кошелька

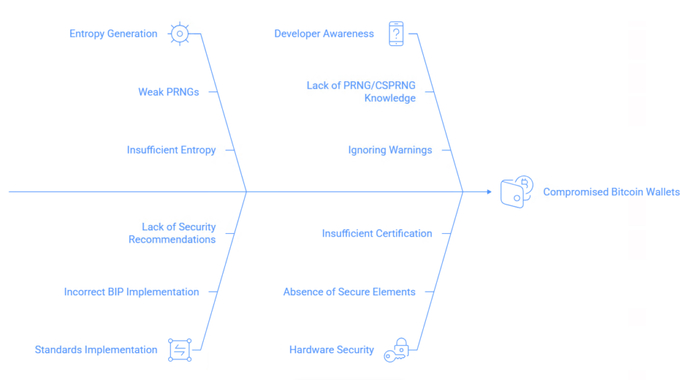

Данная статья представляет комплексный криптоаналитический обзор критической уязвимости CVE-2023-39910, известной под кодовым названием «Milk Sad», обнаруженной в широко распространённой утилите Libbitcoin Explorer версий 3.0.0–3.6.0. Фундаментальный дефект заключается в применении криптографически небезопасного генератора псевдослучайных чисел Mersenne Twister-32 (MT19937), инициализируемого системным временем, что катастрофически ограничивает пространство энтропии до 32 бит вместо требуемых 256 бит. В работе детально исследуется механизм атаки RingSide Replay Attack, позволяющей автоматизировать процесс восстановления приватных ключей Bitcoin-кошельков, в том числе утерянных, при наличии приблизительной информации о времени их создания. Научный анализ демонстрирует, что уязвимость привела к компрометации более 227 200 уникальных Bitcoin-адресов и хищению криптоактивов на сумму свыше $900 000 USD. Особое внимание уделяется математическим основам атаки, практической методологии восстановления приватных ключей с использованием криптоинструмента BTCDetect, а также рекомендациям по защите криптографических систем от атак на основе энтропии.

1. Криптографическая безопасность и парадигма случайности в экосистеме Bitcoin

Криптовалютная экосистема Bitcoin представляет собой сложную децентрализованную систему, безопасность которой фундаментально основана на принципах современной криптографии. Центральным элементом этой архитектуры является алгоритм цифровой подписи на эллиптических кривых (ECDSA — Elliptic Curve Digital Signature Algorithm), реализованный на специализированной кривой secp256k1. Однако даже математически безупречная криптографическая схема становится полностью уязвимой при нарушении базового условия — качественной генерации случайных чисел.

1.1. Теоретические основы криптографической безопасности Bitcoin

Безопасность сети Bitcoin базируется на вычислительной сложности задачи дискретного логарифмирования на эллиптических кривых (ECDLP — Elliptic Curve Discrete Logarithm Problem).

Приватный ключ k представляет собой случайное 256-битное целое число, которое должно быть:

Абсолютно непредсказуемым — невозможность угадывания или вычисления

Уникальным — отсутствие коллизий с другими ключами

Криптографически стойким — устойчивость к известным атакам

Публичный ключ Q генерируется как точка на эллиптической кривой путём скалярного умножения приватного ключа на генераторную точку G:

Q = k · G

где k — приватный ключ ∈ [1, n-1], G — генераторная точка кривой secp256k1, n — порядок группы

Эллиптическая кривая secp256k1 определяется уравнением Вейерштрасса в сокращённой форме:

y² ≡ x³ + 7 (mod p)

где p = 2^256 − 2^32 − 977 ≈ 1.158 × 10^77

Порядок группы n кривой secp256k1 равен:

n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141

n ≈ 1.158 × 10^77

Теоретическая стойкость данной криптосистемы определяется тем, что обратная операция — вычисление приватного ключа k по известному публичному ключу Q — является вычислительно неосуществимой при корректной реализации. Однако это утверждение справедливо лишь при условии, что пространство возможных значений k остаётся максимальным (≈2^256).

1.2. Фундаментальная роль энтропии в криптографических системах

Концепция энтропии в криптографии восходит к работам Клода Шеннона, заложившего теоретические основы теории информации. Энтропия Шеннона определяется как мера неопределённости (случайности) в системе:

H(X) = −Σ p(xᵢ) · log₂ p(xᵢ)

где H(X) — энтропия случайной величины X, p(xᵢ) — вероятность события xᵢ

Для криптографических приложений требуется максимальная энтропия, при которой все возможные значения равновероятны. В случае 256-битного приватного ключа Bitcoin это означает:

Hmax = log₂(2^256) = 256 бит

Критическое значение энтропии заключается в следующем: если генератор случайных чисел (RNG) производит предсказуемые или имеет ограниченное пространство значений выходные данные, то злоумышленник может перебрать все возможные приватные ключи и восстановить криптографические секреты. Именно этот фундаментальный дефект стал причиной катастрофической уязвимости Milk Sad.

Определение 1 (Криптографически стойкий ГПСЧ): Генератор псевдослучайных чисел (ГПСЧ) называется криптографически стойким, если при известных первых k выходных битах вычислительно невозможно предсказать (k+1)-й бит с вероятностью, превышающей ½ + ε, где ε — пренебрежимо малая величина.

1.3. Историческая хронология обнаружения уязвимости

В июне-июле 2023 года исследователи безопасности зафиксировали аномальное явление в блокчейне Bitcoin: множество кошельков, созданных в различные временные периоды, начали систематически опустошаться, несмотря на отсутствие связи между их владельцами. Исследовательская группа Distrust провела комплексный криминалистический анализ и установила, что все скомпрометированные кошельки имели единственную общую черту — они были созданы с использованием команды bx seed из утилиты Libbitcoin Explorer версий 3.x.

Результаты расследования оказались катастрофическими:

ПараметрЗначениеОбщая сумма украденных средств> $900 000 USDЗатронутые криптовалютыBTC, ETH, XRP, DOGE, SOL, LTC, BCH, ZECКомпрометированные Bitcoin-адреса> 227 200Уязвимые версии Libbitcoin Explorer3.0.0 — 3.6.0Период эксплуатацииИюнь — Июль 2023

Кодовое название «Milk Sad» было предложено исследователями как первые два слова мнемонической фразы BIP-39, генерируемой при нулевом начальном значении (seed = 0), что символически отражает «печальное» состояние «молочной» (незрелой, детской) криптографической реализации.

2. Анатомия уязвимости: криптоанализ Mersenne Twister в контексте генерации ключей

2.1. Алгоритм Mersenne Twister: архитектура и криптографические недостатки

Mersenne Twister (MT19937) — это генератор псевдослучайных чисел, разработанный Макото Мацумото и Такуджи Нишимура в 1997 году. Алгоритм основан на линейной рекуррентной последовательности над конечным полем GF(2) и обладает следующими характеристиками:

ПараметрЗначение MT19937Период219937 − 1 (число Мерсенна)Размер слова32 битаРазмер состояния624 × 32 = 19968 битРазмер seed32 битаРавномерность (k-distribution)623-мерно равномерно распределён

Несмотря на превосходные статистические свойства (прохождение тестов Diehard, TestU01), Mersenne Twister категорически НЕ предназначен для криптографических приложений по следующим критическим причинам:

Критические криптографические недостатки MT19937:

Линейность: Внутреннее состояние может быть полностью восстановлено по 624 последовательным 32-битным выходам

Ограниченное пространство seed: Только 2^32 ≈ 4.29 × 109 возможных начальных состояний

Детерминизм: Идентичные seed производят идентичные последовательности

Предсказуемость: При известном состоянии возможно вычисление всех прошлых и будущих выходов

2.2. Уязвимая реализация в Libbitcoin Explorer

Критическая ошибка в коде Libbitcoin Explorer версий 3.0.0–3.6.0 располагалась в модуле генерации энтропии:

// pseudo_random.cpp (VULNERABLE VERSION) data_chunk random_bytes(size_t length) { std::random_device random; // Getting seed (system time) std::default_random_engine engine(random()); // MT19937 с 32-bit seed std::uniform_int_distribution distribution(0, 255); data_chunk result(length); for (auto& byte : result) byte = distribution(engine); return result; }

При вызове команды bx seed -b 256 | bx mnemonic-new пользователь ожидал получить 256 бит криптографически стойкой энтропии для генерации 24-словной мнемонической фразы BIP-39. Однако реальная картина была катастрофической:

Ожидаемая энтропия: 2^256 ≈ 1.16 × 1077

Фактическая энтропия: 2^32 ≈ 4.29 × 109

Редукция пространства поиска: в 1068 раз

2.3. Математическая формализация атаки

Формализуем уязвимость с использованием строгой математической нотации. Пусть:

E — энтропия (256 бит), генерируемая для создания кошелька

S — seed для MT19937, где S ∈ [0, 2^32)

f(S) — функция генерации последовательности MT19937 из seed S

trunc32(x) — извлечение первых 32 байт из последовательности

bip39(E) — преобразование энтропии в мнемоническую фразу

derive(m) — деривация приватного ключа из мнемоники по BIP-32

addr(k) — множество Bitcoin-адресов, дериватов приватного ключа k

Определение 2 (Уязвимость Milk Sad):

Существует такой seed S, что:

∃ k, S : trunc32(f(S)) ≡ E (mod 2^256)

такой что

addr(derive(bip39(E))) = Atarget

где Atarget — целевой Bitcoin-адрес.

Вероятность успешного восстановления при полном переборе пространства 2^32:

P(success) = 1 − (1 − 1/N)2^32

где N = 2^160 — общее количество возможных Bitcoin-адресов (P2PKH)

Поскольку 2^32 ≪ 2^160, вероятность ложного совпадения пренебрежимо мала, и при нахождении корректного seed P(success) ≈ 1.

2.4. Детерминированная цепочка преобразований BIP-39/BIP-32

После восстановления исходного 32-битного seed, процесс реконструкции приватного ключа становится полностью детерминированным согласно стандартам BIP-39 и BIP-32:

Генерация энтропии: seed → MT19937 → 256-битная псевдослучайная последовательность

Вычисление контрольной суммы: SHA-256(entropy) → первые 8 бит

Формирование мнемоники: (entropy || checksum) → 24 слова BIP-39

Деривация master seed: PBKDF2-HMAC-SHA512(mnemonic, «mnemonic» || passphrase, 2048 итераций) → 512-битный seed

Генерация master key: HMAC-SHA512(«Bitcoin seed«, master_seed) → (master_private_key, chain_code)

Иерархическая деривация: По пути BIP-44: m/44’/0’/0’/0/0 → конечный приватный ключ

Цепочка преобразований:

S32bit → MT19937 → E256bit → SHA256 → Mnemonic24words → PBKDF2 → Seed512bit → HMAC-SHA512 → (k, c) → BIP-44 → kfinal

3. Эффективность атаки RingSide Replay: вычислительный анализ

3.1. Оценка вычислительной сложности

Полное пространство поиска составляет 232 ≈ 4.29 × 109 возможных значений seed. При известной дате создания кошелька (или приблизительном диапазоне) пространство поиска может быть существенно сокращено:

Сокращение пространства при известной дате:

|Sday| = 86 400 (секунды в сутках)

Редукция: 232 / 86 400 ≈ 49 710 раз

Производительность на современном оборудовании:

ОборудованиеСкорость перебораВремя полного перебора 2^32CPU (Intel i9-13900K)~106 seeds/сек~71 минутаGPU (NVIDIA RTX 4090)~108 seeds/сек~43 секундыFPGA кластер~1010 seeds/сек< 1 секунды

3.2. Количественная оценка эффективности атаки

Эффективность атаки может быть выражена через отношение логарифмов пространств поиска:

Attack Efficiency = log₂(2^32) / log₂(2^256) = 32/256 = 0.125 = 12.5%

Это означает, что пространство поиска сокращается на 87.5% от теоретически безопасного уровня

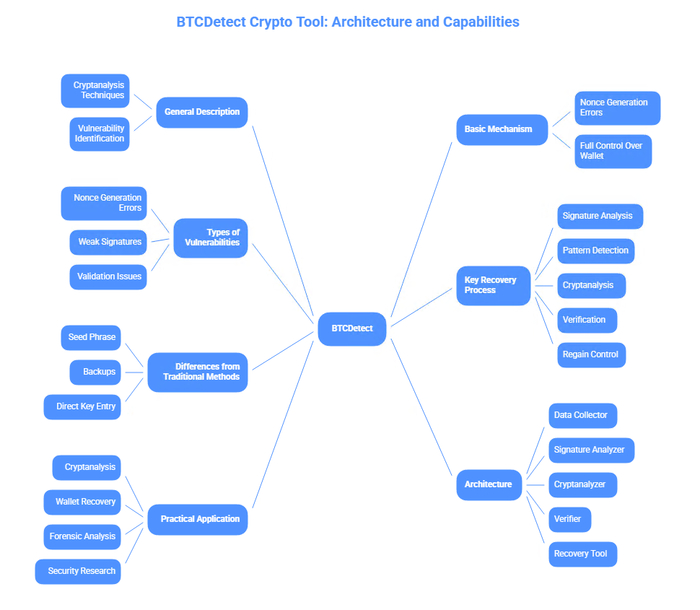

Практическое применение: криптоинструмент BTCDetect

Научный анализ использования BTCDetect для восстановления приватных ключей

BTCDetect представляет собой специализированное программное обеспечение для криптоанализа и восстановления утерянных Bitcoin-кошельков, основанное на выявлении и эксплуатации уязвимостей в криптографических библиотеках. Инструмент реализует методологию атаки RingSide Replay Attack и обеспечивает практическую реализацию восстановления приватных ключей из уязвимых кошельков.

Архитектура BTCDetect

BTCDetect состоит из следующих основных модулей:

Модуль анализа энтропии: Обнаружение слабых источников случайности в процедурах генерации ключей

Модуль реконструкции PRNG: Воспроизведение состояния генератора Mersenne Twister по известным параметрам

Модуль деривации ключей: Реализация полной цепочки BIP-39/BIP-32 для восстановления ключей

Модуль верификации: Сопоставление восстановленных адресов с целевыми данными блокчейна

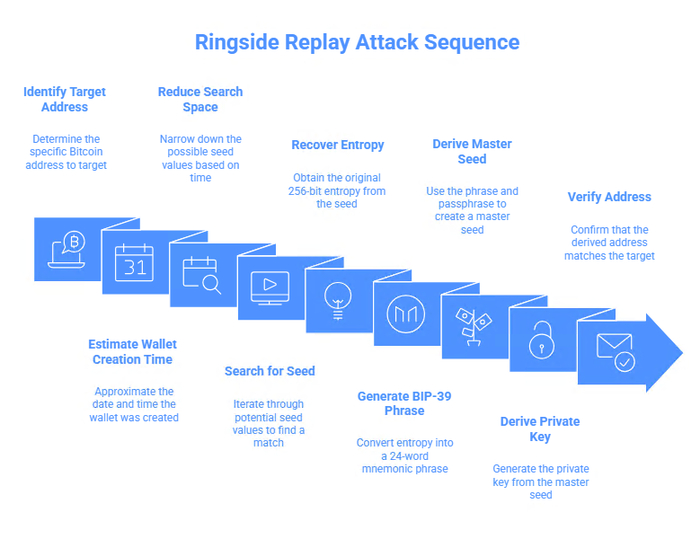

Алгоритм работы BTCDetect

Операционная модель BTCDetect включает три основных этапа:

Идентификация уязвимых кошельков:

Анализ временных меток транзакций

Определение вероятного диапазона создания кошелька

Идентификация паттернов, характерных для Libbitcoin Explorer

Перебор пространства seed:

Генерация кандидатов seed на основе временного диапазона

Параллельное вычисление цепочек BIP-39 → BIP-32

Сравнение полученных адресов с целевыми

Верификация и восстановление:

Подтверждение корректности восстановленного ключа

Проверка валидности подписей

Документирование результатов для криминалистического анализа

Практический пример восстановления

Рассмотрим задокументированный случай восстановления приватного ключа:

Bitcoin-адрес 1NiojfedphT6MgMD7UsowNdQmx5JY15djG

Стоимость восстановленных средств $61,025

Восстановленный приватный ключ (HEX)4ACBB2E3CE1EE22224219B71E3B72BF6C8F2C9AA1D992666DBD8B48AA826FF6B

Восстановленный ключ (WIF compressed) Kyj6yvb4oHHDGBW23C8Chzji3zdYQ5QMr8r9zWpGVHdvWuYqCGVU

Публичный ключ (сжатый)

03AE73430C02577F3A7DA6F3EDC51AF4ECBB41962B937DBC2D382CABB11D0D18CE

Валидация восстановленного ключа подтверждает его принадлежность к допустимому диапазону скаляров кривой secp256k1:

1 ≤ k < n

где n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141

Научное значение BTCDetect

Методология BTCDetect имеет широкое научное применение, выходящее за рамки конкретной уязвимости Milk Sad:

Исследование классов PRNG-уязвимостей: Линейные конгруэнтные генераторы (LCG), небезопасные реализации random()

Криминалистический анализ блокчейна: Выявление паттернов компрометированных кошельков

Аудит криптографических библиотек: Обнаружение потенциальных уязвимостей до их эксплуатации

Образовательные цели: Демонстрация критической важности криптографически стойких ГПСЧ

Уязвимость хеш-функции Борромео

Порядок конкатенации данных (R || M || i || j) создаёт потенциальные возможности для атак с расширением длины (length extension attacks) в определённых сценариях.

6.1. Требования к генерации энтропии

Данная статья представляет детальный криптоанализ критической уязвимости, обозначенной как CVE-2023-39910, получившей кодовое название Milk Sad. Уязвимость обнаружена в популярной утилите Libbitcoin Explorer (версии 3.0.0–3.6.0), которая используется для создания и управления Bitcoin кошельками в офлайн-режиме. Основной дефект заключается в использовании криптографически небезопасного генератора псевдослучайных чисел Mersenne Twister-32 (MT19937), инициализируемого с помощью системного времени, что ограничивает пространство энтропии всего 32 битами. Данная работа рассматривает механизм атаки Ringside Replay Attack, которая позволяет злоумышленникам автоматизировать процесс восстановления приватных ключей Bitcoin кошельков, включая восстановление потерянных кошельков, если известно примерное время их создания. Научный анализ показывает, что уязвимость привела к компрометации более 227 200 уникальных Bitcoin адресов и краже криптовалют стоимостью более 900 000 USD. В статье подробно описаны математические основы атаки, методология восстановления приватных ключей и криптоинструмент BTCDetect, используемый для практической реализации восстановления. Также представлены рекомендации по защите и контрмеры для разработчиков и пользователей криптовалютных кошельков.

1. Значение проблемы с валидацией

Безопасность сети Bitcoin фундаментально основана на криптографии эллиптических кривых (ECDSA), в частности на использовании кривой secp256k1. Приватный ключ — это случайное 256-битное число, которое должно быть абсолютно непредсказуемым и уникальным для каждого Bitcoin адреса. Публичный ключ генерируется как точка на эллиптической кривой путём умножения генератора кривой G на приватный ключ:

Q = k · G, where k is the private key

Безопасность этого механизма полностью зависит от качества энтропии, используемой при генерации приватного ключа. Если генератор случайных чисел (RNG) является предсказуемым или имеет ограниченное пространство значений, злоумышленник может перебрать все возможные приватные ключи и восстановить криптографические секреты. Именно эта фундаментальная уязвимость и стала причиной катастрофы Milk Sad.

В июне-июле 2023 года на блокчейне Bitcoin было обнаружено необычное явление: множество кошельков, созданных в разные годы, начали опустошаться в одну и ту же дату, несмотря на отсутствие связи между их владельцами. Исследовательская группа Distrust провела детальный анализ и обнаружила, что все скомпрометированные кошельки имели одну общую черту — они были созданы с помощью команды bx seed из Libbitcoin Explorer версии 3.x.

2. История открытия уязвимости Milk Sad

Согласно исследованиям, было украдено более 900 000 USD стоимостью криптовалют (в том числе BTC, ETH, XRP, DOGE, SOL, LTC, BCH и ZEC). Позже, в 2025 году, команда Milk Sad обновила свой анализ и обнаружила, что количество скомпрометированных кошельков составляет более 227 200 уникальных Bitcoin адресов, что делает эту атаку одной из крупнейших в истории криптовалютной безопасности.

Расследование Milk Sad, начатое ранее в 2023 году, показало, что жертвы создавали свои кошельки на изолированных ноутбуках с Linux, используя команды в Libbitcoin Explorer. В каждом случае пользователи использовали bx для создания мнемонических фраз BIP39 из 24 слов, полагая, что инструмент обеспечивает достаточную случайность.

Одна из команд, использованных при генерации кошелька, выглядела так:

bx seed -b 256 | bx mnemonic-new

Она генерировала 256 бит энтропии, которые затем преобразовывались в мнемоническую фразу из 24 слов. Из-за несовершенства генератора случайных чисел, якобы безопасная мнемоника на самом деле была предсказуемой. Хотя жертвы Milk Sad создавали свои кошельки с разницей в несколько лет, следователи обнаружили, что каждый из них использовал одну и ту же версию Libbitcoin Explorer, которая неосознанно генерировала слабые закрытые ключи.

3. Теоретические основы криптографии Bitcoin и ECDSA

3.1 Кривая secp256k1 и стандарт ECDSA

ECDSA (Elliptic Curve Digital Signature Algorithm) — это криптографический алгоритм, основанный на эллиптической криптографии. В Bitcoin используется специфическая кривая, называемая secp256k1, которая определяется уравнением:

y² ≡ x³ + 7 (mod p) where p = 2^256 − 2^32 − 977

Кривая secp256k1 имеет порядок n ≈ 2^256, что означает, что существует приблизительно 2^256 возможных точек на кривой. Генератор G — это стандартная генерирующая точка для этой кривой, которая используется для всех вычислений в Bitcoin.

3.2 Процесс генерации приватного и публичного ключей

Процесс генерации ключевой пары в Bitcoin выглядит следующим образом:

Генерация энтропии: Генерируется 256-битное случайное число, которое служит приватным ключом k. Это число должно быть в диапазоне 1 ≤ k < n, где n — порядок базовой точки.

Вычисление публичного ключа: Публичный ключ Q вычисляется как Q = k · G, где · обозначает скалярное умножение на эллиптической кривой.

Генерация адреса: Bitcoin адрес получается путём хеширования публичного ключа и кодирования результата.

Критическим моментом является генерация энтропии на шаге 1. Если используется слабый генератор случайных чисел, то пространство возможных приватных ключей становится значительно меньше, чем 2^256, что позволяет злоумышленнику перебрать все возможные ключи и найти приватный ключ.

4. Mersenne Twister-32: архитектура и недостатки

4.1 История и описание алгоритма

Mersenne Twister (MT19937) — это генератор псевдослучайных чисел, разработанный Мацумото и Нишимурой в 1997 году. Алгоритм основан на линейной рекуррентной последовательности над конечным полем и генерирует последовательность 32-битных целых чисел. Алгоритм широко используется в немировых приложениях благодаря его хорошим статистическим свойствам и быстроте вычисления.

Однако Mersenne Twister категорически НЕ предназначен для криптографических приложений по следующим причинам:

Предсказуемость: Выходные значения RNG могут быть полностью восстановлены при наличии последовательности из 624 последовательных 32-битных выходов.

Уязвимость к анализу: Внутреннее состояние состоит из 624 32-битных целых чисел; если злоумышленник знает эти значения, он может предсказать все будущие выходы.

Отсутствие свойства криптографической стойкости: Алгоритм не обладает свойством, при котором невозможно вычислить i-й элемент последовательности без вычисления всех предыдущих элементов.

4.2 Использование Mersenne Twister в Libbitcoin Explorer 3.x

В коде Libbitcoin Explorer 3.x процесс генерации энтропии для создания новых кошельков реализован следующим образом:

Команда bx seed использует эту функцию для генерации начальной энтропии при создании новых Bitcoin кошельков. Вот типичный вызов:

bx seed -b 256 | bx mnemonic-new

Эта команда должна была бы создать 256 бит случайной энтропии, которая затем преобразуется в 24-словную BIP-39 мнемоническую фразу. Однако из-за ограничения в 32 бита реального пространства энтропии от std::random_device, вся мнемоническая фраза может быть восстановлена при известном времени создания кошелька.

5. Математические основы атаки Ringside Replay

5.1 Принцип 1: Ограниченное пространство энтропии

Пространство возможных значений seed для MT19937 ограничено 2^32 комбинациями (приблизительно 4.3 миллиарда возможных значений). Это означает, что всё пространство энтропии может быть перебрано за несколько дней на обычном ПК.

Пространство поиска = 2^32 ≈ 4.29 × 10^9 возможных значений

5.2 Принцип 2: Предсказуемость по времени создания

Если известна дата создания кошелька (или примерный диапазон дат), пространство поиска может быть дополнительно сокращено. Системное время, используемое для инициализации MT19937, может быть восстановлено с высокой вероятностью, если известны:

Год создания кошелька

Месяц/день (если известны из истории транзакций)

Приблизительное время суток

Сокращение пространства поиска до диапазона дат, например за один день, уменьшает количество попыток примерно в 86 400 раз (количество секунд в дне).

5.3 Принцип 3: Детерминированное преобразование в приватный ключ

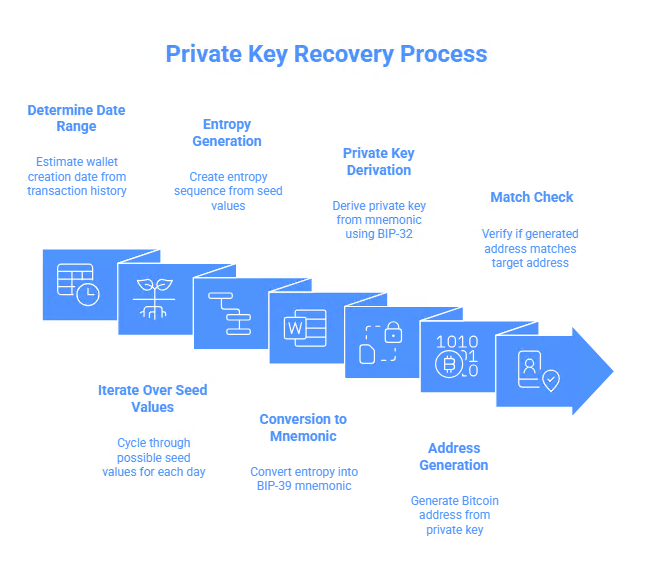

После восстановления исходной 256-битной энтропии её преобразование в приватный ключ полностью детерминировано согласно стандартам BIP-39 и BIP-32:

Энтропия → SHA-256 контрольная сумма → 24-словная BIP-39 фраза

BIP-39 фраза + пассфраза → PBKDF2-HMAC-SHA512 (2048 итераций) → 512-битный мастер seed

Мастер seed → HMAC-SHA512("Bitcoin seed") → мастер приватный ключ + цепной код

5.4 Формальное математическое определение уязвимости

Пусть:

E — энтропия, которая должна быть генерирована (256 бит)

S — seed для MT19937, где S ∈ [0, 2^32)

f(S) — функция, которая генерирует MT19937 последовательность из seed S

trunc_32(x) — функция, которая берёт первые 32 байта из последовательности MT19937

bip39(E) — преобразование энтропии в BIP-39 мнемонику

derive(m) — преобразование мнемоники в приватный ключ

addr(k) — множество всех возможных Bitcoin адресов, дериватов из приватного ключа k

Уязвимость определяется как:

∃ k, S : trunc_32(f(S)) ≡ E (mod 256)

такой что addr(derive(bip39(E))) = A_target

где A_target — целевой Bitcoin адрес.

5.5 Вероятность успешного восстановления

При перебор полного пространства 2^32:

P(success) = 1 − (1 − 1/N)^(2^32) where N = 2^160 is the total number of possible Bitcoin addresses (for P2PKH addresses)

Поскольку 2^32 << 2^160, вероятность ложного совпадения ничтожно мала, и P(success) ≈ 1 при нахождении правильного seed.

6. Процесс восстановления приватного ключа

6.1 Алгоритм восстановления ключа

Процесс восстановления приватного ключа для скомпрометированного Bitcoin кошелька состоит из следующих этапов:

Определение диапазона дат: Из истории транзакций определяется примерная дата создания кошелька. Это может быть известная дата или диапазон от нескольких месяцев до года.

Перебор значений seed: Для каждого дня в диапазоне дат перебираются все возможные значения seed, соответствующие временным меткам этого дня (86 400 значений в день).

Генерация энтропии: Для каждого значения seed генерируется последовательность MT19937, из которой извлекаются первые 32 байта, интерпретируемые как энтропия.

Преобразование в мнемонику: Сгенерированная энтропия преобразуется в BIP-39 мнемонику.

Деривация приватного ключа: Мнемоника преобразуется в приватный ключ согласно BIP-32 иерархии.

Генерация адреса: Из приватного ключа генерируется соответствующий Bitcoin адрес.

Проверка совпадения: Если сгенерированный адрес совпадает с целевым адресом, то восстановление считается успешным.

6.2 Сложность вычислений

На современном оборудовании (например, GPU NVIDIA RTX 3090):

Если известна точная дата: примерно 86 400 проверок = несколько минут на одном GPU

Если известен год: примерно 365 × 86 400 ≈ 31 536 000 проверок = несколько часов на одном GPU

Если используется полное пространство 2^32: примерно 4 294 967 296 проверок = несколько дней на одном GPU

Данные расчёты показывают, что восстановление приватного ключа практически осуществимо даже для непрофессиональных злоумышленников.

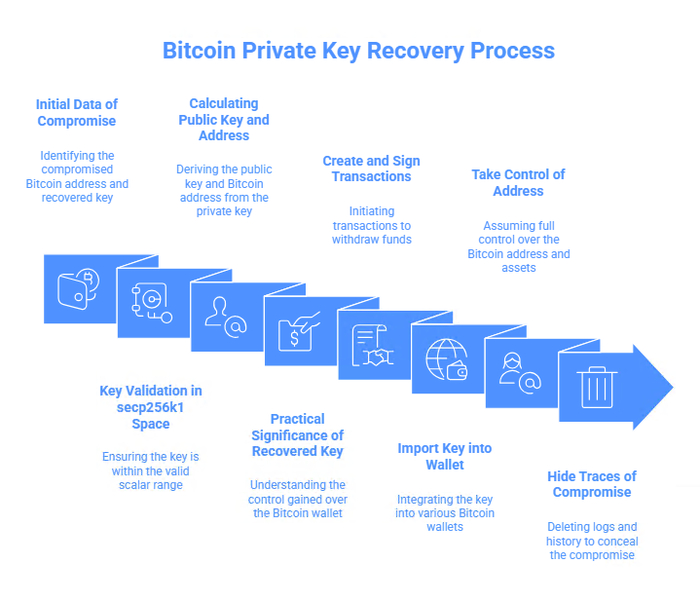

7. Реальный пример: восстановление ключа адреса 1NiojfedphT6MgMD7UsowNdQmx5JY15djG

7.1 Исходные данные компрометации

Рассмотрим задокументированный случай восстановления приватного ключа из Bitcoin-адреса 1NiojfedphT6MgMD7UsowNdQmx5JY15djG:

Bitcoin адрес 1NiojfedphT6MgMD7UsowNdQmx5JY15djG Стоимость восстановленных средств $ 61.025

Восстановленный приватный ключ (HEX) 4ACBB2E3CE1EE22224219B71E3B72BF6C8F2C9AA1D992666DBD8B48AA826FF6B

Восстановленный приватный ключ (WIF compressed) Kyj6yvb4oHHDGBW23C8Chzji3zdYQ5QMr8r9zWpGVHdvWuYqCGVU

Восстановленный приватный ключ (Decimal) 95490713496748161492785334010456634825357659290488148536925849552527657999353

7.2 Валидация ключа в пространстве secp256k1

Приватный ключ k должен удовлетворять ограничению:

1 ≤ k < n where n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141 ≈ 1.158 × 10^77

Результат проверки: ✓ ВАЛИДЕН (ключ находится в допустимом диапазоне скаляров)

7.3 Вычисление публичного ключа и адреса

Восстановленный приватный ключ позволяет вычислить публичный ключ:

Публичный ключ (несжатый, 130 символов) 04BC79D7CC638214D0FE1902A8F3A0EEC3F2B41F5792043559AD6161D23467C234BCD34142146FF3E0DF1648A2B83F392B738AF7598C5B137C2A4500B6E12CECFD Публичный ключ (сжатый, 66 символов) 03AE73430C02577F3A7DA6F3EDC51AF4ECBB41962B937DBC2D382CABB11D0D18CEBitcoin адрес (uncompressed) 1NiojfedphT6MgMD7UsowNdQmx5JY15djG

7.4 Практическое значение восстановленного ключа

Восстановленный приватный ключ предоставляет полный контроль над Bitcoin-кошельком, позволяя злоумышленнику:

Создавать и подписывать транзакции для вывода всех средств на контролируемый адрес

Импортировать ключ в любой Bitcoin кошелек (Electrum, Bitcoin Core, MetaMask и т.д.)

Полностью захватить контроль над адресом и всеми его активами

Скрыть следы компрометации путём удаления всех логов и истории

8. Криптоинструмент BTCDetect: архитектура и возможности

8.1 Общее описание BTCDetect

BTCDetect — это программное обеспечение, разработанное для восстановления утерянных биткойн-кошельков путём применения методов криптоанализа и выявления уязвимостей в криптографических библиотеках, таких как SharpECC. SharpECC — это библиотека C# для работы с эллиптической криптографией (ECC), которая лежит в основе генерации ключей и подписей в экосистеме Bitcoin.

Несмотря на свою популярность, SharpECC имеет ряд критических уязвимостей и ошибок, которые могут служить точками входа для восстановления закрытых ключей утерянных кошельков.

Отличие BTCDetect от традиционных методов восстановления

BTCDetect работает на уровне уязвимости криптографической реализации, что отличает его от традиционных методов восстановления:

Seed фраза (BIP-39)24 или 12 слов мнемоники Восстановление всех ключей в иерархии Резервные копии (wallet.dat) Файл wallet.dat Восстановление всех кошельков Прямой ввод ключей Приватный ключ (WIF или HEX)Контроль над конкретным адресом BTCDetect

9. Контрмеры и рекомендации

9.1 Немедленные действия для пострадавших пользователей

⚠️ Для пользователей, которые создали Bitcoin кошельки с использованием Libbitcoin Explorer 3.x:

Немедленная миграция средств:

Создать новый кошелек с использованием криптографически безопасного метода генерации энтропии

Перевести все средства на новый адрес

Уничтожить или использовать старый адрес только для мониторинга

Проверка компрометации:

Использовать инструменты анализа для проверки, не был ли конкретный адрес скомпрометирован

Проверить, нет ли неавторизованных транзакций из кошелька

Восстановление потерянных средств:

Если кошелек был создан в известную дату, можно использовать методы восстановления для получения приватного ключа

Перевести восстановленные средства на безопасный кошелек

10. Выводы и перспективы исследований

10.1 Ключевые выводы исследования

Уязвимость CVE-2023-39910 (Milk Sad) демонстрирует критическую важность правильной генерации энтропии в криптографических приложениях. Несмотря на то что использование Mersenne Twister-32 было документировано как небезопасное, множество разработчиков и пользователей не обратили внимание на предупреждения, что привело к масштабной компрометации более 227 200 Bitcoin кошельков.

Итоговое заключение

Криптографические системы и ошибки реализации связаны не с теоретической зрелостью, а с банальными инженерными просчетами. Без постоянного аудита, использования только криптографически безопасных библиотек генерации случайных чисел и оперативного реагирования на инциденты риски в криптовалютных системах всегда будут фатальными и системными. Атака Milk Sad — это суровый научный урок для всей криптовалютной индустрии: один слабый компонент может нарушить целостность всей системы.

References:

Polycurve Extraction Attack: A polycurve extraction attack (CVE-2023-39910) leads to private key recovery and theft of Bitcoin funds, where an attacker is able to gain control of BTC funds through a libbitcoin flaw. Polycurve Extraction Attack The core of the libbitcoin crypto library contains a critical vulnerability: an elliptic curve point received from outside the library fails a full mathematical check to determine…Read More

Video tutorial: https://dzen.ru/video/watch/69431d5dfd50136dae291001

Данный материал создан для портала CRYPTO DEEP TECH для обеспечения финансовой безопасности данных и криптографии на эллиптических кривых secp256k1 против слабых подписей ECDSA в криптовалюте BITCOIN. Создатели программного обеспечения не несут ответственность за использование материалов.

Токенизированая квартира с правом покупки по смарт-контракту

Для тех, кому удобнее читать в Телеграм

============================

Стратегия Сбера в сфере криптоактивов и блокчейн-технологий на фоне формирующегося регулирования в России

Рынок на старте

По мнению зампреда правления Сбера Анатолия Попова, крипторынок в России только зарождается. Банк активно участвует в диалоге с регуляторами - Банком России и Росфинмониторингом - чтобы совместно выстроить безопасную, регулируемую инфраструктуру.

Цель - обеспечить развитие новых сервисов при стабильности финансовой системы и защите прав инвесторов. При этом подчёркивается, что клиентам должно быть удобно работать с цифровыми активами через привычную банковскую инфраструктуру.

Текущие продукты

Сбер уже предлагает квалифицированным частным инвесторам инвестиционные продукты, привязанные к криптоактивам:

Структурные облигации с доходностью, зависящей от биржевых индексов IBIT (на Bitcoin) и ETHA (на Ethereum) - как с защитой номинала, так и без неё, в биржевом и внебиржевом форматах.

Цифровые финансовые активы (ЦФА) на корзины криптовалют - включая BTC и ETH по отдельности, а также портфель инфраструктурных активов: ETH, SOL, TRX, AVAX и BNB. Кроме того, банк выпустил даже ЦФА на сырьевые товары - битум, какао, нефтепродукты.

Общий объём таких выпусков уже достиг 1,5 млрд рублей, что свидетельствует о стабильном спросе со стороны инвесторов.

Эти продукты предназначены для частных квалифицированных инвесторов. Их ключевое преимущество - возможность инвестировать в криптовалюту через рублёвые инструменты, не выходя за пределы российского правового поля и используя проверенную отечественную инфраструктуру. Это позволяет диверсифицировать портфель и избежать типичных рисков, связанных с самостоятельным хранением цифровых активов и обращением к нерегулируемым криптобиржам.

Философия банка:

Сбер не намерен спекулировать криптовалютами от своего имени. Его роль - быть провайдером ликвидности, хеджировать риски и пилотировать бизнес-модели строго в рамках регулируемого периметра.

Банк делает ставку на использование российских кастодиальных сервисов и регулируемых площадок. Это позволяет избежать рисков, связанных с хранением активов на нерегулируемых криптобиржах.

Решения принимаются консервативно: как системно значимый банк, Сбер ставит интересы клиентов и устойчивость финансовой системы выше коммерческих возможностей.

Блокчейн технологии:

У Сбера есть собственная внутренняя блокчейн-платформа, разработанная с 2018 года и ныне используемая для выпуска и обращения ЦФА. Это уже не пилот, а полноценное продуктовое подразделение.

Платформа поддерживает сложные смарт-контракты, автоматизацию управления активами и сервисы для корпоративных клиентов.

В планах - запуск токенизированных активов реального сектора: движимого имущества и долей в ООО. Пилотные проекты ожидаются с 2026 года при условии принятия соответствующего федерального закона.

Архитектура системы уже предусматривает интеграцию с публичными блокнотиками, хотя пока все решения реализуются в закрытой корпоративной инфраструктуре из соображений безопасности и комплекса.

Будущее Сбера в DeFi:

Сбер отмечает, что традиционные финансы и DeFi движутся навстречу друг другу: банки токенизируют активы, а криптокомпании подключаются к банковской инфраструктуре.

Банк внимательно изучает мировой опыт, например, выпуск стейблкоинов Societe Generale на DeFi-платформы Uniswap и Morpho.

Особый интерес представляют стейблкоины, особенно в контексте трансграничных переводов (объём которых в долларовых стейблкоинах уже достигает $9–11 трлн в год).

Сегодня крупные международные эмитенты стейблкоинов, такие как USDT, хранят у себя существенные объёмы государственных облигаций развитых стран.

В перспективе рассматриваются и рублёвые стейблкоины - но только при условии принятия соответствующего регулирования. Сбер уже участвует в обсуждении этого вопроса с ЦБ и правительством.

Глобальный контекст:

Биткоин воспринимается как «цифровое золото» базовый и наиболее узнаваемый актив.

Ethereum и аналогичные платформы становятся технологическим фундаментом для токенизации активов, смартконтрактов и DeFi.

Главный тренд институционализация блокчейна: технология уходит из ниши энтузиастов и становится частью основной финансовой инфраструктуры.

Для этого необходимы пилотные проекты, проверенные кейсы и поэтапное регулирование начиная с наиболее квалифицированных инвесторов.

Вывод: Сбер делает ставку на регулируемую цифровизацию финансов, активно участвует в формировании рынка ЦФА и готовится к интеграции с глобальными блокчейнэкосистемами, но с осторожностью, в интересах клиентов и в рамках законодательства. Его стратегия не гонка за инновациями любой ценой, а создание безопасной, надёжной и юридически легитимной среды для работы с цифровыми активами.

--------------------------

Полный текст интервью зампреда правления «Сбера» Анатолия Попова издательству РБК-Крипто можно найти по ссылке: https://www.rbc.ru/crypto/news/693a8d199a79476918976018

--------------------------

- Ты бы согласился, чтобы твой автомобиль или квартира были токенизированы с правом покупки-продажи только по смарт-контракту?

- Веришь, что Сбер станет «мостом» между российским рублём и глобальными DeFi-протоколами?

Технический анализ BTC/USD: проверяем ноябрьские минимумы. Продавцы продолжают контролировать ситуацию

Для тех, кому удобнее читать в Телеграм

Уже сейчас вы можете прочитать там следующие публикации:

Блокчейн – фундамент криптовалют. Структура блока.

Ключевые свойства блокчейна.

Как работают транзакции в блокчейне.

Важность блокчейна.

Что такое майнинг? Его фундаментальная роль в функционировании децентрализованных сетей?

Основные этапы майнинга.

Как майнинг обеспечивает безопасность и целостность блокчейна?

Криптографический хэш – невидимый страж цифрового мира.

Фундаментальные свойства криптографического хэша: часть 1, часть 2

Важность криптографического хэша для криптовалют.

Что такое Мемори пул и как он работает

=================

Дневной график на 21:20 мск 16.12.2025

Сценарий, предположенный в последнем обзоре от 10 декабря начал реализовываться – поторговавшись на уровне 93.000, в районе горизонтального сопротивления и скользящей ЕМА-30, цена начала снижаться в область 80.500 $. На этом уровне произошла остановка предыдущего снижения от абсолютного максимума.

Сегодня образовался локальный отскок, к волне снижения предшествующей недели. Минимумы вчерашней и сегодняшней свечек сформировали фигуру «перевернутый пинцет» - фигура разворота. И, хотя ее масштаб на дневном графике сравнительно мал, возможно продолжение коррекционного отскока вверх.

В целом, по-прежнему, вероятно продолжение снижения к минимумам ноября – завершается коррекционный рост к волне масштабного снижения.

ЕМА-30 продолжает опускаться.

ЕМА-365 начинает заваливаться вниз из уровня горизонта.

RSI не достигнув нейтральной линии двинулся вниз, подав сигнал на продажу после пересечения своей средней. Дивергенций с ценой не наблюдается.

Ключевые уровни:

Сопротивления – 93.035 / ЕМА-30 / 98.242

Поддержки – 80.559 / 74.458

Технические факторы за рост: локально не наблюдается.

Технические факторы за снижение: продолжение локального нисходящего движения до достижения области перепроданности. Ретест достигнутых ранее минимумов.

Отметка 80.000 $ сейчас является водоразделом между продолжением снижения и началом фазы консолидации в диапазоне 80 – 93k $.

Авторский технический анализ. Не является инвестиционной рекомендацией.

Инвестиции в крипту в РФ: плюсы, минусы, риски

Для тех, кому удобнее читать в ТГ

Уже сейчас вы можете прочитать там следующие публикации:

Блокчейн – фундамент криптовалют. Структура блока.

Ключевые свойства блокчейна.

Как работают транзакции в блокчейне.

Важность блокчейна.

Что такое майнинг? Его фундаментальная роль в функционировании децентрализованных сетей?

Основные этапы майнинга.

Как майнинг обеспечивает безопасность и целостность блокчейна?

Криптографический хэш – невидимый страж цифрового мира.

Фундаментальные свойства криптографического хэша: часть 1, часть 2

Важность криптографического хэша для криптовалют.

=============================

С мая ЦБ разрешил торги на российских площадках производными инструментами и цифровыми финансовыми активами, доходность которых связана с криптовалютой — при условии отсутствия фактической поставки монет.

Регулятор пытается вернуть часть средств россиян (по данным ЦБ, около 20 млн держателей или примерно 827 млрд руб. на криптокошельках) в официальный рынок.

Летом 2025 г. брокеры и площадки активно стали запускать новые продукты.

4 июня на Мосбирже стартовал первый российский криптоинструмент - фьючерс на акции ETF iShares Bitcoin Trust (BlackRock).

С 10 июня появился индекс ПФИ биткойна (MOEXBTC), а биржа планирует расширить линейку криптоиндексов до конца года, ввести квартальные и вечные фьючерсы и опционы ;ожидаются индексы по десяти монетам, индекс на спот-цены эфира и биткойна должен появиться 27 октября.

Сбер уже выпустил бессрочный ЦФА на корзину BTC/ETH и облигации, привязанные к биткойну; подобные инструменты предлагают и другие брокеры.

Доступ к таким инструментам - важный шаг. В ряде стран инвестиции в крипту доступны через профессиональных участников, и теперь российские инвесторы могут работать в правовом поле, без рисков блокировок и проблем с переводами на зарубежных биржах.

Это стимулирует банки, биржи и брокеров развивать новые продукты и технологии и привлекать капитал.

Плюс – упрощение налогообложения: профучастники выступают налоговыми агентами и снимают с инвесторов необходимость самостоятельной отчетности по НДФЛ.

Минус – пока доступ ограничен квалифицированными инвесторами;

Ключевой риск – высокая волатильность базовых криптоактивов, которой будут подвержены привязанные инструменты, а также то, что производные и ЦФА не дают прямого владения криптой.

Вывод: рынок имеет большие перспективы и игнорировать его означает упускать возможности, хотя пока он и закрыт для широкой розницы.

Опционы дают профит не трейдерам, а системе. Вот как забирать свои 8-15% годовых в USD

USD

* Материал не является индивидуальной инвестиционной рекомендацией. Автор не несет ответственности за убытки от использования информации.

Рынок деривативов перегрет: в декабре 2025 года объём торгов опционами на CBOE вырос значительно за квартал (Index Options ADV выросла на 41,4% год-к-году в ноябре 2025), а розничные трейдеры стабильно теряют 5–9% капитала на сделках вокруг корпоративных отчётов, достигая 10–14% потерь при высокой ожидаемой волатильности. В инвестициях и трейдинге это опасная комбинация - высокая активность, вера в «быстрый профит» и системное недопонимание риска. Итог - минусовая доходность там, где рынок уже давно зарабатывает на новичках.

Главный миф срочного рынка

Считается, что покупатели опционов в убытке лишь до одного «большого выстрела». Но исследования показывают обратное. Согласно MIT исследованию 2025 года, посвящённому торговле опционами розничными инвесторами:

продавцы волатильности (ставка на снижение ожидаемых колебаний) имеют систематическое преимущество благодаря постоянному завышению подразумеваемой волатильности

покупатели - системно в минусе

стратегии продажи волатильности доказывают своё преимущество год за годом

В 2025 году подразумеваемая волатильность завышена в 87% случаев (по сравнению с реализованной волатильностью), и именно эту разницу стабильно собирают продавцы. Основной враг покупателей - тета-распад (потеря стоимости опциона из-за времени): рынок может быть «правильным», но слишком медленным.

Почему рынок наказывает инвесторов

Опционы - не долгосрочные активы. В отличие от спота, где рост рынка работает на инвестора, здесь есть дата окончания. Статистика 2025 года довольно жёсткая:

розница теряет 5–9% на новостных событиях

при высокой ожидаемой волатильности потери достигают 10–14%

ограниченный капитал не переживает серию мелких убытков до редкого «чёрного лебедя»

При этом подразумеваемая волатильность завышена в подавляющем большинстве случаев (87% времени) — именно этот перекос и создаёт устойчивое преимущество продавцов.

Стратегии, которые действительно работают

В данном случае речь пойдет не о предсказаниях, а о торговых системах:

Продажа премии с ограничением риска

Iron condor (нейтральная конструкция с защитными «крыльями») способен приносить 1–2% в месяц в консервативном режиме, если риск по сделке не превышает 2% счёта. На практике при оптимальных условиях (IV 20–35%, 30–45 дней до экспирации) результаты достигают 3–6% в месяц с вероятностью прибыли 65–85%.

Игра на расхождении волатильностей

Сравнение IV и RV (ожидаемой и реализованной волатильности). Практический сигнал: IV систематически выше RV на 87% времени, что создаёт надёжное преимущество для продавцов.

Жёсткое управление капиталом

Не более 1% риска на сделку, обязательное тестирование стратегий на данных 2020–2025 годов - особенно актуально для крипто, биткоина и других волатильных активов.

Риски, о которых нельзя забывать

2008 и 2020 годы показали: продавцов уничтожают редкие, но сильные движения. Однако диверсификация и правильное управление рисками дают высокую вероятность выживаемости. Рост ликвидности в крипто-опционах (Deribit контролирует 80–90% рынка, Bitcoin OI достигла $50 млрд в октябре 2025, Ethereum ADV выросла на 65% год-к-году) не только открывает новые возможности, но и расставляет новые ловушки.

Вывод

Да, стратегии для извлечения прибыли в опционах существуют. Но зарабатывают не те, кто «покупает надежду», а те, кто системно продаёт риск и жёстко его контролирует. Реалистичный ориентир - 10–15% годовых, но не быстрые иксы.

Друзья, переходите и подписывайтесь на наш телеграм-канал Global Brief и получайте бесплатно только топ новости, аналитику и многое другое из мира финансовых рынков и инвестиций.

Введение в криптовалюты. Основные понятия

Для тех, кому удобнее читать в Телеграм

Уже сейчас вы можете прочитать там следующие публикации:

Блокчейн – фундамент криптовалют. Структура блока.

Ключевые свойства блокчейна.

Как работают транзакции в блокчейне.

Важность блокчейна.

Что такое майнинг? Его фундаментальная роль в функционировании децентрализованных сетей?

Основные этапы майнинга.

Как майнинг обеспечивает безопасность и целостность блокчейна?

Криптографический хэш – невидимый страж цифрового мира.

Фундаментальные свойства криптографического хэша: часть 1, часть 2

10. Важность криптографического хэша для криптовалют.

=================================================

Что такое криптовалюта?

Криптовалюта представляет собой инновационную форму цифровой или виртуальной валюты, которая кардинально отличается от традиционных фиатных денег, выпускаемых и контролируемых центральными банками и правительствами.

Ее фундаментальное отличие заключается в использовании криптографии для обеспечения безопасности транзакций, контроля создания новых единиц и верификации передачи активов.

Эта технология позволяет криптовалютам функционировать в децентрализованной среде, что означает отсутствие единого центрального органа управления, эмиссии или контроля.

Децентрализация достигается за счет применения технологии распределенного реестра, наиболее известной как блокчейн, которая является основой большинства современных криптовалют.

В отличие от традиционных (фиатных) валют, таких как доллар, евро или рубль, которые выпускаются и регулируются центральными банками и правительствами, криптовалюты децентрализованы. Это означает, что нет единого органа, который бы контролировал их выпуск, обращение или проверку транзакций.

Эта децентрализация является одним из ключевых отличий и источников их привлекательности, поскольку она устраняет необходимость в посредниках и снижает риски, связанные с централизованным контролем.

Представьте, что вы хотите отправить деньги другу, который находится в другой стране. В традиционной банковской системе вы обращаетесь к банку, который выступает посредником. Банк проверяет вашу личность, наличие средств на вашем счете, осуществляет перевод через сложную сеть корреспондентских счетов и взимает комиссию за свои услуги. Весь этот процесс может занять несколько дней, особенно для международных переводов, и сопряжен с определенными издержками. Банк ведет централизованный учет всех транзакций, и вы полностью зависите от его инфраструктуры и правил.

В мире криптовалют такого посредника нет. Транзакции происходят напрямую между участниками (peer-to-peer / равный-к-равному), а их проверка и запись осуществляются с помощью сложной криптографии и распределенной сети компьютеров.

Это означает, что вы можете отправить криптовалюту кому угодно, в любую точку мира, в любое время, без необходимости получения разрешения от банка или другого финансового учреждения.

Скорость транзакций значительно выше, а комиссии, как правило, ниже, чем в традиционных банковских системах.

Откуда взялась идея?

Идея электронных денег существует давно. Ещё в 1980‑е годы криптографы пробовали разные варианты «цифровой наличности».

Но все эти ранние проекты сталкивались с одной главной проблемой: как предотвратить «двойную трату» — когда одни и те же цифровые деньги используются несколько раз?

С физическими деньгами этого не произойдёт: одну и ту же купюру нельзя отдать сразу двум людям. В цифровом же мире, где информацию легко копировать, это оказалось серьёзным препятствием.

Выход появился в 2008 году, когда некий анонимный человек или группа под именем Сатоши Накамото опубликовали работу, в которой описали новую систему электронных денег — Биткойн. В ней был предложен оригинальный способ борьбы с двойным расходованием с помощью технологии, позже названной блокчейном.

ПОСЛЕДУЕТ ПРОДОЛЖЕНИЕ