Всем привет!

Сегодня я расскажу о развёртывании программы удаленного доступа TightVNC. Это свободно распространяемое программное обеспечение с открытым исходным кодом. Честно говоря, как программа удаленного доступа она используется достаточно редко. Чаще её применяют как программу для оказания удаленной помощи в локальной сети. Об этом и пойдет речь.

Планирование развертывания

Архитектура ПК

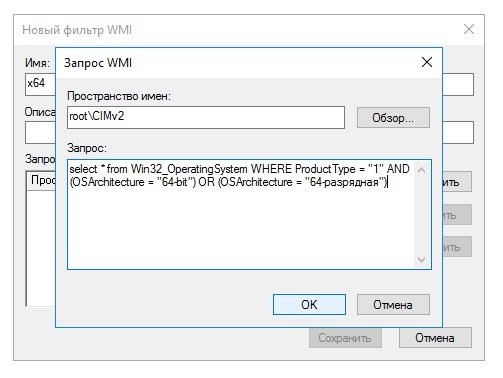

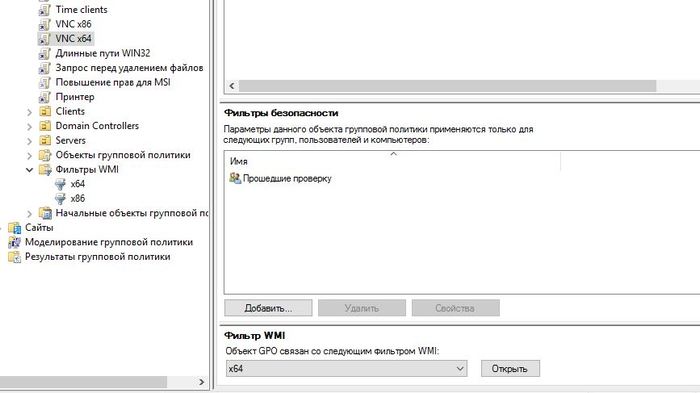

Нам следует определиться с архитектурой операционных систем. В нашем случае будем развёртывать 32-х и 64-х разрядные версии программ. Нам потребуется создать WMI фильтры для правильного назначения будущих групповых политик.

Открываем оснастку управление групповой политикой и переходим в раздел фильтров WMI. Там создаем два новых фильтра со следующим содержимым:

Для 32-разрядных клиентских операционных систем:

select * from Win32_OperatingSystem WHERE ProductType = "1" AND NOT (OSArchitecture = "64-bit") OR (OSArchitecture = "64-разрядная")

Для 64-разрядных клиентских операционных систем:

select * from Win32_OperatingSystem WHERE ProductType = "1" AND (OSArchitecture = "64-bit") OR (OSArchitecture = "64-разрядная")

Размещение пакетов

Следует определить общедоступный каталог на сервере, откуда компьютеры будут брать дистрибутив. Предоставляем права на чтение для группы «Компьютеры домена». Можно использовать каталог Netlogon контроллера домена.

Загрузка программного обеспечения

Сначала требуется скачать TightVNC. Скачиваем под обе архитектуры и сохраняем в подготовленный каталог. Устанавливать пока ничего не нужно.

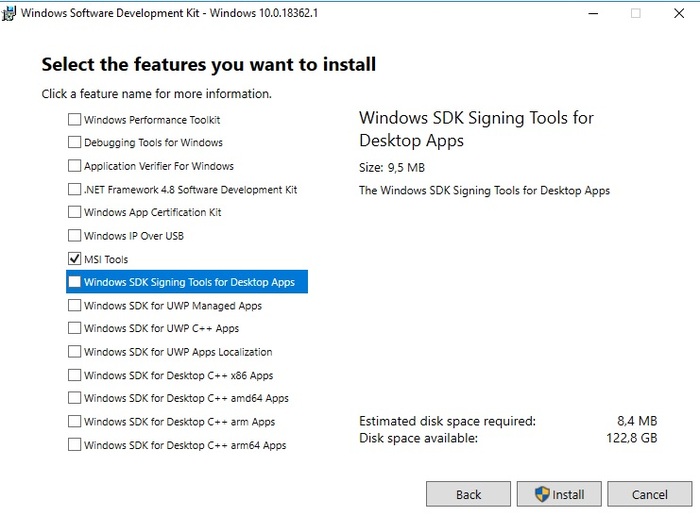

Далее нам требуется приложение Orca из Windows Installer SDK. Соответственно идем в интернет и скачиваем Пакет SDK для Windows 10. Запускаем и в выборе компонентов для установки снимаем все галочки кроме MSI Tools.

Хочу заметить, Orca не установилась автоматически. Был только загружен установщик. Неприятно, но ничего: следуем по пути установки Windows Kit и устанавливаем её вручную.

C:\Program Files (x86)\Windows Kits\10\bin\10.0.18362.0\x86

Формирование пакета преобразования

Открываем Orca, в главном меню выбираем пункт Transform — New Transform. Далее через File — Open открываем наш скачанный MSI. В окне появляется список таблиц с обилием значений. Описание значений не составит труда найти в интернете. Опишу те, которыми пользовался лично.

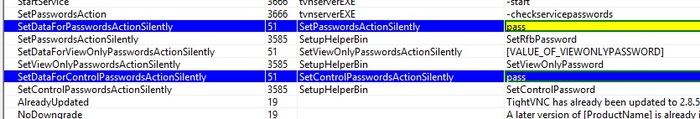

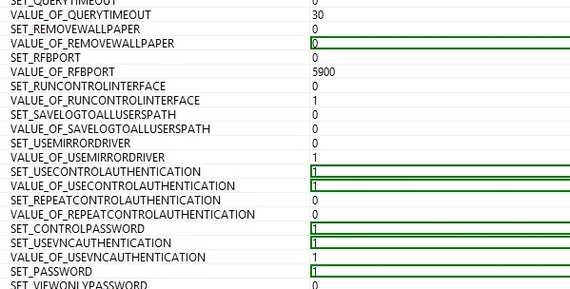

Задаем пароль доступа

В поле SetDataForPasswordsActionSilently мы задаем пароль для удаленного управления. В поле SetDataForControlPasswordsActionSilently мы задаем пароль для редактирования настроек TightVNC. Это необязательное поле, ведь управлять настройками службы могут только администраторы.

Выставляем значение 1 для полей, типов аутентификации, которым мы задали пароли.

SET_USECONTROLAUTHENTICATION

VALUE_OF_USECONTROLAUTHENTICATION

SET_CONTROLPASSWORD

SET_USEVNCAUTHENTICATION

SET_PASSWORD

Ограничение доступа по IP адресам

При желании можем задать ограничение удаленного подключения по IP адресам. Для этого устанавливаем значение ниже в 1.

SET_IPACCESSCONTROL

Тогда в таблице Registry находим параметр

IpAccessControl_RegValue

Там указываем IP адреса или их диапозон и через двоеточие параметр доступа: 0 — разрешен, 1 — запрещен. IP адреса и диапозоны перечисляем через запятую. В примере ниже мы разрешаем удаленное управление только IP адресов 192.168.1.2 и 192.168.1.2. Очень важно кроме разрешения доступа добавить диапозон адресов для запрета доступа. Разрешение не запрещает!

192.168.1.2:0,192.168.1.3:0,0.0.0.0-255.255.255.255:1

Скрываем фоновый рисунок

SET_REMOVEWALLPAPER

VALUE_OF_REMOVEWALLPAPER

Отвечает за скрытие фоновой картинки рабочего стола при подключении. Полезно при плохом соединении. Для этого в обоих параметрах ставим 1.

Сохранение пакета модификации

После настроек всех параметров, выбираем пункт Transform — Generate transform. Полученный MST файл сохраняем в созданный ранее каталог.

Создание групповых политик

Последним этапом будет создание и настройка групповых политик. Как помните, их у нас две: для x86 и x64. Возвращаемся в оснастку управление групповой политикой и две новых политики. Каждой назначаем соответствующий WMI фильтр.

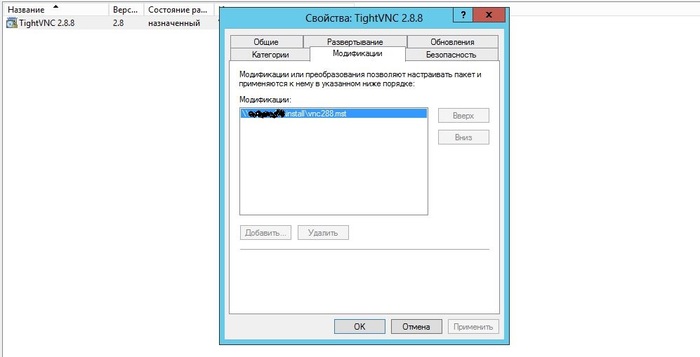

Открываем созданную политику для редактирования и направляемся по пути: Конфигурация компьютера — политики — конфигурация программ — установка программ. Далее выбираем Действие — Создать пакет. Указываем наш MSI, метод развёртывания — особый.

Открывается окно свойств пакета. Нас интересует закладка Модификации, там мы указываем путь до MST файла, сохраненного ранее. Сохраняем настройки.

На этом, пожалуй, всё. При следующей загрузки на компьютеры будет установлен TightVNC с заданными нами настройками.

Пост является копией заметки в моём блоге.