Доступен полностью свободный Linux-дистрибутив Trisquel 11.0

Опубликован релиз полностью свободного Linux-дистрибутива Trisquel 11.0, основанного на пакетной базе Ubuntu 22.04 LTS и ориентированного на использование в небольших предприятиях, в образовательных учреждениях и домашними пользователями. Trisquel лично одобрен Ричардом Столманом, официально признан Фондом Свободного ПО в качестве полностью свободного и помещен в список рекомендованных фондом дистрибутивов. Для загрузки доступны установочные образы, размером 2.2 ГБ и 1.2 ГБ (x86_64, armhf, arm64, ppc64el). Выпуск обновлений для дистрибутива будет осуществляться до апреля 2027 года.

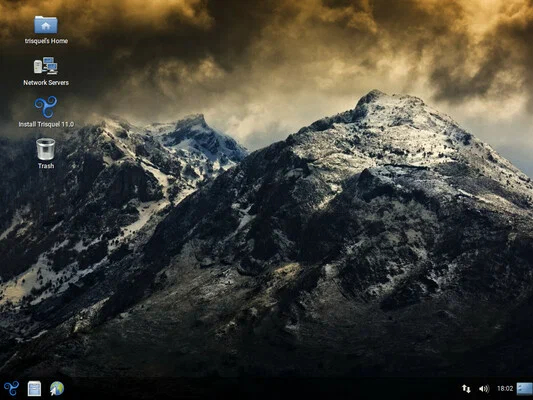

Дистрибутив примечателен исключением из поставки всех несвободных компонентов, таких как бинарные драйверы, firmware и элементы графического оформления, распространяемые под несвободной лицензией или использующие зарегистрированные торговые марки. Несмотря на полный отказ от проприетарных компонентов, Trisquel совместим с Java (OpenJDK), поддерживает большинство аудио- и видео-форматов, включая работу с защищенными DVD, задействуя при этом только полностью свободные реализации данных технологий. В качестве рабочих столов предлагаются MATE (по умолчанию), LXDE и KDE.

В новом выпуске:

Осуществлён переход с пакетной базы Ubuntu 20.04 на ветку Ubuntu 22.04.

До версии 5.15 обновлён полностью свободный вариант ядра Linux - Linux Libre, очищенный от проприетарных прошивок и драйверов, содержащих несвободные компоненты.

Рабочий стол MATE обновлён до версии 1.26. Опционально для установки доступны пользовательские окружения LXDE 0.10.1 и KDE Plasma 5.24.

Обновлены версии программ, в том числе Abrowser (переименованный Firefox) 110, Icedove (Thunderbird) 102.8, LibreOffice 7.3.7, VLC 3.0.16.

Началось формирование сборок для систем с процессорами на базе архитектур PowerPC 64(ppc64el) и AArch64 (ARM64).