Мамкины хакеры на страже незалежности.

Сегодня многие IT-сообщества обсуждают обнаруженную в открытом доступе свежую и постоянно обновляемую базу данных московских станций скорой помощи. Ситуация, конечно, неприятная. Мало того, что всем желающим стали доступны персональные данные врачей и пациентов, так еще и сама база располагается на немецком хостинге. И это в том время, пока Роскомнадзор штрафует Twitter за отказ в предоставлении сведений о локализации баз персональных данных россиян на территории страны.

Владельцем базы может являться ООО «Компьютерные интеллектуальные системы», но интересно в первую очередь не это. Интересны те, кто эту базу данных нашел.

Информация о «взломе» - если находку открытой базы можно считать взломом - была опубликована на канале украинской хакерской группы THack3forU и, честно говоря, группа эта весьма странная.

Участники группы неоднократно брали на себя ответственность за разного рода киберинциденты, начиная от взломов сайтов и заканчивая DDoS-атаками во славу Украины. Судя по тому, что на дефейснутых сайтах они оставляли сообщение: «You are Lamer...This site will been hacked!», с английским у ребят не очень.

Как, впрочем, и с русским. Эту информацию подтверждает сохраненный кэш сайта группировки (http://www.thack3foru.zzz.com.ua/) от 15 июня 2017 года.

«Мы хакерская группировка. Были созданы примерно в 2016-2017, в Украине», - гласит сайт (Telegram-канал группировки дает более точную дату ее создания – 18.08.2016 года).

Сайт изобилует нелепыми орфографическими ошибками. Типичные примеры оборотов, используемых авторами: «я в крации раскажу», «неприйемливое действие», «ваши куки шифрируються» и т.д.

Вообще, если бы я увидел этот сайт 2 года назад, я бы решил, что это шутка каких-то школьников-недоучек. Вот только посмотрите на содержание пафосного раздела «Присоединяйся к мощи THack3forU»:

Если вы хотите помочь в войне с нашими противниками, а это: Кибер Дружина, Большой брат и т.д. Те что заставляют вас думать что у вас свобода действия! Но на самом деле они за вас уже все решили! Что бы помочь нам вам надо скачать на ваш пк/ноут с ОС Windows xp/7/8.1/10, программу.

Скачать — Пароль на архив THack3forU, так как это является по мнению анти-вирусов, троян, добавьте его в белый список!

Мы честные, с помощью этой программы мы получаем мощность вашего железа и будем использовать его для совершения атак, ваш ip и пк не пострадает! Нагрузка на цп будет макс. 30%! Если ты хочешь уничтожить коррупцию, эмуляцию свободы, несправедливость, скачивай!

THack3forU рассказывает правду решать вам!

Присоединяйся!!!

К сожалению, прога умерла вместе с сайтом, что лишает нас возможности отреверсить ее и посмотреть, чем же она была на самом деле: майнером или каким-нибудь софтом для распределенных вычислений, использовавшимся для подбора паролей. Но вообще сам подход, когда представители мега-анонимной хакерской группировки, борющиеся за свободу и равенство, предлагают скачать с их сайта непонятную программу, отключив при этом антивирус, умиляет.

Согласно данным Telegram-канала и информации с сайта, в состав группировки входят 3 человека: AnarxistUA, OneDayforU и UjuH. При этом Анархист является, пожалуй, самым активным участником, он охотно раздает интервью другим каналам и, если верить сайту, пишет софт.

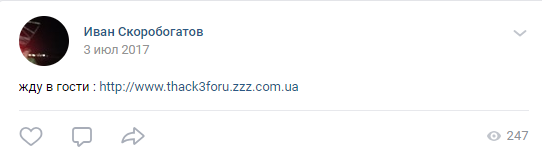

Простой поиск по названию группировки в Гугле приносит интересные результаты. На первой же странице поисковой выдачи мы видим ссылку на страницу «В контакте», принадлежащую некоему Ивану Скоробогатову из Ижевска. В качестве ника в ВК Иван выбрал себе «vzlom__nev», а 3 июля 2017 года на своей странице он оставил сообщение: «жду в гости : http://www.thack3foru.zzz.com.ua».

Видимо оно и послужило причиной индексации его профиля гуглом.

Впрочем, поисковики знают об Иване несколько больше, чем он думает. В частности, в кэше одного из них осталась информация о том, что до того, как стать Скоробогатовым, Иван носил фамилию Кожевников. Также легко находятся его электронная почта и профиль на Mail.ru.

Но посмотрим, какие еще плоды принесет поиск. Быстро обнаруживается еще пара фейковых профилей в ВК, используемых в основном для рекламы, а также принадлежащие группировке THack3forU аккаунты Google и каналы на YouTube. Вся эта информация была получена буквально за 5-7 минут просмотра лент поисковой выдачи.

Быть может хакеры специально пускают нас по ложному следу? Посмотрим дальше.

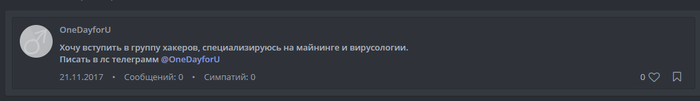

Вот, например, в ноябре 2017 года один из участников группы под ником OneDayforYou хотел вступить в группу хакеров, указав, что его специальностью являются майнинг и вирусология. Вы все еще помните то предложение скачать файлик с их сайта, отключив антивирус?

Оставим открытым вопрос о квалификации хакера, который пишет сообщение на форуме с просьбой принять его в хакерскую группу!

Дальше становится еще смешнее. Той же осенью 2017 года на одном небезызвестном форуме, столь любимой wannabe хакерами и социальными мошенниками, некто под ником sembi запостил сообщение «ищу базу ответов для бота» и привел в пример фрагмент, содержащий строку if(msg.body == «Как называется ваша групировка?»)msg.send(«THack3forU»);

Не верите? Смотрите сами.

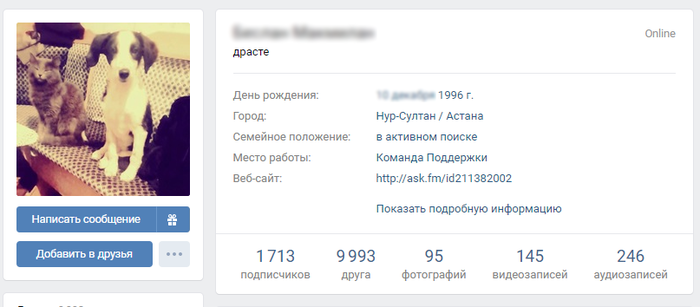

Поиск по сообщениям этого товарища быстро приводит нас к его профилям в Instagram и «В контакте». Вскоре обнаруживаются его Qiwi-кошелек, адрес электронной почты на Mail.Ru (facepalm), а также профили на других околохакерских форумах. Qiwi-кошелек связан с телефонным номером, который «светится» в записных книжках как «Бес» и «Хакер Беслан».

Параллельно обнаруживается, что весной 2017 года некий пользователь запостил фрагмент бота для VK, содержащего строку: «if(msg.body == «Хакер»)msg.send(«THack3forU»);».

Одно и то же сообщение с разницей в 1 день было размещено на двух форумах юзерами под никами DIEZ и NeXXXuS, которые при ближайшем рассмотрении оказываются одним человеком.

Текст сообщений бота демонстрирует нам классический пример подросткового юмора, а его автор как и все прочие участники этой истории на своем примере учит нас сетевой конспирации, размещая на том же форуме ссылку на свой профиль в контакте с просьбой бесплатно нагнать лайки под фотоальбомом.

Профиль принадлежит… вечно молодому челябинскому школьнику.

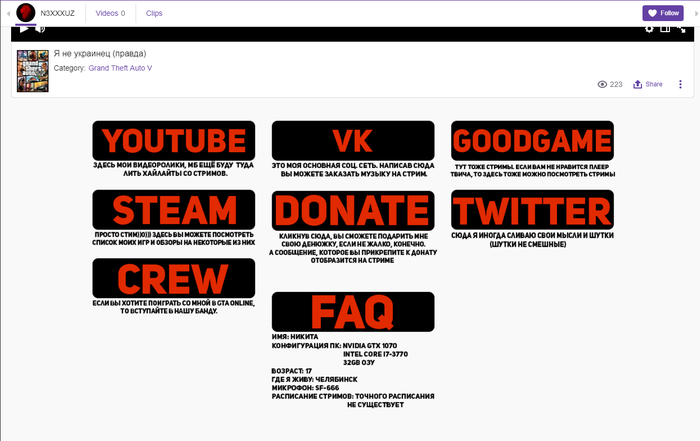

Наш герой умудрился засветить Instagram, Twitter, Jabber, еще один Telegram-аккаунт, ссылку на Яндекс.Диск и профиль в Twitch…

Что мы имеем в итоге? 3 страницы В контакте, принадлежащие трем школьникам, интересующимся хакерской темой, но не имеющим ничего общего с Украиной.

О чем это может говорить? Например, о том, что эти «мамкины хакеры», прикрываются модной нынче темой противостояния государств в киберпространстве, надеясь тем самым замести следы, а сами кодят помаленьку свои майнеры и троянчики, впаривая их наивным посетителям сайтов.

Если это так, то, похоже, план работает. Украинские СМИ активно пишут об успехах незалежных хакеров в несуществующих атаках на российские банки и даже на YouTube.

Сами же ребята тем временем публикуют в своем Telegram-канале отчеты о по-настоящему эпических взломах. Например, об отправке 100 страниц с антироссийскими лозунгами на найденный через Shodan незапароленный сетевой принтер.

Ну а как же взломы баз данных? Уж они-то настоящие? И да, и нет. Новости об обнаружении очередной неправильно настроенной базы MongoDb появляются в сети ежедневно. В большинстве случаев эти базы не нужно ломать. В силу ошибок настройки они сами оказываются в общем доступе. Остается лишь найти их и написать об этом в своем уютном телеграмчике.

Мы намеренно не стали приводить все имена и прочие данные фигурирующих в статье лиц. Мы не хотим никого ни в чем обвинять, а приводим лишь факты. При желании вы легко сможете проверить всю изложенную информацию и сделать свои выводы.

Информационная безопасность IT

1.5K постов25.6K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.