Как Билайн (не) чинит уязвимости

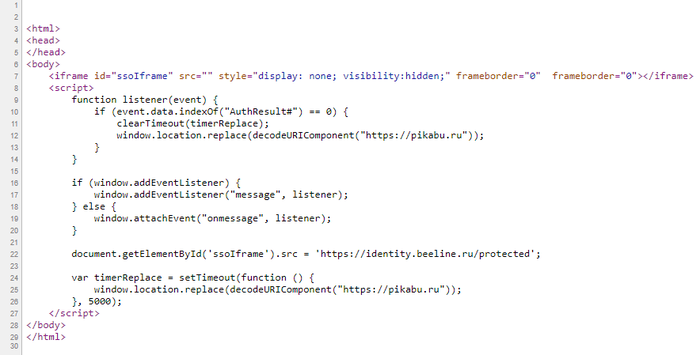

Примерно год назад я случайно обнаружил Open Redirect на сайте Билайна, вот он:

https://identity.beeline.ru/identity/LoadProtectedResource?redirectUrl=https://pikabu.ru

И сообщил о нём по почте pomogite@beeline.ru, а так же в ЛС паблику Билайна ВК. Мне ответили и заверили, что вся информация передана специалистам.

Изначально я надеялся на вознаграждение, ведь это вполне серьёзная уязвимость, за которую на HackerOne некоторые компании выплачивают от 100 до 500 долларов США.

Суть её заключается в том, что злоумышленник-спамер может рассылать фишинговые сообщения или письма и жертва будет видеть identity.beeline.ru в начале, а сама фишинговая ссылка будет в конце, таким образом доверие к ссылке возрастает, ведь это сайт Билайна. Хотя там и есть 5-секундное ожидание перед редиректом.

Примерно через полгода я написал в Билайн ещё раз и мне сказали, что специалисты до сих пор занимаются проблемой (а ведь пофиксить её, добавив в скрипт редиректа исключения только для ресурсов Билайна, проще простого), а так как официальной Bug Bounty программы у Билайна нет (кто бы сомневался), то я просто забил и забыл.

Но всё изменилось примерно три недели назад, когда я обнаружил сайт OpenBugBounty, на котором выкладывают найденные уязвимости в открытый доступ, даже до их фикса. Я вбил в поиск beeline.ru и обнаружил, что на уязвимости в Билайне клали огромный такой болт.

Первая же уязвимость, которая там есть, датирована 25 октября 2015 года, и это тоже Open Redirect, но гораздо лучше, чем мой, ведь там нет 5-секундного ожидания перед редиректом:

http://a.beeline.ru/a?p=166&b=1455&url=https://pikabu.ru

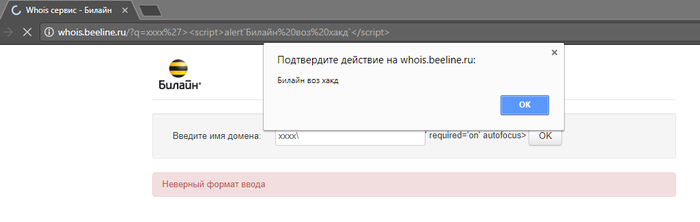

Далее следует Reflected XSS на whois.beeline.ru, отрепорченная 6 июля 2016 года:

http://whois.beeline.ru/?q=xxxx%27><script>alert`Билайн%20воз%20хакд`</script>

Это серьёзная уязвимость, позволяющая воровать кукисы или встраивать вредоносные скрипты, если жертва перешла по ссылке, а так как это домен *.beeline.ru, то можно своровать кукисы от личного кабинета.

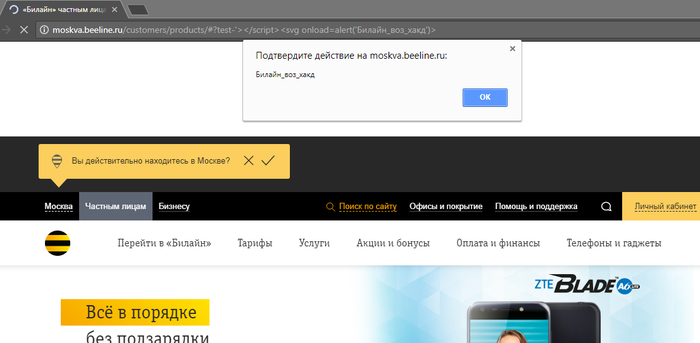

Следующая уязвимость - это тоже Reflected XSS, репортнули её 1 июня 2017 года и в этот раз она активируется на любом "городском" поддомене *.beeline.ru:

http://beeline.ru/customers/products/#?test-'></script><svg onload=alert('Билайн_воз_хакд')>

К счастью "специалистов" Билайна, самый популярный браузер Google Chrome (и всё, что на Chromium, скорее всего) имеет встроенный блокировщик XSS и чтобы воспроизвести описанные здесь XSS'ки, я дописал в ярлык браузера:

--disable-xss-auditor

Но, например, на Mozilla Firefox эти XSS'ки срабатывали и на свежеустановленном браузере, без всякой настройки.

Я являюсь пользователем домашнего интернета от Билайна с 2008 года (тогда ещё Corbina), а мобильной связи примерно с 2010 года, и у меня дико бомбит от такого пофигизма, когда дело касается таких серьёзных проблем в безопасности ресурсов, которыми пользуются миллионы людей.