История из жизни: сайт просел в позициях из-за...взлома!

Очередная интересная ситуация по одному из проектов — резко начали падать позиции. При этом очевидных проблем по SEO не было, на сайте всё выглядело безобидно, никаких внешних изменений.

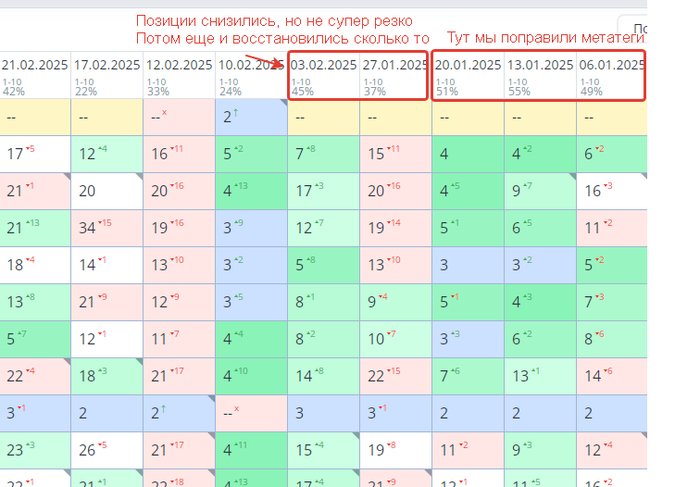

Тем не менее позиции в Яндексе поползли вниз — стали разбираться. До того как это начало происходить мы в рамках SEO редактировали мета-теги.

Решили, что, возможно, не сработала эта гипотеза. Ну, не пошло — бывает.

Но не могли только из-за смены метатегов позиции снизиться в 2 раза. С выдачей Яндекса явно что-то не то. Google, кстати, вообще никак не реагировал — всё стабильно. Подозрительно стабильно.

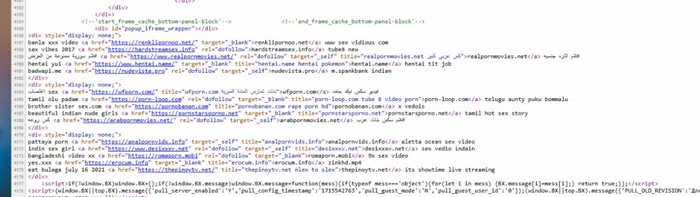

Не оставили эту ситуацию на самотек и пошли копать глубже. Полезли в код. И... нашли там ссылки на порнографические ресурсы.

Да, прямо на главной странице. Для поисковика это как флаг с надписью «Фильтр, бан и до свидания».

🤦♂️ Сайт был взломан (сайт на готовом модуле Аспро).

Причём заказчик получал рассылку от Аспро с предупреждением, что через их SEO-модуль пошли взломы. Но сообщение было проигнорировано. А зря — потому что взлом был именно через этот модуль.

Чек-лист: что делать, когда ваш сайт взломали? Как спасти сайт от бана поисковых систем?

Мы составили задачу программисту, чтобы выяснить откуда пришло заражение, как удалить, что заменить в коде.

Задачи:

1. Проанализировать заражение и устранить вредоносный код:

Запустить антивирусное сканирование на хостинге и найти зараженные файлы.

Проверить найденные файлы вручную: убедиться, что они действительно содержат вредоносный код.

Удалить вредоносный код из инфицированных файлов или заменить их чистыми версиями из бэкапа (если возможно).

Проверить, не создаются ли новые вредоносные файлы после очистки. Если создаются — выявить и устранить уязвимость.

2. Удалить вредоносные ссылки:

Пройтись по всем файлам сайта (особенно шаблонным)

Проверить и очистить базу данных: искать вредоносные ссылки

Удалить или заменить вредоносные ссылки и скрипты.

Проверить JS-файлы и файлы .htaccess на скрытые редиректы.

3. Безопасность доступа:

Сменить все пароли (FTP, SSH, админка сайта, БД, панель управления хостингом).

Убедиться, что пароли сложные (не короче 12 символов, содержат буквы в разном регистре, цифры и символы).

Отключить неиспользуемые FTP-аккаунты и удалить лишних пользователей в админке

Проверить активные плагины и темы (если сайт на CMS) — удалить все, что не используется.

4. Усилить защиту сайта. Настроить .htaccess и Web Application Firewall (WAF):

Подключить 7G или 8G Firewall для защиты от эксплойтов, SQL-инъекций и XSS-атак.

Закрыть доступ к важным файлам

Добавить защиту в .htaccess, чтобы закрыть доступ к конфигурационным файлам

Запретить выполнение PHP в папке /upload/, чтобы злоумышленники не могли загружать вредоносные скрипты

Включить Web Application Firewall (WAF), если он поддерживается хостингом

5. Защитить формы загрузки файлов:

Отключить загрузку файлов для неавторизованных пользователей, если возможно.

Проверить, какие типы файлов можно загружать, запретить потенциально опасные (php, js, exe и др.).

Повезло, что заметили вовремя. Влететь под фильтр за «непристойный контент» — это надолго. А иногда и навсегда.

Выводы:

✔ Не игнорируйте письма от разработчиков модулей. Особенно, когда они кричат: «Нас взламывают!»

✔ Устанавливайте обновления. Срочные патчи — это не про красоту, а про безопасность.

✔ Не качайте модули с мутных сайтов. Бесплатно — это дорого. Особенно, когда потом приходится вытаскивать сайт из-под фильтра.

✔ И, пожалуйста, меняйте пароли. Регулярно. Даже если вам лень. Даже если «ничего не случится». Особенно, если уже взломали (да-да, тут после первого взлома пароль не сменили — и сайт повторно положили через другой модуль).

👀 Кстати, скрин кода на память сохранили: [осторожно, 18+ контент для Яндекса]

Больше о том, получать недорогие лиды с сайта, читай в ТГ-канале.