Это случилось...

Я узнал логин и пароль от базы данных своего провайдера.

Нет, я не хакер или профессиональный программист.

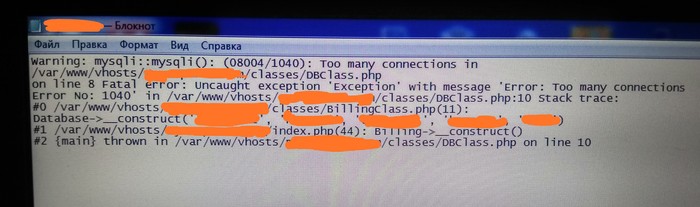

Просто когда я на днях зашел на сайт провайдера из-за того, что в очередной раз пропал интернет (подумал что оплата закончилась) мне показали ошибку.

Далее я использовал небольшой анализ и понял, что в ошибке кроме файловой системы сервера провайдера написаны ещё и логин:пароль от БД.

"У тебя есть власть, которая и не снилась обычному юзеру" могли подумать вы. Но, к счастью или сожалению, нет

Посредством виртуальной машины с линуксом я попробовал подключиться к БД, но провайдер оказался таки не совсем уж дураком и поставил фильтр на IP адреса.

И ещё как вишенки на торте ко всему тому, что я успел написать:

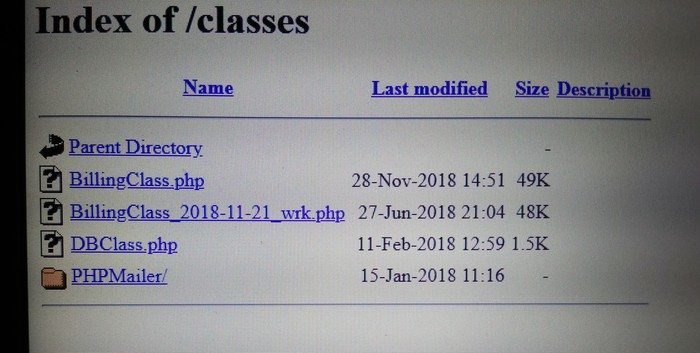

1. На поддомене с авторизацией и личными кабинетами пользователей у провайдера открытая файловая система.

Под открытой я имею в виду то, что просмотреть её структуру может каждый (кроме главной папки с index).

Не уверен что это можно считать за большую уязвимость, но закрыть её насколько я знаю минутное дело.

2. Пароль от БД, честно говоря, оказался не ахти. На уровне пятикласника аля имяфамилия1337.

Никаких специальных символов, заглавных букв. Только маленькие буквы и цифры. Длинна логина 6 символов, пароля - 9.

P.S. Учитывая строку "Error: Too many connections" в ошибке, предполагаю что сервер DDOSнули, а это значит что кроме меня ещё много людей смогли увидеть то же, а некоторые возможно даже зашли дальше.

P.P.S. Если я в чём-то ошибся, попрошу не пинать, а слегка поправить :)