Система двухфакторной аутентификации Pixie: фото случайных предметов вместо SMS-сообщений

Как известно, SMS-сообщения уже достаточно давно считаются ненадежным способом двухфакторной аутентификации. Еще в 2016 году Национальный Институт стандартов и технологий США (The National Institute of Standards and Technology, NIST) представил интересный документ, согласно которому, использование SMS-сообщений для осуществления двухфакторной аутентификации в будущем поощряться не будет. Специалисты NIST вообще назвали эту практику «недопустимой» и «небезопасной».

Наиболее распространенной альтернативой SMS-сообщениям и голосовым звонкам в настоящее время являются аппаратные токены (наподобие известных YubiKey). Но специалисты из международного университета Флориды, совместно с Bloomberg, представили (PDF) еще одно небезынтересное альтернативное решение: систему Pixie. Разработчики утверждают, что Pixie надежнее даже аппаратных решений.

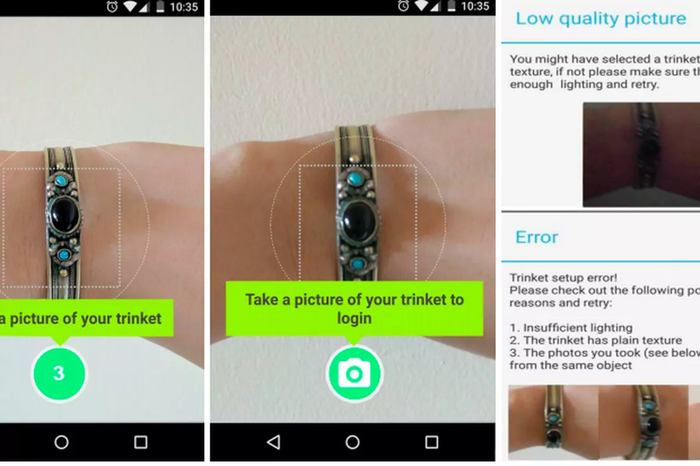

Работает Pixie предельно просто. Пользователю понадобится выбрать как-либо предмет, который и станет «ключом» для осуществления двухфакторной аутентификации. Затем Pixie попросит сделать несколько фотографий выбранного объекта. После этого, каждый раз, когда пользователю нужно где-то авторизоваться, он должен будет сделать еще одну фотографию ключевого предмета, которое Pixie сравнит с предыдущими.

Разработчики поясняют, что только сам пользователь знает, что именно является ключевым предметом, а значит, скомпрометировать процесс двухфакторной аутентификации в данном случае практически невозможно. Здесь не получится обойтись перехватом SMS-сообщений или эксплуатацией уязвимостей в протоколе SS7. К тому же пользователь может сделать «ключом» фотографию абсолютно предмета, использовать фото под определенным углом или фотографию какой-то определенной части объекта.

При этом Pixie демонстрирует крайне низкое количество ложноположительных срабатываний. Так, из 14,3 млн попыток брутфорса ложноположительные срабатывания произошли только в 0,09% случаев. Еще один несомненный плюс – Pixie не передает пользовательские данные на удаленные серверы, все аутентификационные процессы происходят непосредственно на самом устройстве.

Хотя в настоящее время работа над Pixie еще продолжается, все желающие уже могут опробовать приложение в деле, скачав его из репозитория GitHub.

Источник: Журнал "Хакер"