От поиска «той самой» франшизы в Яндексе до переговоров с мэром о вывеске — мы поговорили с нашими партнёрами «Ёбидоёби», чтобы узнать, как запускали бизнес, с какими сложностями столкнулись и что посоветуют тем, кто только думает о своём деле.

Население города — более 270 000 человек

Я предприниматель со стажем: у меня были салоны мобильной связи, магазины операторов и сети Xiaomi. География вас тоже впечатлит: Мурманск, Псков, Великий Новгород, Тверь, Ростов-на-Дону, Краснодар, Грозный. В конце 2023 года я решил попробовать себя в общепите и открыл кафе с Bubble tea, а в 2024 начал искать франшизы, связанные с едой, но с упором на суши или пиццу. Я очень удивился, что в Мурманске на тот момент до сих пор не было Ёбидоёби.

На запуск ушло 6,07 млн рублей — деньги мы взяли из оборота своего телеком-бизнеса. Первые месяцы работали только в одном районе, но быстро поняли, что город маленький и доставка возможна по всему Мурманску. Обороты пошли вверх.

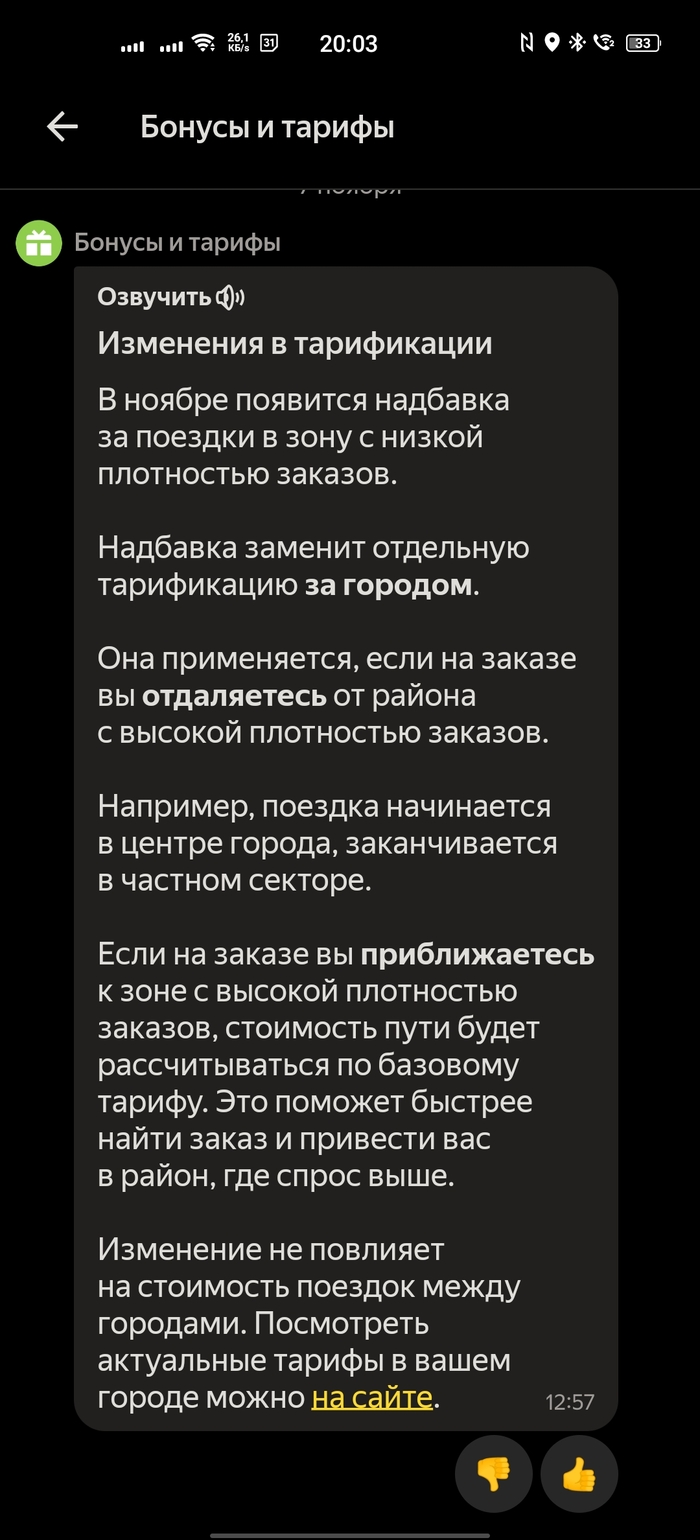

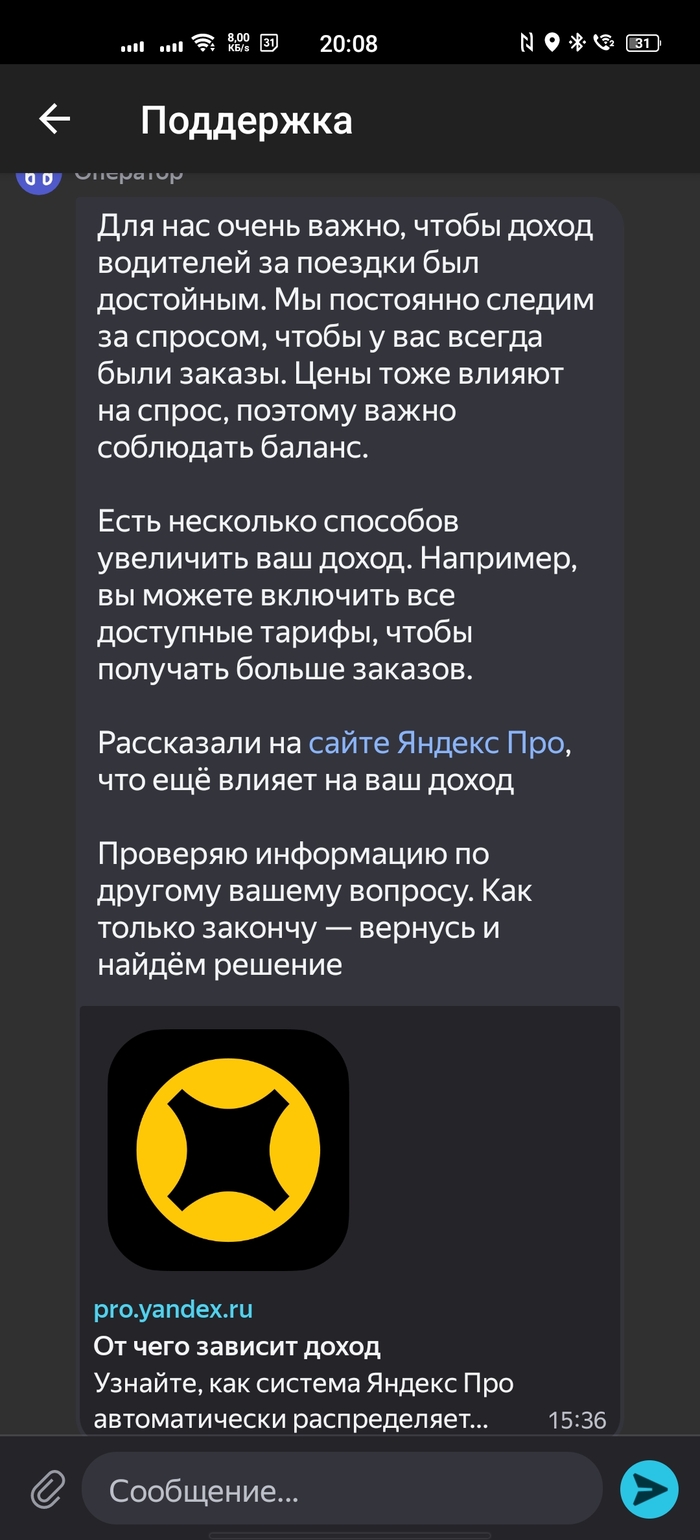

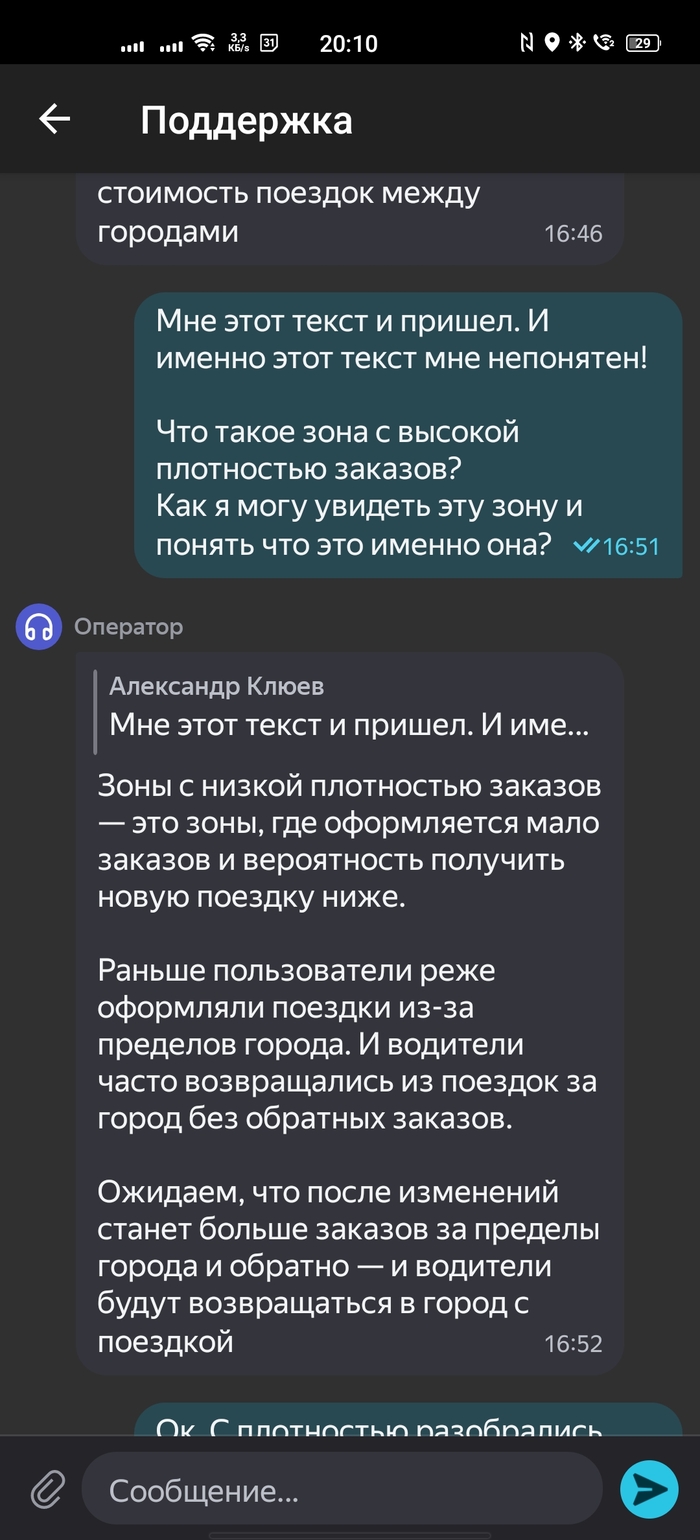

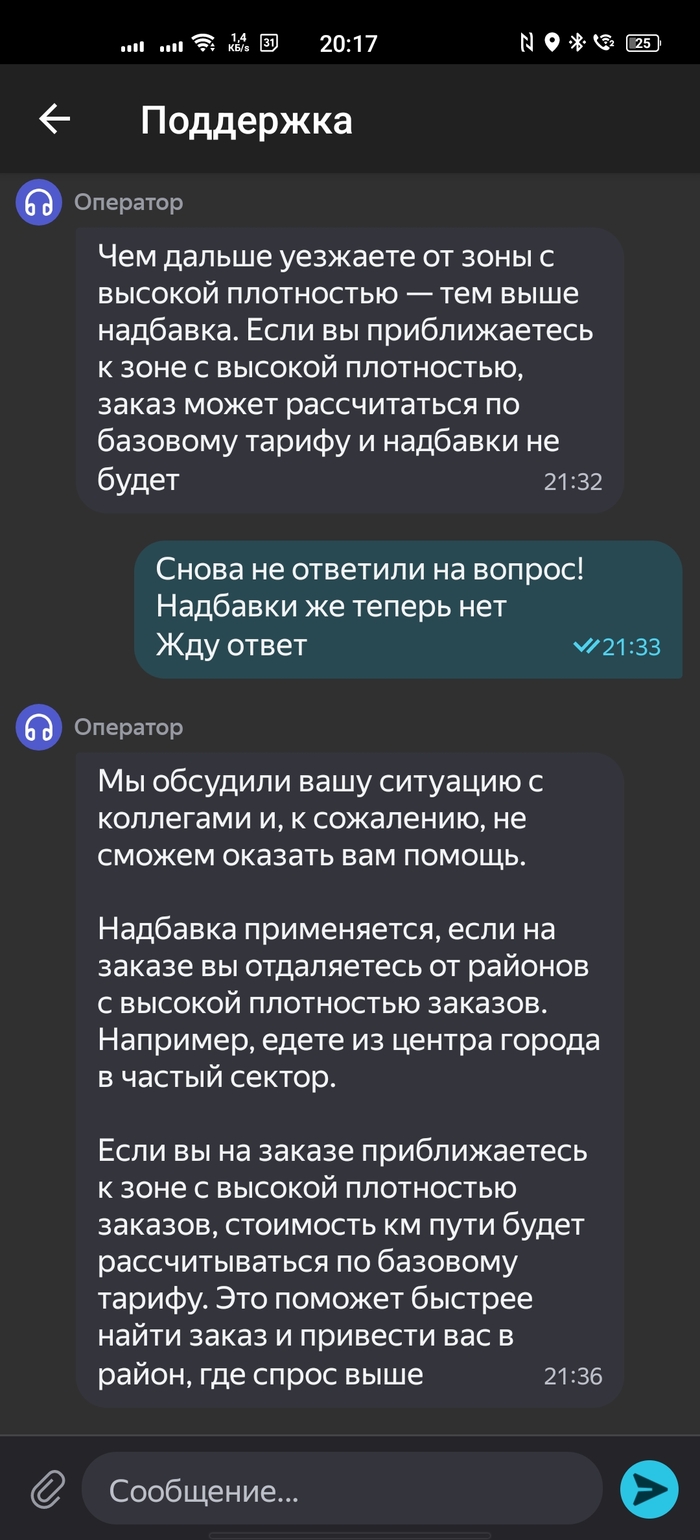

Самым неожиданным для меня оказались расходы на курьеров. До этого я не сталкивался с оплатой их работы, а тут оказалось, что они «съедают» бльшУю часть дохода. С курьерскими службами решать эту проблему получается по-разному. Например, со всеми известным жёлтым брендом всё получилось быстро — мы подняли стоимость доставки через них на 30% и стало полегче. Но у нас есть и местный агрегатор, который занимает большую долю среди наших заказов, а нам с ним сотрудничать, получается, невыгодно: он ограничивает рост цен и забирает процент даже с заказов собственными курьерами.

Поддержка управляющей компании помогала держать фокус: реклама в соцсетях, коллаборации с блогерами, листовки в салонах красоты и гостиницах. Максимальный оборот у нас был в мае — 2,4 миллиона. Летом мы провалились, но это традиционный сезонный спад во всех сферах бизнеса.

Был интересный момент ещё до открытия. Я попал на «круглый стол» с мэром города и решил обсудить с ним вопрос будущей вывески. Все, думаю, видели эти новости, когда не все разделяли смелость бренда, и начинались разбирательства. Официально мне тогда было сказано, что городской отдел рекламы вывеску не согласует, но невербально я понял, что нужно быть смелее и пробовать. Вывеска, кстати, до сих пор на месте. Безо всяких сокращений.

На данный момент мы, можно сказать, работаем на энтузиазме и практически не зарабатываем. Но это наши первые полгода в полноценном общепите, поэтому мы работаем дальше.

Население города — более 520 000 человек

Я никогда не работал с общепитом. А вот опыт в бизнесе у меня есть — с 2000 года я управляю подрядной организацией в сфере ремонта металлургического оборудования. Мой путь с Ёбидоёби начался с обычного поисковика — я просто вбил «топ франшиз суши». В числе первых алгоритм мне выдал «Ёбидоёби», и я сразу понял: «Это моё, надо брать».

Мы открылись в 2021 году, запуск нам обошёлся в 4,5 млн рублей. Первые продажи были скромными, на старте не обошлось без сложностей и ошибок, но всё оказалось решаемым. С одной стороны, пригодился личный управленческий опыт, который позволил выстроить процессы, решить все вопросы с кадрами и поставщиками. А с другой — помощь управляющей компании. Я даже поймал себя на мысли о том, что, если когда-то я снова захочу открыть бизнес по франшизе, это обязательно будет бренд из «семьи» Ёбидоёби.

На стабильные объёмы продаж и хорошую выручку мы вышли после запуска маркетинговых инструментов. Сегодня точка приносит от 500 тысяч чистыми.

Новичкам я бы посоветовал не бояться, а просто делать первый шаг, действовать! Ёбидоёби — сильный бренд. Причём, не только по отношению к конечному покупателю, но и к франчайзи: управляющая компания поддерживает во всех вопросах, консультирует, помогает. Я рад, что оказался в команде.

Население города — более 55 000 человек

Свой предпринимательский путь я начинал с кофеен. Несколько лет я вынашивал идею работать в сфере доставки роллов. Для меня выбор был очевиден: «Кто, если не Ёби?»

Открытие в середине 2024 года обошлось в 4,5 млн рублей. Первые месяцы оказались непростыми — ошибки в управлении командой, кадровые провалы. Пришлось почти полностью обновить персонал. Но опыт и поддержка управляющей компании помогли выйти в плюс.

Смелый маркетинг — это отличительная и яркая черта Ёбидоёби. Мы тут решили не отставать и тоже строить продвижение на юморе и «троллинге конкурентов»: ролики и рилсы в соцсетях, шутки и розыгрыши. Мы быстро поняли, что главное, что работает — узнаваемость бренда и готовые решения, которые мы получаем от управляющей компании.

Сегодня бизнес нам приносит 150–200 тысяч чистыми, но почти всё уходит в реинвестирование ради роста. Но я понимаю, что это часть пути. Если бы я открывал без франшизы — умер бы сразу. Количество информации и знаний, которое даёт УК, — бесценно.

Население города — более 1 200 000 человек

К выбору франшизы и вообще бизнеса я подходил просто — люди постоянно будут хотеть кушать, а значит нужно вкладываться в общепит. Я сразу понимал, что стартовать нужно именно с франшизой. Ранее я уже имел опыт такой покупки и понимал, где в этой модели плюсы.

Я всё изучил решил остановиться на Ёбидоёби. И спойлер — не прогадал. Открытие мне обошлось в 4,5 млн рублей, часть средств — кредитные. Несмотря на сложности на старте, точка сразу превысила обороты ближайших конкурентов, а именно — в 2,5 раза по сравнению с другими доставками с 4 и более кухнями.

Я считаю, что главный секрет успеха и мощного старта кроется в силе бренда и реакция гостей. Нам писали отзывы, делали заказы, приглашали друзей ради шутливых названий сетов и вкусных роллов. Поэтому, если вы думаете заходить с брендом «Ёбидоёби» в свой город, будьте уверены — про вас уже знают.