"Айфон с косой"1

"Это не война, это «экосистема Apple» собирает урожай", говорят в китайских соцсетях (картинка сгенерирована нейросетью).

Китайские обитатели соцсетей удивляются что они там ещё не все кончились, иранские политики, при такой-то безопасности лютой.

Оказывается, более чем у 50% парламентариев и чиновников правительства айфоны, и часть переписки/пересылки файлов внутри госструктур идёт через электронную почту на айклауде.

Ибо статусно. Колониальным элитам же внушили что ипхон=круто, ну и вот.

"Парадокс: Иран держит знамя "антиамериканизма", используя Apple, Dell и Microsoft. Они кричат "Долой империализм" через экосистему Apple", пишут китайцы.

Прослушка Меркель была, тайваньские пейджеры с израильской взрывчаткой были, но всем пофигу. Ведь там же уголки престижно закруглённые.

Для полноты картины планы по отражению атак Израиля надо по гуглопочте отправлять друг другу, а списочный состав лиц, ответственный за это, через Microsoft Forms в облаке Office365 хранить.

Дикари, натурально. Потом кстати будет смешное - что бы свои полные шаровары скрыть, выдумают про израильских "суперДжеймсБондов", которые просто ну такие квалифицированные, что ничего сделать было нельзя. "Они всё и выкрали" - напишут люди, создавшие до этого в воцаппе группу "ИЗРАИЛЬ-АТАКИ-ИЮНЬ-2025" и просившие туда скидывать информацию о планирующихся ударах.

(с) Китайский связной

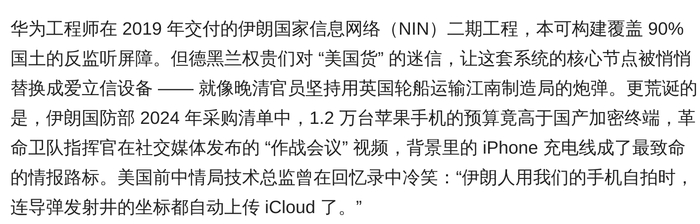

UPD: Ещё из китайских соцсетей:

Вторая фаза проекта Национальной информационной сети Ирана, реализованного инженерами Huawei в 2019 году, могла бы обеспечить защиту от слежки на 90% территории страны. Но вера сильных мира сего в Тегеране в “американские товары" привела к тому, что основные узлы этой системы были незаметно заменены оборудованием Ericsson - точно так же, как чиновники поздней династии Цин настаивали на использовании британских кораблей для перевозки пушечных ядер из производственного бюро в Цзяннани.

11 израильских стартапов возглавили список самых перспективных мировых компаний в сфере кибербезопасности

Стартапы составляют более трети списка «Rising in Cyber 2025» от Notable Capital, в который входят 30 компаний, решающих самые неотложные проблемы, с которыми сталкиваются службы безопасности.

По данным списка «Rising in Cyber 2025» компании Notable Capital, одиннадцать израильских компаний были отобраны среди 30 наиболее перспективных мировых киберстартапов для борьбы с наиболее серьезными угрозами безопасности, поскольку быстрое внедрение инструментов искусственного интеллекта создает быстро меняющиеся риски.

Запущенный американской венчурной компанией Notable Capital, Rising in Cyber 2025 — это независимый ежегодный список самых инновационных компаний в сфере кибербезопасности, основанный на их способности решать критические киберпроблемы, с которыми сталкиваются команды по безопасности. Список составлен в рамках совместных усилий с Нью-Йоркской фондовой биржей и Morgan Stanley.

Стартапы были отобраны из пула из 275 фирм, номинированных ведущими инвесторами в кибербезопасность. Окончательный список из 30 фирм был выбран путем голосования 150 директоров по информационной безопасности и руководителей по кибербезопасности крупных корпораций, включая Adobe, Chime, HSBC и Kaiser.

Управляющий партнер Notable Capital Орен Юнгер заявил, что список Rising in Cyber демонстрирует «компании, которые имеют наибольшее значение — не для инвесторов, а для людей, которым поручено защищать самые сложные ИТ-среды в мире».

«Эти стартапы не просто инновационны, они операционно актуальны, поскольку их выбрали CISO [главные сотрудники по информационной безопасности], которые сталкиваются с этими проблемами каждый день», — сказал Юнгер. «Они отражают, куда идут бюджеты на безопасность и куда движется будущее».

Среди 11 выбранных израильских стартапов — Grip Security , разработчик платформы управления безопасностью, специально разработанной для помощи компаниям в защите их веб-приложений и сервисов путем управления, обнаружения и снижения рисков идентификации независимо от типа устройства или местоположения. Другой — Orca Security, основанная в 2019 году Ави Шуа и Гилом Героном, которые ранее занимали руководящие должности в израильском гиганте кибербезопасности Check Point Software Technologies.

Другими израильскими фирмами, выбранными в этом году в качестве перспективных стартапов в сфере кибербезопасности, являются: Cyera, Island, Axonius, Wing Security, Noma Security, Token Security, Gomboc, Descope и Astrix Security.

«Поскольку агенты ИИ становятся важной частью рабочей силы предприятия, обеспечение безопасности их базовых нечеловеческих идентичностей имеет решающее значение для обеспечения их безопасной работы и выполнения поставленных задач», — сказал Алон Джексон, генеральный директор Astrix из Тель-Авива. «Это признание подтверждает срочность нашей работы по оказанию помощи организациям в обнаружении, управлении и контроле этих новых мощных сущностей до того, как они станут следующим крупным вектором атак».

Юнгер добавил, что рейтинг этого года отражает изменения, происходящие в отрасли кибербезопасности, включая быстрое внедрение ИИ, взрывной рост рисков, связанных с идентификацией и аутентификацией, на фоне всплеска использования нечеловеческих идентификаторов, а также постоянные угрозы.

«Разработчики, создающие аутентификацию внутри компании, обременены множеством обязанностей по безопасности, за которые они не должны отвечать», — сказал соучредитель и генеральный директор Descope Славик Маркович. «Мы гордимся тем, что помогаем сотням организаций «вынести» аутентификацию и контроль доступа из своей повседневной работы, не беспокоясь о захвате учетных записей, управлении сеансами и инфраструктуре агентской идентификации».

Кибератаки становятся все более изощренными: злоумышленники используют ИИ, чтобы обойти традиционные средства защиты и использовать слепые зоны в системах данных и облачных системах предприятий и корпораций.

«Компании по-прежнему воодушевлены потенциалом ИИ для трансформации своего бизнеса, но также обеспокоены тем, что ИИ создаст неконтролируемый уровень риска, что приведет к дорогостоящим нарушениям и разрушительным утечкам», — сказал Юнгер.

Опрос, проведенный Notable Capital совместно с Morgan Stanley среди около 150 руководителей служб информационной безопасности, показал, что управление идентификацией и контролем доступа в условиях резкого увеличения числа нечеловеческих идентификаторов стало одной из основных проблем, с которыми столкнулись предприятия и организации.

Активная ситуация слияний и поглощений изменила сектор, поскольку стратегические приобретатели ищут инновации посредством приобретения стартапов, предлагающих специализированные передовые решения.

Недавние сделки, такие как приобретение компанией Palo Alto Networks компаний Protect AI (2025 г.) и Talon Cyber Security (2023 г.), а также приобретение компанией Wiz компании Gem Security (2024 г.), подчеркивают сохраняющийся спрос на специализированные решения в области кибербезопасности и возможности получения ликвидности по высоким мультипликаторам.

Кибериндустрия Израиля бросила вызов судьбе в 2024 году, привлекая инвестиции в размере 4 млрд долларов США, что более чем вдвое превышает показатель предыдущего года, несмотря на то, что страна вела многофронтовую войну с террористической группировкой ХАМАС в секторе Газа и поддерживаемой Ираном «Хезболлой» в Ливане.

С конца 2023 года целый ряд израильских стартапов в сфере кибербезопасности были приобретены как глобальными технологическими компаниями, так и местными игроками, стремящимися удовлетворить быстрорастущие потребности предприятий и правительств в решениях в области кибербезопасности.

Среди наиболее заметных местных киберсделок были Talon Cyber Security, купленная калифорнийской фирмой по кибербезопасности Palo Alto Networks за $625 млн, которая также купила израильский стартап Dig Security за $350 млн. Американский гигант кибербезопасности Zscaler приобрел израильскую Avalor за $350 млн, а киберединорог Wiz купил Gem Security за $350 млн.

Перевод с английского

Хакерская атака на отель Crystal House Hotel в Калининграде

Crystal House Suite Hotel & SPA (официальный сайт) — первый и единственный пятизвёздочный отель в Калининграде, расположенный в историческом центре города на берегу Нижнего озера. Отель славится роскошными номерами с видом на озеро и высоким уровнем сервиса. Однако недавно отель столкнулся с серьёзной угрозой: по информации, полученной от персонала, он стал жертвой хакерской атаки, в результате которой все серверы были зашифрованы, а злоумышленники потребовали выкуп за восстановление данных.

Детали инцидента

Согласно неподтверждённым данным от сотрудников отеля, хакеры проникли в информационные системы Crystal House Hotel и зашифровали все сервера и базы данных, что, парализовало ключевые операции, такие как бронирование номеров, управление данными гостей и внутренние процессы. Злоумышленники, предположительно, использовали программу-вымогатель (ransomware), которая блокирует доступ к данным до уплаты выкупа. Сумма выкупа и другие детали, такие как дата атаки или тип используемого вредоносного ПО, остаются неизвестными, так как публичные источники не сообщают об этом инциденте.

Отсутствие официальных заявлений от отеля или правоохранительных органов делает информацию ограниченной. Это может указывать на то, что инцидент находится на стадии внутреннего расследования или руководство отеля стремится избежать огласки, чтобы минимизировать репутационный ущерб.

Потенциальные последствия

Если информация о хакерской атаке на Crystal House Hotel подтвердится, последствия могут быть значительными:

Финансовые потери: Восстановление систем, возможная уплата выкупа и юридические расходы могут обойтись в крупную сумму.

Репутационный ущерб: Гости могут потерять доверие к отелю, особенно если их данные были скомпрометированы.

Операционные сбои: Нарушение работы систем бронирования и управления может привести к отмене бронирований и недовольству клиентов.

Кроме того, утечка данных гостей может повлечь юридические последствия, включая штрафы за нарушение законодательства о защите данных.

Компрометация данных

По имеющимся сведениям, хакеры опубликовали часть скомпрометированной информации из систем отеля на сторонних ресурсах, предположительно, чтобы усилить давление на руководство Crystal House Hotel. Публикация информации представляет серьёзный риск для конфиденциальности клиентов и репутации отеля.

Эти данные больше уже актуальны либо были удалены/изменены.

Пароли и NTLM-хэши:

crystalhouse\Администратор Sa4oN2pY-8eWgm

crystalhouse\i.shevchenko Flatronf1488b

CRYSTALHOUSE\Recep2 ad3e42e6136d2cf14173299f4c02de67

CRYSTALHOUSE\adminmail Rew%%678

CRYSTALHOUSE\fidelio Sa4oN2pY-8eWgm

CRYSTALHOUSE\it ad3e42e6136d2cf14173299f4c02de67

CRYSTALHOUSE\olga_vorobieva 222e66d4aefd22ec8aa8885443e0b8be

CRYSTALHOUSE\v.bachilo e4a22d8e7bbec871b341c88c2e94cba2

CRYSTALHOUSE\info fd21427c019193deeedb496bec10b5f7

CRYSTALHOUSE\m.lazurenko 7a793180f8896cdffac001f38d38cec4

CRYSTALHOUSE\security ad3e42e6136d2cf14173299f4c02de67

CRYSTALHOUSE\d.pishulin 3baf849750003505936efd15c75ffd10

CRYSTALHOUSE\concierge ad3e42e6136d2cf14173299f4c02de67

CRYSTALHOUSE\adminmail dda459c56ed99a16d6185dc27367a262

CRYSTALHOUSE\i.porhun 491c1f35a1d63fb9877ff86d63c89a67

CRYSTALHOUSE\m.zvonok 4ac44e70b63108953e762d7b98dc91f0

CRYSTALHOUSE\Sales2 ad3e42e6136d2cf14173299f4c02de67

CRYSTALHOUSE\f.dzugkoeva 86c5c8f39c0929c1829f2a7c40a43020

CRYSTALHOUSE\n.german ad3e42e6136d2cf14173299f4c02de67

CRYSTALHOUSE\j.ruzhnikova ad3e42e6136d2cf14173299f4c02de67

CRYSTALHOUSE\svetlana_kondratik 3ca6f6c3f53d25070d41a949f519f2ee

CRYSTALHOUSE\Hoffmann 81ac067113df2de47428f266d179d41b

CRYSTALHOUSE\d.pozeluev 6c06d2c6fd364e4e5c6ff4db8c5d2c52

CRYSTALL\Администратор 1Ko21GnAADRA

Скомпрометированые устройства

Name OperatingSystem OperatingSystemVersion IPv4Address

---- --------------- ---------------------- -----------

1C Windows Server 2016 Standard 10.0 (14393) 192.168.10.241

1CSERV Windows Server 2016 Standard 10.0 (14393) 192.168.10.241

AUDITOR Windows 10 Pro 10.0 (16299) 192.168.10.110

BACKUP Windows Server 2012 R2 Standard 6.3 (9600) 192.168.10.106

BUHGALTER Windows 10 Pro 10.0 (15063) 192.168.10.102

BUHGALTER3 Windows 10 Pro 10.0 (16299) 192.168.10.116

BUHREMOTE Windows 10 Pro 10.0 (15063) 192.168.10.67

BUX Windows 10 Pro 10.0 (15063) 192.168.10.198

CHIEF Windows 10 Pro 10.0 (15063) 192.168.10.92

CONCIERGE Windows 10 Pro 10.0 (19043) 192.168.10.72

CONSIERGE2 Windows 10 Pro 10.0 (16299)

CONSULTANT Windows Server 2016 Standard 10.0 (14393) 192.168.10.251

DC1 Windows Server 2016 Standard 10.0 (14393) 192.168.10.254

DC2 Windows Server 2016 Standard 10.0 (14393) 192.168.10.249

DESKTOP-0IG95E6 Windows 10 Pro 10.0 (15063) 192.168.10.130

DESKTOP-78F1G7F Windows 10 Pro 10.0 (17134) 192.168.10.88

DESKTOP-DAJ0GPH Windows 10 Pro 10.0 (15063) 192.168.10.71

DESKTOP-JQSGF6K Windows 10 Pro 10.0 (10586) 10.1.0.25

DESKTOP-K50GI7T Windows 10 Pro 10.0 (16299) 192.168.10.54

DESKTOP-KL28TN1 Windows 10 Pro 10.0 (16299) 192.168.10.111

DESKTOP-TCANS1A Windows 10 Pro 10.0 (18363) 192.168.10.100

DESKTOP-VQJFJAI Windows 10 Pro 10.0 (19043) 10.1.0.16

DHCP1 Windows Server 2016 Standard 10.0 (14393) 192.168.10.253

DHCP2 Windows Server 2016 Standard 10.0 (14393) 192.168.10.60

ECP Windows Server 2016 Standard 10.0 (14393) 192.168.10.156

FB Windows 10 Pro 10.0 (15063) 192.168.10.75

FILESERVER Windows Server 2016 Standard 10.0 (14393) 192.168.10.247

FINCONTROL Windows 10 Pro 10.0 (19045) 192.168.10.123

FINDIRECTOR Windows 10 Pro 10.0 (16299) 192.168.10.77

FOSUPERVISOR Windows 10 Pro 10.0 (19043) 192.168.10.98

FRONTOFFICEMNG Windows 10 Pro 10.0 (16299) 192.168.10.54

FUJITSU_VM Hyper-V Server 2012 R2 6.3 (9600) 10.1.18.30

GBUH Windows 11 Pro 10.0 (22631) 192.168.10.88

GL-BUH Windows 10 Pro 10.0 (16299) 192.168.10.72

GLINGENER Windows 10 Pro 10.0 (15063) 192.168.10.127

GM Windows 10 Pro (Registered Trademark) 10.0 (14393) 192.168.10.52

GMANAGER Windows 10 Pro 10.0 (19043) 192.168.10.62

HOUSEKEEPING Windows 10 Pro 10.0 (15063) 192.168.10.83

HR Windows 10 Pro 10.0 (15063) 192.168.10.118

JURISTPR Windows 10 Pro 10.0 (15063) 192.168.10.139

KADRY Windows 10 Pro 10.0 (10586) 192.168.10.101

KASPER Windows Server 2016 Standard 10.0 (14393) 192.168.10.246

KAS-SRV Windows Server 2016 Standard 10.0 (14393) 192.168.10.78

KONDRATOVICH Windows 10 Pro 10.0 (19043) 192.168.10.128

LALITA Windows 10 Pro 10.0 (18363) 192.168.10.108

LOCKS Windows Server 2016 Standard 10.0 (14393) 192.168.10.245

MAILSERVER Windows Server 2019 Standard 10.0 (17763) 192.168.10.240

MARKETING Windows 10 Pro 10.0 (19045) 192.168.10.99

MICROSSRV Windows Server 2008 R2 Standard 6.1 (7601) 192.168.10.156

MILANNA Windows 10 Pro 10.0 (19045) 192.168.10.52

MTO Windows 10 Pro 10.0 (15063) 192.168.10.148

OFFICEMANAGER Windows 10 Pro 10.0 (15063) 192.168.10.124

PC_1 Windows 10 Pro (Registered Trademark) 10.0 (14393) 192.168.10.126

PC-IT-1 Windows 10 Pro 10.0 (16299) 10.1.0.60

PC-IT-2 Windows 10 Pro 10.0 (19044) 10.1.0.16

PR Windows 10 Pro 10.0 (18362) 192.168.10.104

PRESENTATIONPC Windows 10 Pro 10.0 (17134) 192.168.10.79

RECEPTION-SPA1 Windows 10 Pro 10.0 (19042) 192.168.10.96

RECEPTION-SPA2 Windows 10 Pro 10.0 (19042) 192.168.10.85

REFERENT Windows 10 Pro 10.0 (15063) 192.168.10.109

RESTORAN Windows 10 Pro 10.0 (19043) 192.168.10.55

SALES Windows 10 Pro 10.0 (15063) 192.168.10.74

SALES2 Windows 10 Pro 10.0 (15063) 192.168.10.75

SALES3 Windows 10 Pro 10.0 (16299) 192.168.10.242

SNEZHANA Windows 7 Профессиональная 6.1 (7601) 192.168.10.195

SONYA Windows 11 Pro 10.0 (22621) 192.168.10.128

SPA-MANAGER Windows 10 Pro 10.0 (16299) 192.168.10.76

SRV-BKP01 Windows Server 2016 Standard 10.0 (14393) 10.1.0.25

SRV-CRTL-1C Windows Server 2016 Standard 10.0 (14393) 10.29.0.2

SUPERVISOR Windows 10 Pro 10.0 (16299) 192.168.10.53

TESTUNIT Windows 10 Pro 10.0 (15063) 192.168.10.107

WIN-QKEECT7QO7C Windows Server 2016 Standard 10.0 (14393) 192.168.10.68

WSUS Windows Server 2016 Standard 10.0 (14393) 192.168.10.252

ZAKUP Windows 10 Pro 10.0 (15063) 192.168.10.120

ZAMGLBUX Windows 10 Pro 10.0 (15063) 192.168.10.69

ZOTKINA Windows 7 Профессиональная 6.1 (7601) 192.168.10.153

Крупный блэкаут в Испании и Португалии: магазины опустели, связь на грани отключения

В Испании и Португалии уже восемь часов отсутствует электроснабжение. Ситуация стремительно ухудшается: магазины полностью опустошены, полки пустые, а запасы питьевой воды на исходе.

Особым дефицитом стали павербанки — в некоторых случаях их перепродают по цене до 12 500 евро. В ближайшие часы ожидается полное отключение мобильного интернета: генераторы, поддерживающие работу вышек связи, исчерпывают топливо.

Отсутствие электроэнергии также привело к сбоям в работе канализации — унитазы забиты, поскольку насосы без питания не функционируют. Поступают сообщения о людях, застрявших в лифтах. Многие жители не выходят на связь — внезапный кризис застал их врасплох.

Причина - кибератака со стороны восточного блока.

Срочные новости от западных соседей

В результате глобального сбоя в серверах Энергообъединения европейских сран UCTE (предположительно спровоцированного хакерской атакой) западная часть континентальной Европы осталась без электричества и домашнего интернета.

Закрыты крупные магазины и супермаркеты.

Некоторые заправки продают топливо за наличные, мелкие магазины тоже продают за кэш.

Все работодатели отпустили сотрудников по домам.

Много где очереди за продуктами, сигаретами, топливом, лекарствами.

upd

Это вам не бунд: как уютненький атакуют злоумышленники (а Пикабу не сдается)

«Пикабу» — это сообщество, объединяющее более миллиона пользователей. Такая активность привлекает к нашему уютненькому ресурсу внимание киберпреступников. Рассказываем, как защищаемся от атак вместе с DDoS-Guard.

Как атакуют Пикабу: на что похожа DDoS-атака

Мы постоянно сталкиваемся с различными кибератаками.

DDoS-атака — это попытка «завалить» сайт или онлайн-сервис огромным количеством запросов, чтобы он перестал работать или начал сильно тормозить. Мы в «Пикабу» постоянно ищем способы защиты наших пользователей и ресурсов от кибератак.

Есть разные виды DDoS, и каждый из них перегружает сервер по-своему. Атака на уровне L7 — это попытка заставить веб-сервер тратить ресурсы на обработку множества запросов. В результате страница загружается медленнее или вовсе перестает открываться. Именно с такими мы сталкиваемся чаще всего.

Дмитрий Никонов, руководитель направления защиты от DDoS-атак на уровне веб-приложений в DDoS-Guard:

Развитие ботнетов привело к колоссальному росту пиковой мощности вредоносных всплесков. Одна из крупнейших L7-атак, которую мы фиксировали, менее чем за 10 секунд своей длительности достигла почти 23 млн rps. Если раньше жертвами таких DDoS-атак становились только гиганты типа Youtube, теперь от них не застрахованы даже сайты небольших компаний в регионах.

L3-атака перегружает интернет-канал ресурса, засыпая его огромным количеством данных, как если бы тысячи людей одновременно начали звонить на один номер. L4-атака бьет по соединениям сервера, заставляет его тратить ресурсы на бесполезные запросы, словно толпа бесконечно стучит в дверь, но никто не заходит.

Как нас защищает DDoS-Guard (спойлер: мы даже не замечаем)

Для Пикабу тестировали много разных методов защиты, но остановились на отечественном сервисе DDoS-Guard. Мы подключили защиту сайта, которая включает постоянную фильтрацию как L7-трафика, так и L3-4.

Как работает защита «под капотом»:

все запросы анализируются для выявления источников вредоносного трафика, таких как сети без контроля IP-адресов, уязвимых серверов и ботнетов;

проанализированный трафик проходит через каскад фильтров на сетевых (L3-4) и прикладном (L7) уровнях. Вредоносные запросы блокируются до достижения серверов, оборудования клиентов и посетителей их веб-ресурсов;

Если запрос выглядит подозрительно, но может исходить от реального пользователя, система предлагает пройти CAPTCHA. Это финальный этап фильтрации, который позволяет настоящим посетителям зайти на сайт даже во время атаки и снижает вероятность ошибочной блокировки. Достаточно один раз подтвердить подлинность, чтобы продолжить пользоваться ресурсом без задержек. Так система постоянно обучается, чтобы точнее отличать пользователей от автоматизированных атак.

Единственное, что может понадобиться от читателя, — обратить внимание на экран с надписью «Подтвердите, что вы не робот».

В защиту DDoS-Guard входят инструменты для управления трафиком и возможность создания кастомного каскада правил для защиты от нелегитимных запросов.

Правила защиты — ограничивают конкретные типы запросов или добавляют исключения.

Сегментация сайта — разделение домена на сегменты по типу контента для более точного срабатывания алгоритмов защиты.

Лимит запросов (rate limiter) — модуль ограничения частоты запросов с настройками параметров запроса и группировкой по источникам.

Пригодилась и функция «Активной балансировки». Например, недавно в основном дата-центре «Пикабу» были аварийные работы: сеть легла, все серверы стали недоступны. Системы DDoS-Guard мгновенно зафиксировали проблему и автоматически перевели весь трафик на резервный дата-центр. Для пользователей ничего не изменилось — сайт продолжал работать, мемы загружались, комментарии писались.

С переходом под защиту DDoS-Guard Пикабу повысил свою устойчивость к DDoS-атакам. Если несколько лет назад сайт мог «лежать» часами и доступ к нему приходилось отключать некоторым странам, то сейчас восстановление работы занимает секунды.

Теперь борьба с DDoS-атаками для Пикабу выглядит так: техническая команда увидела в отчете, что недавно была атака. Конец.

Не защитой единой живы

Кроме DDoS-защиты «Пикабу» были необходимы инструменты для диагностики и управления трафиком. Поэтому нужно было:

Предусмотреть сценарий, при котором пользователь может предоставить подробные данные о своем подключении, если с ним возникли проблемы. В этом случае команда поддержки сможет быстрее диагностировать и решить проблему.

Сделать систему анализа трафика более прозрачной, чтобы можно было самостоятельно изучать запросы в случае необходимости и корректировать правила фильтрации

Специалисты DDoS-Guard разработали и внедрили решение, которое упростило анализ трафика. В него вошли следующие компоненты:

Уникальный Request ID: каждому запросу, проходящему через нашу сеть, присваивается уникальный идентификатор, например, request ID: mwpt7a4coqKjiRxZ.

Сервисные страницы с деталями запроса: например, на страницы с капчей или ошибками добавляется информация о запросе:

Request ID

IP-адрес пользователя (например, IP: 185.178.209.197)

Временная метка (например, Time: 2024-10-21 16:19:41 UTC)

Данные передаются через куки, чтобы JavaScript на странице мог их извлечь и отобразить пользователю. Теперь сервисные страницы с деталями запроса помогают пользователям передавать нужную информацию.

Диагностика проблем стала быстрее. Можно просто скопировать данные со страницы или сделать скриншот. Детальный анализ запросов позволил сократить число ложных срабатываний системы защиты.

Атаки с каждым годом все сложнее, но мы не сдаемся

Развитие технологий делает атаки сложнее, дешевле и доступнее. Злоумышленники даже могут организовывать их с целью разведки и проверки устойчивости защиты сервиса.

Важно не только обеспечить сайт надежной защитой от DDoS, но и взять под контроль трафик, чтобы отслеживать любые аномалии и всегда понимать, что происходит.

Поэтому на первый план выходят грамотное управление трафиком и гибкие настройки правил фильтрации:

Дмитрий Никонов, руководитель направления защиты от DDoS-атак на уровне веб-приложений в DDoS-Guard:

Если раньше потребности наших клиентов в основном составляла защита от DDoS-атак, то теперь в приоритете — многовекторное управление трафиком с возможностью создания правил, учитывающих специфику проекта. Это мотивирует нас развивать гибкость продукта и охватывать все больше направлений работы с трафиком.

Пикабу работает с высокой нагрузкой, но наши пользователи больше не замечают задержку в загрузке страниц или сбоев в работе сайта.

Реклама ООО «ДДОС-ГВАРД», ИНН: 9204005780

Хакерская атака 26 марта 2025 г

Не увидел здесь этой новости, спешу поделиться.

Работаю на небольшом месторождении товарным оператором, Лукойл

Утром позвонили, велели выключить все компьютеры, хакерская атака.

Головной офис ЛУКОЙЛа и его региональные отделения подверглись хакерской атаке. Работников просят не включать компьютеры, чтобы избежать утечки данных. На АЗС компании клиенты сообщают о сбоях при оплате картами. Что известно о сбое в системе нефтяного гиганта и есть ли проблемы в ХМАО, в материале.

Что произошло в ЛУКОЙЛ утром 26 марта?

В среду, 26 марта, сотрудники компании ЛУКОЙЛ, придя утром на работу, не смогли получить доступ к своим компьютерам. На экране мониторов появилось странное сообщение о поломке, похожее на взлом. Работникам настоятельно рекомендовали отключить технику, а тем, кто уже ввел свои логин и пароль, выйти из системы, чтобы избежать утечки данных.

«Доступ к системе клиентских пользователей и внутренним базам компании закрыт. При этом речь идет как о головном офисе, так и региональных отделениях», — передает источник.

Пока неизвестно, сколько времени потребуется на восстановление системы. В прошлом году после похожей хакерской атаки на восстановление потребовалась три дня.

Источник: https://muksun.fm/news/2025-03-26/dostup-zakryt-lukoyl-podve...

И еще:

https://amp.ura.news/news/1052908217

PS. Там сервис быстрых переводов СПБ под удар попали, Роснефть, а еще говорят ТикТок и сайт МВД.