Microsoft прикрыла лазейку для бесплатной активации Windows посредством KMS38

Поскольку поддержка Windows 10 завершилась, многие пользователи стали присматриваться к Windows 11. Однако для тех, кто планировал активировать операционную систему без лицензии, стало на один способ меньше. Дело в том, что разработчики убрали из ОС функцию GatherOSstate, которую использовал инструмент офлайн-активации KMS38 для обхода проверки лицензии, созданный хакерской группировки Massgrave.

«MAS» в Massgrave расшифровывается как Microsoft Activation Scripts, т.е. скрипты активации Microsoft. За время существования Massgrave опубликовала в интернете несколько инструментов, с помощью которых можно без лицензии активировать Windows и Office. Оригинальные PowerShell-скрипты доступны, например, на GitHub.

Блокировка стала результатом последовательных действий со стороны Microsoft. Еще в январе 2024 года компания начала удалять файл gatherosstate.exe из установочных образов, а в октябрьском необязательном обновлении KB5067036 его функциональность была окончательно отключена. Ноябрьские же патчи KB5068861 и KB5067112 сделали использование KMS38 полностью невозможным на обновленных системах.

KMS38 has now been removed from the MAS script. Users are advised to use HWID or TSforge activation instead.

Программист спец по компьютерным играм попадает в АД

Через 3 дня Дьявол звонит Богу и слезно умоляет: «Забери этого программиста к себе! Всех чертей вилами переколол и уже два дня бегает, ищет выход на следующий уровень!»

Salesforce приобретает израильскую компанию Doti AI за 100 миллионов долларов — всего через год после ее основания

Молодая израильская компания, основанная бывшими инженерами Wix, внедрит в Slack инструменты агентного поиска знаний.

15.11.25г. Это существенный доход для компании, которая на данный момент привлекла всего 7 миллионов долларов. Приобретение укрепит центр исследований и разработок в области искусственного интеллекта Salesforce в Израиле.

Salesforce приобретает израильскую компанию Doti AI примерно за 100 миллионов долларов. Doti AI разрабатывает безопасную внутреннюю платформу знаний, которая обеспечивает доступ к корпоративной информации и ее использование в режиме реального времени с помощью искусственного интеллекта.

Целью приобретения является укрепление центра исследований и разработок в области искусственного интеллекта Salesforce в Израиле и ускорение разработки решений для поиска и получения знаний на основе агентов для клиентов. Это существенный доход для компании, которая привлекла всего 7 миллионов долларов.

Компания Doti AI была основана в 2024 году Матаном Коэном (генеральным директором) и Офером Хошофи (главным менеджером по продукту). Ранее оба основателя работали вместе в Wix, где руководили командами по разработке программного обеспечения и безопасности инфраструктуры.

Компания разрабатывает «организационный мозг» (Organizational Brain), который создаёт единую и безопасную внутриорганизационную базу данных. Платформа подключается ко всем внутренним инструментам и системам организации (от структурированной до неструктурированной информации) и позволяет сотрудникам мгновенно получать ответы, аналитику и выполнять соответствующие действия, адаптированные к данным организации, не покидая при этом своих рабочих систем (например, Slack или браузера).

В продукте особое внимание уделяется информационной безопасности и конфиденциальности данных организации

Как уже упоминалось, на сегодняшний день компания привлекла $7 млн в ходе посевного раунда. Раунд был организован F2 Venture Capital при участии известных бизнес-ангелов, включая Джареда Каснера и Гая Пехтера.

Опыт команды Doti AI будет опираться на существующую инфраструктуру корпоративного поиска Salesforce для создания унифицированного и усовершенствованного уровня агентского поиска на всей платформе.

Дениз Дрессер, генеральный директор Slack, приобретённой Salesforce в 2020 году, отметила: «Опыт Doti ускоряет реализацию нашей стратегии по переосмыслению корпоративного поиска в Salesforce.

Джонни Сакс, управляющий партнёр F2 Capital Fund, отметил: «Меньше чем за два года Матан и Офер сумели превратить смелую идею в революционное видение нового мира труда, где люди и искусственный интеллект работают вместе.

То, что начиналось как видение, превратилось в продукт, движение, которое теперь будет расширяться в глобальном масштабе на платформе Salesforce»

Перевод с иврита и английского

Как удалить все свои лайки на ютубе

Иногда все мы входим не в ту дверь - лайкаем не те видео на ютубе и нам начинают показывать не то порно. Если вы понимаете о чём я.

Понадобилось мне тут удалить все лайки на ютубе, это оказалось достаточно просто.

Справа нажимаем на меню с буквой и выбираем "Аккаунт Google".

Слева "Данные и конфиденциальность".

Листаем ниже до "История YouTube" - нажимаем.

Внизу - "Управление историей".

Слева выбираем "Взаимодействия".

Первый пункт - "Отметки Нравится и Не нравится к видео".

Справа вверху нажимаем 3 вертикальные точки и выбираем "Удалить все".

Готово - теперь у вас чистая история взаимодействий. Похожим образом можно удалить историю просмотров, если не хотите объяснять жене, откуда у вас в истории карлики.

Несколько очевидных, но почему-то игнорируемых обычными пользователями наблюдений

Если сервис настойчиво просил включить геолокацию (и это не сервис карт) - слать нах. Они просто хотят таргетировать рекламу. Всегда указывай локацию вручную.

Если сервис просит доступ к контактам и это не "звонилка" или мессенжер - шли их нахер. Они просто хотят базу для холодных звонков или спама.

Если сервис заявляет, что услуга бесплатная, но просит привязать карту для "верификации", они пиздят. (Доверяй данные карты только 100% проверенным компаниям.)

Если приложение или сайт заявляют, что они "собирают данные в обезличенном виде", они пиздят.

Если сервис просит доступ к камере или микрофону без явной необходимости, слать нахер. Это не для "улучшения опыта".

Если какая-то "горящая" акция или предложение ограничены по времени ("осталось 5 минут!") - это хуйня.

Если ты не платишь за продукт деньгами, ты платишь за продукт собой. (За очень редким исключением - сервисы поддерживаемые фанатиками своего дела.)

Если в политике конфиденциальности нихуя невозможно понять, это сделано специально. (Э тот случай, когда ИИ может быть реально полезен. Попроси любой ИИ найти "подводные камни" в тексте.)

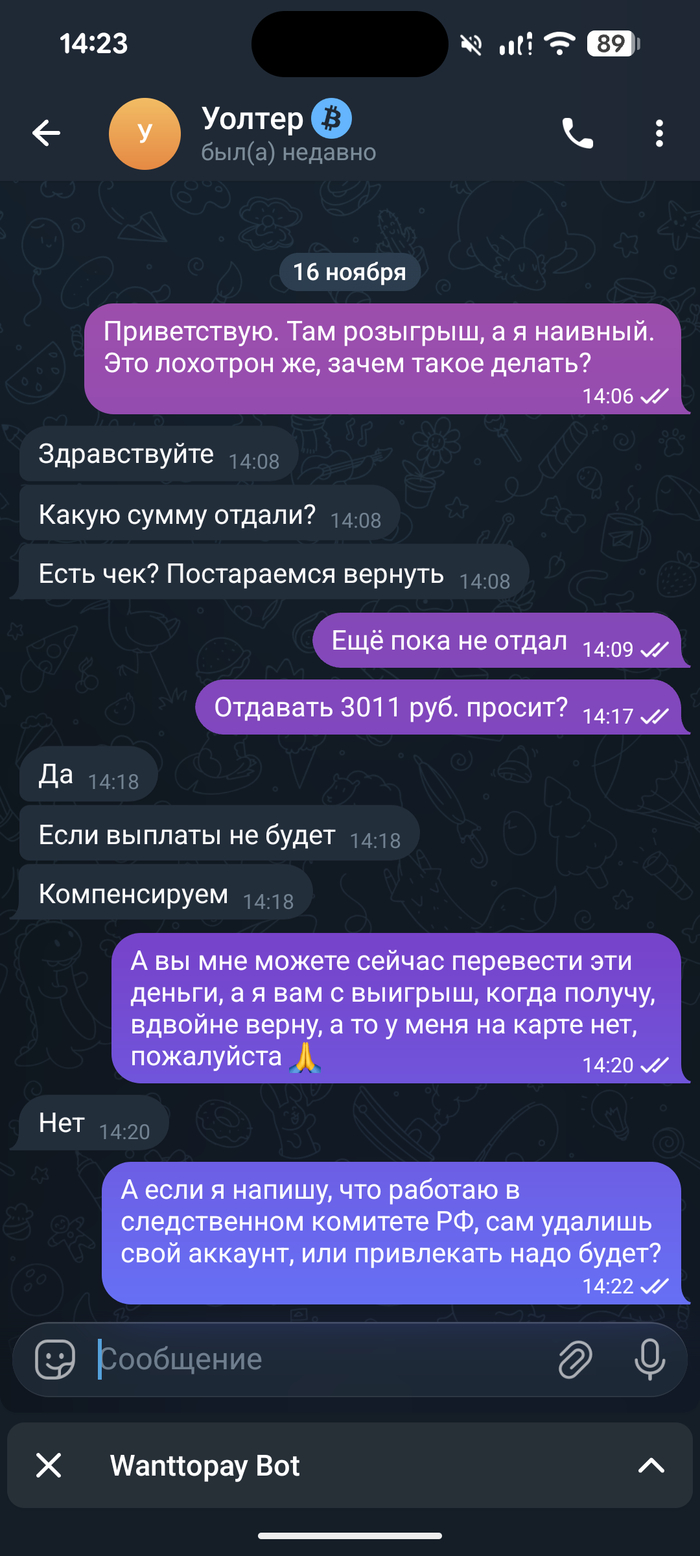

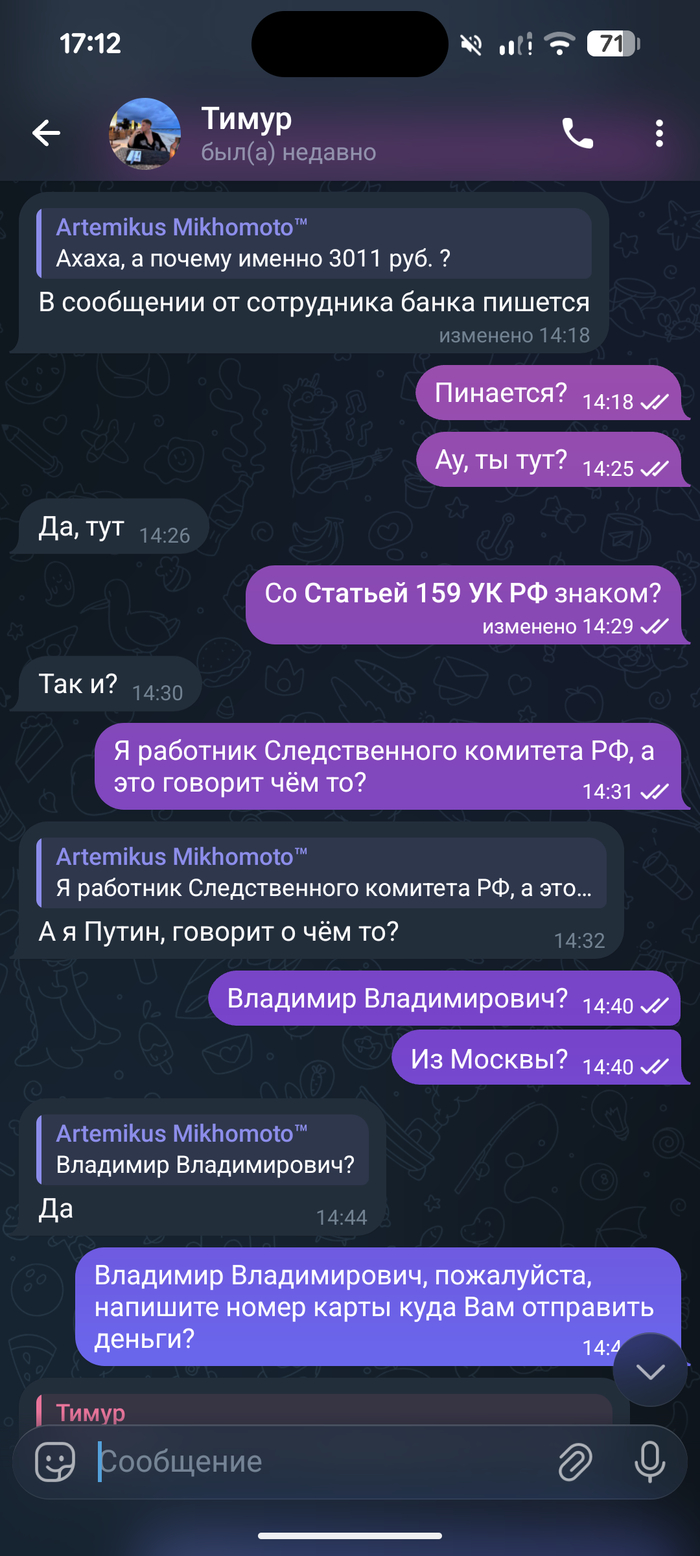

"Вы получили подарок", "Вы были выбраны для участия в лотерее", "Вы наш миллионный клиент" - это 100% пиздёж.

Если сайт или приложение заставляют пройти капчу с выбором велосипедов, светофоров или горных козлов, ты бесплатно тренируешь их ИИ для беспилотных автомобилей или систем распознавания образов.

Чем громче и настойчивее сервис кричит о своей "эксклюзивности" и "закрытости", тем отчаяннее он нуждается в новых лохах.

Если при попытке отменить подписку или удалить аккаунт сервис предлагает тебе "специальную скидку", это подтверждение того, что обычная цена была завышена и они тебя наёбывали всё это время.

Если новость или скандал в соцсетях вызывают у тебя сильный и моментальный гнев или восторг, с вероятностью 99.99% тебя либо наёбывают, либо показывают только одну сторону медали.

Чем громче компания кричит о своей "социальной ответственности" и "экологичности", тем больше шанс, что она просто пытается отвлечь тебя от своего говна, которое она творит в другом месте.

Если приложение постоянно присылает пуши ("Вам письмо!", "Не пропустите!", "Заходите скорее!") без содержательной информации, ты для него просто источник кликов, а не пользователь.

Если в отзывах на сайте все комментарии исключительно восторженные и развернутые, с деталями и именами, это 100% заказные или отфильтрованные отзывы. Настоящие отзывы всегда содержат долю скепсиса или вопросы.

Если все это для тебя абсолютно очевидно, поздравляю, ты знаешь как выжить в современном интернете.

UPD:

Специально для тех, кто имеет претензии к 10 пункту:

Подтверждение от Google (История с Google Street View)

Использование для обучения Waymo (Беспилотные автомобили)

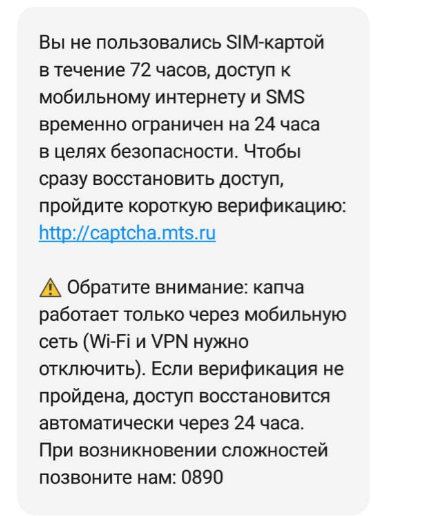

Дорогой МТС. Объясни популярно, плз...

Дорогой @МТС!

1. В каком пункте Договора, который я с тобой заключал и НЕ перезаключал потом ни разу, есть положение о том, что ты мне можешь отключить связь следующим образом? (ссылку, плз)

2. Мог бы ты писать сообщения более логично? (хотя спасибо, улыбнуло!)

Потому что фраза "Если верификация не пройдена, доступ восстанавливается автоматически через 24 часа" - ложное утверждение.

И вгоняет автоматику в рекурсию:

Доступ блокирован - капча не пройдена - доступ автоматически восстановлен - картой не пользуюсь - доступ блокирован" ))

3. Капчу не проходил, но как работает "пройти по ссылке", если Интернет "ограничен" ?

Спасибо заранее за ответ!

P.S. Меня больше п.1 волнует.

А так - СМС пришло, когда связь уже восстановилась.

Теперь буду знать, что это было ))))

Когнитивная защита

В интересное время живём, кибер-товарищи-господа-единомышленники)). Вот задался как то вопросом, что формирует контентную среду применительно к крошечному островку Пикабу... И вывел очень субъективный вывод - достаточно большой массив тем формирует алгоритмическая среда, повторяющая себя. Понятно, что тут есть и реальные проблемы и приколы от людей, пережившие какой-то необычный опыт. Но, местами часто попадаются посты, которые формируются как заказы от различных бизнес (и около политических) сообществ или заказчиков. То таблетосы от психиатра уходят в рекламу через обсуждения (через подтверждение от других пользователей), то нарративы идут на актуализацию культуры поведения незаменимых ценных специалистов/зоошизы/иных, склонных к психопатии рабочим группам. Островки политики и новостного контента, вирусологии и лёгкого сумасбродства в части финансовой войны полов)). Немного демографического аспекта и описание угасающей роли государства в общества (истязания ментов, врачей, учителей). Самое интересное, что вся эта мешанина ощущается как четко спланированная информационная война всех против всех. Социума против государства и в обратную, бизнеса против социума и в обратную, пчел против меда и в обратную... Интересно, эта система вообще жизнеспособна на ощутимых марафонах времени? И кто заказчик этого эксперимента?))