Рубль готовится слабеть. Геополитический позитив. Криптовесна. Копим 5 лет на первый взнос по ипотеке. Ключ на 21. Воскресный инвестдайлдест

Богатение на высокой ключевой ставке снова продлили, появились очередные позитивные новости по линии сделок и геополитики, а рубль готовится слабеть. Дивидендный сезон добавляет радости. Биткоин прочувствовал криптовесну, а я прочувствовал весеннюю зиму за полярным кругом на горнолыжке и вернулся со свежим дайджестом, го читать его, пока не убежал.

Это традиционный еженедельный дайджест, который выходит в моём телеграм-канале, на который приглашаю обязательно подписаться, чтобы ничего не пропускать, там много интересного.

Рубль готовится слабеть

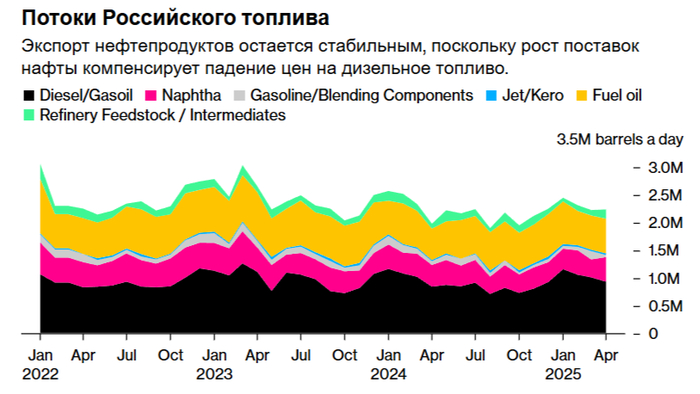

Рубль слегка ослаб, но остаётся крепким. Изменение за неделю: 82,10 → 82,62 руб. за доллар (курс ЦБ 81,13 → 82,65). Юань 11,03 → 11,32 (ЦБ 11,08 → 11,35). Всё громче разговоры о том, что так дальше нельзя, и пора рублю слабеть. Но профицит торгового баланса удерживает рубль.

Нефть дешёвая, переговоры входят в новую фазу. Рубль готовится слабеть. Аналитики Цифры видят курс к концу года в районе 107–115 руб. за доллар. ЦБ назвал преждевременным утверждение об устойчивости укрепления рубля.

Как инвестировать в валюте? Можно взять юаневые, замещающие или квазидолларовые облигации. Они сейчас дают неплохой дисконт, нивелирующий падение рубля, доходность может быть выше 12%+ в валюте.

Геополитический позитив в акциях

Драйвером роста стали надежды в урегулировании конфликта и новая фаза переговоров. Итоговое изменение IMOEX с 2 872 до 3 006. Ключевая ставка не повлияла на акции, а заявления политиков повлияли.

РТС вырос с 1 115 до 1 145.

Уровни РТС смотрятся очень высокими для покупок, так что надежда только на ослабление рубля. Трамп даже во сне говорит про сделки, интересно, не хочет ли он добавить в какую-нибудь сделку IMOEX 5000?

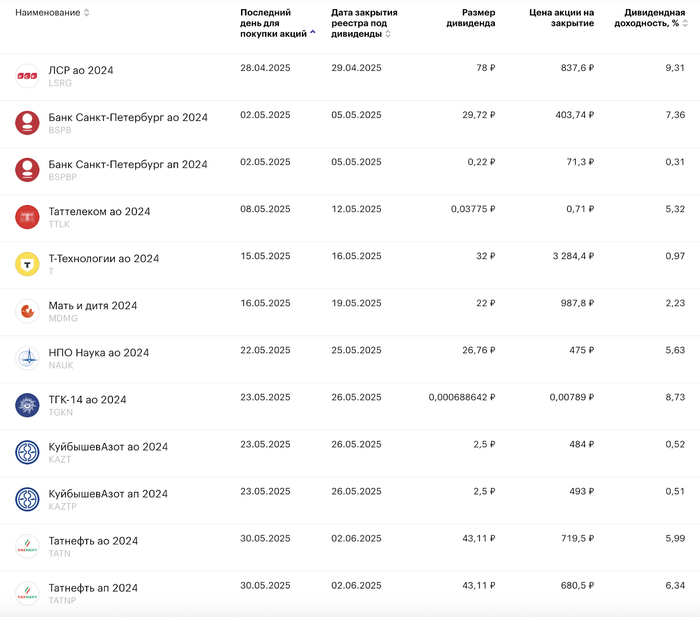

Дивиденды

Продолжаем богатеть. Отсеклись Новатэк, Яндекс, Авангард и Полюс. На очереди ЛСР. Объявились Сбер (11%), Соллерс (9,9%), Пермэнергосбыт(13%), Лензолото (0,52%) и Роснефть(3,1%). В мае нас всех завалят деньгами, а в июне и подавно.

Ближайшие дивиденды:

Полезное про акции и дивиденды:

Топ-5 дивидендных акций от АТОН. Дивидендная доходность до 30% NEW

Топ-10 акций по дивидендной доходности от «Цифра брокер» в 2025 году NEW

📈Обогнал рынок на 110%. Инвестировал 10 лет только в акции Сбера и Лукойла — что из этого вышло?

📉Отстал от рынка на 90%. Инвестировал 10 лет только в акции Газпрома и ВТБ — что из этого вышло?

Разборы: БСПБ, Башнефть, Яндекс, Транснефть

Если богатеете на дивидендах, обязательно подписывайтесь и не пропускайте новые дивидендные обзоры.

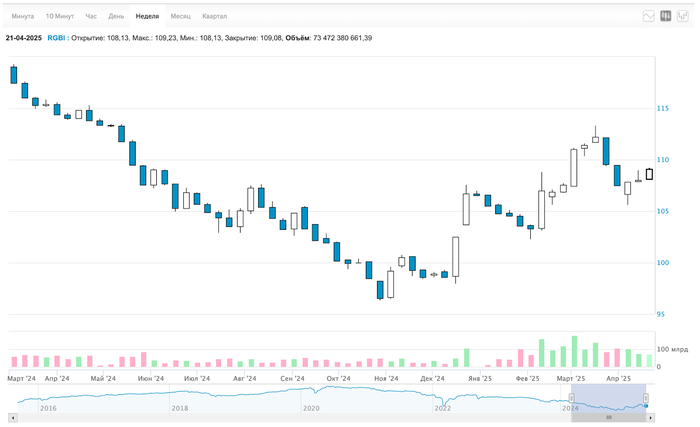

Облигации

Высокая ключевая ставка и очень много новых облигаций — всё как мы любим.

Разместились/собрали заявки: Манимен, Акрон USD, Аэрофлот, ПКБ, МТС, Алроса. Не участвовал ни в чём, но в целом интересные выпуски были, просто денег не осталось уже.

На очереди: Мечел, МТС Банк, Газпром нефть и другие. Ничего пока не присмотрел. Скоро будет ещё много интересных выпусков, не пропустите.

RGBI подрос немного 107,99 → 109,08. Ставку ЦБ сохранил, сигнал смягчил, но разворот ДКП будет позже. Я продолжаю немного покупать длинные ОФЗ.

Полезное про облигации:

Самые надёжные облигации с ежемесячным купоном от аналитиков ГПБ Инвестиций NEW

Лучше, чем банковские депозиты. 10 коротких облигаций с доходностью до 26% NEW

Все доходности облигаций: какие бывают и чем отличаются от доходностей депозитов

ОФЗ с доходом каждый месяц, чтобы богатеть равномерно в течение года

Что такое: доходность, оферта, амортизация

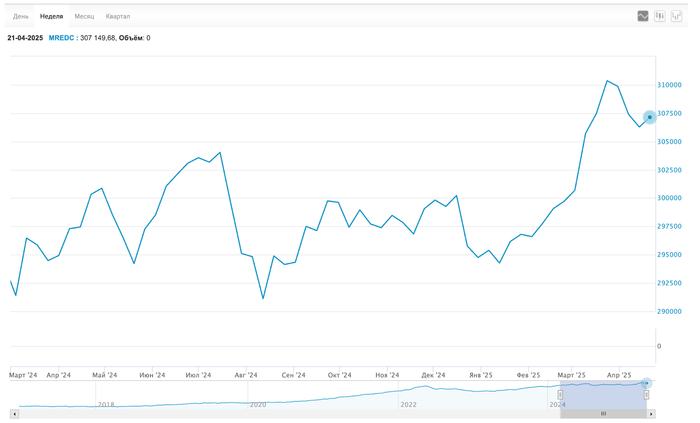

Недвижка не дешевеет

Индекс MREDC вырос с 306,2к до 307,1к за метр.

Продажи квартир держатся на льготных программах, акциях от застройщиков с рассрочками, альтернативных сделках и сделках с большим первоначальным взносом от 60–70%.

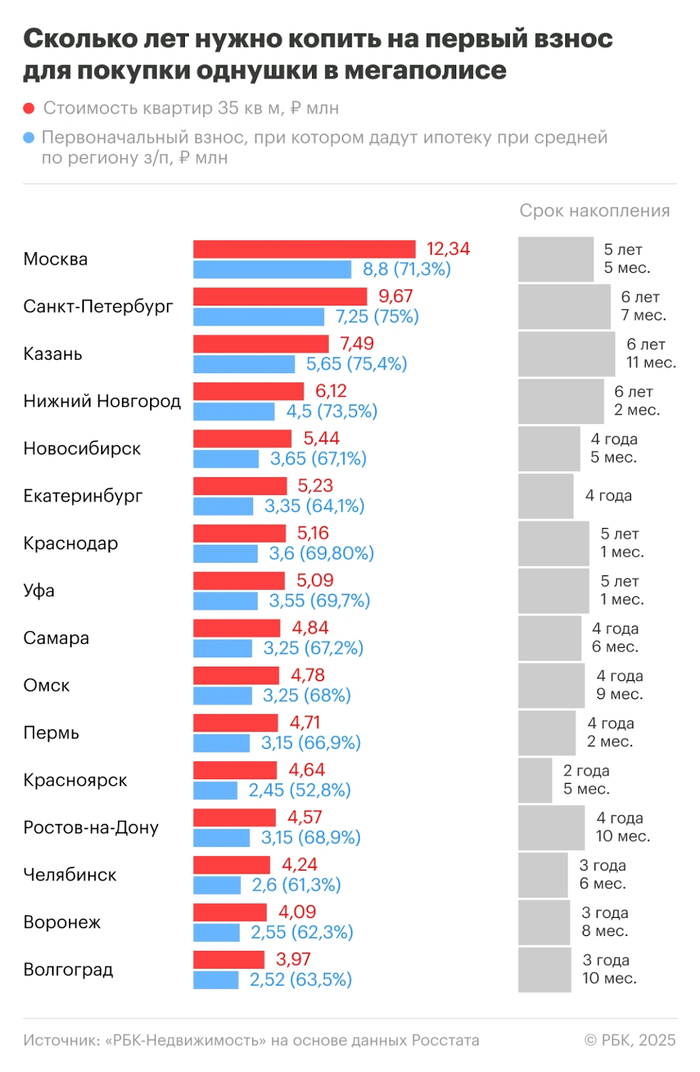

Сколько лет нужно копить на первый взнос по ипотеке?

Минимальные требования к первому взносу — 20%. Но при средних зарплатах надо накопить как минимум 53% от стоимости квартиры, чтобы одобрили ипотеку.

На примере квартиры 35 кв. м. в Москве уйдёт более 5 лет, в Питере, Нижнем и Казани более 6, а в Красноярске менее 3. В среднем в миллионнике на первый взнос придётся копить около 4–5 лет. Но 35 метров — это прям маловато.

Криптовесна

Вот и оттепель! Неделя была позитивной, биткоин вырос до 94к. Мой криптопортфель вырос с 1810 до 2020 долларов.

Криптоновость. Минфин и ЦБ запустят криптобиржу для суперквалифицированных инвесторов. Короче, остаёмся на азиатских биржах. ARK предсказала биткоин по $2,4 млн к 2030 году. Совсем уже криптокукухой поехали.

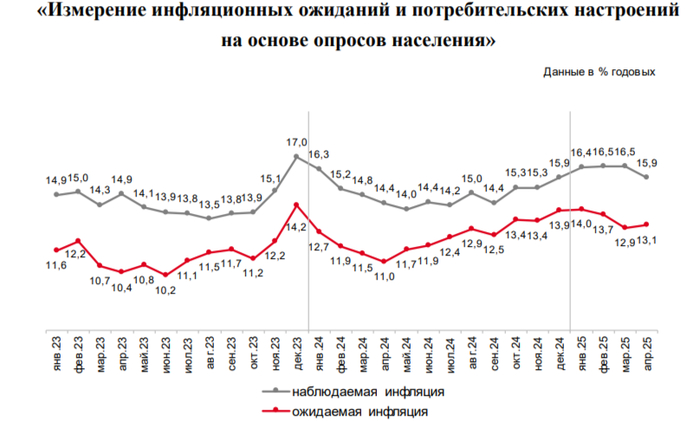

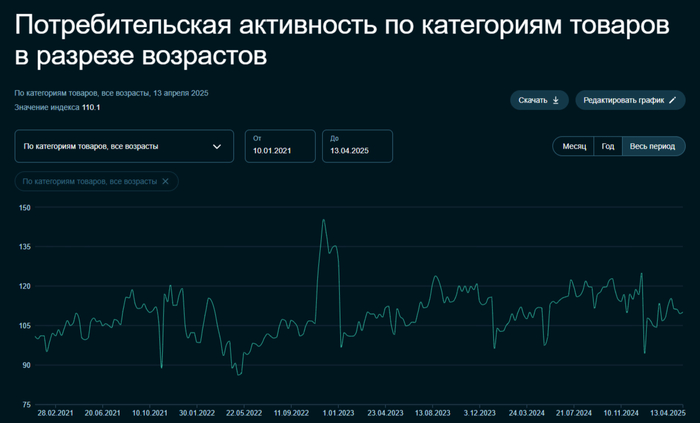

Инфляция пытается замедлиться

Инфляция за неделю составила 0,09% после 0,11% неделей ранее. С начала года рост цен составил 3,08%. Годовая инфляция осталась 10,34%. Сильнее всего дорожают капуста и лук. А вот снизились цены на огурцы, помидоры, бананы и яйца. Ну теперь-то заживём!

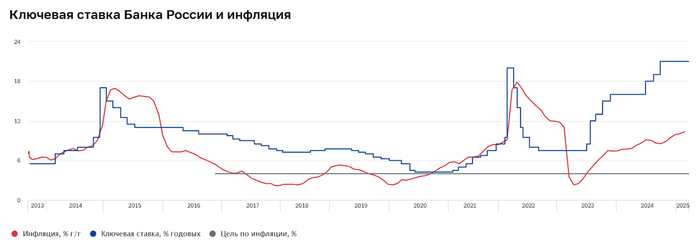

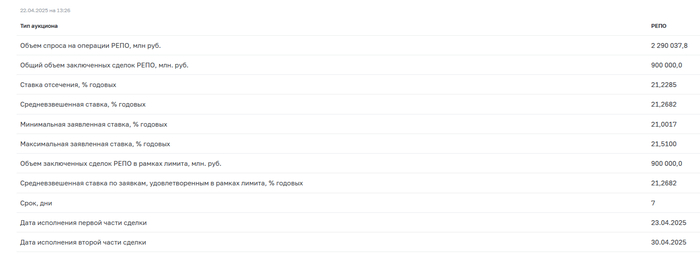

Опять не двадцать пять

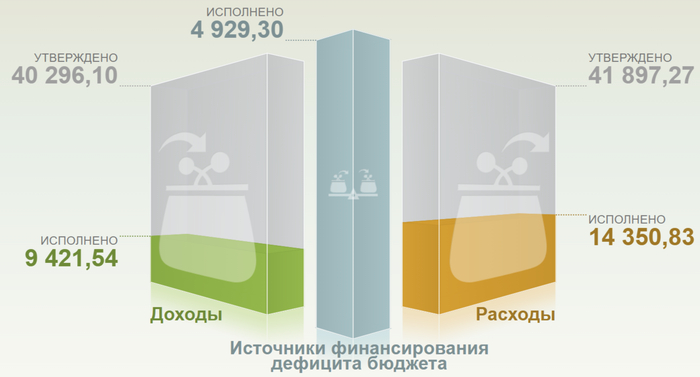

А снова 21% ключевая ставка ЦБ. Сигнал смягчился с умеренно жёсткого до нейтрального. В рамках базового сценария ЦБ видит среднюю ключевую ставку в диапазоне 19,5–21,5% годовых в 2025 году и 13,0–14,0% годовых в 2026 году. Разворот ДКП не ранее лета. Но важнее не экономические, а геополитические данные. Вэтэбэшный Костин прогнозирует к концу года 19%, а он вечно ошибается. Продолжаем богатеть на высоких ставках.

Что ещё?

Сгонял в Кировск, каеф

Астра проведёт байбэк

Газпром нефть нашла ещё нефть в ХМАО, будет теперь Газпром нефть нефть

Акции и облигации Индии упали из-за эскалации конфликта с Пакистаном

МТС Банк провернёт допку

Средняя ставка по вкладам в топ-10 банков снизилась до 20,04%

Финам открыл доступ клиентам к акциям Китая, говорит, что надёжно

Подписывайтесь на мой телеграм-канал про инвестиции в дивидендные акции и облигации, финансы и недвижимость.