Автоматизация поиска XSS уязвимостей

Участвуя в программе вознаграждения Баг Баунти, часто приходится искать XSS-язвимости сайтов. Сегодня обсудим несколько полезных инструментов для автоматизация поиска XSS-уязвимостей в веб-приложениях.

Автоматизация поиска XSS уязвимостей

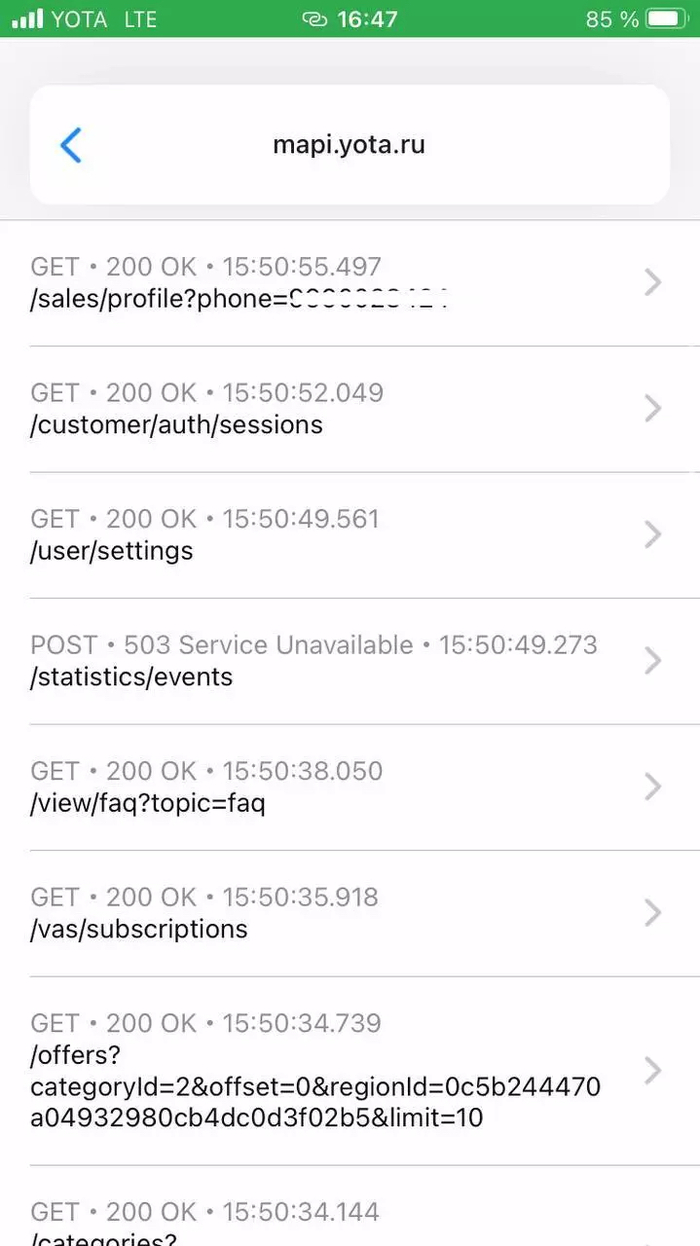

В качестве цели, чтобы не нарушать закон, будем использовать специально предназначенный для этого уязвимый сайт:

Итак, рассмотрим лучшие инструменты для автоматизация поиска XSS-уязвимостей в веб-приложениях.

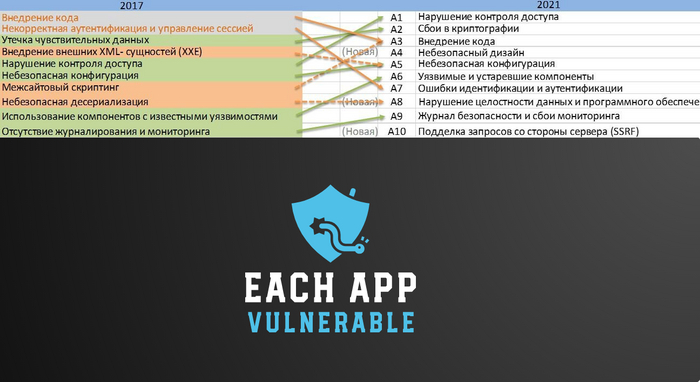

Bug Bounty — это программа, которую владелец сайта проводит для привлечения сторонних специалистов к поиску уязвимостей. При участии в программе Баг Баунти нужно действовать этично и придерживаться установленных правил. Не стоит забывать, что несанкционированный взлом является незаконным и расценивается, как уголовное преступление.

Это инструмент Python, который используется для поиска параметров сайта в веб-архиве без взаимодействия с хостом. Для поиска параметров, ParamSpider использует различные методы и списки слов.

Тулза будер полезна при поиске XSS, SQL-инъекций, SSRF и уязвимостей Open Redirect.

Установка Paramspider

Для установки Paramspider, используйте следующие команды:

cd ParamSpider

pip3 install -r requirements.txt

Если не получается установить, убедитесь, что у вас установлен Python 3 и Git.

Использование Paramspider

Для поиска XSS, выполняем команду:

python3 paramspider.py --domain http://testphp.vulnweb.com/ -o /home/media/vuln.txt

Эта команда запускает сценарий Python и сканирует цель. Полученные результаты сохраняет в текстовый файл.

Официальная страница Paramspider на GitHub:

Kxss

Ищет XSS на основе результатов найденных параметров из Waybackurls или Burp.

Установка Kxss

Для работы программы, необходимо установить Golang.

Для установки, используем команду:

go get github.com/Emoe/kxss

Использование Kxss

Вы можете запустить скрипт подсунув файл найденных параметров Paramaspider:

cat vuln.txt | kxss

Официальная страница Kxss на GitHub:

Dalfox

DalFox — это мощный инструмент для поиска XSS., Также анализатор параметров и утилита, которые ускоряют процесс обнаружения XSS.

Основная концепция заключается в анализе параметров, поиске XSS и проверке их на основе синтаксического анализатора DOM.

Установка Dalfox

Можно установить Dalfox с помощью snap:

snap install dalfox

Использование Dalfox

Чтобы запустить скрипт и найти XSS-уязвимости на сайте, выполните команду:

cat vuln.txt | kxss | dalfox pipe

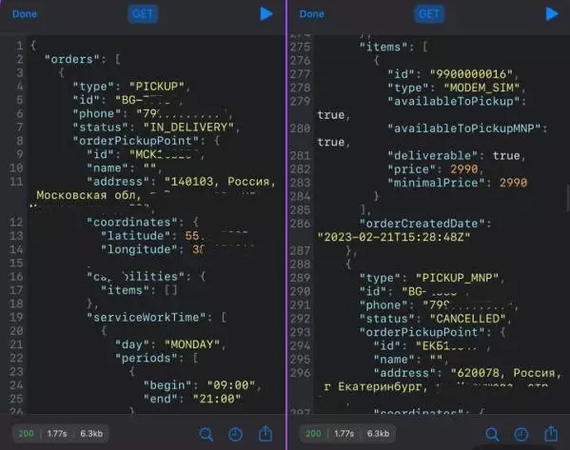

Как мы видим, инструмент возвращает страницы со скрытыми параметрами (Reflected parameters).

Можно подсунуть полезную нагрузку:

Официальная страница Dalfox на GitHub:

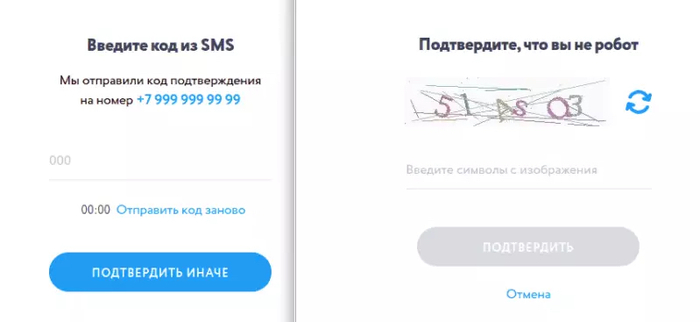

Он-лайн сервис для поиска XSS уязвимостей

Можно также использовать онлайн-сервис pentest-tools.com/website-vulnerability-scanning/xss-..., который позволяет найти XSS веб-приложения, не устанавливая при этом никаких дополнительных инструментов. Просто вводите URL и получаете результат.

Информация предоставлена исключительно в ознакомительных целях!

Мы в телеграме!