Правда о смене паролей

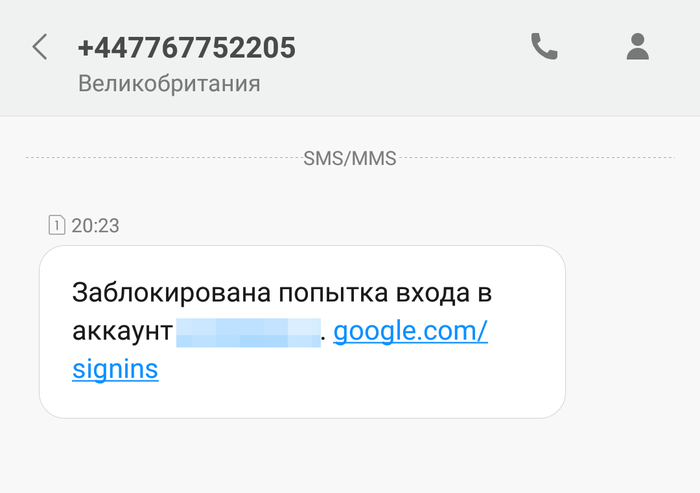

Как все уже знают, сегодня на Пикабу появилось сообщение с просьбой сменить пароль. Вначале я не придал этому значения, и попросту игнорировал баннер. Почитал посты про возможный слив базы данных, посмеялся. Но уже ужиная дома, пришла СМС:

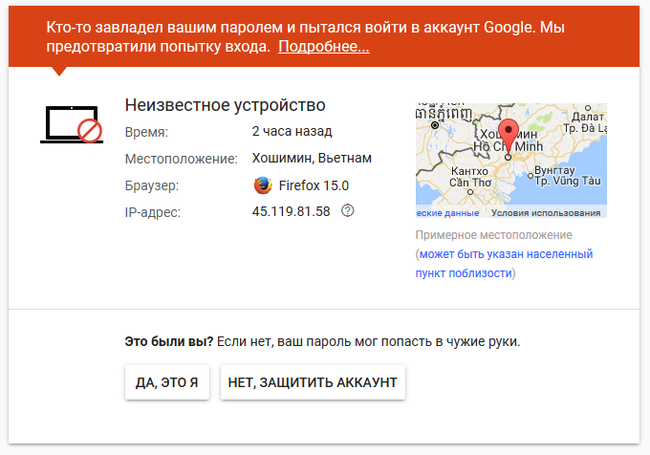

Я сел за компьютер, открыл браузер, по-умолчанию открылся Пикабу и я увидел - мой аккаунт не был залогинен. Тут у меня в голове сложился пазл! Я быстро начал вводить свои данные авторизации - фух, зашёл. Значит пароль не изменён. Ок, поменяю на всякий случай пароль. О, вот и почта в профиле, в которую пытались зайти. Данные с гугл кабинета:

Нет, я не с Вьетнама.

Я так понимаю, что базу паролей всё-таки угнали и пытались зайти на почту, используя пароль с Пикабу. Но у меня то пароли разные.