Что делать с мошенническими сайтами

Осторожно: длиннопост и много слов.

Всем доброго дня. Каждый из нас если и не сталкивался, то хотя бы слышал о разного рода мошенниках, орудующих в сети. По большей части это сайты, цель которых - сбор персональных данных, в том числе Логинов и паролей, данных банковских карт. Среди них и некоторое число условно безопасных, которые просто за счёт "похожести" доменного имени на какой-либо легитимный сайт "воруют" трафик и живут на рекламу с показов (однако, таких меньшинство и этот факт не отменяет их вредоносности).

Как же бороться с ними?

В первую очередь стоит проверить через сервис whois чей это сайт и у кого зарегистрирован.

(Спойлер: всё, что зарегистрировано в России с вероятностью в 0.95 можно легко снять

с делегирования aka отобрать).

В случае, если сайт "находится" на нероссийской доменной зоне верхнего уровня (.com, .org, .uk, .pw и тд), то никаких гарантий никого дать не сможет, особенно в это непростое время).

(Дальше речь пойдет про "российские" доменные зоны, про иностранцев речь пойдет позже)

Что нам поможет в этой борьбе с мошенниками?

1. Правила регистрации доменных имён в зоне ru, рф (особенно пункт 5.7);

2. Компетентные организации.

Из правил регистрации доменных имён в зонах ru, рф (пункт 5.7):

Регистратор вправе прекратить делегирование домена при поступлении регистратору мотивированного обращения организации, указанной Координатором как компетентной в определении нарушений в сети Интернет, если обращение содержит сведения о том, что адресуемая с использованием домена информационная система применяется:

1) для получения от третьих лиц (пользователей системы) конфиденциальных сведений за счет введения этих лиц в заблуждение относительно ее принадлежности (подлинности) вследствие сходства доменных имен, оформления или содержания информации (фишинг);

2) для несанкционированного доступа в информационные системы третьих лиц (пользователей, посетителей) или для заражения этих систем вредоносными программами или для управления такими программами (управления ботнетом);

3) для распространения материалов с порнографическими изображениями несовершеннолетних;

Компетентные организации

В 2012 году Координационный центр внедрил практику взаимодействия с организациями, компетентными в определении нарушений в сети Интернет. Такие организации предоставляют Координационному центру и регистраторам доменных имен информацию о ресурсах с противоправным контентом, о случаях фишинга, несанкционированного доступа к информационным системам и распространения вредоносных программ с доменных имен, находящихся в зонах .РФ и .RU. Регистраторы вправе прекратить делегирование доменных имен для подобных ресурсов. Сегодня с Координационным центром сотрудничают двенадцать компетентных организаций — Национальный координационный центр по компьютерным инцидентам, Лига безопасного интернета, Group-IB, Лаборатория Касперского, RU-CERT, РОЦИТ, Роскомнадзор, БИЗон, Банк России, Доктор Веб и Интеграл. Любой пользователь сети может сообщить об обнаруженном им случае неподобающего использования доменного имени на Горячую линию одной из этих организаций — и меры будут приняты незамедлительно.В общем, обращение к компетентным организациям при наличии оснований гарантирует снятия вредоносного домена с делегирования. Однако стоит учесть, что по текущим НПА регистратор в праве восстановить делегирование в случае отсутствия "негативного" контента на сайте при обращении владельца домена, если он данный контент уберет.

Как же обратиться к компетентным организациям?

У каждой из перечисленных выше организации есть электронная почта, на которые они принимают обращения.

Далее представлен список компетентных организаций (с наибольшей зоной компетенции*) и зоны их компетенции.

1. Национальный координационный центр по компьютерным инцидентам (НКЦКИ) incident@cert.gov.ru (.RU, .РФ, .SU, .ORG.RU, .NET.RU, .PP.RU)

НКЦКИ создан приказом ФСБ России N 366 от 24 июля 2018 года. В соответствии с положением о НКЦКИ Национальный координационный центр по компьютерным инцидентам является составной частью сил, предназначенных для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты (ГосСОПКА).

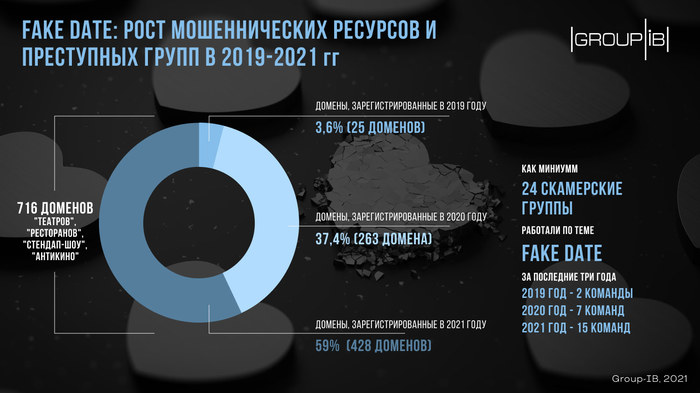

2. Group-IB (ООО «Траст») info@group-ib.com (.RU, .РФ, .SU, .ORG.RU, .NET.RU, .PP.RU)

Компания Group-IB основана в 2003 году и является одним из ведущих разработчиков решений для предотвращения кибератак, борьбы с мошенничеством и защиты брендов от цифровых рисков со штаб-квартирой в Москве.

3. Центральный банк Российской Федерации fincert@cbr.ru (.RU, .РФ, .SU, .ORG.RU, .NET.RU, .PP.RU)

4. ООО «БИЗон» info@bi.zone (.RU, .РФ, .SU, .ORG.RU, .NET.RU, .PP.RU)

BI.ZONE — компания по управлению цифровыми рисками.

5. АНО «ЦРКИ» info@cert.ru (.RU, .РФ, .SU, .ORG.RU, .NET.RU, .PP.RU)

АНО «ЦРКИ» – российский центр реагирования на компьютерные инциденты. Основная задача центра – снижение уровня угроз информационной безопасности для пользователей российского сегмента сети Интернет.

Все указанные организации являются компетентными по вопросам:

· Phishing;

· Malware;

· Botnet controllers;

· Несанкционированный доступ;

· Детская порнография.

Лично моя рекомендация:

Наиболее эффективно писать сразу всем указанным организациям. Так и увеличивается шанс помощи вам, а также скорость блокировки ресурса. Даже если какая-то из организаций вам откажет, все равно есть шанс на то, что остальные примут меры.

Что необходимо указать при обращении?

- Непосредственно URI вредоносного контента (адрес страницы).

Что стоит так же дополнительно указать:

- адрес легитимного ресурса (если таковой имеется);

- скриншот страницы.

По обращению в указанные компетентные вам выдадут идентификатор обращения, с помощью которого дальше можно вести переписку по вашему обращению (узнать статус и тд).

Стоит отметить, что блокировка не происходит мгновенно. Срок снятия домена с делегирования может составлять несколько суток. При этом, если владелец уберет контент, делегирование восстановится. Если срок аренды домена пройдет (а с ним и пройдет и "разделегирование"), любое лицо в праве купить такой домен и разместить любой контент.

Такое стоит отметить, что указанные организации не смогут помочь по вопросам явного мошенничества, что является компетенцией МВД России.

По вопросам вредоносного контента на сайтах, расположенных не в "российских доменных зонах" также можно писать в вышеуказанные организации, а также есть смысл писать напрямую регистратору домена (по электронной почте или через форму обратной связи на сайте регистратора).

P.S. вся информация взята с официальных сайтов указанных организаций и координационного центра https://cctld.ru

P.P.S за шакалистые изображения прошу прощения

P.P.P.S пост не является рекламой. Все описанные действия являются общественно полезными и бесплатными