Почему Армения?

- Армения входит в ЕАЭС.

- Армения занимает 34-е место и классифицируется как «в основном свободная» в отчете Индекса экономической свободы. Это самый высокий рейтинг среди других стран ЕАЭС.

- В 2018 г. между Арменией и ЕС было подписано Соглашение о всеобъемлющем и расширенном партнерстве, которое значительно расширяет и упрощает сотрудничество и торговлю с ЕС.

В сети уже хватает инструкций, я перечитал и посмотрел их больше десятка. Но в итоге столкнулся с задачами, которые почему-то не были озвучены. Решил запилить свою.

Вот список задач

1 Приезд в Армению.

2 Поход к нотариусу для заверенной копии заграничного паспорта (2 часа времени)

3 Посещение регистра для открытия ИП (0.5-3 часа времени)

4 Получение социальной карты (0.5-1 час)

5 Открытие счета в армянском банке. Посещение банков для подачи заявления на открытие счетов (тонны часов, на один банк может легко уйти 3 часа )

6 Переход на упрощенку

7 Двойное налогообложение. В России будут знать про ваши счета в Армении.

Основные моменты.

Карты Мир работают и банкоматов много. Мне снимать наличку в драмах через МИР почта банка оказалось выгодней, чем платить этой карты. Не знаю в чем прикол. Курс на глаз считаю 1000руб =4000 драм

Работает Яндекс такси (цены ниже московских)

На русском худо-бедно говорят все. Только среди молодежи встречаются те, кто плохо понимает русский.

Далее подробнее по каждому пункту.

1. ПРИЕЗД В АРМЕНИЮ

Найти жилье в Ереване сейчас очень трудно. Огромное кол-во бежавших от проблем в России заполнили столицу Армении.

Жилье искал вроде тщательно, сделал не меньше 30 запросов. На выбор было всего пару вариантов при бюджете 5000 руб за ночь.

Искал через "суточно" (ничего не подтвердили), agoda (подтвердили два тухлых варианта) и через list.am (вроде нашего авито. У объявлений часто встречаются контакты с ватсапом\вайбером, через ПК-версию было легко контактировать. Через них нашел квартиру в центре. Был единственный вариант)

Меньше 5000р за ночь не нашел отдельное жилье, только если хостелы.

Для меня самый выгодный маршрут отказался самолетом через Адлер. Остановился в Адлере на ночь за 1500 в хорошем лофте ( сейчас там много хорошего жилья за копейки). Я бронировал через "суточно" - хорошая альтернатива airbnb сейчас, когда не работают карты.

У меня вышло

Москва - Сочи = 3000 руб.

Сочи - Ереван = 20500 руб.

Такси из аэропорта Еревана до цента = 2000 драм.

По приезду делайте симку - понадобится для банков, для бюрократов, для связи в целом.

Я сделал СИМ от МТС. 5000 драм. Включено 10гб. Звонки на русский МТС бесплатно.

Цены в супермаркетах Еревана.

Сеть САС - дорогая, остальные магазины вроде норм. Вот их цены:

Пиво от 350 драм за 0.5

Бананы около 700 драм за кг

Сигареты (популярные марки) 800 драм

Кофе на улице 400 драм американо маленький

Яйца 800 драм за упаковку

В заведениях цены как в Мск

2 ПОХОД К НОТАРИУСУ для получения заверенной копии заграничного паспорта

Это первое, что нужно сделать. Без этого вы малоинтересны банкам и бюрократам.

Просто найдите ближайшего к вам нотариуса. Я спрашивал у трех, все три обозначили срок исполнения около 2 часов.

Цена от 3000 до 6000 драм.

Одной копии мне хватило для всех процедур.

3 ПОСЕЩЕНИЕ РЕГИСТРА для открытия ИП (подготовьте деньги для оплаты пошлины через терминал, 3200 драм).

Всё очень просто. Надо заполнить анкету, в этом вам поможет сотрудник. Адрес можно указать тот в который вы заселились. Никто не требует договор аренды.

Регистр, что-то вроде МФЦ, кажется он один в центре Еревана.

State Registry of Legal Entities of Armenia (на карте Яндекса)

Адрес Komitas Avenue, 49/3

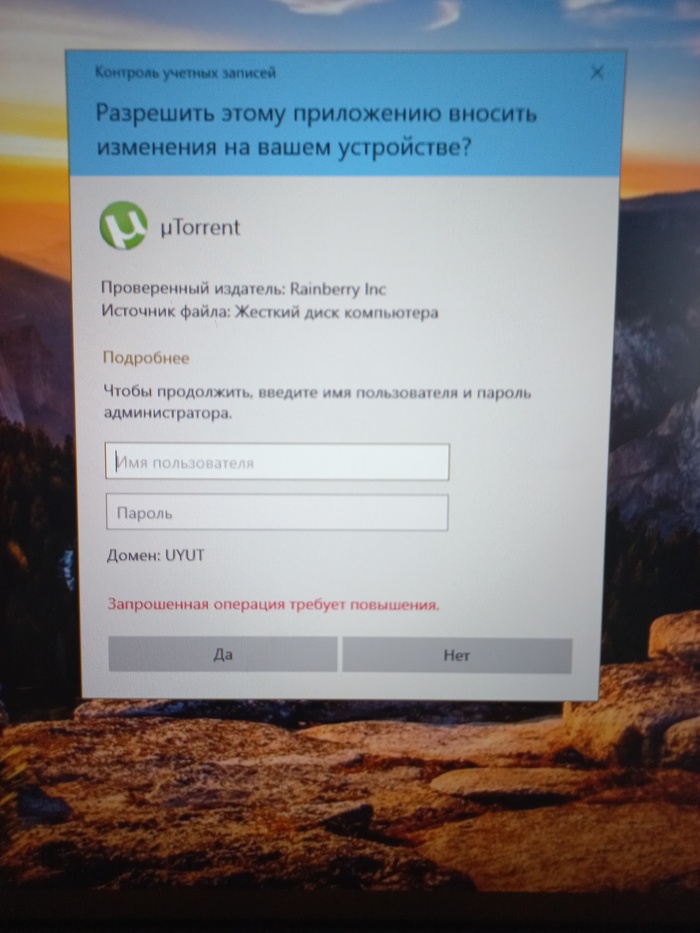

(после входа в здание сразу на право, в стеклянные двери как на фото)

Там есть терминал с талонами, можно выбрать русский язык.

Если не считать очереди (я сидел 1-2 часа), то сама процедура быстрая, примерно 15 мин.

Там же перед процедурой, в терминале можно оплатить пошлину на открытие ИП. 3200 драм. Терминал сдачу не дает, но может послать ее на телефон. Я отправил на русский номер. Дошло без проблем. Можно это сделать и во время процедуры. Регистрирующий сотрудник любезно подождет.

Вам дадут бумагу А4 с печатью. Это и есть документ о регистрации ИП.

Выбрать налоговой режим там нельзя. Для перехода на упрощенку требуются доп. действия в налоговой инспекции.

4 ПОЛУЧЕНИЕ СОЦИАЛЬНОЙ КАРТЫ

Требуется в некоторых банках. Процедура довольно быстрая и бесплатная, поэтому советую сделать.

Плюс дает возможность устраиваться на работу и социальную защиту.

Как я понял, банки не оформляют счет, если нет социальной карты или ID. ID что-то вроде паспорта. Оформлять сложнее и стоит ощутимых денег, соц карту куда проще.

Для оформления понадобится:

1. Загран паспорт и его скан-копия

2. Заверенная копия перевода паспорта и ее скан-копия

Скан-копии можно сделать рядом с отделением паспортно-визового управления.

В сети пишут про разные места, где оформляют эту карту, но, кажется, в Ереване проще всего это сделать в "ЦЕНТРАЛЬНОЕ ПАСПОРТНОЕ ОТДЕЛЕНИЕ ПАСПОРТНО-ВИЗОВОГО УПРАВЛЕНИЯ"

Адрес: Симона Врацяна 90

Там нет талонов. Походите в свободное окно. Мне все сделали за 20 мин. Соц. карта - это листок А4 с печатью.

5 ОТКРЫТИЕ СЧЕТОВ и получение пластиковых карт. (Для ИП).

Сразу скажу, сервис и удобство услуг значительно ниже чем в популярных банках РФ. Вы снова полюбите Сбер и забудете про любые проблемы с Альфой и Тиньковым.

Самая сложная процедура на данный момент. Спрос очень большой. Банки боятся и жадничают. (постоянно меняются тарифы и ужесточает я контроль заявок от русских)

Я дам инфу на 18 марта, но по приезду думаю что-то изменится. Лучше самим всё снова пройти.

Часть банков мимо.

По информации из сети (сам еще не успел попробовать):

Не открывают HSBC, Araratbank, Artsakhbank

Из личного опыта:

ВТБ - сказали оборот не больше 10000$ за 6 месяцев.

ID Bank - бешеные тарифы. Просто ненормальные.

Evocabank - деревянный. Высокие тарифы и невозможность пользовать интернет-банкингом первые 6 месяцев. Был ещё какой-то бред, уже не помню.

Пока порадовал ConverseBank Целый час рассказывал сотруднику про себя и свою деятельность. Просят доказательства (но не требуют). Договоры с контрагентами, движение денег по действующему счету.

Inecobank в субботу за 30 мин согласовали мне счета для физ. Лица. Для юр только по будням принимают заявку. Довольно неплохой вариант по тарифам физиков.

Рассмотрение заявки несколько дней. После пригласят на открытие счета. Выпуск пластика несколько рабочих дней.

В остальные банки пойду завтра. Может дополню пост.

Говорят стоит посетить Ardshinbank, Inecobank

6 ПЕРЕХОД НА УПРОЩЕНКУ и налоговая отчетность.

Либо через бухгалтера (представителя с электронной подписью), либо получить электронную подпись и делать самому.

Получение электронной подписи стоит 20000 или 30000 драм. Сайт организации, которая выдает подпись https://ekeng.am. С помощью подписи можно управлять бухгалтерией удаленно. На армянском (так сказал инспектор)

Или через бухгалтера. на него оформляется доверенность. Мне ее выдали в налоговой инспекции, туда же ее надо будет отнести.

ул. Дехатан, 3. Налоговая инспекция Кентрон (центр Еревана)

Стоимость такого бухгалтера разная. Один мне сообщил, что его услуги обойдутся 30000 драм в месяц. Другой предложил 10000 драм за переход на упрощенку и 20000 за каждый отчет.

7 ДВОЙНОЕ НАЛОГООБЛАЖЕНИЕ (РФ и Армения)

Тут вам лучше в сети посмотреть или обратиться к специалисту. Я внес этот пункт для тех, кто упустил этот момент.

Я сам пока в поиске всей информации.

Как я понял самый выгодный вариант иметь два ИП - в РФ и в Армении.

И делать перевод со счета ИП Армении на счет ИП РФ, то при расчете налога в РФ оплата налога в Армении будет учтена.

Буду рад, если поделитесь информацией. Сам пока плыву в этом вопросе.