История Кевина Митника — программиста, который совершил более 20 киберпреступлений, но ни в одном не использовал украденные данные во вред.

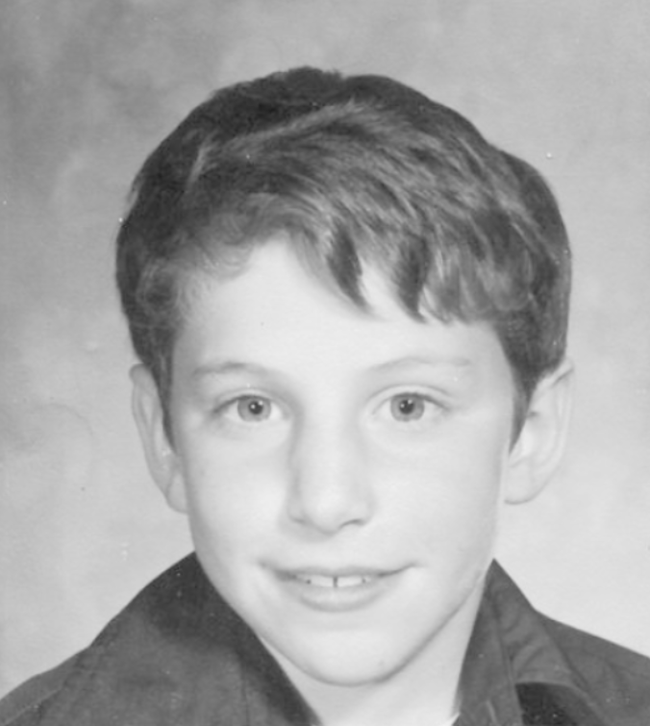

Кевин Митник родился в 1963 году в маленьком городке на юге Калифорнии. Когда мальчику было три года, его родители развелись, и отец ушёл из дома. Мама работала официанткой и часто задерживалась на работе, чтобы обеспечить себя и сына. Сам Митник в автобиографии признался, что был сам себе няней и почти всё время проводил дома в одиночестве.

Когда ему было 12 лет, единственным развлечением, которое Митник нашёл для себя, было путешествовать на автобусе по Лос-Анджелесу. Однако денег не всегда хватало даже на билет, поэтому он мог позволить себе редкие поездки на короткие расстояния. Это продолжалось до тех пор, пока Митник не заинтересовался принципом работы пропускной системы в автобусе.

Для себя он отметил специальный штемпель, который проставлял на билете отметки о времени и направлении. Он аккуратно поинтересовался у водителя, где можно купить такой же, якобы для своего школьного проекта. Доверчивый водитель чуть ли ни сам отвёл подростка в магазин, где продавалось оборудование для общественного транспорта.

Ничего не подозревающая мать дала Кевину $15 на выполнение школьного задания, и вскоре он стал обладателем специального компостера. Дело оставалось за малым — получить бланки для билетов. Подросток также знал, где их найти. Водители выбрасывали полупустые бланки в конце смены в мусорные баки на конечных остановках.

Уже с бланками и штемпелем Митник мог направляться куда угодно и бесплатно, нужно было лишь запомнить расписание автобусов. Это не было проблемой — мальчик мог похвастаться феноменальной памятью. Даже сейчас, признаётся хакер, он помнит все телефоны и пароли из детства.

Другая страсть, которая отличала Кевина Митника с юных лет, — его увлечённость фокусами. Как только он видел новый трюк, он тренировался до тех пор, пока не исполнял его в совершенстве. Именно тогда, по его словам, он начал получать удовольствие от одурачивания других людей.

Первое знакомство с так называемой социальной инженерией состоялось в школе, когда у него появился друг, который посвятил Митника в основы телефонного хакинга — предшественника компьютерного. Первым делом он научил его звонить в любую точку мира бесплатно, хотя, как Митник узнал много позже, это развлечение на самом деле обходилось весьма дорого одной компании, с чьего номера подростки производили вызовы.

Он слышал, как и о чём говорили его новые друзья с телефонными компаниями, узнал о процедурах звонков и вскоре мог это делать самостоятельно. На ближайшие пятнадцать лет его жизнь была определена.

Самым забавным он считал поменять категорию обслуживания у абонента. И когда человек звонил в следующий раз с домашнего номера, телефонная компания отказывала ему в вызове, так как у неё отображался звонок с телефона, на котором не было денег.

Но Митник не просто баловался, он тщательно изучал телефонную индустрию — электронику, компьютеры, сотрудников, алгоритм работы. Уже в 17 лет он мог поговорить с любым сотрудником телекоммуникационных компаний, разбираясь в делах не хуже профессионала.

Его хакерская карьера началась в старшей школе. В то время термин «хакер» использовался для обозначения не преступника, а увлечённого программиста, который много времени проводил в попытках найти более быстрый и эффективный способ работы программ. Иногда целью было сократить количество шагов, чтобы ускорить процесс и закончить работу первым.

В 1979 году группа хакеров из Лос-Анджелеса залезла в компьютерную систему Digital Equipment Corporation (фирму, выпускающую вычислительное оборудование в США). Целью было использовать разработки компании для своего программного обеспечения. Митник мечтал попасть в группу для приобретения опыта.

Новые знакомые дали начинающему хакеру номер удалённого доступа корпорации. Но они прекрасно знали, что без знания аккаунта и пароля Митник не сможет попасть внутрь системы. Возможно, это было проверкой для новичка. Однако программист принял вызов. Представившись одним из разработчиков, юный хакер позвонил системному менеджеру.

Он сумел убедить админа, что не может попасть в свой аккаунт, и попросил его о поддержке по телефону. В течение пяти минут он получил возможность изменить пароль удалённого доступа. Митник зашёл в систему Digital Equipment Corporation, но не как обычный пользователь, а как привилегированный, один из её разработчиков. Новые приятели были впечатлены.

Но дальше произошло то, чего юный хакер никак не ожидал. Его «партнёры» использовали вход, чтобы скачать всё, что им было нужно. После чего позвонили в службу безопасности и «сдали» Митника. Это было первым серьёзным разочарованием программиста в тех, кого он был готов уже назвать друзьями. В дальнейшем ему ещё не раз пришлось столкнуться с предательством.

После старшей школы юноша продолжил образование в Центре компьютерного обучения в Лос-Анджелесе. Через несколько месяцев местная администрация заметила, что Митник нашёл слабое место в системе безопасности их компьютеров и получил полный доступ к их технике.

Осознав, что перед ними не просто развлекающийся студент, а возможно, программист-гений, ему предложили два варианта — быть исключённым за взлом или помочь усовершенствовать систему безопасности школы. Через некоторое время Митник закончил обучение с отличием.

В 1981 году подросток и двое его друзей взломали офисы компании Cosmos (Computer System for Mainframe Operations) корпорации Pacific Bell. Она являлась базой данных, которую использовали большинство американских телефонных компаний для контроля звонков. Подростки получили список ключей безопасности, коды дверей нескольких филиалов и инструкцию по пользованию системы Cosmos. Они украли информацию на сумму в $170 тысяч.

Но на этот раз Митнику не удалось выйти «сухим из воды» — менеджер телефонной компании обнаружил утечку данных и обратился в полицию. Дальше не выдержали нервы у девушки одного из друзей хакеров, и она сама пришла в местное отделение. Кевин Митник был приговорён судом по делам несовершеннолетних к трём месяцам тюремного заключения и одному году условно. Это была его первая криминальная запись, но не последняя.

Его следующий арест произошёл в 1983 году — для начала хакер взломал компьютер Университета Южной Калифорнии, после чего уже с него вошёл в систему Пентагона. На этот раз его приговорили к шести месяцам в тюрьме для несовершеннолетних. Уже тогда те, кто расследовал его преступления, говорили о Митнике не как об обыкновенном хакере, отмечая его неординарные способности.

Все эти годы программист совершенствовал не только свои знания в технике, но и в психологии, оттачивая мастерство выдавать себя за других людей по телефону и выуживать нужную ему информацию. Если трюк с автобусными билетами Митник, по его словам, не ассоциировал с мошенничеством, то получая секретные сведения, хакер понимал, что занимается незаконной деятельностью.

Однако долгое время он сам себя оправдывал тем, что ему было просто любопытно, как далеко он может зайти и какую ещё секретную информацию сможет получить. За это время в среде хакеров Митник получил прозвище «Кондор», так звали героя Роберта Редфорда в шпионском триллере режиссёра Сидни Поллака «Три дня Кондора». В фильме персонаж скрывался от ЦРУ, используя телефонную сеть.

После двух тюремных сроков Митник, казалось, одумался и в 1987 году зажил обычной жизнью со своей девушкой. Однако страсть к обману в какой-то момент вынудила его провернуть незаконные операции с кредитными карточками и телефонными номерами, что снова привело полицию в его квартиру. Митника обвинили в краже программного обеспечения MicroCorp Systems у небольшой калифорнийской компании-производителя. В том же году он был приговорён к трём годам условно.

С такой биографией устроиться на хорошую работу было проблематично, но Митник попытался и послал резюме в Security Pacific Bank, где ему вполне ожидаемо отказали. В отместку хакер подделал отчётность банка, которая показывала $400 млн убытка, и стал распространять эту информацию по сети. Отделу безопасности банка вовремя удалось остановить фальсификацию.

Не найдя достойного применения своему таланту легально, Митник объединился со своим другом Ленни ДеЧикко. Вместе они совершали атаки на одну компьютерную компанию с целью скопировать новую операционную систему. Взломы осуществлялись с компьютеров фирмы, где техником работал ДеЧикко. Достаточно быстро компания обнаружила атаки и заявила об этом, только на этот раз не в полицию, а в ФБР.

Митник, заподозрив, что кто-то идёт по их следу, и испугавшись ареста, попытался подставить своего компаньона — ДеЧикко. Узнав это, последний просто сознался во всём своему руководителю и сотрудникам ФБР. В 1988 году Митника снова арестовали.

Урон от кражи оценивался в миллионы долларов, Митнику были предъявлены обвинения в компьютерном мошенничестве и владении кодами доступа. Это был уже пятый арест хакера, и на этот раз он привлёк внимание общественности, в первую очередь за счёт необычной тактики защиты.

Адвокаты программиста запросили для него один год тюрьмы и шесть месяцев в реабилитационной клинике для лечения от компьютерной зависимости. Это было в новинку для того времени, но суд действительно усмотрел связь между навязчивой идеей Митника взламывать компьютерные системы и психологическим состоянием, наподобие наркотического.

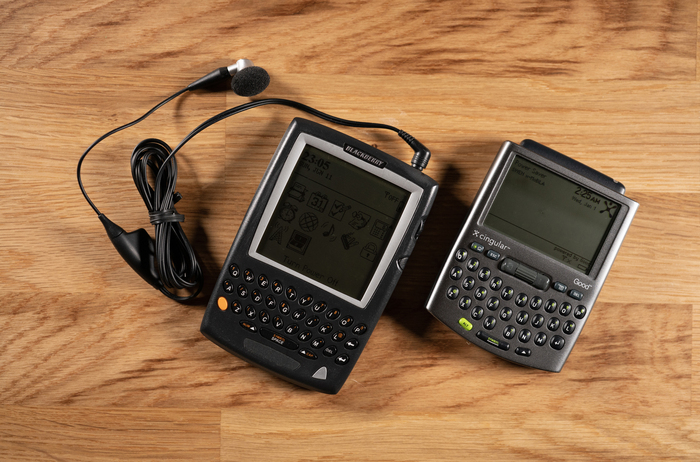

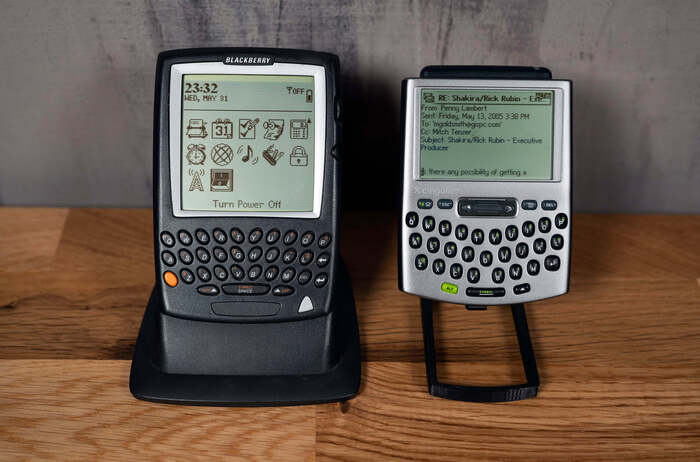

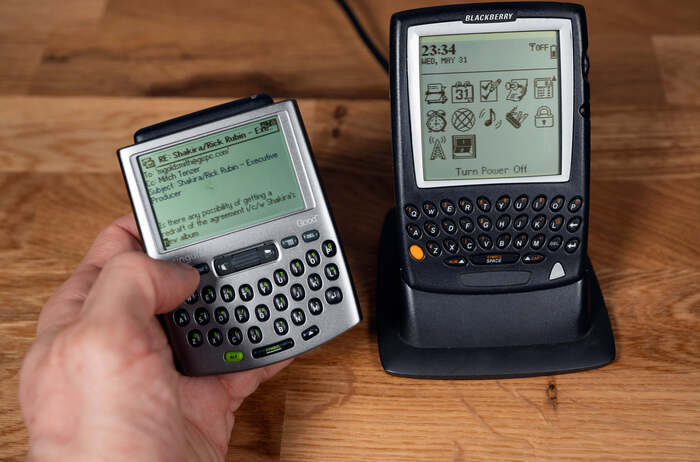

После тюремного срока и работы с психиатрами хакеру было запрещено приближаться не только к компьютерам, но и к телефону, хотя в то время с телефона нельзя было выйти в сеть. Митник устроился на малооплачиваемую должность программиста в мелкой компании по рассылке почты в Лас-Вегасе. Но где бы ни работал хакер, вскоре работодатели узнавали о его «послужном списке».

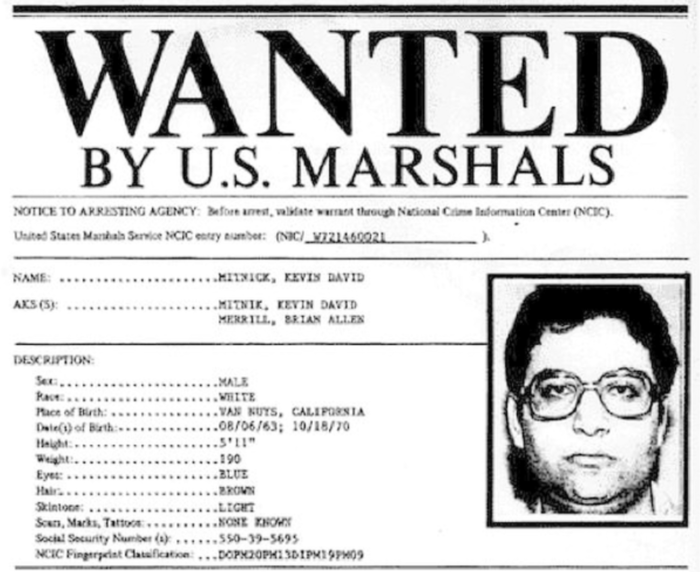

В то время ФБР провело обыск в доме и на рабочем месте одного из членов группы телефонных хакеров, в которой годами ранее состоял Митник. Был выдан ордер на арест программиста за нарушение условий его освобождения в 1989 году. Но он не стал ждать очередного тюремного срока и сбежал, после чего был объявлен в федеральный розыск.

В 1991 году Кевин Митник проснулся знаменитым благодаря репортёру New York Times Джону Маркофу, который специализировался на статьях о бизнесе и технологиях. В тот же год журналист получил премию от Ассоциации издателей программного обеспечения. Позже Митник утверждал, что Маркоф предложил ему совместно написать книгу о нём, но программист отказался — в ответ журналист сделал его «самым знаменитым хакером мира», и читатели охотно ему поверили.

По словам Митника, всё началось с череды статей в New York Times, которые были полны «ложных обвинений и клеветы». Но они не только позже сделали книгу Маркофа Takedown («Взлом») бестселлером, но и дали органам власти повод сделать из Митника самого главного преступника в компьютерном бизнесе.

Несколько лет о хакере ничего не было слышно, только в 1994 году ФБР приступило к расследованию случаев, в которых отчётливо прослеживался почерк Митника. Во-первых, компания Motorola заявила, что кто-то украл программы, позволяющие контролировать сотовую связь. Кроме того, фирма McCaw Cellular Communications рассказала о краже серийных номеров новых мобильных телефонов.

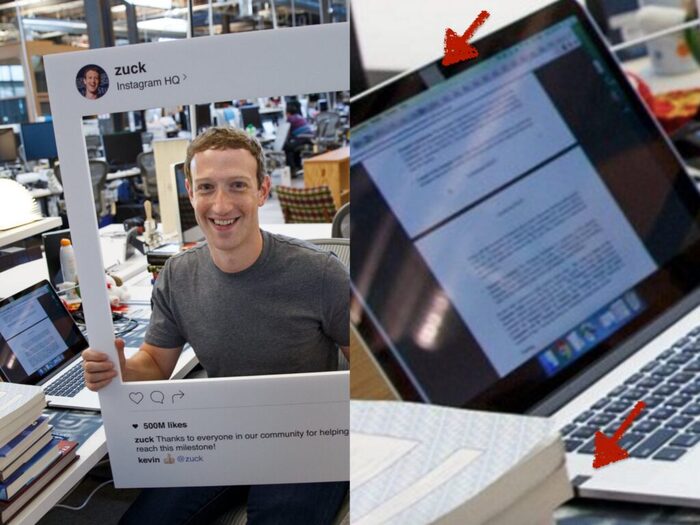

Всё это, по мнению ФБР, было дело рук Кевина Митника. Однако поймать программиста помог случай. В том же году хакер взломал домашний компьютер одного из ведущих американских специалистов по компьютерной безопасности Цутому Симомуры.

Японец занимался тем же, что и американец, только они находились по разные стороны закона. Cимомура посчитал делом чести поймать Митника, тем более, что тот не только взломал его компьютер, но и оставил оскорбительное для него звуковое сообщение. Чтобы сохранить профессиональную репутацию, Симомура помогал ФБР, и в итоге в 1995 году им удалось поймать Митника, который, скрываясь, сменил не одно удостоверение личности.

Кевину Митнику было предъявлено более 20 обвинений — в краже программного обеспечения, несанкционированном доступе с использованием телефонных линий, взломе компьютеров Университета Южной Калифорнии, краже файлов, перехвате электронных писем и многом другом. Среди пострадавших компаний были такие громкие имена, как Apple, Nokia, Motorola и другие.

Митник не признал себя виновным, говоря, что никогда не пользовался полученной информацией в личных целях. На суде он рассказал, как, например, взломал компьютер Джорджа Лукаса и прочёл сценарий нового эпизода «Звёздных воин», однако никому не сказал ни слова. Сам режиссёр узнал об атаке на свой компьютер только после признания Митника.

Тем не менее программист был приговорён к пяти годам заключения без права выхода под залог. Тысячи хакеров поддержали Митника, настаивая на его невиновности. Главным аргументом было то, что все свои атаки программист совершил из чистого любопытства. В поддержку они организовали движение Free Kevin, которое продвигали с помощью самых известных сайтов.

За всё это время Митнику действительно было предъявлено множество обвинений в кражах, взломах, атаках, но ни разу никто не смог доказать, что хакер использовал эти данные во вред — он не стирал информацию, не разрушал систему, также неизвестно ни об одном случае продажи украденных секретов.

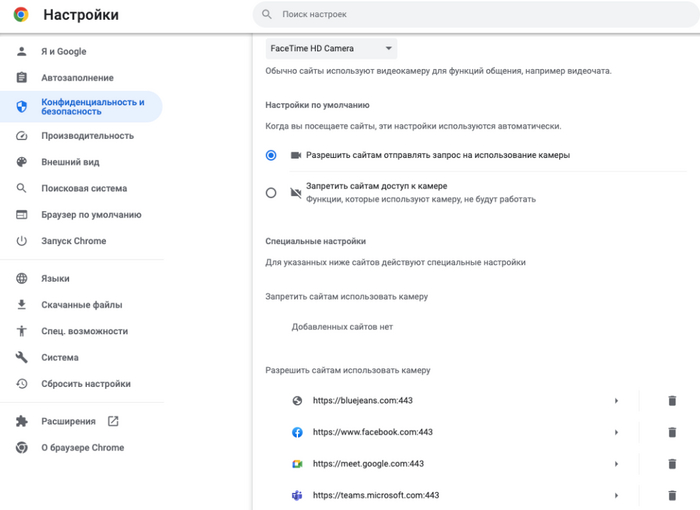

Несмотря на защиту, Митник находился в федеральной тюрьме до 2000 года. После выхода на свободу программисту в течение трёх лет было запрещено прикасаться к любому электронному устройству, которое могло быть подключено к интернету — от компьютера до телевизора.

Известно, что даже когда Митнику предложили сыграть роль сотрудника ЦРУ в сериале «Шпионка», в эпизоде, где по сценарию ему полагалось работать за компьютером, специально для этого был изготовлен картонный макет электронного устройства.

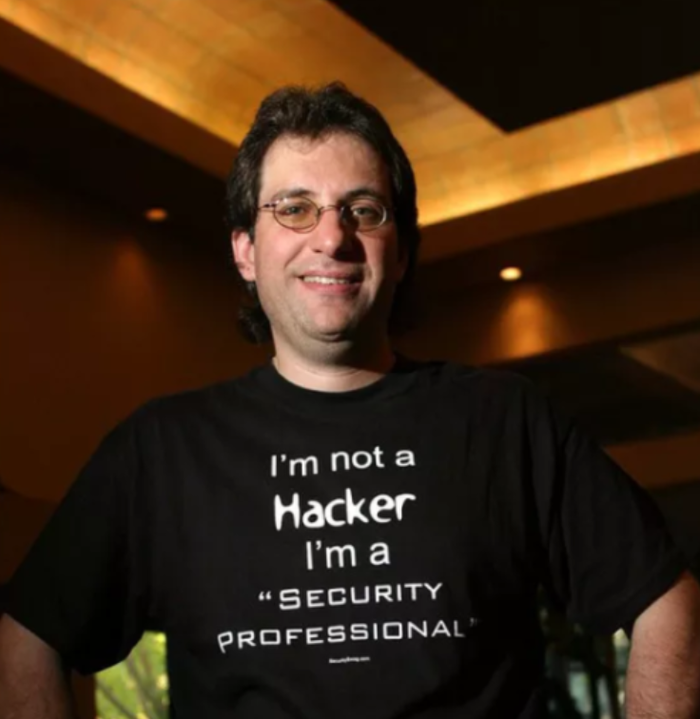

Несмотря на ограничения, программист не терял времени — он основал собственную компанию «Оборонительное мышление», которая стала консультировать по вопросам безопасности, и сел за книгу — в ней он рассказал свою историю. Однако по решению суда он не мог получать от неё экономическую выгоду до 2010 года.

Книга «Искусство обмана» описывает методы манипуляции и убеждения, применив которые можно выдать себя за другого человека и получить коды доступа к системам. Сам Митник объяснил, что его книга преследует образовательные цели. «Определённые техники и трюки были использованы против некоторых компаний, однако все истории в книге — вымышленные», — сказал он.

Вскоре Митник рассказал об идее для своей следующей книги, в которой собирался описать реальные хакерские атаки. Он попросил своих «коллег» о помощи в написании, взамен обещав анонимность, копии своих книг с автографом, а за самую громкую историю предложил награду в полмиллиона долларов. В 2005 году вышла его новая книга «Искусство обмана».

Каждая книга Митника становилась бестселлером. В 2011 году вышла новая — «Призрак в сети: Мои приключения как самого разыскиваемого хакера в мире». Через шесть лет была выпущена ещё одна книга — «Искусство быть невидимым».

Это не единственные книги, вышедшие о знаменитом программисте. Ещё в 1996 году, когда Митник сидел в тюрьме, журналист New York Times Джон Маркоф совместно с японским специалистом Цутому Симомура выпустили о нём книгу «Взлом».

Через четыре года она была экранизирована, фильм получил одноимённое название, а его автор Маркоф — $1 млн. Кроме того, Митник несколько раз становился персонажем компьютерных игр.

Официально программист так никогда и не вернулся к хакерской деятельности. Многие отмечают, что за те годы, что он провёл в тюрьме, развитие технологий настолько далеко ушло вперёд, что хакер при всём своём желании не смог бы вернуться к ремеслу. Тем не менее, сам Митник говорит об осознанном отказе от взломов компьютеров.

В своей книге он написал: «Я размышлял о своей жизни в течение последних тридцати лет. Я признаю, что совершал крайне плохие поступки, которые были вызваны любопытством, желанием изучать технологии и испытать свои умственные способности. Сейчас я изменился. Я направил свои таланты и знания об информационной безопасности и социальной инженерии на пользу правительству, компаниям и людям. Чтобы предотвращать, защищать и реагировать на любые угрозы информационной безопасности».