«Тинькофф банк» решил платить хакерам сотни тысяч рублей

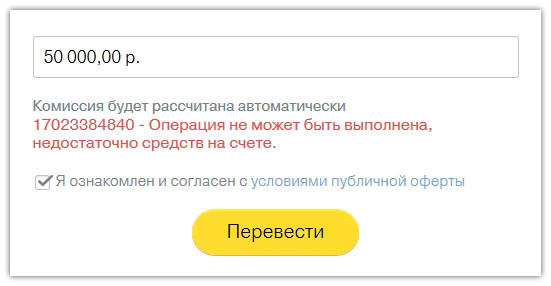

11 августа пользователь «Хабрахабра» под ником kromm рассказал, что с помощью недоработки в системе перевода средств на сайте «Тинькофф банка» можно определить баланс любой выпущенной компанией карты, зная только её номер. Спустя несколько часов после публикации «Тинькофф банк» закрыл ошибку.

Теперь «Тинькофф банк» решил официально запустить программу Bug Bounty, которая предусматривает выплаты хакерам, которые находят уязвимости в системах компаний и передают информацию о них в сами организации, не выкладывая публично. В ближайшее время этот проект будет официально запущен на площадке HackerOne, которой уже пользуются «ВКонтакте», «Одноклассники» и другие российские компании.

Полностью совершенных технологий не бывает. Даже у самых опытных тестировщиков может замылиться глаз, поскольку они работают с привычным для них интерфейсом. Не секрет, что это порой может привести к «мертвым зонам» или к не своевременно выявленным ошибкам. Безопасность наших сервисов и данных наших клиентов – приоритет для нас, и мы рады будем использовать опыт других специалистов в области безопасности, как это уже сейчас делают крупнейшие мировые ИТ-компании.

— «Тинькофф банк»

Сумма выплат будет зависеть от критичности уязвимости и того, в каком сервисе она будет обнаружена.

«Мы сейчас разрабатываем конкретные критерии, однако сейчас можно утверждать, что сумма будет варьироваться от нескольких тысяч до нескольких сотен тысяч рублей», — добавили в компании.

Представители банка добавили, что ранее уже сотрудничали с «белыми» хакерами, однако теперь решили запустить публичную программу.