Шалом Бандиты, сейчас мир переходит в третье тысячелетие, мир переходит в новую формацию. Всё меняется. Век прогресса. Сегодня одинбандит может сесть к компьютеру, столько натворить, что целая армия несделает, численность ничего не решает, сегодня всё должна решать добрая воля. Сегодня мы узнаем, почему блокчейн мог бы уничтожить государство. Погнали читать...

Блокчейн

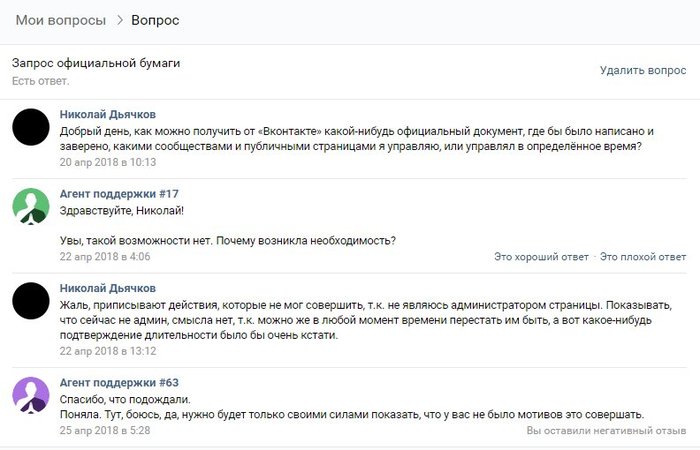

В первый месяц 2016 года в публичный словарь российских чиновников неожиданно проникло слово «блокчейн». Его упомянул глава Следственного комитета Александр Бастрыкин, по традиции уже обвиняя во всех бедах российской валюты не только глобальные факторы, но и биткоин (СКР уже приготовил предложение по введению уголовной ответственности за оборот криптовалюты), совсем в другой коннотации слово прозвучало на Давосском форуме от главы Сбербанка Германа Грефа и экс-министра финансов Алексея Кудрина. Чем вызван такой интерес государственных мужей к термину из криптоэкономики?

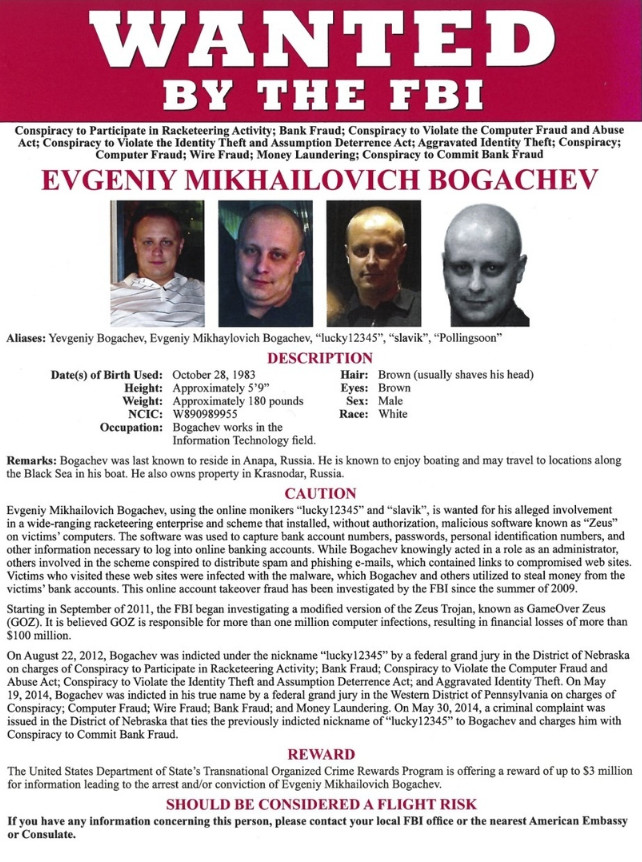

Биткоин, ключевой из «денежных суррогатов», о которых с негодованием вещает Бастрыкин, воплощает всё, что чуждо и ненавистно российскому государству: транзакции в этой системе производятся, как верно заметил глава СК, «анонимно, без централизованного контроля и бесплатно». Разумеется, для устрашения масс регулярно приводятся аргументы покрепче: мол, дьявольская валюта используется для покупки оружия, наркотиков, уклонения от налогов и, конечно же, спонсирования терроризма. Якобы всё новых бородатых джихадистов в полчища многократно запрещённого и проклятого в России ИГИЛ завлекают вовсе не пленными девственницами из курдских и шиитских деревень и обещаниями вечного блаженства после смерти в бою с неверными, а щедрыми отчислениями на их криптокошельки. Ну а в перспективе, по мере расширения криптовалютного рынка, под угрозой обесценивания и даже вытеснения окажется святая святых — наш крепкий российский рубль.

Отбросив наслоения страшилок, рассчитанных на аудиторию Первого канала, следует признать, что децентрализованная валюта по своей сущности действительно противна природе вообще любого государства. Система экономического взаимодействия, которую она порождает, отменяет необходимость присутствия в любой сделке посредника, коим чаще всего является государство как эмитент валюты, в которой совершается операция. Излишними становятся и посредники второго уровня — цепочка банков и платёжных систем, обеспечивающих проведение транзакции. В теории однажды это может поставить под угрозу доминирование государства как важнейшего финансового регулятора, а заодно и пошатнуть позиции крупнейших финансовых корпораций — чем не мечта либертария? Другое дело, что пока нет никаких оснований считать этот сценарий развития человечества ни основным, ни обязательным к исполнению. У биткоина свои проблемы, о чём ещё пойдёт речь ниже, а институты мирового капитализма уже не раз демонстрировали способность адаптироваться к технологиям, которые, по идее, могли бы поставить перед ними неразрешимые вопросы.

Почему государства боятся блокчейна, а не биткоина?

Бенефициары глобального статус-кво могли бы спать спокойно, не переживая за благополучие своих наследников на многие поколения вперёд, если бы применение принципа, лежащего в основе функционирования биткоина и известного как блокчейн (blockchain), сводилось к обеспечению функционирования одной-единственной криптовалюты. Но это не так.

Действительно, первая волна медийного шума вокруг биткоина в целом обошла вниманием тот факт, что придуманный Сатоси Накамото протокол может быть применён в едва ли не каждой сфере экономической и социальной жизни, в корне изменив привычные представления о таких базовых понятиях, как доверие или право собственности. Но к 2015 году рассуждения о потенциале блокчейна, покинув тёмные углы узкоспециализированных техноблогов, ворвались в интеллектуальный мейнстрим.

На страницах ведущих англоязычных изданий специалисты в области компьютерных технологий, экономики, криптографии, футурологии и публичной политики рассуждают о возможном практическом применении блокчейн-технологий, а все приличные финансовые корпорации и некоторые правительства запустили исследовательские проекты, стремясь получше узнать потенциального врага и найти способ применить предлагаемые им решения для оптимизации своей деятельности. Пока одни запрещают, другие исследуют. Параллельно разрастается целый рынок стартапов, предлагающих основанные на принципах блокчейна решения для самых разнообразных отраслей от защиты авторских прав до создания «умных» кадастровых книг. Как же работает это внезапно наступившее будущее и чего мы поначалу не разглядели в быстро ставшем привычным биткоине?

Что такое блокчейн и как это работает?

Блокчейн, то есть цепочка блоков информации о транзакциях, представляет собой распределённую между участниками сети учётную книгу. К примеру, каждый пользователь биткоин-кошелька хранит на своём компьютере такую базу данных, содержащую историю всех операций, когда-либо осуществлённых в системе. Это обеспечивает абсолютную прозрачность каждой транзакции и проверяемость происхождения каждого биткоина каждым из пользователей. Благодаря используемой системе шифрования ни манипулировать данными, ни отменить уже произведённую операцию нельзя. Технически это достигается при помощи последовательного шифрования данных о каждой следующей транзакции. Каждой заносимой в блок сделке присваивается криптографический идентификатор (хэш), который добавляется в заголовок записи о следующей транзакции и так далее, так что хэш транзакции на вершине цепочки содержит зашифрованные данные обо всех предыдущих операциях, записанных в блоке. Вмешаться и изменить уже записанную транзакцию нельзя, так как это скомпрометирует всю цепочку. Таким образом, машины ведут стопроцентно достоверный учёт того, кому в какой момент времени принадлежит биткоин. Ещё одним важным свойством такой системы является то, что два компьютера взаимодействуют напрямую, а роль посредника, доселе неизбежного при любой транзакции, распределяется между всеми участниками сети.

В основанной на блокчейне экономике никто не сможет взять в разных банках два кредита под залог одной и той же бабушкиной квартиры, отжать у собственника малый бизнес или вести в своей шаверменной двойную бухгалтерию.

От финансовых операций к блокчейн-выборам

Перейдём к примерам и прогнозам. Исходя из уже существующих решений, а также тех, что будут доступны в ближайшем будущем, можно условно выделить четыре направления применения блокчейн-технологии на благо цивилизации.

1. Передача прав собственности

Первое и самое очевидное — это использование блокчейна для того же, для чего он был использован впервые, то есть передачи от одного пользователя к другому прав собственности на что угодно. Это может быть как условная единица криптовалюты, так и вообще любая нематериальная или материальная собственность. Эта технология уже здесь: биржа NASDAQ, например, уже объявила о скором внедрении закрытой блокчейн-экосистемы для записи сделок с участием частных компаний. Крупнейшие банки вроде Barclays и Santander активно экспериментируют с внедрением распределённых учётных книг для оптимизации внутренних операций.

2. Надёжная фиксация

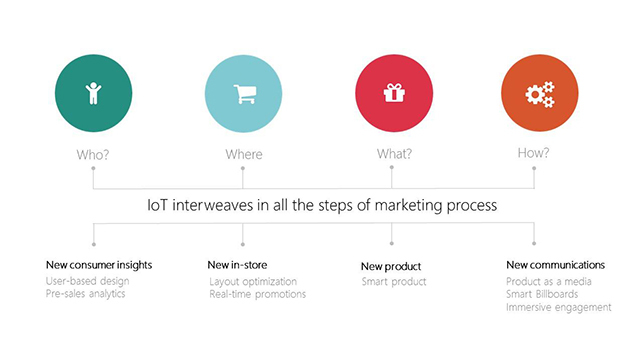

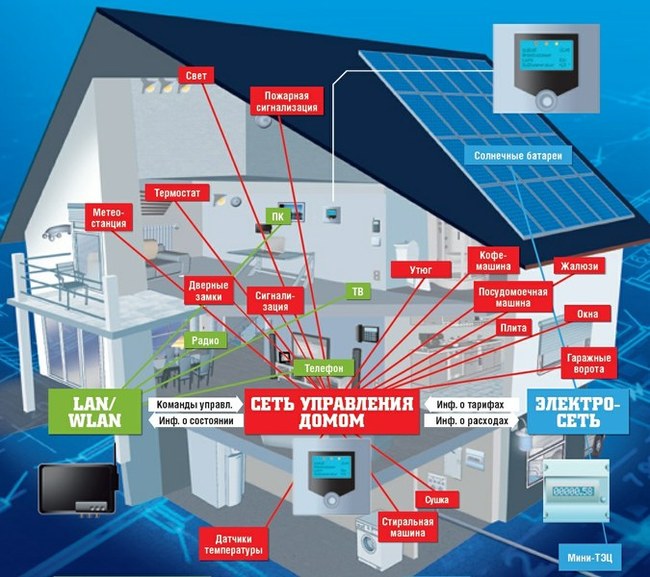

Второе направление внедрения блокчейна, в сущности, будет неразрывно связано с первым. Публичные распределённые реестры будут гарантировать надёжную фиксацию всего, что достойно быть зафиксированным — от исторических хроник и авторских прав на музыкальные произведения до прав собственности. Учитывая темпы развития интернета вещей, наши дети вполне могут увидеть тот день, когда каждый кухонный прибор не просто будет включён в глобальную сеть, но также будет точно знать, кому он принадлежит. Договорившись в сети о покупке нового мопеда, не нужно будет встречаться с его владельцем — достаточно будет дождаться, пока мопед приедет к новому хозяину сам. Ну а пока правительство Гондураса заказало американскому блокчейн-стартапу Factom создание распределённой системы учёта собственности на землю — последние несколько веков своей истории страна страдала от абсолютно негодного кадастра, повинного в том, что законных владельцев домов и земли зачастую выселяли на улицу из-за утраты, порчи или подлога соответствующих записей. О чём-то подобном активно задумываются и в Греции, традиционно испытывающей проблемы с регистрацией прав собственности на тысячи своих островов.

3. «Умные» контракты

Третий пласт практического применения блокчейна — так называемые «умные» контракты — это уже будущее, хотя, вероятно, и весьма недалёкое. «Умный» контракт — это программа, наделённая деньгами и набором правил того, как их использовать. Идея состоит в том, что многие рутинные транзакции, осуществляемые с участием людей, можно полностью автоматизировать. Обладая достоверной информацией (хранящейся в распределённой учётной книге, разумеется) о том, что новый хозяин нашего мопеда пропустил очередной платёж (голодранец купил его в рассрочку), двухколёсный друг перестанет заводиться, пока платёж не будет совершён. Таковы условия автоматически заключённого контракта, исполняемые автоматически при наступлении факта неоплаты. «Умный» дом, отследив прогноз погоды на аномально холодную зиму, напрямую купит на местной пилораме дополнительные кубометры дров для камина. «Умная» силиконовая грудь порнозвезды, зафиксировав, что скоро потеряет форму, сама себя застрахует на случай потери трудоспособности своей хозяйки. К слову, основателем и вдохновителем Ethereum, одного из ведущих проектов, развивающих направление «умных» контрактов, является канадский вундеркинд российского происхождения Виталик Бутерин.

4. Управление государством

Последний пункт списка радикальных перемен, потенциально возможных в связи с внедрением блокчейн-технологий, оставляет простор для диких фантазий. Здесь речь пойдёт об изменениях в политической структуре человеческого общества. Представьте себе блокчейн-выборы, которые невозможно сфальсифицировать. Причём данные об активах каждого кандидата любой избиратель сможет проверить, не закрывая интерфейса виртуального избирательного участка. А как насчёт национального, регионального или муниципального бюджета, в котором не останется белых пятен для того, кто решит проверить, на что потрачен любой отдельно взятый народный биткоин? Вообразите Россию, в которой невозможно ни дать взятку, ни отжать прибыльный бизнес, ни посадить по сфабрикованному обвинению в неуплате налогов! В конце концов, руководитель ни одной из южных республик не сможет заявить, что деньги в её бюджет поступили напрямую от Всевышнего. Государство будет низведено до ряда автоматических технических функций по обслуживанию децентрализованного сообщества, проживающего в пределах его границ (если национальные границы вообще останутся). Александр Иванович Бастрыкин просыпается в холодном поту накануне интервью для «Российской газеты», хватает с тумбочки блокнот и что-то быстро в него записывает в свете зелёного абажура.

Попрообуем представить себе мир, открывший блокчейн, несколько десятилетий спустя. Если вы придерживаетесь позиций максимального невмешательства государства, но в рамках глобальной экономики будущее выглядит оптимистично. Технология блокчейна, предлагающая финансовым институтам реальные решения для повышения операционной эффективности и снижения транзакционных издержек, будет широко применяться в финансовом секторе. Время и стоимость транзакций будут ничтожны, что будет весьма удобно для миллиардов пользователей по всему миру.

Права собственности людей во многих странах мира будут надёжно защищены, сократится число имущественных споров, и суды будут уделять больше времени тому, чтобы вершить справедливость в уголовных делах. На низовом уровне люди будут совершать обмены децентрализованно и без вмешательства государства, объём функций которого действительно сократится.

При этом едва ли новая финансовая система прорастёт, будто сорняк, прямо из тела старой, разрушив ту до основания. Вероятно, блокчейн-экономика будет расти параллельно существующим экономическим институтам, обходя запретительные меры и наращивая свой объём за счёт создания и осознания той ценности, которую она сама будет производить и которая всё больше будет востребована. Постепенно будут найдены способы взаимовыгодной интеграции двух систем по такому сценарию, который позволит человечеству использовать все преимущества основанных на блокчейне решений, но при этом не разрушит старые институты власти.

Скорее всего, вы будете глубоко разочарованы, если мечтаете о том, как блокчейн демонтирует государства и децентрализует общества до автономных коммун. Радикальные проекты по внедрению систем прямой криптодемократии встретят жёсткий отпор со стороны государств, а к их ведущим проповедникам будут относиться как к сепаратистам и террористам. По мере приближения степени проникновения интернета к 100 % населения и примерно такого же уровня развития интернет-грамотности блокчейн-референдумы начнут проводиться по насущным вопросам муниципального уровня. К моменту, когда дойдёт до общенациональных выборов с использованием такого протокола, будут найдены способы объединить избирателей по крупным фракциям, которые будут подвержены влиянию больших центров принятия решений. Бюджеты никогда не будут полностью прозрачны — государства, используя риторику необходимости ограничения прозрачности в сферах, затрагивающих национальную безопасность, найдут поводы и технические решения для изъятия части информации из публичной книги учёта.

Что даёт мне основания делать такие выводы? Даже самые совершенные технологические надстройки вторичны по отношению к социальной природе человека. А она предполагает расслоение и централизацию любой общности людей. Отличной иллюстрацией может послужить пример самого биткоин-сообщества, о проблемах которого не так давно громогласно рассказал один из ведущих в недавнем прошлом разработчиков системы Майк Хирн.

В общем, люди остаются людьми, даже если часть доверия отдают на аутсорс машинам. Именно поэтому в пределах текущего геологического периода нас вряд ли ждёт социальная криптореволюция.

Как оказалось, развитие биткоина и успешность его противостояния новым вызовам на протяжении уже многих месяцев сдерживается неспособностью пула из шести ключевых разработчиков договориться по ряду ключевых стратегических вопросов. Среди них, в частности, назревшая необходимость увеличивать размер блока в связи с выросшим количеством транзакций, обратной стороной которого может стать уменьшение их безопасности. Как всегда, догматики противостоят прогрессистам. Узнаваемые тенденции наблюдаются и среди «народа» биткоина — майнеров. Поскольку добыча криптоденег на фоне масштабной деятельности ряда крупных корпоративных игроков становится всё более трудным занятием, индивидуальным копателям приходится объединять вычислительные мощности, образуя крупные конгломераты. В общем, люди остаются людьми, даже если часть доверия отдают на аутсорс машинам. Именно поэтому в пределах текущего геологического периода нас вряд ли ждёт социальная криптореволюция. А вот экономическая и потребительская более чем вероятны.