Помогите с выбором операционной системы:

Windows 10 - могут быть закладки, этож Винда, но это коммерческий продукт, и их наличие вызовет скандал

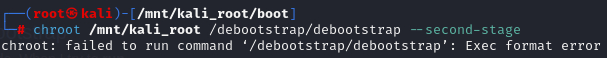

Ubuntu - нет гарантии, что один из пакетов, встроенных, или загружаемых, не содержит уязвимости или стилеры, и если с Виндой есть вероятность, что когда то они будут обнаружены, и вцелом их обнаружение - скандал, то с Линухом, они могут жить годами, или месяцами, и так и умереть необнаруженными, притом внедрить их может любой разработчик/редактор пакета, стороннего или встроенного, более того, скорее всего они будут Амеровскими

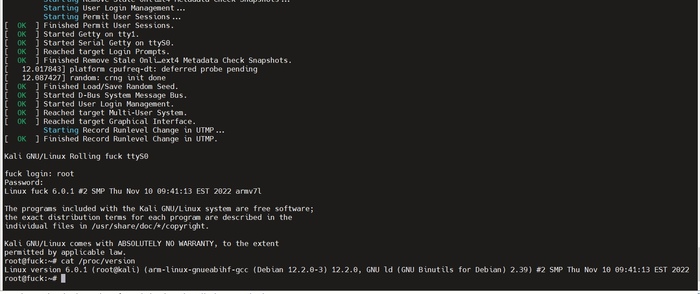

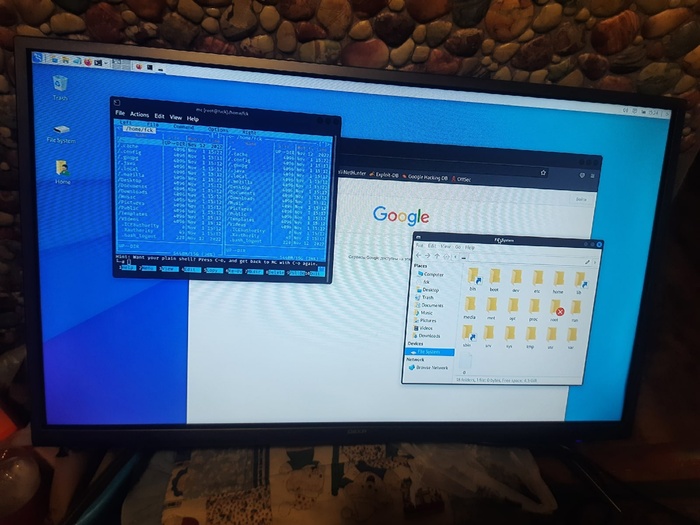

Kali Linux - тот же линукс, те же яйца - вид сбоку, но кроме всего с линуксом, могут быть свои кали-встроенные вредоносы, опять же встроенные непонятно кем, например теми же Амерами, - при необходимости можно использовать с чистой флешки

Astra Linux - последнее время че то она не ставится, возможно поможет перевод даты в Биосе, с другой стороны там явно есть кое какие фичи, а так как информация, используемая мной - двойного назначения, то система может привлечь ко мне ненужный интерес органов, или конкретных особо ретивых сотрудников, которым придется объяснять(я патриот), что где и зачем и когда конкретно я читал, имел доступ, итд, а учитывая, со временем, большое количество накопившихся фактов доступа к такой информации, причину доступа к некоторым кускам информации я могу не помнить, или же причина окажется связана с моей излишней осведомленностью в некоторых вопросах, а врать я не смогу, не хочу, не буду, то возможны неприятные последствия при непосредственном контакте с кое какими людьми

Windows 11 не рассматриваю, так как она менее стабильна, чем вин 10, кроме того она более новая и уже может, в связи с политическими событиями содержать закладки, и им никто не удивится, с другой стороны те три функции защиты, которые она обеспечивает, две из них есть в вин 10, а третья требует аппаратной поддержки, а у меня нет лишних денег на последний комп, который кроме того зачатую будет оверпрайснутой лажей(есть примеры) по сравнению с немного старыми, и будет отличаться лишь поддержкой вин 11 со всеми её функциями безопасности, которые невилируются возможными закладками(как программными, так и аппаратными), и меньшей стабильностью

Так что выбор такой, и он невелик

Жду ваших советов

P.S.: Есть ещё Тейлс, Хуникс, но их обе уже "взламовали/деанонимизировали пользователей/находили закладки", а так как они ориентированы на Скрытность@тм, нет никакой гарантии, что их руководство не под вражескими спецслужбами, которым они все сливают, или вообще непонятно под кем, это закрытые продукты, вещь в себе

P.P.S.: Просьба воздержаться от дебильных очевидных советов закопать комп или положить его в сейф, так как вопрос носит сугубо практический характер, а такие ответы, очевидно, оторваны от реальности