Помогите с прошивкой роутера

Решил перепрошить роутер Xiaomi ax3000t на openWRT прошивку, сверился по чипу памяти и тд и тп. После установки не получается войти через браузер в окно первоначальной настройки ни по одному из возможных айпишников. В чем проблема может быть и можно ли как-то пофиксить?

Роутер, который помогает зарабатывать ASUS RT-AX58U

Всем привет, мы продолжаем собирать свой рейтинг роутеров в рамках проекта Доморост. Некоторые люди откликаются и делятся своими обзорами. Многие приходят с Пикабу и кажется справедливым поделиться таким контентом и здесь. Для вас эта публикация - просто способ ориентироваться в такой сложной технике как роутеры, чтобы выработать мнение о хороших или плохих марках-производителях.

Совсем недавно появился отзыв от одной питерской студентки, которая живёт в общаге и, по её словам, давно страдала от нестабильного интернета. Старый роутер у них в комнате еле тянул - стоило подключиться нескольким людям, всё начинало лагать. В итоге она решилась потратиться на ASUS RT-AX58U, рассчитывая, что мощный Wi-Fi 6 спасёт ситуацию.

Настройка, по её словам, прошла легко: 15 минут, приложение на русском, всё понятно даже тем, кто с техникой на "вы". Внешне - чёрная коробочка с четырьмя антеннами, в общаге смотрится почти как боевой робот. Сигнал в её комнате отличный, через пару стен ещё держится, но на дальних концах этажа уже слабеет. Девушка хвалила возможность использовать два диапазона (2.4 и 5 ГГц), чтобы выбирать либо дальность, либо скорость.

Тянет он у них примерно 5–6 устройств без проблем - ноутбуки, телефоны, телевизор. Даже когда параллельно кто-то смотрит стримы, кто-то лазит в соцсетях, а она сама ведёт длительный видеострим — всё работает без заметных лагов. Скорости на её тарифе почти максимальные, пинг стабильный, за месяц роутер ни разу не пришлось перезагружать.

Отдельно она отметила, что для видеозвонков и стримов (не вдаваясь в подробности ) стабильность и скорость стали ощутимо лучше - картинка не зависает, звук идёт в реальном времени. Плюс понравилось приложение, где можно смотреть, кто подключен, и обновлять прошивку в пару кликов.

В итоге девушка осталась довольна и считает, что роутер своих денег стоит (~10к), особенно если нужен надёжный интернет в условиях «много людей и бетонные стены». Из минусов — разве что габариты и цена выше среднего. Но по её ощущениям, это тот случай, когда переплата себя оправдывает.

Собственно, ее изначальный пост можно найти тут.

И, как всегда, прошу вас в комментариях оставить модели тех роутеров, которые вам были бы интересны.

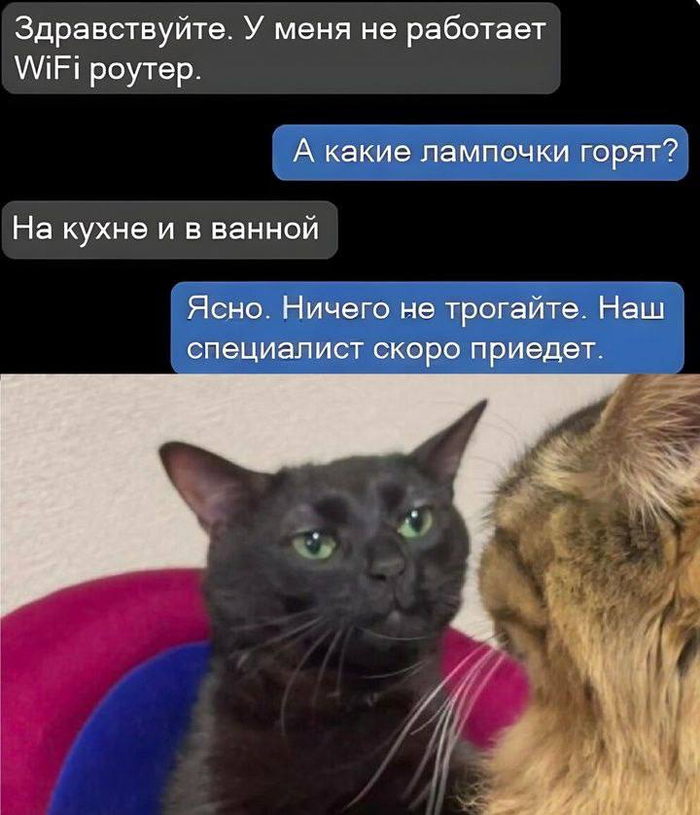

Будни техподдержки

Адаптер питания 12В от гнезда прикуривателя для роутеров

Живём недалеко от аэродрома ВКС. Мобильный интернет глушат. Дома инет отличный по оптоволокну Ростелеком.

Вчера вырубили свет часов на семь вечером , вообще без инета сидели. Очень не привычно.

Увидел такую штуку

Будет ли работать как надо роутер если запитать от аккумулятора авто через это?

Дом частный. Город полумиллионник. Отключения локальные, на пару кварталов