12 Крутых примеров маркетинговой кампании крипто-проектов

Несмотря на то, что криптовалюта стала новым модным словечком, многие люди боятся действовать.

Вот почему маркетинг криптопродуктов или услуг полностью отличается от традиционного, и для этого вам нужна специальная стратегия крипто-маркетинга. Люди недостаточно осведомлены, а продукты слишком сложны.

Это и плохая, и хорошая новость.

Вам придется больше работать над обучением аудитории, но вы сможете захватить огромную часть рынка, если вам это удастся.

Вот тут-то и вступает в игру креативная маркетинговая кампания. Но творческие идеи могут быть трудно найти.

В этой статье мы поделимся с вами идеями по оптимизации вашего крипто маркетинга, на примере маркетинга нескольких известных компаний. В частности мы рассмотрим следующие крипто — компании.

1. Coinbase Bytes.

2. Binance — переломный момент.

3. Monero — пояснительное видео.

4. Pianity — обновление продукта.

5. eToro- кампания HODL.

6. Changelly — конкурсы и викторины.

7. Ripple — рекламная кампания.

8. PayPal — кампания «Криптовалюта для людей».

9. Coinbase — реферальная кампания.

10. Blockchain.com — видеоролики о том, как это сделать.

11. Coindesk — объяснение криптовалют.

12. Brave New Coin- Разговоры о криптовалютах.

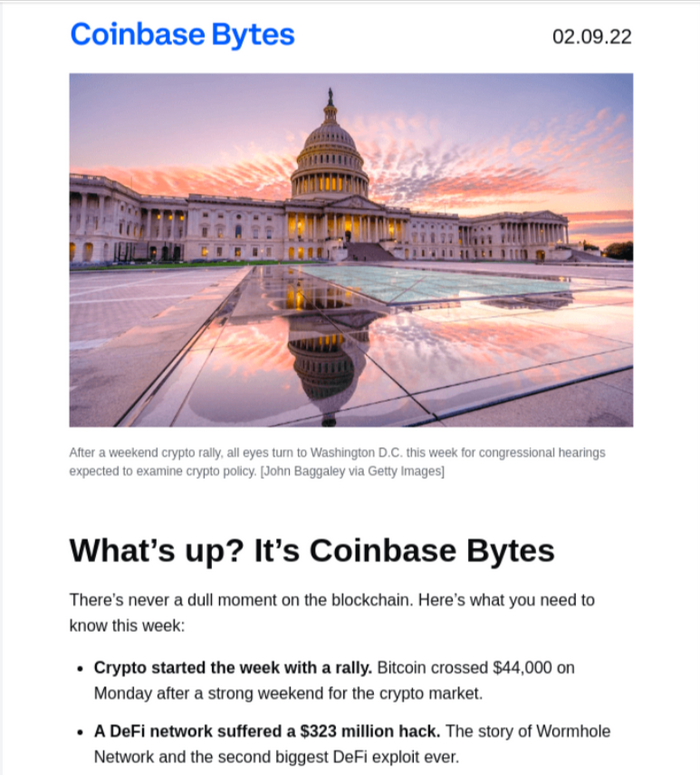

1. Coinbase Bytes

Один из популярных и доступных способов связаться с вашими клиентами — это маркетинг по электронной почте.

Но что вы должны добавить в свои электронные письма, чтобы заинтересовать читателей?

Вот еженедельный информационный бюллетень Coinbase, который они называют Coinbase Bytes.

Почему это работает?

Привлекательная структура: Информационный бюллетень не представляет собой длинный абзац белого шума. Он креативно разделен на подразделы с привлекательными заголовками. Различные добавленные разделы призваны держать читателей в курсе актуальных и интересных новостей, чтобы каждый мог найти что-то для себя.

Обновления рынка с последними событиями.

Числовой анализ для точного анализа.

Раздел мелочей для вовлечения аудитории и повышения скорости отклика.

Использование различных форматов контента, таких как текст, изображения и аудио.

В раздел «Настроиться» добавлена ссылка на подходящий подкаст.

Кнопка с призывом к действию в каждом разделе с четким и кратким текстом

2. Binance – переломный момент

В конце 2020 года Binance запустила рекламную кампанию под названием « Переломный момент ».

Идея кампании проста и эффективна: Binance провела параллель между социальными и финансовыми проблемами. В нем говорится, что мир находится на переломном этапе перемен, как и криптопространство с новыми разработками.

Давайте посмотрим, почему подобная кампания важна для вашей стратегии криптомаркетинга.

Видео – самый популярный метод удержания внимания аудитории. Понимая это, Binance упаковала свое сообщение в четкое двухминутное видео.

Разделите видео на три основных раздела: проблема, решение и преимущества.

Binance затронула текущие социальные проблемы, чтобы сделать их интересными для своих клиентов.

В повествовании используются такие местоимения, как «ты», что делает его более личным.

Для аутентичности образа она привлекла своих настоящих сотрудников.

Он включал сильные изображения для эффективной передачи сообщения.

3. Monero — поясняющее видео

Продуманная маркетинговая кампания, обучающая аудиторию, — это инвестиция в лояльных клиентов. Monero задаёт правильный тон своим вступительным видео , целью которого является распространение информации среди криптоэнтузиастов.

Вот ключевые выводы:

Видео привлекает привлекательными визуальными эффектами и понятным повествованием.

Видео начинается с вопроса финансовой конфиденциальности, который является одной из основных проблем целевой аудитории.

Он имеет четкое послание о расширении возможностей людей с помощью безопасных и конфиденциальных транзакций. И как Monero может в этом помочь.

Видео отображается на веб-сайте Monero, что делает его доступным для каждого посетителя.

Это также дает достаточно оснований для клиентов доверять им. Называя его стабильным и более безопасным, чем биткойн, вселяет в потенциальных клиентов чувство доверия.

Завершает видео ссылка, позволяющая принять меры или узнать больше о Monero.

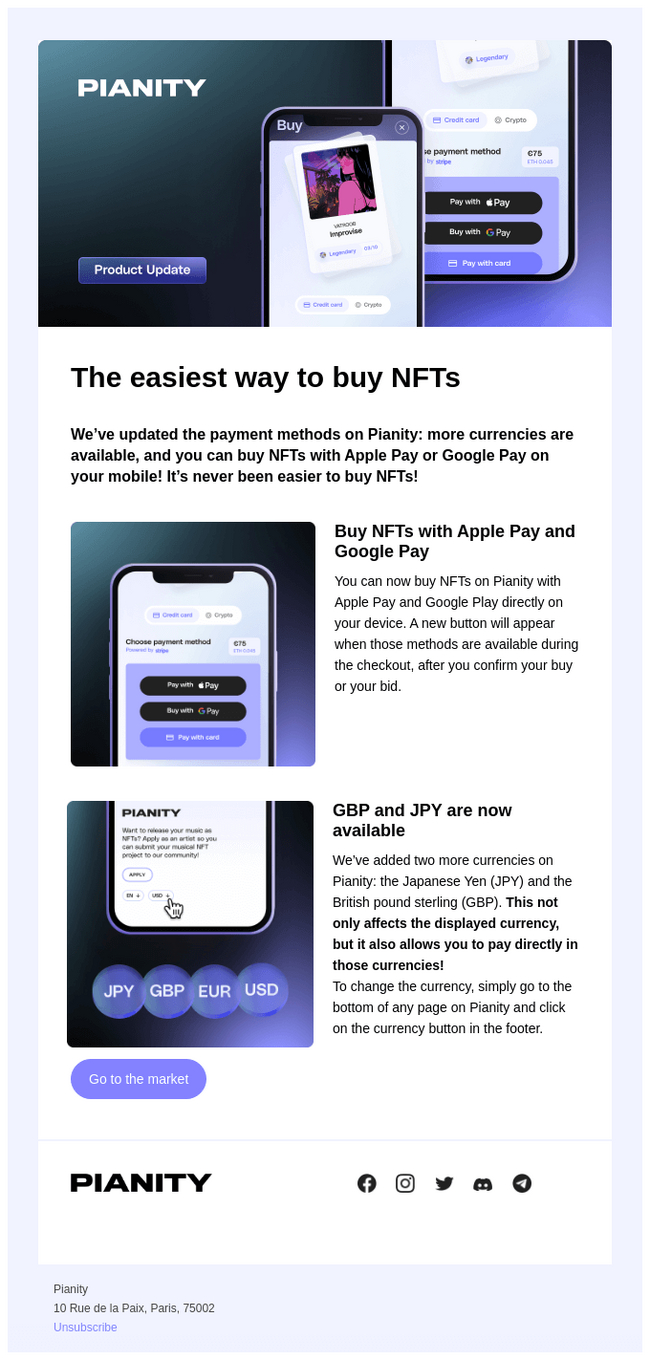

4. Pianity — обновление продукта

Независимо от того, сколько пота и слез вы вложили в создание своего продукта, в этом нет особого смысла, если результаты не дойдут до ваших клиентов.

Вы можете черпать вдохновение из электронной почты Pianity, целью которой является держать клиентов в курсе последних событий в отношении продукта.

Вот ключевые выводы:

Оно короткое, и цель письма раскрывается сразу, без хождения вокруг да около. Это позволяет избежать отвлечения внимания и поддерживает интерес читателя.

Два обновления четко разделены для лучшего обмена сообщениями с изображениями и поиска изменений в приложении.

В электронном письме есть призывы к действию, которые перенаправят читателя непосредственно в приложение, чтобы проверить новые функции.

Ссылки на социальные каналы даны для того, чтобы читатель мог взаимодействовать и на других платформах.

5. Кампания eToro-HODL

eToro вывела креативную рекламную кампанию на совершенно новый уровень. Он использовал версию слова «Hold» с ошибкой и создал вокруг нее вирусное видео.

Вот некоторые ключевые выводы:

Поделитесь своим сообщением с юмором, чтобы связаться с аудиторией.

Вы также можете использовать известное лицо, чтобы увеличить охват вашего объявления.

Думайте иначе, чтобы придать вашему контенту оригинальный оттенок.

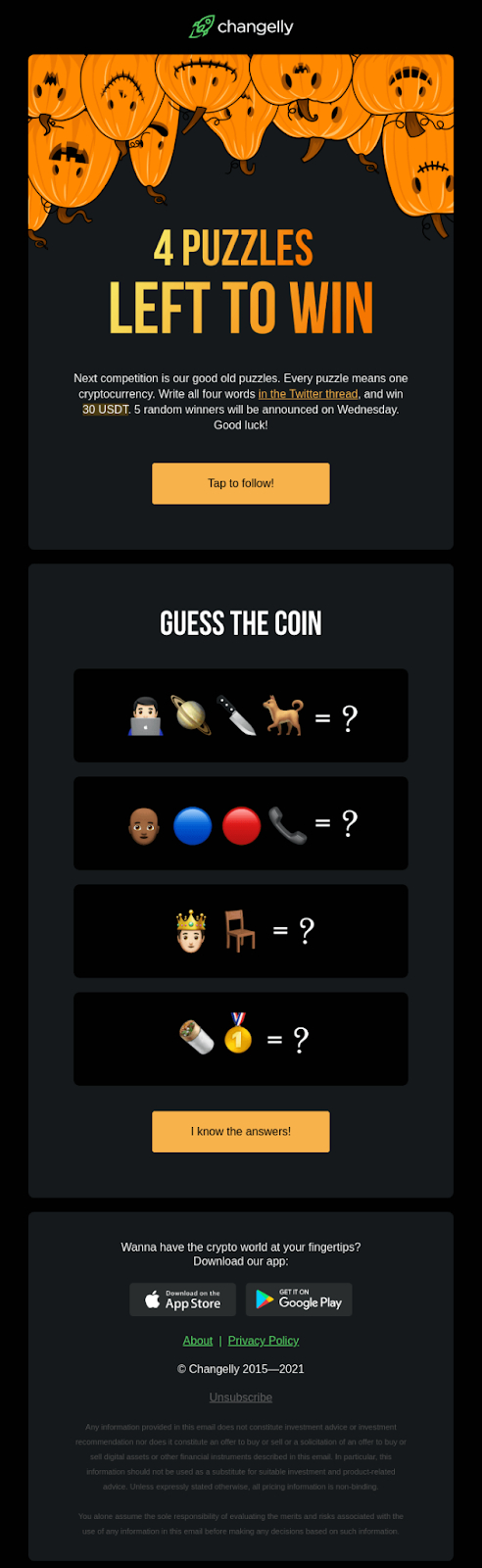

6. Changelly – конкурсы и викторины

Не все должно быть связано с вашим продуктом или услугой. Иногда лучше переключить внимание на клиентов и заслужить их лояльность.

Changelly позволяет обменивать криптовалюту через мобильное приложение, и накануне Хэллоуина они запустили эту забавную кампанию по электронной почте в своем списке рассылки.

Вот ключевые выводы:

Используйте интерактивный контент, например головоломки, чтобы заинтересовать клиентов.

Сопровождайте конкурсы призами, чтобы повысить лояльность вашей аудитории.

Вы также можете добавить ограничение по времени для отправки ответов, чтобы создать ощущение срочности.

Используйте призывы к действию, которые побуждают читателя быстро действовать.

Улучшите внешний вид вашего электронного письма с помощью соответствующих цветов и даже смайликов.

7. Ripple — рекламная кампания

Вы уже преодолели большой маркетинговый барьер, если сможете донести миссию своей компании так, чтобы ее мог понять даже 10-летний ребенок. Потому что, в конечном итоге, вы хотите, чтобы вашими услугами пользовалась широкая общественность, а не только эксперты отрасли.

Благодаря своей рекламной кампании 2020 года Ripple овладела искусством простой, но эффективной коммуникации.

Рекламная кампания называется «Понял» и направлена на информирование аудитории о том, что они делают и почему.

Вот некоторые ключевые выводы:

Видео связало их цель с эмоциональным аспектом, чтобы сделать их более человечными и близкими.

Он использовал повествование с визуальным представлением, чтобы мощно представить сообщение.

Видео длится менее минуты, что делает его идеальным для поколения с более коротким объемом внимания.

Четко подчеркните преимущества вашего бизнеса, чтобы завоевать доверие аудитории.

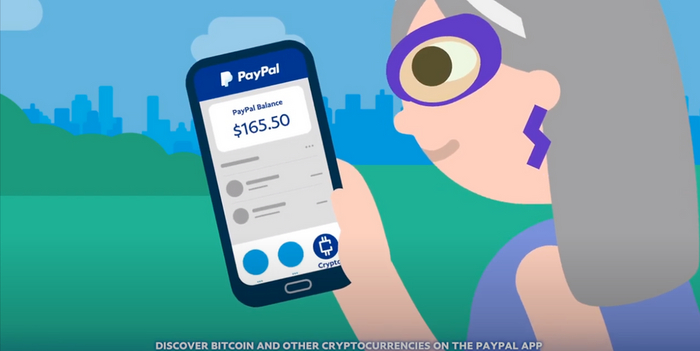

8. PayPal – кампания «Крипто для людей»

В 2020 году PayPal выпустила кампанию Crypto For People, в которой объявила о запуске криптовалютной биржи на платформе.

Посмотрите видео под названием «Крипто с Paypal» здесь.

Вот ключевые выводы:

Короткое видео содержит четкое сообщение со слоганом «Криптовалюта для людей уже здесь», что делает его запоминающимся.

Он упомянул свои уникальные преимущества, четко подчеркнув, что вы можете совершить транзакцию даже на 1 доллар.

Видео имеет фантастическую графику, которая отличает его от остальных и делает его визуально привлекательным.

Видео заканчивается убедительным призывом начать прямо сейчас.

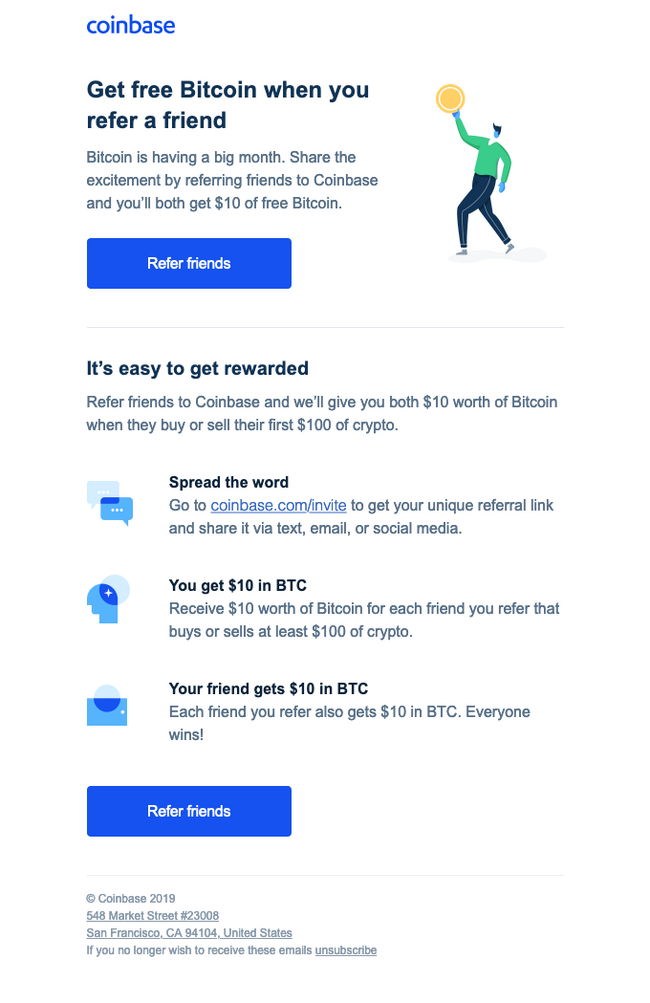

9. Coinbase — реферальная кампания

Только лояльная клиентская база поможет вам выжить в сегодняшней жесткой конкуренции.

Давайте посмотрим, какое вдохновение мы можем почерпнуть из реферальной кампании Coinbase.

Вот некоторые ключевые выводы:

Вознаграждайте своих клиентов за их лояльность и рекомендации.

Упомяните полные шаги того, как они могут воспользоваться преимуществами.

Включите заметные и несколько призывов к действию, чтобы получить результаты.

10. Blockchain.com — видео с инструкциями

Еще один способ продвижения вашего криптопродукта — это полезные видеоролики, сделанные своими руками. Blockchain.com — это криптокошелек, и он опубликовал множество видеороликов, обучающих своих клиентов тому, как максимально эффективно использовать свой продукт.

Вот одно из таких видео, рассказывающее об обеспечении безопасности кошелька для криптовалюты.

Вот некоторые ключевые выводы:

Несмотря на то, что это видео передает знания, оно короткое и визуально привлекательное, чтобы зацепить аудиторию.

В нем подробно описаны все, что следует и чего нельзя делать для защиты своего кошелька от любых мошеннических действий.

Сценарий простой и понятный, без всякого жаргона.

Графическое представление добавляет объяснению понятности.

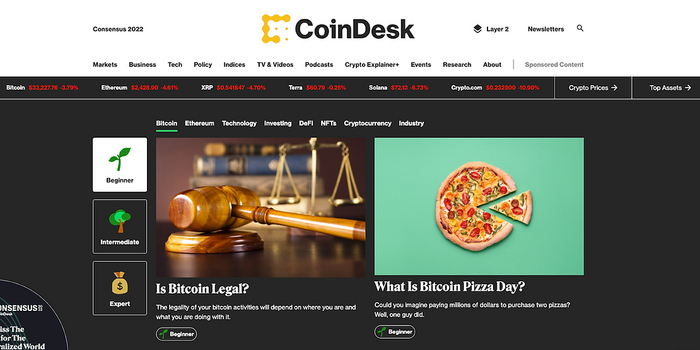

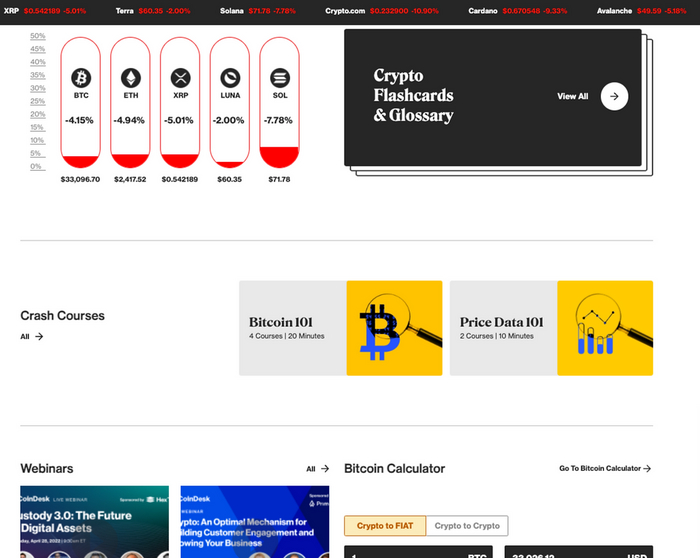

11. Coindesk — объяснение криптовалют

Понимая необходимость момента, Coindesk посвятил целый раздел на своем веб-сайте обучению аудитории криптотехнологиям. Они назвали его CryptoExplainer+ .

Вот некоторые ключевые выводы:

Coindesk использовал общий термин для своей кампании, который сразу раскрывает цель аудитории. Это ясно проясняет ожидания.

Он разделил раздел на три категории: «Начинающий», «Средний» и «Эксперт». Он предлагает ценность для целевой аудитории на всех этапах осведомленности.

Для обучения посетителей добавлены творческие концепции, такие как карточки и ускоренные курсы.

Курсы длятся менее 30 минут, что обеспечивает быструю загрузку необходимой информации.

Добавление таких кампаний на ваш веб-сайт гарантирует, что посетитель останется на нем надолго. Это увеличивает шансы на потенциальную покупку.

12. О дивная новая монета – разговоры о криптовалютах

Brave New Coin (BNC) запустила подкаст под названием The Crypto Conversations , который ведет Энди Пикеринг. Он беседует с ключевыми людьми и обсуждает будущее криптовалюты, блокчейна и биткойн-пространства, выясняя развивающуюся отрасль.

Вот ключевые выводы:

Подкасты становятся все более популярными среди нового поколения, которое можно слушать на ходу.

В шоу принимают участие хорошо информированные и авторитетные личности, которые поделятся своими мыслями по выбранным темам.

Это отличный способ держать аудиторию в курсе последних новостей и создать себе лояльных подписчиков.

Способ повествования беседы делает ее увлекательной формой содержания.

Что будет дальше с вашими криптомаркетинговыми кампаниями?

Продукт является неполным без поддерживающей его маркетинговой стратегии. Это звучит правдоподобно, особенно сегодня, когда существует холодная конкуренция и переполнен рынок.

Хорошая маркетинговая кампания может помочь вам завоевать доверие клиентов и сделать ваш продукт успешным. И это также работает для тех, кто все еще опасается новых изменений в мире криптовалют.

Обмен точной информацией — это инвестиция, которая может дать вам множество результатов за короткий период времени. Даже если читатель не совершит покупку, он все равно будет активным потенциальным клиентом, ожидающим вашего последующего общения, потому что он доверяет вам.

Создавайте кампании с ценной информацией, которую ваш читатель захочет прочитать. Эти примеры обязательно помогут вам в этом.