Троян "Прикормка" шпионит за ДНР, ЛНР и "правым сектором"

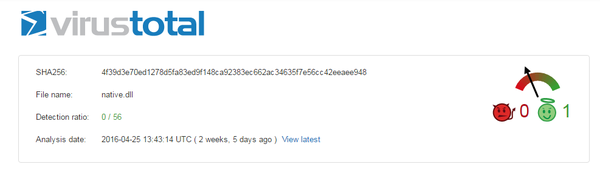

Все признаки указывают на то, что распространители «Прикормки» действуют по меньшей мере с 2008 года. Троян оставался незамеченным по единственной причине: его используют очень избирательно. Несмотря на почтенный возраст, он поразил всего несколько сотен машин. В 2015 году ESET обнаружил «Прикормку» на 178 компьютерах. В этом году компания заметила ещё 44 экземпляра вредоносной программы.

Троян состоит из нескольких модулей. Они дают злоумышленникам доступ к файлам жертвы, позволяют записывать нажатия на клавиши, красть пароли, делать скриншоты, перехватывать переговоры по Skype, включать микрофон и многое другое.

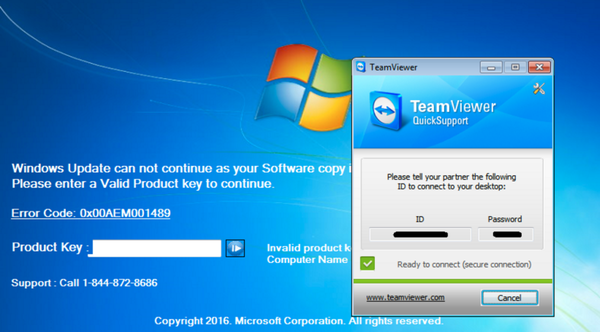

«Прикормка» распространяется методами прицельного фишинга. Потенциальные жертвы получают по электронной почте исполняемые файлы под видом документов, которые способны их заинтересовать. Если клюнуть на приманку, вредоносный аттач отобразит обещанный документ и установит троян.

Первый экземпляр трояна, попавшийся исследователям ESET, был замаскирован под прайс-лист с ценами на рыболовную прикормку. Именно этим объясняется его название. В последнее время, впрочем, в темах поддельных документов больше политики.

Версии «Прикормки», замеченные в Луганской и Донецкой областях, распространяются под видом информации, которая может быть интересна сторонникам ЛНР и ДНР. В качестве примера ESET приводит файлы c названиями «Нацгвардейцы со шприцами сделали из донецкого мальчика мишень для ракет.exe» и «Места дислокации ВСУ в зоне проведения АТО.scr».

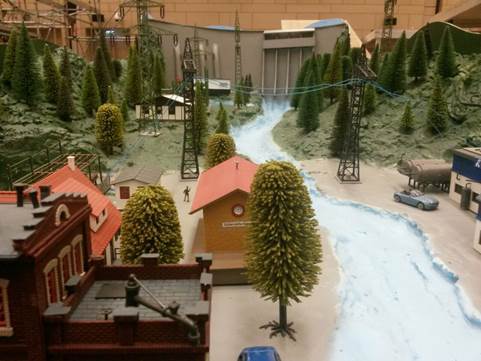

Поддельные документы, выдаваемые трояном:

На западе Украины встречается украиноязычная «Прикормка». Один из заражённых файлов, замеченных ESET, называется «План ДНР на 21 липня, щодо відводу військ.exe». Судя по идентификатору «Psek» в исполняемом файле, эта версия предназначена для слежки за «Правым сектором» (в России эта организация признана экстремистской и запрещена).

Подавляющее большинство заражений, зарегистрированных специалистами ESET, сконцентрированы на востоке Украины. Кроме того, известно, что «Прикормка» следит за некоторыми украинскими чиновниками, политиками и журналистами. Около 12% жертв вредоносной программы располагаются на территории России.

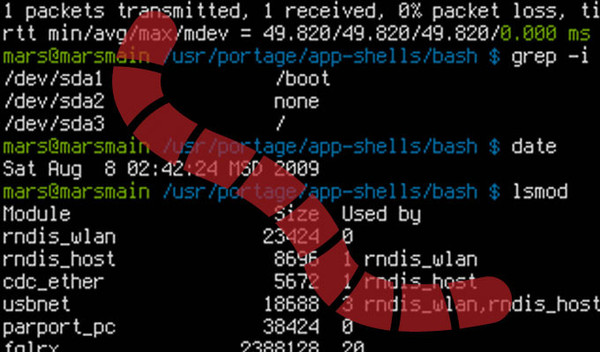

ESET обнаружил несколько командных серверов «Прикормки». Почти все они размещены на территории Украины. Один из старейших серверов действует с 2008 года. Это, а также многие другие признаки, указывают на то, что троян создан в Украине.

Один из командных серверов восемь лет маскировался под сайт о Киеве: