BOMBERuss

Исследователи назвали ALPHABAY крупнейшей площадкой даркнета!

Исследователи компании SurfWatch Labs, которая регулярно собирает и анализирует данные о новых угрозах в даркнете, рассказали о деятельности самой популярной на сегодня андеграундной торговой площадки. В дарквебе существует множество не слишком легальных магазинов, но только AlphaBay может похвастаться аудиторией из 200 000 пользователей.

На смену закрытому властями Silk Road пришли другие игроки, и AlphaBay — далеко не единственная торговая площадка в даркнете. Однако по популярности и количеству пользователей AlphaBay оставляет конкурентов далеко позади.

Сайт появился в конце 2014 года, но начал набирать популярность только в марте 2015. Приток пользователей был обусловлен тем, что в это время авторы другой торговой площадки — Evolution похитили биткоин-депозиты пользователей своего сайта, свернули деятельность и скрылись в неизвестном направлении.

В интервью DeepDotWeb основатель AlphaBay, известный как alpha02, рассказывал, что случившиеся с Evolution послужило AlphaBay отличным трамплином на старте, так как тогда на сайт пришло порядка 18 000 человек.

Ситуация повторилась в августе 2015 года, когда еще одна популярная торговая площадка даркнета — Agora закрылась из соображений безопасности. Тогда администраторы Agora решили, что сеть Tor все-таки нельзя считать надежной и безопасной, особенно после сообщений об уязвимости в протоколе Tor Hidden Services. Заменив подозрительную активность вокруг своих серверов, операторы Agora решили свернуть деятельность.

Исследователи SurfWatch Labs пишут, что все эти инциденты привели к тому, что к октябрю 2015 года AlphaBay уже могла похвастаться 200 000 активными пользователями, что сделало сайт крупнейшим магазином даркнета. Точное число пользователей AlphaBay на сегодняшний день неизвестно, что исследователи отмечают, что за период с января по май 2016 года количество различных фраудерских предложений на сайте выросло с 12 500 до 20 000.

Хотя вначале мая 2016 года на горизонте вдруг снова появился Silk Road (на этот раз 3.0), ему вряд ли удастся догнать AlphaBay по популярности. После закрытия Nucleus Market в апреле, сопоставимых по масштабам конкурентов у торговой площадки фактически не осталось. Сегодня AlphaBay можно приобрести все, начиная от наркотиков и оружия, и заканчивая дампами баз данных и хакерскими инструментами.

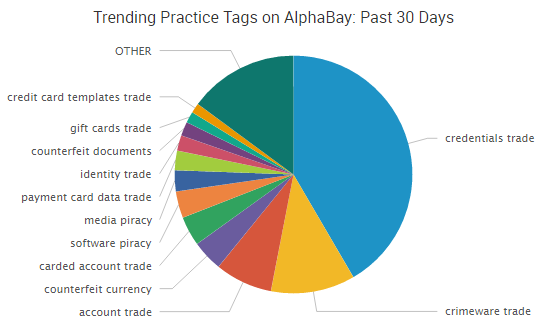

Эксперты SurfWatch Labs проанализировали торговые предложения на AlphaBay и составили перечень самых популярных услуг и продуктов за последние 30 дней. Как можно увидеть на диаграмме ниже, самым популярными товаром являются разнообразные учетные данные.

Троян для WINDOWS превращает ПК в прокси для злоумышленников

Компания Dr. Web сообщает о новом трояне, который устанавливает на заражённые компьютеры приложение TeamViewer. Злоумышленники используют его в качестве прокси и таким образом скрывают свои истинные IP-адреса.

Троян, получивший название BackDoor.TeamViewer.49, был обнаружен в начале мая специалистами Dr. Web и «Яндекса». Для его распространения применяется замысловатая многоступенчатая схема. Жертвами BackDoor.TeamViewer.49 становятся пользователи, чьи компьютеры поражены другим трояном — Trojan.MulDrop6.39120. Обычно он распространяется с заражёнными инсталляторами Adobe Flash Player, которые можно встретить в неофициальных источниках.

Trojan.MulDrop6.39120 без ведома пользователя скачивает и устанавливает TeamViewer — популярное и совершенно легальное приложение, которое служит для удалённого управления компьютером, обмена файлами и проведения телеконференций. Известны случаи, когда злоумышленники применяли TeamViewer для того, чтобы получить контроль над машиной жертвы. BackDoor.TeamViewer.49 необычен тем, что его создатели нашли для TeamViewer другое сомнительное назначение.

BackDoor.TeamViewer.49 скрывается в модифицированной версии динамической библиотеки avicap32.dll, которую TeamViewer загружает при запуске. При установке приложение добавляет себя в список автозапуска и автоматически включается после каждой перезагрузки заражённого компьютера. После этого вредоносная программа убирает иконку TeamViewer из области уведомлений Windows, открывает защищённое соединение с командным сервером и ждёт дальнейших указаний.

Та версия трояна, которую анализировали специалисты Dr. Web, исполняла роль прокси, но это не значит, что BackDoor.TeamViewer.49 больше ни на что не способен. «Когда система заражена, преступники могут делать с ней практически всё, что угодно, — цитирует издание Softpedia слова представителя разработчиков TeamViewer. — В зависимости от сложности вредоносного софта, он может взять под контроль всю систему, перехватывать информацию, манипулировать ей и так далее».

Новое поколение TOR будет использовать распределенную генерацию случайных чисел

От непредсказуемости случайных чисел напрямую зависит надёжность шифрования. Разоблачения Сноудена показали, что спецслужбы преднамеренно добивались ухудшения качества генераторов случайных чисел, используемых некоторыми программными системами, чтобы упростить их взлом.

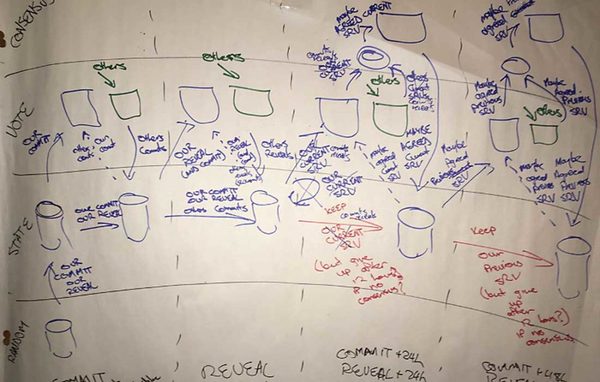

В прошлом году участники проекта TOR предложили (TXT) технологию, которую можно использовать для того, чтобы значительно повысить качество генерируемых случайных чисел. Идея состоит в распределении работы между множеством компьютеров. Совместными усилиями возможно генерировать совершенно непредсказуемые случайные числа.

Разработчики TOR несколько месяцев трудились над необходимым для этого протоколом и реализующим его программным обеспечением. В лабораторных условиях — на миниатюрном подобии анонимной сети, моделируемом на единственном компьютере — всё работало. В Монреале технологию впервые удалось испытать в условиях, приближённых к реальным.

Для этого каждый участник вылазки в Монреаль развернул на своём ноутбуке специальную версию узла TOR, поддерживающую распределённую генерацию случайных чисел. Затем разработчики попытались воспроизвести различные ситуации, которые могут помешать нормальной работе протокола. Они выяснили, что станет с системой, если один из узлов, участвующих в генерации числа, перестанет подавать признаки жизни в самый неподходящий момент, что будет, если кто-то подключится к работе, когда его никто не ждёт, что произойдёт, если узлы используют доисторические версии клиента сети, а также многое другое.

Ожидается, что новая технология генерации случайных чисел поможет избавиться от целого класса атак на сайты, которые действуют в анонимной сети, и существенно затруднит анализ их популярности и активности. Кроме того, случайные числа, сгенерированные таким образом, имеют массу других применений, в том числе не имеющих отношения к TOR.

В России создадут собственную криптовалюту и запретят все остальные!

Издание «Коммерсант», со ссылкой на статс-секретаря и заместителя директора Росфинмониторинга Павла Ливадного, сообщает, что представители ведомства уже обсуждают идею разработки национальной криптовалюты РФ с представителями банков, Минфина и ЦБ. Планируется, что российская криптовалюта должна будет заменить собой остальные, а ее эмиссия будет регулироваться.

Ливадный рассказал журналистам, что фактического законопроекта не существует, равно как и каких-либо технических деталей, — пока ведомство только консультируется с заинтересованными сторонами.

Тем не менее, с ключевыми особенностями будущей валюты в ведомстве уже определились. Так, в Росфинмониторинге убеждены, что российская криптовалюта не должна быть безэмиссионной, то есть она не будет просто генерироваться компьютером по определенному алгоритму как биткоин — без чьей-либо правовой ответственности за процесс, — у нее будет эмитент с правами и обязанностями. Таковым могут выступить «финансовые организации, которым будет доверена эмиссия криптовалют». Также сообщается, что подобная деятельность, скорее всего, будет лицензирована.

Обменивать рубли или иную валюту на криптовалюту граждане и юридические лица смогут через специальные электронные площадки — обменники, строго по регламентированным правилам. Личность приобретающего криптовалюту будет обязательно идентифицироваться, «чтобы свести к минимуму анонимные переводы».

Анонимность платежей особенно не нравится чиновникам в существующих криптовалютах. В частности, в Росфинмониторинге с анонимными транзакциями связывают риски финансирования терроризма и иные противоправные действия. Поэтому одновременно с запуском отечественной регулируемой криптовалюты планируют запретить хождение на территории России иных криптовалют.

В целом идея запретить криптовалюты в России не нова: законопроект, запрещающий хождение на территории России криптовалют и иных «денежных суррогатов», был размещен на портале regulation.gov.ru еще осенью 2015 года. В марте 2016 года вообще появилась информация, что Минфин разрабатывает поправки к уголовному кодексу: за выпуск «денежных суррогатов», к которым могут быть отнесены и криптовалюты, хотят ввести суровые наказания. За выпуск биткойнов будут сажать на срок до четырех лет и штрафовать на 500 тысяч рублей. Для руководителей банков и финансовых компаний наказание еще жестче: семь лет и штраф до 2,5 миллиона рублей.

Пресс-секретарь президента РФ Дмитрий Песков опровергает информацию «Коммерсанта». Отвечая на вопрос журналистов о создании российской криптовалюты, Песков заявил, что «в Кремле такая идея не обсуждается».

Вымогательское ПО не только шифруюет файлы, но и используется для DDoS-атак!

Но тогда как это достаточно стандартное поведение для вымогательского ПО, Cerber также продемонстрировал странную сетевую активность, массово обращаясь к большому пулу адресов, начиная с 85.93.0.0 и заканчивая 85.93.63.255.

Исследователь пишет, что код вредоноса прошел обфускацию, а некоторые куски, похоже, вообще были добавлены в код нарочно, чтобы сбить с толку аналитиков. Все это серьезно осложняет изучение вымогателя.

Дайк обнаружил, что вредонос способен создавать текстовые файлы, экспортировать их как файлы .vbs и затем выполнять. После того как скрипт был создан и запущен, появляется файл 3311.tmp, который, судя по всему, и является непосредственно шифровальщиком Cerber.

«Наблюдаемый сетевой трафик выглядит как направленный на подсеть флуд UDP-пакетами через порт 6892. Используя спуфинг целевого адреса, хост может направить весь ответный трафик от подсети на жертву, в результате чего та перестанет отвечать», — пишет Дайк.

По мнению исследователя, рассматриваемый образец малвари, возможно, не полностью завершил процесс доставки пейлоада в систему, а это означает, что вредонос может быть способен и на другую опасную активность.

Instagram уязвим перед обычным брутфорсом (BruteForce)

Первую уязвимость исследователь обнаружил еще в декабре 2015 года. Свиннен выяснил, что официальное Android-приложение Instagram допускает 1000 попыток аутентификации с одного IP-адреса и лишь после этого отображает сообщение «введенное имя пользователя не относится к данному аккаунту». Однако после двухтысячной попытки этот ответ исчезает, и система возвращает начинает чередовать один reliable response (верен пароль или неверен) и один unreliable response (неправильное имя пользователя).

Свиннен пишет, что атакующему достаточно создать простой скрипт, который будет обращаться к приложению вплоть до получения reliable response. Сам исследователь такой proof-of-concept написал и протестировал с его помощью перебор 10 000 паролей для тестового аккаунта. Более того, атакующий может войти в скомпрометированный в ходе такой атаки акканут с того же самого IP-адреса, который только что использовался для брутфорса. То есть никаких дополнительных мер защиты у Instagram попросту нет.

Так как никаких ограничений нет, атакующему достаточно написать скрипт, который будет отправлять серверу Instagram бесконечные запросы и перебирать различные комбинации логинов и паролей. Как только совпадение будет найдено, сервер сообщит, что данные принадлежат активному аккаунту.

Facebook, которая владеет Instagram, уже устранила обе проблемы. Также Свиннен сообщает, что политика создания паролей в Instagram претерпела небольшие изменения, и теперь нельзя использовать самые простые и глупые варианты, вроде «password» или «123456».

За свои находки Свиннен получил $5000 по программе bug bounty, и это не первый раз, когда исследователь удостоился вознаграждения от социальной сети. В марте 2016 года Свиннен уже находил проблемы в Instagram, которые вообще позволяли перехватить контроль над чужой учетной записью. Тогда исследователь тоже заработал $5000.